|

Sigurnost informacijskih sustavaKao što je navedeno u prethodnim poglavljima sigurnost informacijskih sustava može biti ugrožena na više načina. Prijetnje možemo podijeliti prema izvoru:

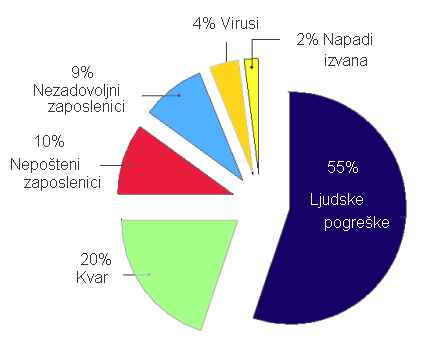

Iako mnogi smatraju da prijetnje sigurnosti sustava najčešće dolaze izvana (napadi hakera), istraživanja koja su obavljena i objavljena u knjizi D. Seger, K., VonStroch, W. «Computer Crime A Crimefighter's Handbook», O'Reilly & Associates pokazuju sasvim suprotne činjenice. Statistički podaci koji su prikazani na slici 4.1 pokazuju da najvećim postotkom probleme sigurnosti uzrokuju ljudske greške. One se najčešće dogode zbog nedovoljne pažnje i educiranosti zaposlenika. Drugi najveći uzrok grešaka u sustavima je kvar opreme, slijede zaposlenici koji svoj položaj u instituciji koriste za vlastitu korist i zaposlenici koji na ovakav način izražavaju svoje nezadovoljstvo prema poduzeću ili nadređenoj osobi.

Slika 4.1 – Problemi sigurnosti u velikim kompanijama Kako bi spriječili mogućnost obavljanja ovakvih neželjenih radnji potrebno je uvesti odgovarajuće mjere. Mjerama poput educiranja zaposlenika smanjuje se vjerojatnost njihove pogreške kojima bi mogli ugroziti integritet i sigurnost sustava. Smještajem opreme na kojima se čuvaju podaci u posebnu prostoriju, propisima kojima se određuje tko joj smije pristupiti, kontroliranjem uvjeta u takvoj prostoriji kao što su temperatura i vlaga, postižemo duži radni vijek opreme a time i pouzdaniji rad sustava. Uvođenjem kontrole pristupa podacima i definiranjem sankcija onima koji se ne pridržavaju propisanih pravila suzbijamo zlouporabu sustava od strane zaposlenika. Najrjeđi, ali napadi koji najčešće uzrokuju najveće štete su napadi "izvana". Oni sudjeluju u vrlo malom postotku, a cilj im je pribavljanje informacija, njihovo mijenjanje ili uništavanje. Sustav se od takvih napada brani kontrolom prometa s Interneta prema sustavu i obrnuto, sprječavanjem instaliranja programa u operacijski sustav ili kriptiranjem podataka. Uvođenjem ovakvih mjera u informacijskim sustavima podižemo njegov stupanj sigurnosti, a mogućnost obavljanja neželjenih radnji svodimo na minimum. Kako bi se postigla maksimalna sigurnost sustava potrebno je obratiti pažnju na:

Fizička sigurnost. Osnova fizičke sigurnosti je zaštita fizičkog dijela informatičke infrastrukture, zgrade u kojoj je ona smještena, medija za pohranu podataka i komunikacijske opreme. Mjere fizičke sigurnosti obuhvaćaju sve obrambene mjere poduzete u svrhu zaštite računalne infrastrukture od prirodnih nepogoda, problema u okolini, nezgoda i namjernih oštećenja.

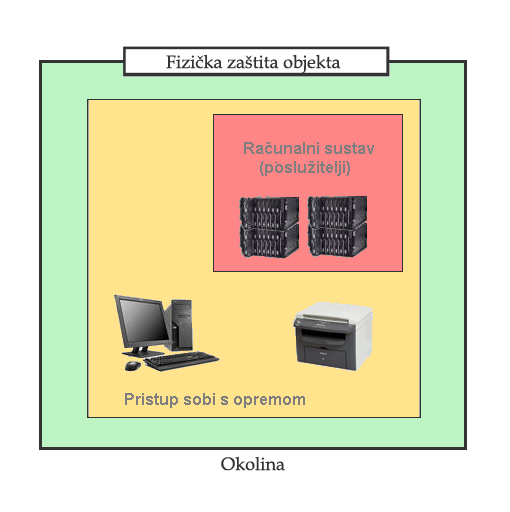

Fizičku sigurnost sustava mogu ugroziti prirodne nepogode poput požara, poplava, udara groma ili potresa, prijetnje iz okoline poput zagrijavanja, hlađenja ili električne energije, zatim korisnici sustava ili osobe koje sustavu nemaju pravo pristupa. Prirodne nepogode mogu imati veliki utjecaj na sigurnost informacijskih sustava. Računalna oprema jako je osjetljiva na dim, prašinu, vibracije, vlagu itd., pa ako ne postoji dovoljna razina zaštite pri njihovom djelovanju može doći do uništenja sustava i podataka koje oni sadrže. Električna energija je prijetnja koja ugrožava svaki informacijski sustav. Računalna je infrastruktura vrlo osjetljiva na promjene električne energije i njezinu kvalitetu. U slučaju nekvalitetne električne energije može doći do oštećenja sustava ili potpunog gubitka podataka. Elektronička oprema osjetljiva je i na temperaturu pri kojoj radi, stoga je potrebno kontrolirati temperaturu i vlažnost zraka u prostorijama u kojima se takva oprema nalazi. Kako bi se postigla odgovarajuća fizička sigurnost s obzirom na destruktivno djelovanje ljudi, kružni pristup računalima i računalnoj opremi jedna je od polaznih točaka razmatranja. Shematski prikaz kružnog pristupa prikazan je na slici 4.2.

Slika 4.2 - Shematski prikaz kružnog pristupa Pristup računalnom sustavu koji želimo zaštititi trebao bi se organizirati kroz više kontrolnih točaka. Na primjer, osoba koja želi uči u zgradu gdje se nalazi računalna oprema prvo mora proći čuvara objekta. Potom mora proći sobe koje su zaključane, pod alarmnim sustavom i/ili nekim drugim oblikom zaštite kako bi došao do sobe koja sadrži računalnu opremu. Definiranjem većeg broja krugova potencijalnom napadaču otežava pristup opremi, a samim time i izvršavanje destruktivnih radnji. Ispitivanje fizičke sigurnosti informacijskih sustava jedan je od bitnih dijelova definiranja sigurnosti. Najgori događaj u ispitivanju sigurnosti jest onaj koji nastaje djelovanjem počinitelja. Stoga je potrebno nakon definiranja sigurnosnih mjera ispitati njezinu učinkovitost. Postoje najmanje tri tipova testova kojima je moguće ispitati i ocijeniti fizičku sigurnost sustava. Jedan od njih je konstantno ispitivanje fizičke sigurnosti, drugi je provođenje nenajavljenih provjera kako bi se provjerilo da djelatnici ne zaobilaze sigurnosne mjere kada nisu pod nadzorom i treći je da se na posebno osjetljivim mjestima simuliraju napadi. Provjere sigurnosti provode kvalificirani djelatnici koji su zaposleni u samoj organizaciji ili nekoj drugoj organizaciji koja se bavi fizičkom sigurnosti koristeći unaprijed definirane metode ispitivanja. Unaprijed definirane metode pomažu kako bi se provjerile sve potencijalne opasnosti. Izvještaji koje načine kvalificirane osobe u pravilu su tehnički detaljne i opširne, te se koriste za kratkoročna i dugoročna planiranja zaštite sustava. Ove informacije je vrlo važno čuvati kao vrlo povjerljive, jer potencijalni napadači pomoću njih mogu otkriti ranjive točke sustava te tako zaobići zaštitu i ugroziti sustav. Sigurnosne mjere za osoblje. Najveće prijetnje informacijskim sustavima su ljudi koji s njim imaju vezu, kroz svakodnevni rad ili kroz povremeno održavanje. Neke osobe nisu dovoljno kvalificirane za određeni posao te se može dogoditi da takva osoba slučajno uništi podatke te ugrozi informacijski sustav. Ugrožavanje sustava je također moguće namjernim radnjama korisnika sustava, bilo radi zadovoljstva, osobne koristi ili nekog drugog razloga. Ako se promotri statistika prijetnji sigurnosnim sustavima, moguće je zaključiti kako većina prijetnji sustavima dolazi od osoba koje dolaze u doticaj sa sustavom, bez obzira na motiv. Kako računalo omogućuje i upade izvan organizacije, sigurnosne mjere za osoblje moraju obuhvatiti i osobe koje ne rade u organizaciji ali s njom dolaze u kontakt. Svaka organizacija mora se oslanjati na kvalitetne sigurnosne mjere za osoblje, te je stoga vrlo važno pažljivo odabirati zaposlenike, što znači da se u obzir moraju uzimati i najmanji detalji. Promatranjem zbivanja unutar organizacije i izvan nje, moguće je pravovremeno spriječiti potencijalne opasnosti i unaprijediti sigurnosne mjere. Organizacija koja ima problema sa svojim zaposlenicima može postati metom napada zaposlenika ili osoba izvan organizacije koje se solidariziraju sa zaposlenikom. Sigurnost komunikacija. Komunikacija između računala doprinosi povećanju snage sustava, brzini obrade podataka, dostupnosti, ali što više računala komunicira sa drugim računalima to je organizacija u kojoj se ona nalaze ranjivija. Komunikaciju mrežom možemo učiniti sigurnijom kontrolom pristupa, kriptiranjem podataka koji putuju mrežom, zaštitom sigurnosnim stijenama i ostalim mjerama fizičke zaštite. Kontrola pristupa je bitan čimbenik u ostvarivanju računalne sigurnosti u mrežnom okružju. Mnogi računalni sustavi koriste zaporke u smislu osiguravanja kontrole pristupa, svatko tko zna ispravnu zaporku ima dozvoljen pristup računalnom sustavu. Stoga je bitno da zaporku poznaju samo ovlašteni korisnici. Kako bi kontrola pristupa imala svoj smisao, korisnici se moraju pridržavati osnovnih pravila pri čuvanju zaporke:

Osim ovih pravila, moguće je definirati dodatna pravila koje kontrolira sustav:

Kriptografske metode predstavljaju drugi način ograničavanja pristupa podacima. Ona je osobito važna kada se povjerljivi podaci šalju računalnom mrežom. Tehnike enkripcije određuju koliko će proces biti složen. Kriptografske metode mogu osigurati ili pomoći u ostvarenju:

Zaštita informacijskih sustava od neprijateljskih računalnih mreža ili pojedinaca vrlo je važan segment sigurnosti i danas predstavlja najveći izazov osobama koje štite sustav i osobama koje ga napadaju. Jedan od najboljih današnjih sustava za zaštitu računalnih mreža naziva se sigurnosna stijena. Sigurnosna stijena služi kako bi se korisnicima osigurao pristup Internetu ili općenito bilo kojoj mreži od koje prijeti opasnost. Takav sustav zaštite funkcionira na principu kontrole količine i vrste prometa. Postoje dvije vrste konfiguriranja sigurnosnih stijena:

Svaki od ovih načina ima svoje prednosti i nedostatke. Osnovna prednost određene dozvole je to što je lakša za konfiguriranje: blokiraju se protokoli koji se smatraju opasnima. S druge strane, kod određene zabrane omogućavaju se protokoli koji su traženi od strane korisnika ili rukovoditelja. Svi ostali protokoli neće biti podržani i biti će blokirani. Operacijska sigurnost. Operacijska sigurnost uključuje dva aspekta sigurnosti informacijskih sustava. Prvi se odnosi na povećanje svijesti među potencijalnim žrtvama, a drugi predstavlja načine na koji se računalni kriminalci mogu spriječiti u počinjenju djela. Povećanje svijesti postiže se tako da kad god je to moguće zaposlenici budu uključeni u sigurnosni program te ih po potrebi educirati na koji način je sigurnost ugrožena i kako svi dijele rizik i odgovornost. Jednom kada se analiziraju rizici sustava, potrebno je odrediti količinu informacija koja će se podijeliti sa zaposlenicima. Jasno je da povjerljive informacije neće biti dostupne svima, već samo malom broju osoba kojima su one nužne za obavljanje poslova. Općenito gledajući, operacijska sigurnost ne može postojati i biti dostatna sama sebi. Jedini način na koji ona može postojati jest uključivanje operacijske sigurnosti u programe ostalih načina zaštite sustava. |