__________________________________________________________________________________________________________________________

1.

Uvod

U početku razvoja računalne

tehnologije ranjivostima su se smatrale pogreške u sklopovlju i programskoj

podršci koje napadač može iskoristiti za ostvarenje nekog vlastitog, nedozvoljenog

cilja. Do danas, definicija se proširila i na pogreške u konfiguraciji te

postavkama računalnih sustava koje se također mogu iskoristiti za izvođenje zlonamjernih

aktivnosti. Sve aktivnosti vezane uz stvaranje i primjenu zakrpa kojima se

ispravljaju propusti, ispravke pogrešnih konfiguracija i aktivnosti općenito

vezane uz sigurnost sustava danas se svrstavaju u kategoriju računalne

sigurnosti.

Ispravljanje sigurnosnih

nedostataka sustava, aplikacija i usluga čini se kao jednostavan zadatak.

Međutim, veličina administrirane računalne mreže izravno utječe na kompleksnost

obavljanja tog zadatka. U prosječnoj računalnoj mreži, postoji velik broj računala,

korisnika s prijenosnim računalima i specifičnim aplikacijama, te poslužitelja

čiji je ispravan i neprekidan rad od velike važnosti za nesmetano

funkcioniranje čitave organizacije kojoj mreža pripada. Programska podrška

podložna je sigurnosnim propustima, a jednako tako ni proizvođači sklopovske opreme

ne izrađuju proizvode vodeći dovoljno brige o sigurnosti. Sve to pred administratore

i stručnjake računalne sigurnosti stavlja vrlo zahtjevan zadatak koji u pravilu

nikad nije u potpunosti riješen. Praćenje pojavljivanja ranjivosti pojedinih

programskih paketa nije jednostavan zadatak i zato postoje pretplatničke liste

kod brojnih organizacija koje se bave uočavanjem i kategorizacijom sigurnosnih

ranjivosti koao što je npr CARNet CERT.

U idealnom slučaju

proizvođači programske podrške trebali bi sami uočiti propuste unutar svojih paketa

prije njihovog izlaska na tržište pokretanjem postupaka evaluacije. No zbog

dugotrajnosti i cijenepostupka, na tržištu postoji mnogo nedovršenih i

nepotpuno verificiranih programskih paketa. Propuste u njima najčešće pronalaze

nezavisni istraživači ili članovi istraživačkih timova organizacija koje se

bave računalnom sigurnošću. Obično se informacije o pronađenom nedostatku

zadržavaju sve dok proizvođač ne objavi potrebnu zakrpu ili ispravku. Često se

događa da informacije o nedostatcima u isto vrijeme dođu i do javnosti, što

potencijalnim napadačima pruža dovoljno vremena da nesmetano iskorištavaju tu

ranjivost.

Zbog svega navedenoga postoji stvarna

potreba za učestalim ispitivanjima sigurnosti pojedinih dijelova, ali i čitavih

sustava. Učestalost se naravno određuje važnošću dijela sustava te resursa i

informacija koji se nalaze na njemu.

__________________________________________________________________________________________________________________________

2. Sigurnosna ispitivanja i životni ciklus razvoja sustava

Glavni razlog provođenja sigurnosnih ispitivanja

operacijskih sustava je identifikacija potencijalnih ranjivosti i propusta, te

njihovo uklanjanje. Broj poznatih ranjivosti raste svakodnevno, kao i broj

računala po osobi, što povećava potrebu za sposobnim i iskusnim

administratorima i stručnjacima za računalnu sigurnost. Veoma je važno je da

organizacije/ustanove rutinski provjeravaju i testiraju sustave zbog mogućih

neispravnih konfiguracija i ranjivosti, kako bi se smanjila vjerojatnost

kompromitiranja sustava.

Napadači tipično višekratno skorištavaju

ranjivosti koje nisu ispravljane ili one na koje se nisu primjenile sigurnosne

zakrpe proizvođača proizvoda/sustava.

„Mali broj mana u softveru odgovorno je za

većinu internetskih napada ...Malen broj softverskih ranjivosti razlog su za

veliku većinu uspješnih napada jer napadači ne žele ulagati bespotreban napor, već

koriste otprije poznate mane i ranjivosti određenog softvera pomoću učinkovitih

i lako dostupnih alata. Oni računaju na to da vlasnici sustava neće ispraviti

te pogreške i ukloniti ranjivosti“

SANS security Alert, May 2000.

2.1 Životni

ciklus razvoja sustava

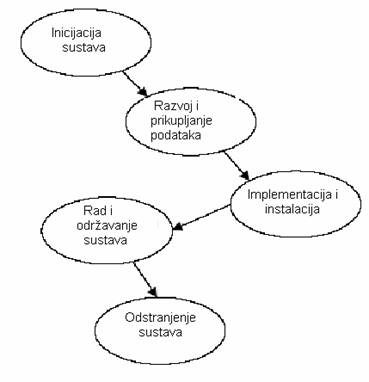

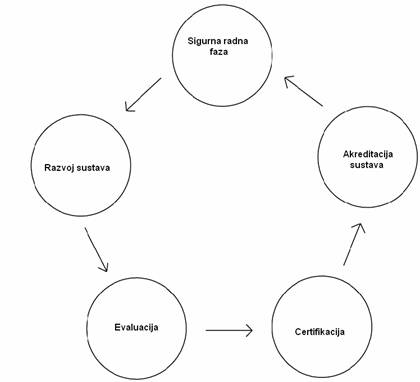

Slika 2.1 Životni ciklus razvoja sustava

Evaluacija sigurnosti sustava može, i mora se

provoditi na različitim stupnjevima razvoja sustava.

Aktivnosti evalucije sigurnosti sustava

uključuju, ali nisu limitirane samo na procjenu rizika, certifikaciju i

akreditaciju, sigurnosne audite sustava, te sigurnosna ispitivanja u

odgovarajućim periodima tijekom životnog ciklusa sustava.Sve te aktivnosti teže

k osiguranju pravilnog razvoja i korištenja sustava u suglasnosti s njegovom

sigurnosnom politikom (ukoliko postoji).

Jedna od mogućih podjela životnog ciklusa

sustava:

·

Inicijalizacija-

definira se svrha i konfiguracija sustava, te plan razvoja.

·

Razvoj

i akvizicija– postoji mogućnost da je sustav naručen i konstruiran po uzoru na dokumentirane

procedure i zahtjeve

·

Implementacija

i instalacija- sustav se instlalira i integrira s ostalim aplikacijama na nekoj

mreži ili većem sustavu

·

Rad

i održavanje- sustav radi i održava se prema planu i potrebi

·

Odstranjenje-

životni ciklus sustava je završen, deaktivira se i odstranjuje s mreže .

Sigurnosna ispitivanja mreže obično se provode

nakon što je sustav razvijen, instaliran i integriran.

2.1.1 Faza implementacije

Tijekom faze implementacije, sigurnosno ispitivanje i

evluaciju (engl. Security Testing &

Evaluation, skraćeno ST&E) provodi se na pojedinačnim dijelovima

sustava, i na sustavu kao cjelini.

Sigurnosno ispitivanje i evaluacija naziv je za provjeru,

odnosno analizu zaštitnih mjera koje posjeduje i koristi informacijski sustav nakon

što je u potpunosti integriran i funkcionalan. Ciljevi sigurnosnih ispitivanja

i evaluacije su:

·

Otkirvanje implementacjiskih i funkcijskih

pogrešaka u dizajnu, koje mogu dovesti do narušavanja sigurnosne politike

·

Određivanje pogodnosti sigurnosnih mehanizama,

garancija (engl. Assurance)

sigurnosnih mjera i ostalih svojstava kako bi se pravilno provodila sigurnosna

politika

·

Procjenjivanje sutpnja konzistentnosti između

dokumentacije i implementacije sustava

Doseg ST&E plana obično se bavi pitanjima računalne

sigurnosti, komunikacijske, fizičke, osobne, administrativne te funkcionalne sigurnosti.

2.1.2

Faza rada

Jednom kada sustav postane funkcionalan, važno je provjeriti

njegov radni status, tj. radi li sukladno s svojim trenutnim sigurnosnim zahtjevima.Ispitivanje

se provodi kako bi se procijenila funkcionalnost sustava. Tipovi testova i

njihova učestalost ovise o važnosti sustava ili dijela sustava, te o dostupnim

resursima potrebnim za ispitivanje. Ispitivanja sustava trebala bi se provoditi

periodički i redovno, pogotovo kad se sustav znatno nadograđuje ili mijenja.

Ispitivanje sustava koji su izloženi stalnim prijetnjama npr

internetski serveri, ili oni koji štite važne/povjerljive informacije npr zaštitne

stijene, trebalo bi provoditi češće.

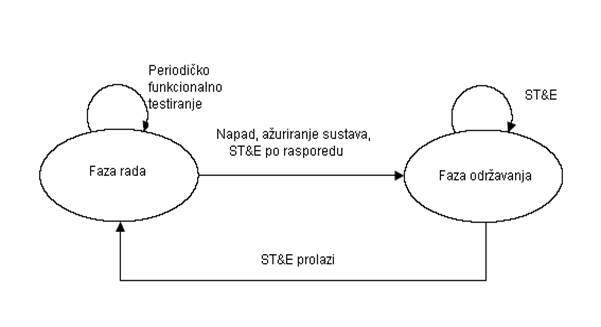

Slika

2.2 prikazuje kako bi faza rada

trebala biti podijeljena u dva dijela; faza održavanja u kojem sustav može biti

prilikom nadogradnje, promjene konfiguracije ili napada, te normalna radna faza.

Slika 2.2 Ispitivanja tijekom faze održavanja i normalnog rada

Tijekom faze održavanja, ST&E treba provoditi koliko i u

fazi implementacije. Ista razina ispitivanja može biti potrebna prilikom povratka

sustava u radnu fazu, ovisno o važnosti sustava i njegovih aplikacija. Npr. važan

poslužitelj ili zaštitna stijena (engl. firewall)

zahtjeva cjelovito ispitivanje, dok neki podsustav koji nije kritičan za rad

ostatka sustava nije potrebno ispitivati.

2.2 Dokumentiranje

rezultata sigurnosnih ispitivanja

Sigurnosna ispitivanja pružaju uvid u prethodne faze

aktivnosti životnog ciklusa sustava kao što su analiza rizika i planiranje

reakcija u određenim situacijama. Rezultate sigurnosnih ispitivanja treba

dokumentirati, i oni moraju biti dostupni svima onima koji se brinu o sustavu općenito;

razlog tome je što se razultati mogu koristiti u sljedeće svrhe:

· Kao

referentne točke za korektivne akcije

· Prilikom

definiranja akcija za otklnjanje identificiranih ranjivosti

· Kao

pokazatelj napretka u zadovoljavanju sigurnosnih zahtjeva

· Kako bi

se procijenio stupanj implementacije zahtjeva sigurnosti sustava

· Kako bi

se provela analiza troškova/koristi pri poboljšanju sigurnosti sustava

· Kao

poticaj za provođenje procjene rizika, certifikacije i evaluacije, te

poboljšanje performansi

__________________________________________________________________________________________________________________________

3. Tehnike sigurnosnih ispitivanja

Postoji

nekoliko tipova sigurnosnih ispitivanja. Sljedeće poglavlje opisuje svaki tip ispitivanja,

te njihove nedostatke i dobre karakteristike. Neki tipovi ispitivanja kompletno

su automatizirani i zahtjevaju minimalnu ljudsku intervenciju, dok druge treba

provoditi ručno. Bez obzira na tip ispitivanja osobe koje iniciraju i provode

testove moraju dobro poznavati sustav, te posjedovati znanje iz područja kao

što su mrežna sigurnost, zaštitne stijene, sustavi za detektiranje proboja

sigurnosnih zaštita (engl Intrusion

Detection System, skraćeno IDS), operacijski sustavi, programiranje te

mrežni protokoli.

U

nastavku biti će govora o sljedećim tipovima ispitivanja:

· Analiza

računalnih mreža

· Procjena

ranjivosti

· Password

cracking

· Preispitivanje

dnevnika

· Provjere

integriteta

· Detekcije

virusa

· Wardriving

· Penetracijska

testiranja

· System

audit

Često

se nekoliko tehnika ispitivanja koriste zajedno kako bi se dobila detaljnija i

kompletnija procjena stanja sustava. Na primjer penetracijska ispitivanja

obično uključuju skeniranje mreže i procijenu ranjivosti, kako bi se moglo

identificirati ranjive dijelove sustava, te usluge koje bi u budućnosti mogle postati

metom napada. Neki programi koji provjeravaju ranjivost sustava sadrže i

programe za probijanje lozinki (engl. Pasword

Cracking Program). Niti jedan od ovih pojedinačnih testova ne daje

kompletnu sliku stanja sigurnosti sustava, osim sigurnosnog sustavskog audita.

Nakon

provođenja testova, treba provesti određenu proceduru koja uključuje

dokumentiranje rezultata ispitivanja, informiranje vlasnika sustava o

rezultatima, te otklanjanje otkrivenih ranjivosti.

3.1 Analiza računalne mreže

Analiza

računalne mreže u kontekstu sigurnosti nužna je za ispravan i neometan rad svih

priključenih računala.

Metoda

analize mreža može se podijeliti u četiri koraka:

•

prikupljanje

informacija o mreži (engl. Network

Enumeration),

•

skeniranje

podmreže i određivanje dostupnosti (engl. Bulk

network scanning and probing),

•

pronalaženje

ranjivosti (engl. Investigation of Vulnerabilities)

i

•

iskorištavanje

ranjivosti (eng. Exploitation of Vulnerabilities).

3.1.1 Prikupljanje informacija o mreži

Prikupljanje

informacija uključuje pretraživanje internetskih stranica i novinskih grupa, WHOIS usluga dohvaćanja informacija od

informacijskih središta (engl. Network

Information Center , skraćeno NIC), te dohvat informacija od DNS

poslužitelja (engl. Domain Name Server

). Ovim istraživanjima dobivamo podatke o strukturi mreže i njenim korisnicima

do kojih se dolazi bez izravnog pristupa objektu analize. Informacije dohvaćene

u ovom koraku obuhvaćaju detalje oko internih IP adresa prikupljenih od DNS

poslužitelja, daju uvid u strukturu imenovanja računala ciljanog sustava (imena

domena, pod domena i računala) te odnos između IP adresa i fizičkih lokacija računala.

Svi ovi podaci koriste se dalje u strukturiranom skeniranju ciljane mreže i

potencijalnih ranjivosti na njenim računalima.

3.1.2 Skeniranje podmreže i određivanje dostupnosti

Nakon

određivanja adresnog prostora dodijeljenog ciljanoj mreži, slijedi ispitivanje

aktivnih računala i usluga. Za to se koriste skeneri komunikacijskih portova (engl.

Port Scaners) na razini TCP, UDP i

ICMP protokola. Usluge koje se uglavnom traži su HTTP, FTP, SMTP, POP3, ali i

brojni drugi.

Rezultat

skeniranja je lista svih aktivnih glavnih (engl. Host) računala i popis na njima aktiviranih usluga, usluga, printera,

preklopnika (engl. switch), i usmjerivača (engl. router) koji su aktivni u adresnom prostoru kojeg smo skenirali.

Moguće je doći i do informacija o postavkama zaštitne stijene ili nekog drugog

mehanizma filtriranja. Nakon prikupljanja svih potrebnih podataka u ovom

koraku, napadač ili stručnjak za sigurnost može započeti analizu te pronaći

najsvježije sigurnosne propuste u dostupnim uslugama.

Skeneri

portova kao što je Nmap, prvo identificiraju aktivne hostove u adresnom

prostoru, koji koriste Transport Control Protocol/Internet Protocol (TCP/IP) Internet

Control Message Protocol (ICMP) ECHO

i ICMP ECHO_REPLY pakete. Kada se

lociraju sva aktivna glavna računala, pretražuju se oni koji imaju otvorene TCP

i UDP komunikacijske portove preko kojih se utvrđuje koji se mrežni servis

koristi na tom glavnom računalu.

Svi skeneri imaju drugačije mogućnosti i nedostatke, i

koriste različite metode skeniranja. Na primjer, neki su skeneri bolji za

skeniranje kroz zaštitne stijene, dok su drugi bolje prilagođeni skeniranju

unutar zaštitnih stijena.

Osnovne

verzije svih skenera identificiraju aktivna glavna računala, no neki imaju i

mogućnost sakupljanja više informacija dok skeniraju otvorene portove, kao što

su identificiranje operacijskog sustava koji se koristi na tom računalu. Ovaj

se proces naziva uzimanje otiska prsta sustava (engl. System Fingerprinting), tj provodi se otkrivanje operacijskih sustava udaljenih

računala.

Otkrivanje

operacijskih sustava udaljenih računala provodi se usporedbom mrežnih

podatkovnih paketa određenog računala s porukama odgovora (engl. Reply message) poznatih operacijskih

sustava. Kao što je identitet osobe moguće otkriti usporedbom njena otiska

prsta s otiscima u policijskoj arhivi, tako je moguće utvrditi operacijski

sustav udaljenog računala usporedbom njegova mrežnog prometa s karakterističnim

„mrežnim otiscima“ operacijskih sustava iz prethodno stvorene baze podataka. Operacijski

sustav koji se izvodi na udaljenom računalu moguće je otkriti prisluškivanjem

mrežnih podatkovnih paketa koji u normalnom radu putuju među računalima. Takve

metode otkivanja operacijskog sustava nazivaju se pasivnima. Aktivne metode

uključuju slanje posebno oblikovanih podatkovnih paketa računalu čiji je

operacijski sustav potrebno otkriti te analizu odgovora spomenutog računala.

Ove metode u radu koriste sigurnosni stručnjaci, ali i zlonamjerni korisnici,

za stvaranje mapa udaljenih računalnih mreža, te za utvrđivanje potencijalnih

sigurnosnih nedostataka u njima.

Na

primjer ako glavno računalo koristi TCP portove 135 i 139, tada je naj

vjerojatnije na računalu instaliran operacijski sustav Windows NT ili 2000. Do

tog se zaključka može doći i pomoću rednog broja TCP paketa ili odgovora na ICMP

pakete, npr pomoću TTL (engl. Time TO

Live) polja, polje zaglavlja IP protokola u kojem je pohranjen maksimalan

broj usmjerivača kroz koje paket može proći prije njegova odbacivanja. Spomenuti

broj razlikuje se kod pojedinih operacijskih sustava, na primjer kod Windows operacijskog

sustava ima vrijednost 32, a kod Linux operacijskog sustava 64.

Ova metoda nije skroz pouzdana jer zaštitne

stijene filtriraju/blokiraju određenje portove i vrste prometa. Isto tako

administratori mogu konfigurirati sustav da na određene upite odgovara

nekonvencionalno, te tako kamuflira koji je operacijski sustav instaliran na

računalu. Izbjegavanje udaljenog

otkrivanja operacijskog sustava postiže se izmjenama pozdravnih poruka čiji

sadržaj može ovisiti o inačici aplikacije koja implementira uslugu, uklanjanjem znakovnih nizova iz datoteka,

gašenjem nepotrebnih usluga, te onemogućavanjem ispitnih poruka.

Neki skeneri pomažu pri

identifikaciji aplikacije koja koristi pojedini port. Na primjer ako skener otkrije

kako je na računalu otvoren port 80, to često znači kako host koristi web poslužitelj.

Identifikacija korištene aplikacije ključna je za pronalazak ranjivosti mreže.

Na primjer ranjivosti

Microsoftovog IIS poslužitelja veoma se razlikuju od onih Apache web poslužitelja.

O kojoj se aplikaciji radi možemo utvrditi ako „slušamo “ na udaljenom portu kako

bi se pročitala banner informacija

poslana s udaljenog hosta kada se klijent (u ovom slučaju web pretraživač)

spoji. Banner informacije obično nisu

vidljive krajnjem korisniku (za web servere/pretraživače); ipak kada se

pošalje, može pružiti pregršt informacija, uključujući tip i verziju

aplikacije, pa čak i tip i verziju operacijskog

sustava.

Dok skeneri portova

pronalaze aktivna računala, usluge, aplikacije i tipove operacijskog

sustava, oni ne pronalaze

ranjivosti sustava. Ranjivosti može pronaći jedino osoba koja interpretira

rezultate skeniranja. Iz tih se rezultata može utvrditi koje su usluge ranjive.

Iako je sam proces skeniranja automatiziran, interpretacija dobivenih podataka

nije.

3.1.3 Pronalaženje ranjivosti

Novi

sigurnosni nedostaci raznih programskih paketa uočavaju se svakodnevno. Kao

dokaz postojanja nedostatka često se osnovnom opisu prilažu i programski kodovi

ili aplikacije koje ranjivost iskorištavaju. Tako se svim zlonamjernim

korisnicima daje pristup alatima za izvođenje napada. Prethodni korak

istraživanja pokrenutih usluga ne daje dovoljne podatke o njihovim postavkama

pa je u ovom koraku potrebno obaviti i dio ručnog ispitivanja. Ključne

informacije dobivene ovim korakom obuhvaćaju podatke o prisutnim ranjivostima,

ali i alatima koji omogućuju njihovo iskorištavanje.

3.1.4 Iskorištavanje ranjivosti

U

posljednjem koraku skeniranja mreže podrazumijeva se potpuna pripremljenost

napadača odnosno sigurnosnog stručnjaka za izvođenje aktivnosti koje se temelje

na iskorištavanju ranjivosti. U ovoj poziciji napadač može učiniti nešto od

slijedećeg:

•

steći

prava administratora sustava,

•

preuzeti

datoteke s korisničkim imenima i zaporkama,

•

sakriti

tragove u dnevnicima (engl. Log files

) i osigurati si "stražnji ulaz" kojim ponovo može pristupiti

napadnutom računalu,

•

preuzeti

potencijalno osjetljive podatke,

•

postaviti

i koristiti alate za izvođenje napada na druga računala u okolici.

3.1.5 Razlozi i nedostatci provođenja ispitivanja

Skeniranja mreža trebala

bi se provoditi zbog:

· Otkrivanja neautoriziranih

računala koja su spojena na mrežu

· Identificiranja

ranjivosti

· Pronalaženja devijacija prilikom

korištenja usluga u odnosu na sigurnosnu politiku

· Služi kao priprema za

penetracijsko ispitivanje

· Pomoći prilikom konstrukcije

IDS-a

· Sakupljanja forenzičkih

dokaza

Interpretacija podataka

zahtijeva relativno veliku razinu znanja. Skeniranja mogu poremetiti normalno

funkcioniranje mreže zauzimajući resurse, pojasne širine (engl. bandwith), te usporavanje vremena odziva

mreže. Unatoč tome, mrežna skeniranja su veoma korisna jer omogućuju

kontroliranje IP adresnog prostora te provjeru koriste li računala samo

dozvoljene aplikacije i mrežene usluge. Rezultate mrežnog skeniranja treba

dokumentirati, a nedostatke ukloniti. Sljedeće korektivne mjere mogu biti

potrebne nakon obavljenog skeniranja:

· Istražiti i

dokumentirati neautorizirana računala

· Odstraniti nepotrebne i

ranjive aplikacije

· Modificirati ranjiva

računala tako da imaju ograničen pristup nesigurnim aplikacijama

· Modificirati zaštitne

stijene kako bi se onemogućio pristup aplikacijama s poznatim ranjivostima

3.2 Provjera ranjivosti sustava

Provjera

ranjivosti (engl. Vulnerability scanning)

koristi automatizirane alate poput eEye Retina, Nessus i QualysGuard koji

predstavljaju relativno jeftina rješenja za pronalaženje ranjivosti. Nedostatak

pretstavlja ograničen broj ranjivosti koje mogu prepoznati, te najčešće

nemogućnost izvođenja koraka s ciljem poboljšanja sigurnosti.

Skeneri

ranjivosti, po konceptu su slični port skenerima. Oni također identificiraju glavna

računala i otvorene portove, ali istovremeno daju informacije o ranjivosti, tj

sami interpretiraju prikupljene podatke, stoga ne ovise o korisničoj

interpretaciji. Većina alata koji procjenjuju ranjivost sustava pokušaju dati

savjet kako ukloniti pronađene ranjivosti. Ovakvi skeneri brzi su i jednostavan

način za kvantificiranja izloženosti sustava „površinskim ranjivostima“ te za

odstranjenje nedostatka prije nego što ih netko uspije iskorisitit. „Površinska

ranjivost“ predstavlja ranjivost dijela sustava koji postoji izoliran od

ostalih, neovisan o ostalim ranjivostima. Problem utvrđivanja razine rizika

jest taj da ranjivost skoro nikad nije nepovezana s ostalima. Na primjer, na

nekoj mreži postoji nekoliko ranjivosti malog rizika, koje kad se uzmu u obzir

kao cjelina predstavljaju veliku prijetnju sustavu. Alat za procjenu ranjivosti

generalno ne bi prepoznao ovakvu prijetnju, stoga bi svaku zasebno

kategorizirao kao prijetnju malog rizika, te dao pogrešnu sliku o sigurnosti

sustava. Pouzdan način utvrđivanja razine rizika jest provođenje penetraciskih

testiranja.

Skeneri

ranjivosti pokušavaju identificirati ranjivosti skeniranog računala, te mogu

pronaći zastarjele verzije softvera, zakrpe ili nadogradnje potrebne sustavu,

kao i utvrditi sličnosti i odstupanja od sigurnosne politike. Kako bi se to

postiglo skeneri identificiraju operacijski sustav i najvažnije softverske

aplikacije koje se nalaze u njemu te provjeravaju poznate slabosti istih.

Skeneri upotreblajvaju velike baze podataka ranjivosti, kako bi mogli

identificirati nedostatke poznate u često korištenim operacijskim sustavima i

aplikacijama.

Skeneri

ranjivosti imaju i značajnih nedostataka. Općenito, mogu identificirati

ranjivosti, no ne mogu procijeniti cjelokupni rizik skenirane mreže. Iako je

sam proces automatiziran, skeneri ranjivosti mogu kao rezultat skeniranja dati

lažno pozitivne rezultate (prijave ranjivost gdje one ne postoji), stoga je

važno pažljivo interpretirati prikupljene informacije.

Kako skeneri ranjivosti zahtjevaju više informacija od port skenera kako bi pouzdano otkrili nedostatke na računalu, oni imaju tendenciju generiranja mnogo više mrežnog prometa nego port skeneri, što može imati negativan utjecaj na računala ili mrežni segment kroz koji se prenose informacije.

Još

jedno značajno ograničenje jest to da njihova efikasnost ovisi o stalnim

aktualizacijama svoje baze podataka kako bi mogli otkriti najnovije ranjivosti.

Tako se prije svakog skeniranja preporuča aktualizacija baze ranjivosti. Baze

nekih skenera se nadograđuju češće od drugih, stoga bi i to trebao biti jedan

od važnijih paremetara prilikom odabira skenera.

Ovi

tipovi skenera najbolje otkrivaju dobro poznate ranjivosti sustava, nego neke

slabo poznate ili rijetko iskorištavane uglavnom zbog toga što je teško

sistematizirati baš sve ranjivosti svih popularnijih operacijskog sustava i

aplikacja, također proizvođači ovih alata nastoje zadržati brzinu svojih

proizvoda, stoga se naviše fokusiraju na ranjivosti koje su najpoznatije (kada

bi željeli otkriti više ranjivosti, potreban je veći broj testova, a time se

usporava sam proces skeniranja).

Alati

procjene ranjivosti obavljaju sljedeće zadatke:

· Pronalaze

sva aktivna računala na mreži

· Utvrde

sve aktivne i ranjive usluge na računalima

· Identificiraju

application i banner grabbing

· Utvrđuju

koji se operacijski sustav koristi na pojedinom računalu

· Pronalaze

ranjivosti koje se povezuju s operacijskim

sustavom te

njegovim aplikacijama

· Pronalaze

pogrešno konfigurirane dijelove sustava

· Testiraju

podudarnost korištenja aplikacija s sigurnosnom politikom

· Koriste

se kao temelj za provođenje penetracijskih testiranja

Postoje

dva tipa alata za skeniranje ranjivosti: oni zasnovani na skeniranju mreže, te

oni zasnovani na skeniranju računala. Mrežni skeneri koriste se za mapiranje

mreža, utvrđivanje otvorenih portova i povezanih ranjivosti. U većini slučajeva

ovi sknerei nisu limitirani samo na određene operacijske sustave ciljanih

sustava. Skener se može instalirati na jednom računalu mreže, te veoma brzo

locira i testira sve ostale hostove na istoj mreži.

Skeneri

zasnovani na glavnim računalima (engl. Host

based) moraju biti instalirani na svakom pojedinom računalu, a najviše se koriste

za otkrivanje pogrešaka u konfiguraciji određenih operacijskih sustava i

aplikacija, te njihove ranjivosti (za svaki operacijski sustav postoji

specifični skener). Ovi tipovi skenera mogu otkriti ranjivosti s puno većom

preciznošću, neki imaju opciju ispravljanja pogrešno konfiguriranih sustava.

Skeniranja

ranjivosti trebalo bi se provoditi kao bi se provjerilo jesu li operacijski

sustav, te sve veće i važnije aplikacije ažurirane, posjeduju li sve najnovije zakrpe...

Preporuka je da se ovaj tip skeniranja provodi svakih 3 do 6 mjeseci, a najvažnije

i najeksponiranije sustave kao što su zaštitne stijene, javni serveri, ...trebalo

bi stalno provjeravati. Kako niti jedan skener neće otkriti SVE ranjivosti

preporuča se korištenje nekoliko njih.

Rezultati

alata skeniranja ranjivosti sustava trebaju se dokumentirati, a otkriveni

nedostatci otkloniti. Kao rezultat skneiranja sljedeće mjere mogu postati

neophodne:

·

Nadogradnja ili instaliravanje zakrpi ranjivog

djela sustava kako bi se otklonili nedostatci

·

Ukoliko neko ažuriranje trenutno nije moguće

obaviti jer bi to onesposobilo mnoge druge dijelove, treba postaviti

odgovarajuće protumjere (tehničke ili proceduralne) kako bi se smanjio rizik

iskorištavanja tih mana dok ne bude moguće uklanjanje

·

Poboljšati konfiguraciju, programe i procedure

koji se brinu o održavanju sustava kako bi se osigurala rutinska nadogradnja i

aktualizacija

3.3 Probijanje lozinki

Programi

za probijanje lozinki (engl. Password Crackers)

koriste se za otkrivanje slabih lozinki, tj provjeravaju je li korisnik odabrao

dovoljno jaku lozinku. Lozinke se čuvaju i prenose (ako je to zbilja potrebno)

kao hash kod. Kada se korisnik logira na računalo/sustav, te unese lozinku, generira

se njen sažetak, koji se uspoređuje s onim sačuvanim koji pripada pojedinom

korisniku. Ako se oba hash koda poklapaju, korisnik je autentificiran.

Tijekom

izvođenja penetracijskih testiranja ili stvarnih napada koriste se uhvaćeni

hash kodovi. Hash kodovi lozinka mogu se presresti kada se šalju kroz mrežu (koristeći

mrežni sniffer) ili dohvatom s

ciljnog sustava (ova metoda zahtjeva administrativne ili root ovlasti).

Kada

se hash dobavi, programi za probijanje lozinki generiraju kodove dok se god ne

dobije identični. Najbrža metoda generiranja hash kodova jest napad riječnikom

(engl. dictionary attack), koji

koristi sve riječi u riječniku ili tekst datoteci. Postoji mnogo riječnika

dostupnih na webu, za sve jezike, imena, popularne tv serije...stoga bilo koja

riječ koja se može pronaći u nekom riječniku, ma koliko neobična bila, koliko

god se rijetko koristila, predstavlja lozinku koju se može lako probiti.

Jedna

od popularnijih metoda probijanja lozinki naziva se hibridni napad (engl. hybrid attack), koji nadograđuje metodu

napada riječnika dodavanjem brojčanih vrijednosti ili simbola na riječi iz

riječnika. Ovisno o korištenom alatu, za ovaj tip napada poznato je nekoliko

varijacija; česte zamjene znakova npr p@ssword, ili dodavanje znakova i brojeva

na početaki ili kraj riječi iz riječnika, npr.password99, password$%....

Najmoćnija

metoda probijanja lozinki zove se probijanje grubom silom (engl. brute force). Iako metodi često treba

mnogo vremena, ipak protekne manje vremena dok se probije nego period u kojem

sigurnosne politike zahtjevaju promijenu lozinki. Loznke do kojih se dođe brute

force napadom još uvijek su previše slabe.Kod korištenja Brute force napada

nasumično odabiru lozinke i izračunava njihove hash vrijednosti, ali zbog pre

velikog broja mogućnosti probijanje lozinki često traje i mjesecima. Teoretski,

sve se lozinke mogu probiti; uz dovoljno vremena i računala. Penetracijski

testeri i napadači često koriste nekoliko rečunala na kojima mogu podijeliti

posao pretraživanja svih mogućnosti. Višestruki procesori znatno skraćuju

vrijeme potrebno da se probije jaka lozinka.

Jakom

Linux/Unix lozinkom smatra se ona koja je duga barem 10 znakova, a sadrži

velika i mala slova, te brojeve i znakove. Stvaranje jake lozinke za Windows operacijski

sustav nekad je bilo malo složenije zbog toga što su verzije prije Windowsa

2000 koristile LanMan hash sažetke za lozinke. LanMan ne prepoznaje velika i

mala slova, te se svi znakovi abecede pretvaraju u velika slova. Ovo efektivno

smanjuje broj različitih kombinacija koje osoba koja pokušava probiti lozinku

mora isprobati. Druga mana LanMan-a je ta što se sve lozinke čuvaju kao sažetci

dugi 7 znakova. Lozinke koje su duge točno 14 znakova podijeliti će se u dvije,

dužine 7 znakova, dok se one kraće od 14 znakova nadopunjuju do te duljine.

Dijeljenje sažetaka u lozinke dovodi do toga da se lozinka puno lakše probije (dvije

lozinke od 7 znakova lakše se razbiju od one duge 14 znakova).

Programi

za razbijanje lozinki trebali bi se provoditi na sustavu jednom svakih 6

mjeseci, te ako se otkrije veliki broj neadekvatnih i slabih lozinki koje se

može lako probiti treba:

· Ako su

odabrene lozinke bile u skladu s sigurnosnom politikom, treba promijeniti istu

kako bi se smanjio postotak lozinki koje se mogu lako probiti, no ako ova promijena

navede korisnike da počnu zapisivati svoje lozinke, tada je najbolje preći na

neki alternativni način autentifikacije.

· Ako

probijene lozinke nisu bile odabrane u skladu s sigurnosnim propisima, treba

korisnicima istih ukazati na opasnosti njihovog korištenja slabih lozinki, a

sustavski administratori mogu postaviti minimalnu duljnu i kompleksnost odabranih

lozinki

Na sustavima koji koriste filtre lozinki, preporuča se da se filtri postave tako da primore korisnike na korištenje jakih lozinki, pa prilikom ispitivanja sigurnosti neće biti potrebe provoditi provjere probijanja lozinki.

3.4

Preispitivanje dnevnika (engl. Log review)

Nadzor

i bilježenje aktivnosti u informacijskom sustavu vrlo su važni elementi u

svakom sustavu za upravljanje sigurnošću. Aktivnosti se mogu bilježiti na razne

načine, ovisno o elementu informacijskog sustava na kojem se provode određene

aktivnosti ili mu se pristupa.

Kod

tehničkih komponenti informacijskog sustava kao što su operacijski sustavi ili

aplikacije na radnim stanicama i poslužiteljima ili mrežni uređaji

(preklopnici, usmjerivači, zaštitne stijene i sl.), uobičajeno je bilježenje

aktivnosti u tzv. log datoteke. Načini bilježenja informacije, razina

detaljnosti, format vremenskih znački i drugi parametri bilježenja vrlo često

se razlikuju od implementacije do implementacije, a pregledavanje višestrukih

log datoteka u velikim ili heterogenim sustavima postaje potpuno nepraktično,

pa čak i nemoguće. U složenim informacijskim sustavima, a posebno u onima kod

kojih postoje formalni sustavi za upravljanje sigurnošću, od ključne je

važnosti da se bilježenje svih aktivnosti važnih za ispravno i sigurno

funkcioniranje sustava provodi kontrolirano. Sustavi za centralizirano

bilježenje, koji se najčešće koriste u takvim okruženjima, omogućavaju

jednostavnije ručno ili automatizirano pregledavanje log zapisa, te njihovo

arhiviranje u skladu s definiranom sigurnosnom politikom. Osim toga,

korištenjem takvih sustava osigurava se dodatna razina sigurnosti na sustavima

koji udaljeno šalju zabilježene aktivnosti; u slučaju da ih se kompromitra od

strane neovlaštenih korisnika sve aktivnosti koje su se događale prije

kompromitiranja ostaju zabilježene na centralnom sustavu, a zlonamjerni

korisnik nema mogućnost njihove naknadne promjene u cilju uklanjanja tragova

svojih aktivnosti.

Razni sustavski logovi mogu se koristiti prilikom otkrivanja odstupanja od sigurnosne politike, uključujući i log zaštitne stijene, IDS log, logovi poslužitelja, te bilo koji drugi log koji predstavlja zabilježene podatke o sustavu i mreži na koju je sustav spojen. Preispitivanje dnevnika i analiza mogu predstaviti dinamičku sliku tekućih sistemskih aktivnosti koji se mogu uspoređivati s sigurnosnom politikom da se utvrdi koliko se te akcije podudaraju. U suštini, nadzorni logovi se mogu koristiti za provjeru ponaša li se sustav u skladu s sigurnosnom politikom.

Na

primjer, ako se IDS senzor postavi iza zaštitne stijene (unutar privatne

mreže), njegovi logovi mogu se koristiti kako bi se proučilo zahtjeve usluga te

promet koje stijena propušta u privatnu mrežu. Ako senzor otkrije neovlaštene

aktivnosti iza stijene, to indicira kako ona više nije konfigurirana ispravno s

sigurnosnog aspekta, te postoji „stražnji ulaz“ do privatne mreže.

Snort

je besplatan mrežni IDS (Intrusion

Detection System) senzor s opsežnom programskom podrškom, koji je sposoban

izvoditi analizu prometa i paketa u stvarnom vremenu. Snort može provesti

analizu protokola, traženje sadržaja, a može se koristiti i za detekciju mnogo

napada i sondi kao što su prekoračenja međuspremnika, prikrivena skeniranja

portova, CGI ( Common Gateway Interface)

napade, SMB (System Mesage Block)

sonde, te pokušaji udaljenog identificiranja operacijskog sustava. Snort

koristi fleksibilan jezik pravila kako bi opisao promet koj treba propustiti, a

koji zaustaviti, kao i alat za detekciju koji koristi modularnu plugin arhitekturu. Ovaj program također

posjeduje sposobnost alarmiranja u realnom vremenu, kao i ugrađene mehanizme

upozorenja za syslog, korisnički definiranu datoteku, Unix socket, ili WinPopup

poruke za Windows klijente koristeći Sambin smbclient. Snort se koristi u tri

primarne svrhe, kao direktan paket snifer

npr tcpdump, kao paket (korisno za debugiranje mrežnog prometa), ili kao

kompletan mrežni IDS.

Provjere

logova trebale bi se provoditi često, pogotovo nakon većih promjena sustava na glavnim

serverima i zaštitnim stijenama. U tu svhu preporučuje se korištenje filtra nad

logovima, kako bi se spriječio unos nebitnih stvari i time znatno olakšao posao

sustavskim administratorima prilikom identificiranja problema i nedozvoljenih

aktivnosti [1].

3.5 Alati za provjeru integriteta datoteka

Za razliku od zaštitnih stijena i IDS sustava koji pružaju zaštitu na mrežnom nivou, alati za provjeru integriteta datotečnog sustava (engl. File Integrity Checker, skraćeno FIC) orijentirani su prema pojedinim poslužiteljima (engl. host based tool).

Instalacijom

programa ovog tipa omogućuje se pravovremeno uočavanje neovlaštenih promjena unutar

datotečnog sustava, što ih čini posebno korisnima u postupcima detekcije i

prevencije malicioznih aktivnosti. Isti su se također pokazali vrlo korisnima i

kod forenzičke analize kompromitiranih računala, budući da omogućuju prilično

jednostavnu detekciju promijenjenih datoteka i direktorija.

Alat

FIC računa i pohranjuje otisak (engl. checksum)

za svaki sačuvani podatak, te stvara bazu podataka. Ovi alati pružaju

administratoru sustava oruđe za uvid u promijene, osobito one neautorizirane, nad

datotekama i podacima. Pohranjene otiske trebale bi se konstantno uspoređivati

s novo izračunatima kako bi se utvrdilo je li došlo do kakvih modifikacija. FIC

obično čini sastavni dio komercijalnih IDS-ova zasnovanih na poslužiteljima.

Program

za provjeru integriteta koristan je alat koji ne zahtjeva visok stupanj

interakcije s korisnikom, ali se treba koristiti oprezno kako bi se osigurala

pravilna uporaba. Alatu FIC-a potreban je sustav za koji se zna da je siguran,

kako bi mogao stvoriti inicijalnu bazu za reference, inače bi mogao generirati

hash funkcije kompromitiranog sustava, te odati lažan dojam sigurnosti testeru.

Referentna baza podataka mora se pohraniti na mjesto koje nije dostupno s mreže

tako da napadi ne mogu kompromitirati sustav i sakriti svoje tragove modificiranjem

baze podataka. Alat FIC može isto tako dati lažne pozitivne rezultate; svako

ažuriranje podataka, te instaliranje sustavske zakrpe mijenjaju podatke stoga

je neophodno ažurirati bazu podataka. Ovaj zahtjev povlači za sobom činjenicu

kako je teško bazu podataka održavati aktualnom, no čak i da se provjera obavi

samo jednom, prilikom prve instalacije sustava opet može omogućiti provjeru

jeli neki podatak bio mijenjan, ukoliko se sumlja u to. Napadači su dokazali

kako mogu modificirati podatke na načine koje uobičajeno korišten CRC (Cyclic Redundancy Check) nije mogao

otkriti, stoga se preporuča korištenje jačih checksum generatora kao što je SHA-1 kako bi se osigurao integritet

podataka pohranjenih u bazi podataka otisaka.

Provjere

integriteta podataka trebali bi se provoditi često nad odabranim dijelovima

sustava koji bi bili pogođeni u slučaju kompromitiranja, kao i kad se sumlja na

kompromitiranje sustava kako bi se utvrdila količina pogođenih sustava i

nastale štete. Ako FIC pronađe neautoriziranu promijenu podataka, postoji

mogućnost sigurnosnog incidenta, te se slučaj treba istražiti prema procedurama

i politici dojavljivaja i reakcije na incidente, ukoliko postoji [1] .

3.6 Antivirusni programi i skeneri

Svi

sustavi koji maju pristup Internetu, koriste prijenosne medije ili koriste freeware/shareware softver, u opasnosti su od inficiranja virusima, malicioznim

računalnim kodovima.Utjecaj virusa na računalo može biti bezopasno poput pop-up poruke, ili toliko destruktivno da

obriše sve podatke pohranjene na računalu. Kada se radi o malicioznim

programima uvijek postoji i rizik otkrivanja ili uništavanja osjetljivih ili

povjerljivih podataka/informacija.

Postoje

dva tipa dostupnih antivirusnih programa: oni koji se instaliraju na mrežnu

infrastrukturu, i oni koji se instaliraju na svako pojedino korisničko

računalo. Oba tipa programa imaju svoje prednosti i nedostatka, no ako želimo

postići najveći stupanj sigurnosti potrebna su nam oba. Virusni detektori koji

se instaliraju na mrežnu infrastrukturu, obično se instaliraju na granici mreže

sustava zajedno s zaštitnom stijenom. Server

based antivirusni programi mogu detektirati viruse prije nego što uđu u privatnu

mrežu, ili prije nego što korisnik skine e-mail poruku u kojoj se nalazi virus.

Još jedna prednost ovog tipa antivirusnih programa jest ta da iako se svi

antivirusni programi moraju redovito ažurirati, to je lakše izvedivo ovom tipu

zbog limitiranog broja relacija s računalima domaćinima.

Drugi

tip softvera detekcije virusa instalira se na host računala, te može

detektirati maliciozne programe u e-mailovima, prijenosnim medijim, hard

diskovima, dokumentima, ali samo na lokalnom računalu. Ovaj tip antivirusnih

programa ima manji utjecaj na mrežne preformanse, ali općenito ovisi o kranjem

korisniku prilikom ažuriranja, iako danas većina antivirusnih programa može

automatski ažurirati virusne definicije.

Bez

obzira koji se tip antivirusnih programa koristi, on može u potpunosti

obavljati svoj zadatak jedino ukoliko ima konstantno svježe ažuriranu bazu

podataka virusnih definicija koja mu omogućava prepoznavanje svih poznatih

virusa i malicioznih programa. Kako bi otkrili viruse, programi uspoređuju

sadržaj datoteka s poznatim definicijama virusa, ukoliko pronađe takvu informaciju,

podatke koji sadržavaju virus sprema u karantenu te ukoliko je to moguće

oslobađa ih od virusa, inače briše. Sofisticiraniji programi traže i aktivnosti

koje sliče aktivnostima virusa kako bi mogli identificirati nepoznate ili

mutirane viruse koje s sadašnjom bazom podataka inače ne bi prepoznali.

Virusi

te ostali maliciozni programi kao što su Trojanski konji, i crvi mogu djelovati

jako destruktivno na sustav, stoga je najvažniji aspekt korištenja antivirusnih

programa učestalo i redovito ažuriranje baze podataka (engl. virus definition files), te se tako

minimizira mogućnost virusne infekcije sustava [1].

Preporučuju

se sljedeći koraci:

· Virusne

definicije trebale bi se ažurirati barem jednom dnevno

· Anti

virusni programi trebali bi biti aktivni konstantno

· Nakon

svakog većeg ažuriranja baze podataka virusnim definicijama, treba izvršiti

skeniranje cijelog sustava

3.7 Ispitivanje bežičnih mreža

Bežične

LAN (engl. Local Area Network,

skraćeno LAN) mreže imaju veću fleksibilnost nego fiksne LAN mreže.

Tradicionalni LAN-ovi zahtijevaju kabelsko povezivanje računala s mrežom. Kod

bežičnih mreža dovoljna je pristupna točka (engl. access point). Pristupna točka je kabelom spojena na fiksnu mrežu,

dok je s druge strane preko antena povezana s uređajima s bežičnim mrežnim

karticama. Unutar otvorenog prostora pristupne točke pokrivaju udaljenosti sto

metaraili više, dok u zatvorenom ta vrijednost pada naotprilike 30 metara.

Područje pokrivenosti se obično naziva ćelija. Korisnici se slobodno kreću

unutar ćelija s svojim prijenosnikom ili drugim mrežnim uređajem. Ćelije

pristupnih točaka mogu biti povezane tako da omoguće korisnicima roaming unutar ili između građevina.

Naj

popularniji bežični LAN protokoli su 802.11b, 802.11g te u novije vrijeme

802.11n. Protokol 802.11 ima ozbiljnih mana u implementaciji WEP-a ( engl. Wireless Equivalnet Privacy protocol, skraćeno

WEP), jer se hardver konfigurira nesigurno u početnim postavkama, što olakšava

instalaciju ali, ostavlja brigu o sigurnosti na korisnicima. Ponovno korištenje

sekvence je glavna slabost bilo kojeg sustava šifriranja. Kada su paketi enkriptirani

istom RC4 sekvencom, XOR operacija provedena na dva enkriptirana paketa je

jednak XOR-u dva paketa sa čistim tekstom. Analizirajući razlike između dva

toka, zajedno sa strukturom tijela okvira, napadač može doći do zaključaka o

sadržaju samih okvira sa čistim tekstom. Za izbjegavanje toga WEP koristi IV (engl.

Initialization Vectors) za enkripciju

različitih paketa s različitim RC4 ključevima. Ipak, IV je dio zaglavlja paketa

i nije enkriptiran, tako da prisluškivači mogu uočiti pakete enkriptirane istim

RC4 ključem. Kriptografi su identificirali mnoge slabe točke WEP algoritma. RC4

je snažna enkripcija, no napadači nisu ograničeni na frontalni napad na

kriptografski algoritam, već mogu napasti bilo koju slabu točku protokola.

Bežični Lan-ovi pružaju mogućnost napadačima

da zaobiđu zaštitne stijene i IDS.

Na

samim početcima implementacije bežičnih tehnologija napadači, te ostali

snalažljivi korisnici vozili bi se uokolo ureda velikih kompanija opremljni

laptopima s bežičnim karticama, i pokušavali se spojiti na nezaštićene pristupne

točke (ova se praksa naziva engl. vardriving).

Postojale su čak i web stranice sa popisima otkrivenih nezaštićenih mreža. Danas

takvo što nije potrebno jer se u svakom dijelu grada može pronaći nezaštićene

bežične mreže, a većina ugostiteljskih objekata, hotela, željezničkih i

autobusnih kolodvora nudi korištenje usluga bežičnog interneta.

Neke

od ranjivosti 802.11b protokola:

·

Podložni su neovlaštenim upadima i korištenjem

mreže

·

Moguće je presresti i nadzirati promet bežične

mreže

·

Moguće je izvesti napad Client to client

Kako

bi se koristio relativno siguran bežični internet, treba stvoriti wireless

sigurnosnu politiku te osgurati da ju provode svi korisnici sustava, kao i

redovito ispitivanje i pretraživanje mreže kako bi se otkrili krivo

konfigurirani LAN ili neautorizirani korisnici [1].

Učestalost

ispitivanja i skeniranja mreže ovisi o nekoliko faktora:

· Fizički

faktori lokacije; ukoliko se objekt u kojem se koristi bežična mreža nalazi na

osami, udaljen od javno dostupnih mjesta, skeniranje nije potrebno provoditi

previše često

· Ako je

sustav u prošlosti često bio metom napada, treba provjere provoditi na dnevnoj

bazi

· Ukiliko

su podatci koji su dostupni s mreže osjetljive i povjerljive prirode

preporučaju se česta ispitivanja

· Ako se

koriste robustnije metode provedbe sigurnosti mreže kao što su WPA (Wi-Fi

Protected Access) ili RSN (Robust Security Network) nisu potrebne previše česte

provjere sustava

3.8 Penetracijsko testiranje

Etičan

haker (eng. ethical hacker, white hat) je stručnjak u području

računarstva i računalnih mreža. On napada računalne sustave pokušavajući

iskoristiti njihove slabosti, ali, za razliku od zlonamjernih hakera (eng. hacker, black hat), on to čini prema nalogu vlasnika ciljanog sustava i

upravo s ciljem identifikacije ranjivosti i sprečavanja djelovanja zlonamjernih

hakera. Rad etičnog hakera često se još naziva i penetracijskim testiranjem

(engl. penetration testing). Penetracijsko

testiranje, unatoč uvriježenom mišljenju, ipak nije samo pokretanje nekoliko

alata i izrada izvještaja. U ovom je području potrebna struktura i organizacija

koja, osim propisivanja grupe testova, mora osigurati i odgovore na pitanja

kvalitete, sveobuhvatnosti i ponovljivosti rezultata. Ta je struktura u ovom

području obuhvaćena metodologijom, a razvija se kako bi od penetracijskog ispitivanja

učinila alat koji će pružiti što je moguće realističniju sliku o aktualnoj sigurnosti

testiranog objekta.

Penetracijsko

testiranje, sigurnosno je testiranje u kojem evaluatori pokušavaju zaobići ili

probiti sigurnosne postavke sustava, na temelju razumijevanja postavki sustava

te njegove implementacije. Cilj penetracijskog testiranja je identificiranje

metoda pomoću kojih možemo pristupiti sustavu korištenjem taktika i alata koje inače

koriste napadači.

Pen ispitivanjima

moguće je dobiti veoma vrijedne informacije o sigurnosnom stanju nekog sustava,

no istovremeno, kako bi došli do tih informacija treba uložiti mnogo truda,

znanja i opreza kako bi se smanjio rizik za ciljane sustave. Minimalan utjecaj

provedbe pen testiranja je usporenje rada mreže te protoka podataka i vremena

odgovora mreže zbog skeniranja mreže i procjene ranjivosti. Uvijek postoji i

moućnost da se sustav ošteti te postanje neupotrebljiv prilikom ispitivanja.

Iako vlasnici sustava imaju koristi od takve informacije, kako bi se njihov

sustav mogao srušiti prilikom pravog napada, to nikada nije veoma poželjan

ishod, stoga se testiranju treba pristupiti veoma oprezno.

Ako

su pen testiranja dizajnirana s ciljem simuliranja napada, a koriste alate i

tehnike koje obično koriste napadači, koji su većinom zakonom zabranjeni, važno

je dobiti formalni pristanak za izvršavanje ispitivanja na nekom sustavu prije

samog početka. Dopuštenje, koje se nekada zove i engl. rules of engagement trebao bi sadržavati:

·

Specificirani IP adresni prostor koji se treba ispitati

·

Popis poslužitelja, računala te podmreži koje se

ne smiju ispitati

·

Listu dopuštenih tehinka ispitivanja (kao što su

social engeneering, DoS), te alata (password crackers, network

sniffers...)

·

Vrijeme kada se ispitivanje može provoditi

·

Definirati vremenski period u kojem se ispitivanje

mora obaviti

·

IP adrese računala s kojih će se ispitivanje

provoditi kako bi sustavski administratori mogli razlikovati legitimne testove

od onih stvarnih malicioznih napada

·

Mjesto pristupa tima sustavu i mreži

·

Mjere kojima se spriječava nepotrebno

obavještavanje zakonodavnih službi zbog krivog tumačenja ispitivanja kao napada

·

Kako pen testing tim treba postupati s

prikupljenim informacijama

Penetracijske

testiranja mogu se obavljati u tajnosti, ili javno, tj svi korisnici sustava

upoznati su s testiranjem. Ova se dva tipa ispitivanja nazivaju Blue i Read teaming. Blue teaming provdi se s znanjem svog osoblja zaduženog za

održavanje sustava. Read teaming obavlja

se bez znanja IT stručnjaka zaduženih za susatav ali s potpunim dopuštenjem i

znanjem vlasnika sustava. Prilikom Read

teaminga vlasnici sustava ponekad odrede tim ljudi, kako bi se osiguralo da

se na napad ne reagira kao na pravi, ili provjerava jeli pravi(ako aktivnost

koju provjeravaju nije dio testranja). Ovaj tim ljudi posreduje između vlasnika

testiranog sustava te timom koji provodi ispitivanja, olakšava komunikaciju i

provjerava aktivnosti. Ovaj tip ispitivanja koristan je ne samo za provjeru

sigurnosti sustava, već kao i kontrola reakcija i poduzetih protumjera od

strane ljudi koje održavaju i brinu se za sustava, njihovog znanja te do koje

mjere provode sigurnosnu politiku sustava. Read

teaming može se provoditi s upozorenjem ili bez njega.

Blue teaming je jeftiniji te se i češće

provodi, dok se Read teaming provodi

rijeđe zbog toga što traje duže i mora se obaviti tajno i neopaženo. Kako bi to

izveli, skeniranja i druge akcije moraju se usporiti kako bi bile suptilnije od

onih koje IDS te zaštitne stijene testiranog sustava mogu otkriti. Read teaming daje realnije podatke o

stanju sigurnosti sustava i spremnosti da se obrani od napada, zbog toga što

administratori ne očekuju napad, te obavljaju svoje svakodnevne zadatke.

Pen

testovi se mogu složiti tako da simulitaju vanjske ili unutarnje napade. Ako se

provode oba tipa ispitivanja, obično se prvo provede vanjsko testiranje, a

potom unutarnje. Prilikom vanjskog ispitivanja zaštitne stijene obično ograniče

količinu i broj tipova prometa koji se propušta u unutarnju mrežu iz vanjskih

izvora. Ovisno o tome kojim je protokolima dopušten prolaz, inicijalni napadi

se generalno fokusiraju na uobičajeno korištene i dozvoljene aplikacijske

protokole kao što su FTP, HTTP, ili SMTP i POP.

Kako

bi se simulirao stvarni napad izvana, testeri ne posjeduju nikakve stvarne

informacije o ciljnom sustavu osim IP adresni prostor koji moraju ispitati, te

u kojem moraju tajno sakupljati informacije prije napada. Informacije o

ciljanom sutavu sakupljaju se na javno dostupnim web stranicama i grupama, te

sličnim stranicama. Tada koristeći port skenere i skenere ranjivosti, utvrde ciljna

računala, a kako se testiranje najčešće provodit kroz zaštitne stijene količina

informacija znatno je manja nego što bi bila kada bi provodili skenirenja

unutar sustava. Nakon što se identificiraju izvana dostupna računala, pokušava

se kompromitirati jedan od njih, te ako uspiju mogu ga koristit kao uporište i

ulaz u sustav, kako bi kompromitirali i ostala koji nisu generalno dostupni

izvana. Ovo je razlog zašto je pen testiranje iterativni postupak koji koristi

minimalni pristup, s ciljem dobivanja maksimalnog pristupa sustavu. Interni pen

test sličan je vanjskome, osim što su testeri sada s unutarnje strane zaštitne

stijene, u unutarnjoj mreži, te imaju neku razinu dozvole pristupa sustavu.

Testeri tada pokušaju dobiti pristup više razine putem podizanja svog statusa. U

ovoj je fazi cilj steći administratorske ovlasti temeljem prethodno stečenih

ovlasti manje važnosti. Glavne prepreke tom cilju su primijenjene ispravke koje

analizatoru bitno umanjuju broj prisutnih ranjivosti, a time i mogućnost

zlouporabe. Dodatnu prepreku predstavljaju alati za provjeru integriteta

sustava (uključujući antivirusne alate), koji u nekim slučajevima mogu

zaustaviti akcije analizatora. Testeri imaju samo one informacije o sustavu

koje inače posjeduje korisnik s njihovom razinom dozvole. Penetracijsko

testiranje provodi se u 4 faze:

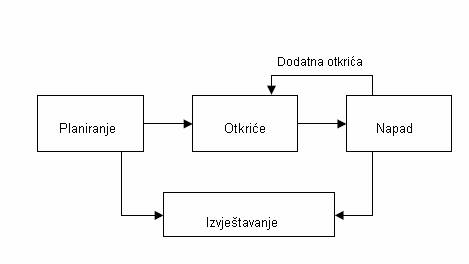

Slika

3.1

Metodologija pen testiranja u 4 faze

U

fazi planiranja, utvrđuju se pravila, finalizira se odobrenje vlasnika sustava,

te se postave ciljevi ispitivanja. U ovoj fazi zapravo nema nikakvog ispitivanja.

Faza

otkrivanja započinje testiranje sustava. Koriste se mrežni skeneri kako bi se locirale

potencijalne mete, te port skenerima i ostalim sličnim tehnikama sakuplja se

što više informacija o ciljanom sustavu. Neke od tih tehinka su:

·

DNS (Domain

Name System) ispitivanje

·

InterNIC

(whois) queries

·

Pretraživanje web poslužitelja ciljanog sustava

·

Pretraživanje sustavskih Lightweight Directory access Protocol poslužitelja

·

Hvatanje paketa podataka (općenito samo tokom

internih testova)

·

NetBIOS enumeracija (općenito samo tokom

internih testova)

·

Network

Information System

·

Banner

grabbing

Druga

dio faze otkrivanja jest analiza ranjivosti. Tijekom ove faze, usluge,

aplikacije i operacijski sustav skeniranih hostova uspoređuju se s bazama

ranjivosti (za skenere ranjivosti, ovaj se proces provodi automatski). Kada

tester želi ručno provjeravati ranjivosti, koristi svoju bazu, ili neku javno

dostupnu; ovo je dobar način otkrivanja novih ili rijetkih ranjivosti, no puno

sporiji postupak. Izvršavanje napada jezgra je pen testiranja. U ovoj se fazi

provjeravaju prije identificirane ranjivosti, pokušajima da ih se iskoristi za

napad. Ako je neki napad uspješno proveden, ranjivost se potvrđuje, te se

postave dodatne sigurnosne postavke kako bi se smanjila mogćnost ponovnog

iskorištenja iste ranjivosti.

Exploits su dokumnetirane metode ili

programi/skripte koje iskorištavaju ranjivosti. Mnoge baze podataka ranjivosti pružaju

exploit naputke ili kodove za većinu

identificiranih ranjivosti. U svakom slučaju potrebne su dodatne analize i ispitivanja kako bi se

otkrila prava razina rizika koju predstavlja sigurnosno stanje testiranog

sustava.

Dok

skeneri ranjivosti samo provjeravaju postoji li možda ranjivost, u fazi napada

pen testiranja iskorištava se ranjivost, time potvrđujući njeno postojanje.

Većina ranjivosti iskorištenih pen ispitivanjima te ostalim malicioznim

napadima mogu se svrstati u sljedeće kategorije:

·

Mane jezgre (engl. Kernel Flaws)-jezgrin source

kod predstavlja jezgru operacijskog sustava, i provodi sigurnosni model sustava,

bilo koja greška koja postoji u ovom kodu dovodi u opasnost cijeli sustav

·

Preljevanje međuspremnika (engl. Buffer Overflows)-događa se kada

programi ne provjeravaju jesu li unosi odgovarajuće dužine, i najčešće se dogode

kao posljedice lošeg programiranja. Kada se ovako nešto dogodi, moguće je

unijeti vlastiti kod te ga izvršiti s svim privilegijama tekućeg programa.

Takvi se programi mogu izvoditi kao root na Unixoidnim sustavima, te kao SYSTEM

(administrator) za Windows sustave.

·

Symbolic

Links (symlink)- datoteka

koja pokazije na neku drugu. Često postoje programi koji mogu mijenjati dozvole

neke datoteke. Ako se ovi programi izvode s privilegiranim dopuštenjima,

korisnik bi mogao strateški stvoriti symlink kako bi naveo te programe na

mijenjanje ili izlistavanje sustavskih datoteka

·

File

Descriptor Attacks-

datotečni deskriptori su ne negativni cijeli brojevi koje sustav koristi kako

bi imao pregled svih fileova, umjesto da koristi specificirana imena. Kada

privilegirani program dodijeli neadekvatan datotečni deskriptor, izlaže datoteku

kompromitirajućim situacijama.

·

Race

Conditions- Race conditions mogu nastati kada

program ili proces uđe u privilegirani način izvođenja, ali prije nego što se

vrati u normalan način izvođenja, tako korisnik može tempirati napad dok je

program/proces u tom stanju. Ako napadač tada uspije kompromitirati

program/proces, on je “pobijedio utrku“ . Uobičajeni uvjeti utrke sadržavaju

manipulaciju jezgrinih datoteka, te rukovanje signalima

·

File

and Directory Permission-kontroliraju

pristup korisnika i procesa, direktorijima i datotekama . Adekvatne dozvole

ključne su za sigurnost svkog sustava. Loše postavljene dozvole mogu dopustiti

velik broj napada, uključujući čitanje ili mijenjanje datoteka s lozinkama, ili

dodavanja nekog računala na listu od povjerenja

·

Trojanci- trojanski programi mogu sadržavati

BackOrifice, NetBus, SubSeven, ili mogu biti specijalno izrađeni. Kada se

jednom dobije pristup, mogu se koristiti kernel

root kit kako bi se pronašao stražnji ulaz u sustav.

·

Social

Engeneering-naziv

je za tehinku nagovaranja ili varanja korisnika sustava kako bi se dobio

pristup, ili informacije o sustavu. Tipično se provodi kroz razgovor,

telefonski, e-poštom ili licem u lice. Obično se koriste dva standardna

pristupa; tester se predstavlja kao korisnik koji ima poteškoća, i kontaktira

osobu koja pruža tehinčku pomoć, kako bi dobio informacije o ciljanom mrežnom računalu,

dobio korisičko ime i lozinku ili mu resetiraju lozinku kako bi mogao postaviti

bilo koju svoju. U drugom se pristupu tester predstavlja kao help desk, te

naziva korisnike i navede ih da mu otkriju svoja korisnička imena i lozinke.

Pokazalo se da su ove tehnike iznimno uspešne.

Faza

izvještavanja događa se simultano s ostale tri faze pen testiranja. U fazi

planiranja to su pravila obveze, planovi ispitivanja i pisana dopuštenja. U

fazama otkrivanja i napada, stvaraju se pisani logovi, te se šalju periodički

izvještaju sustavskim administratiorima ili vlasnicima sustava. Na kraju

sveopćeg ispitivanja sastavi se izvještaj koji opisuje pronađene ranjivosti, procjenjuje

rizik, te savjete o uklanjanju pronađenih slabosti.

Pen

testiranja su važna za otkrivanje koliko je neki sustav ranjiv, i za

definiranje stupnja štete koji može nastati ukoliko se sustav kompromitira.

Korektivne mjere mogu uključivati otklanjanje otkrivenih i iskorištenih

slabosti, modificiranje sigurnosne politike, stvaranje procedura koje

poboljšavaju provođenje sigurnosnih mjera, te edukacija osoblja o utjecaju loše

ili nepropisno konfguriranog sustava, na sigurnost [1].

3.9 Sigurnosni audit ( provjera)

Nakon

što se provede procjena ranjivosti, a rezultati iskoriste kako bi se ojačala

sigurnost sustava, trebao bi se provesti sigurnosni audit (revizija, provjera, ispitivanje).

Kao i alati za provjeru ranjivosti, audit alati provjeravaju sigurnosne

postavke i zakrpe, ali s drugim ciljem; oni uspoređuju pronađeno s definiranim

sigurnosnim politikama. Audit alati mogu koristiti vanjski korisnici koji žele

provijeriti slaganje sustava s sigurnosnim mjerilima preformansi (engl. benchmark) objavljenog od strane nekog

autoritativnog izvora kao što su SANS, NIST, CIS (Center for Internet Security), NSA (National Standard Agency). Norma koja se obično koristi za

stvaranje mjerila performansi zove se ISO/IEC 27002.

Mogu ih koristiti i korisnici sustava kako bi

evaluirali i provjerili je li sustav u skladu s sigurnosnim normama. Audit alati

obično provode testove prema rasporedu, spremaju rezultate u bazu podataka,

pružaju bogatu više razinsku sposobnost izvještavanja. Većina ih prilikom

prikaza rezultata priloži listu gdje se mogu nabaviti nedostajuće zakrpe kojima

bi se zadovoljilo neko pravilo standarda sigurnosne politike.

Sigurnosna

provjera mjeri do koje se razine sustav poklapa s definiranom sigurnosnom

politikom, koja je često bazirana na industrijskim standardima ili mjerilima

performansi kao što su oni koje objevljuje CSI. Mnoge organizacije naručuju

sigurnosnu provjeru, reviziju za sustav ili mrežu kako bi povečali povjerenje

korisnika, dobili akreditacije, ili uskladili s regulativima tržišta. Dio

sigurnosnih provjera provodi se interno, zbog provjere koliko se dobro sustav

poklapa s industrijskim mjerilima performansi, i jesu li prijašnje sigurnosne

mjere još uvijek dovoljno dobre. Audit alati rezultate daju u obliku sažetih

izvještaja koji olakšavaju prilagođavanje standardima svojim uputama i

prijedlozima.

Sljedeće

akcije mogu se poduzeti ukoliko sustav nije konfiguriran u skladu s sigurnosnom

politikom:

·

Odstraniti ranjive usluge koji nisu potrebni

·

Reducirati sustav na željenu razinu kako bi se

smanjila mogućnost kompromitiranja

·

Promijeniti postavke zaštitne stijene kako bi se

ograničio pristup ranjivim sustavima ili uslugama

·

Promijeniti postavke zaštitne stijene kako bi se

ograničio pristup iz IP podmreže koja je izvor kompromitiranja

Sigurnosni

audit računala predstavlja ručnu ili uatomatsku mjerljivu tehničku procjenu

sustava ili aplikacije. Ručne procjene uključuju intervjuiranje zaposlenika,

provođenje skeniranja ranjivosti, pregledavanje kontrola za pristupanju sustavu

ili aplikacijama, te analiziranje fizičkih točaka pristupa sustavu.

Automatske

procjene ili CAAT (engl. Computer

Assisted Auditing Techniques) uključuju audit izvještaje generirane od

strane sustava, ili koriste softver kako bi nadgledali i izvještavali o

promjenama podataka ili postavki sustava (osobna računala, poslužitelji, usmjernici,

preklopnici...) i /ili aplikacija (mrežni usluge, baze podataka....). CAAT-ovi se

koriste kada treba provesti audit podataka koji se ne mogu obraditi ručno, ili

kako bi se povećala efikasnost i skratilo vrijeme provođenja provjera. Tehnike

koje koriste CCAT-ovi uključuju testiranje na prijevare (engl. Fraud testing), Curve data deviation, srednji ili medijan unos podataka prilikom

kalkulacija i predviđanja (engl. Average

of median user data input calculation and prediction), analiza starosti,

analiza duplikata, slojevitost podataka...[6].

Alati

koji koriste CAAT tehnike nazivaju se Generalizirani audit softver (engl. Generalized Audit Software). Ovaj je

softver dizajniran da čita, procesuira i piše podatke uz pomoć funkcija koje

izvode specifične audit rutine s posebno kreiranim makro naredbama. Funkcije generaliziranog

audit softvera uključuju importiranje računalnih podataka, stoga se na njih

mogu primijeniti i druge funkcije npr sortiranja, pretraživanja, sažetka, slojevitosti,

analize, izračuna,....

Ručno

provjeravanje logova veoma je zahtjevani dugotrajan posao. S druge strane

automatizirani audit alati pružaju mogućnost značajnog smanjenja utrošenog

vremena kako bi se generirao izvještaj (predefinirani) koji sistematizira

sadržaje logova prema specifičnim aktivnostima.

Korištenjem

tradicionalnih metoda, aplikacije i komponente predaju text datoteke loga bez

nekog određenog formata procesima koji se brinu za spremanje logova kao što su

Syslog za Unix, MS Windows sustavski, sigurnosni ili aplikacijski log-ovi, ili

log41. za Javu. Ove tekstualne datoteke obično sadrže samo informacije koje

razvojni programer smatra važnima, a ta osoba vjeojatno nije sigurnosni

stručnjak. Temeljni problem je dakle da savaka aplikacija ima različite

informacije, različitog formata u svom audit zapisu događaja (engl. audit event record) kao i format u kojem

bi se taj zapis trebao prikazati u audit log-u. Ova varijanca u formatiranju

mnogo različitih aplikacija, koje se stalno mijenjaju i nadograđuju, pretvara

posao parsiranja zapisa audit događaja veoma teškim poslom za alate analize, te

povećava vjerojatnost pogreške.

Moderni

audit usluge kao što je OpenXDAS baziran na Distribuiranim Audit Uslugama (engl.

Distributed Auditing Service), pružaju

strukturiranu alternativu tekst datotekama bez formata prilikom audit

logiranja. XDAS specifikacije definiraju dobro promišljene formate log događaja

za događaje povezane sa sigurnošću, s definiranom taksonomijom za sve tipove događaja

koji pokrivaju sve moguće scenarije povezane sa sigurnošću kao i stadnardizirani

API za prikaz i rukovanje logova i događaja [6].

3.10 Akcije nakon ispitivanja

Ispitivanja obično otkriju probleme kojima s

treba odmah pozabaviti. Kako da se ti problemi riješe i minimiziraju zapravo je

najvažniji korak procesa ispitivanja. Najčešći razlozi i metode za njihova

riješavanja su:

Nedostatak ili krivo provođenje sigurnosne politike: najveći doprinos sigurnosno loše konfiguriranih sustava

jest nedostatak sigurnosne politike. Sigurnosna politika je važna jer osigurava

konzistentnost. Konzistentnost je ključna komponenta uspješnih sigurnosnih postavki

jer vodi k predvidivom ponašanju, te time olakšava održavati sigurne

konfiguracije i pomaže pri identificiranju sigurnosnih problema sustava (koji

se obično manifestiranju kao devijacije od predvidivih, očekivanih ponašanja).

Sigurnosna bi politika

trebla sadržavati:

· Organizacijske

standarde, specifikacije uniformnih korištenja specifičnih tehologija,

parametara ili procedura

· Privatnost (postoji li

nadzor e-pošte ili korištenja weba)

· Prihvatljivi razlozi

korištenja sustavskih resursa i računala

· Uloge i odgovornosti (korisnici,

administratori,...)

· Odgovornost (audit, rukovanje

incidentima)

· Autentifikacija

· Dostupnost resursa (obnova

nakon razrušenja, backup,

redundancija)

· Usuglašavanje (nepridržavanje

pravila, posljedice i kazne)

Krivo konfiguriran sustav ili dijelovi sustava: kada sustav nije konfiguriran propisno i prema

preporukama. Postoje brojne akcije koje se mogu upotrijebiti za minimizaciju

mogućnosti pogrešnog konfiguriranja:

·

Za

ključne dijelove sustava, može se odrediti posebene nadzornike koji

kontroliraju promjene nastale na tim dijelovima sustava te jesu li one u skladu

s sigurnosnom politikom.

·

Stvoriti

ili koristiti već gotove kontrolne liste koje sadrže listu konfiguracijskih

postavki, a ako se one poštuju i primjene sustav postaje sigurniji.

(NE)Pouzdanost softvera: mnogi uspješni napadi iskoristili su pogreške u programskim

kodovima korištenog softvera. Problem se može minimizirati na sljedeće načine:

ukoliko je kod pisan za potrebe sustava napisao korisnik ili administrator

sustava, treba ugraditi adekvatne metode za razvoj i testiranje koda kako bi se

osigurala razina kvalitete koda. Za kupljeni komercijalni kod, treba redovito

provjeravati postoje li nove zakrpe, te redovito ih ažurirati. Prilikom odabira

ovakvih programa, dobro je prvo provjeriti postoje li poznate ranjivosti za taj

poroizvod u bazama ranjivosti.

Nemogućnost primjene zakrpi (engl. Failure to Apply

patches): Softver je postao toliko

kompliciran da su pogreške u njemu neizbježne. Kada se otkrije neka pogreška,

proizvaođač obično proizvede zakrpu koja ispravi ili umanji pogrešku kako bi

postala neiskoristiva malocioznim napadačima. Nažalost mnogi sustavski

administratori nemaju vremena, resursa, ili znanja da na vrijeme primjene

zakrpe. Ova se činjenica reflektira u pocjenama kako su se mnogi napadi mogli

spriječiti da je sustav bio ažuriran redovito i na vrijeme.

Rezultati ispitivanja mogu

ukazivati na potrebu temeljite promijene sigurnosne arhitekture sustava. Na primjer

rezultati pen testiranja mogu pokazati potrebu za višeslojnom zaštitnom

strategijom s povećanim brojem zaštitnih stijena. Ili potreba ažuriranja

sigurnosnim zakrpama velikog broja računala može dovesti do potrebe prihvaćanja

centralizirane sheme upravaljanja.

Rezultati ispitivanja

dobar su pokazatelj cjelokupne slike sigurnosnog stanja sustava, te operacijske

sredine istog, kao i načina da se ta okolina promijeni takoda olakša buduća ispitivanja

i smanji rizik ranjivosti sustava [2].

3.11 Sažetak usporedbi tehnika ispitivanja

Tablica 3.1 Sažetak tehnika ispitivanja

|

Tip testa |

Prednosti |

Slabosti |

|

Mrežno skeniranje |

·

Brzina (u

usporedbi s pen ispitivanjem i skeniranjima ranjivosti) ·

Efikasno

skenira računala sustava ·

Mnogo

besplatno dostupnih alata ·

Visok stupanj

automatizacije ·

Mala cijena

troškova |

·

Ne

identificita direktno poznate ranjivosti, iako otkriva četo korištene

Trojanske portove ·

Koristi se kao

uvod u pen testiranje, a ne kao završno ispitivanje ·

Zahtjeva mnogo

znanja i iskustva prilikom interpretacije rezultata |

|

Skeniranje ranjivosti |

·

Može biti

brzo, ovisno o broju hostova koje treba skenirati ·

Postoji

nekolicina besplatnih alata ·

Visok stupanj

automatizacije ·

Identificira

poznate ranjivosti ·

Pruža

prijedloge kako smanjiti uočene slabosti ·

Visoka cijena

(komercijalni skeneri), niska cijena (besplatni alati) ·

Jednostavno se

redovito koristi |

·

Daje pogrešne

pozitivne rezultate ·

Generira

veliku količinu prometa prema specifičnom hostu što može dovesti do rušenja računala

ili DoS ·

Ne rade

prikriveno, IDS-ovi , zaštitne stijene pa čak i korisnici ih lako otkrivaju ·

Može biti

opasan alat u neiskusnim rukama ·

Često ne

identificira najnovije ranjivosti ·

Pronalazi samo

površinske ranjivosti, ne i njihove kombinacije |

|

Penetracijska testiranja |

·

Testira

sustave i mreže koristeći metodologije koje inače koriste napadači ·

Provjerava

ranjivosti ·

Pronalazi više

od površinskih ranjivosti te pokazuje kako se te ranjivosti mogu iterativno

iskorištavati kako bi se dobio veći pristup ·

Demonstrira

kako ranjivosti nisu čisto teoretske ·

Socijalni

inžinjering dopušta ispitivanje procedura i ljudskog faktora u sigurnosti

sustava |

·

Zahtjeva

visoku razinu iskustva i znanja ·

Veoma je

naporan i dugotrajan posao ·

Vrijeme

potebno za probijanje sporih ciljanih hostova može se produžiti na dane ·

Zbog golemog

utroška ne ispituju se svi hostovi srednjeg ili velikog sustava ·

Opasno kada ga

izvode neiskusni testeri ·

Neke tehinke

koje se koriste mogu biti zakonski zabranjene ·

Skup postupak ·

Može poremetiti

organizaciju sustava |

|

Probijanje lozinki |

·

Brzo

identificira slabe lozinke ·

Pruža jasnu

demonstraciju jačine ili slabosti lozinke ·

Lako se

implemetiraju ·

Mala im je

cijena |

·

Mogu se

koristiti u pogrešne svrhe ·

Nije dopušteno

njihovo korištenje prilikom ispitivanja nekih sustava |

|

Preispitivanje dnevnika |

·

Pruža

upotrebljive i korisne informacije ·

Jedini izvor

informacije koji daje povijesne informacije |

·

Naporno je

ručno pregledavati podatke ·

Automatizirani

alati nisu precizni jer mogu izostaviti važne informacije |

|

Provjera integriteta datoteka |

·

Pouzdani

prilikom otkrivanja je li računalo kompromitirano ·

Visok stupanj

automatizacije ·

Niska cijena |

·

Ne može

prepoznati kompromitiranje koje se dogodilo prije istaliranja ·

Otisci se

moraju ažurirati prilikom ažuriranja sustava ·

Otisci

datoteka se moraju čuvati na sigurnom mjestu kako ih napadači ne bi mogli

izmijeniti |

|

Antivirusni programi |

·

Izvrsni su

prilikom detekcije te otklanjanje i prevencije zaraze vrusima ·

Niska do

srednja cijena |

·

Kako bi bili

efektivni zahtjevaju konstantna ažuriranja ·

Sposobnost

reagiranja na nove, brzo replicirajuće viruse je limitirana |

|

Wardriving |

·

Efektivan način

identificiranja neautoriziranih pristupnih točaka |

·

Ako se

presretnu signali neke druge mreže može doći do problema ·

Zahtjeva

određenu razinu znanja i iskustva |

Sljedeća

tablica opisuje raspored i listu evaluacijskih faktora za kategorije ispitivanja.

U kategoriju 1 spadaju svi oni sustavi koji izvršavaju ključne funkcije u

sustavu ili se brinu o njegovoj sigurnosti. Ovi sustavi često uključju:

·

Zaštitne stijene, preklopnike, usmjerivače, te

obrambene sustave kao što su IDS

·

Javno dostupni dijelovi sustava kao što su internet

i mali poslužitelji

·

DNS poslužitelji te ostali interni sustavi koji bi

mogli biti mete napada

Sustavi druge kategorije su generalno svi drugi sustavi, npr. oni koji su zaštićeni zaštitnom stijenom itd... ali ih se svejedno treba redovito ispitivati [1].

Tablica 3.2 Kategorizacija sustava prema važnosti ispitivanja

|

Tip testa |

Kategorija

1 Frekvencija |

Kategorija

2 Frekvencija |

Koristi |

|

Mrežno skeniranje |

Konstantno do svaka 4 mjeseca |

Svakih 6 mjeseci |

·

Enumerira

mrežnu strukturu i utvrđuje set aktivnih računala, te korištenog softvera ·

Pronalazi

neidentificirana računala ·

Pronalazi

otvorene portove i usluge |

|

Skeniranje ranjivosti |

Svaka dva mjeseca i svaki put kada se ažurira baza

ranjivosti |

Svakih 6 mjeseci |

·

Enumerira

mrežnu strukturu i utvrđuje set aktivnih računala, te korištenog softvera ·

Identificira

ciljani set računala na kojima se fokusira skeniranje ·

Pronalazi

potencijalne ranjivosti nad tim setom ·

Validira kako

su operacijski sustav i sve važnije aplikacije ažurirane |

|

Penetracijska testirnaja |

Godišnje |

Godišnje |

·

Utvrđuje

koliko je sustav ranjiv na napade te razinu štete koja se može prouzročiti ·

Testira

reakcije, zanje, te implementaciju sigurnosne politike od strane zaposlenika |

|

Razbijanje lozinki |

Konstantno |

Konstantno |

·

Verificira

kako je sigurnosna polica efektivna pri zahtjevanju jakih lozinki, te verificira

izabiru li korisnici lozinke u skladu s politikom |

|

Preispitivanje dnevnika |

Dnevno |

Tjedno |

·

Validira kako

sustav funkcionira u skladu s očekivanjima |

|

Integritiy Checkers |

Mjesečno, te ako se sumlja u incident |

Mjesečno |

·

Detektira

neautorizirane modifikacije datoteka |

|

Antivirusni programi |

Dnevno ili po potrebi |

Po potrebi |

·

Otkriva, briše

viruse prije nego što se uspiju instalirati na sustav |

|

Wardriving |

Tjedno |

Svakih 6 mjeseci |

·

Detektira

neautorizirane bežične pristupne točke |

__________________________________________________________________________________________________________________________

4. Strategije sigurnosnih ispitivanja

Odlučivanje o tipu i