Napadi s uskraćivanjem usluge (DoS napadi)

Vlatka Antončić

D. Smurf

napad i fraggle napad

I. Napad

izgladnjivanjem resursa

J.

Poplavljivanje na aplikacijskoj razini

Tehnologija korištena u DoS napadima nastavlja se širiti i napredovati. Koristi se za napadanje infrastrukture Interneta. Metode za sprečavanje napada nisu se značajno promijenile tijekom proteklih godina. Zbog toga DoS napadi ostaju ozbiljna prijetnja korisnicima, organizacijama i infrastrukturi Interneta.

Infrastruktura međusobno spojenih sustava i mreža sastoji se od ograničenih resursa. DoS napadi su napravljeni na način da zauzmu dovoljno slobodnih resursa, koje žrtva posjeduje, kao što su bandwidth, CPU ili mjesto za pohranu podataka. Na taj način DoS napadi uskraćuju usluge legalnim korisnicima. Napadi mogu biti usmjereni prema bilo kojem mrežnom uređaju ili bilo kojem drugom mrežnom resursu.

Rani DoS napadi

koristili su

jednostavne alate koji su generirali i slali pakete s jednog izvora

na jedno odredište. Tijekom vremena, alati su unaprijeđeni da

izvode napade s jednog izvora na više odredišta, s više izvorišta

na jedno odredište ili s više izvorišta na više odredišta.

DoS napad ili napad s uskraćivanjem usluge je pokušaj stvaranja resursa računala nedostupnim ili nekoristivim za legalne korisnike. To je tip sigurnosnog propusta računalnih sustava koji nužno ne rezultira krađom informacija ili bilo kojim drugim materijalnim gubitkom.

DoS napadi imaju dvije glavne forme. Jedna od njih je prisiljavanje računala žrtve da zauzme svoje resurse tako da više ne može pružati usluge koje je trebalo pružati. Drugi način je narušavanje načina komunikacije između legalnih korisnika i računala žrtve na način da oni više ne mogu komunicirati.

Iako najčešće

namjerni i

zlonamjerni, DoS napadi mogu se dogoditi i sasvim slučajno.

DoS napadi izvode se korištenjem DoS alata koji šalju mnogo paketa ciljanom Internet poslužitelju. Ti paketi poplave (engl. flood) resurse poslužitelja i na taj način poslužitelj postaje neiskoristiv. Svaki sustav koji je spojen na Internet i koji je opremljen mrežnim uslugama temeljenim na TCP (engl. Transmission Control Protocol) protokolu potencijalna je žrtva napada.

DoS napadi mogu se podijeliti na softverska iskorištavanja i poplavljivanja (engl. flooding). Napadi poplavljivanjem se zasnivaju na jednom jednostavnom pravilu: onaj koji upravlja najvećim bandwidthom pobjeđuje. Napadi poplavljivanjem mogu se podijeliti na napade s jednog izvora, napade s više izvora ili napade s refleksijom.

U napadima s jednim izvorom postoji jedan napadač koji poplavljuje žrtvu, dok u napadima s više izvora postoji više napadača. U oba slučaja mogu se koristiti dodatna zombie računala. Zombie je računalo koje je zaraženo pomoću iskorištavanja neke ranjivosti. Takvo računalo sadrži skriveni program koji omogućuje upravljanje računalom iz daljine. Najčešće se koriste za izvođenje napada na neko drugo računalo.

Napadi s refleksijom su specijalni slučajevi napada s više izvora. Koriste se za skrivanje identiteta pravog napadača ili za pojačavanje napada. Reflektor je bilo koje računalo koje odgovara na zahtjeve. Bilo koje računalo može se koristiti kao reflektor dodavanjem IP adrese računala žrtve u izvorno polje zahtjeva. Dodavanjem te informacije računalo reflektor će poslati odgovor žrtvi umjesto napadaču. Ako postoji mnogo računala reflektora rezultat će biti DoS napad.

Glavna razlika između zombie računala i računala reflektora je ta što su reflektori legalni poslužitelji Internet usluga. Zbog toga je napade s refleksijom jako teško istrijebiti.

Najčešće metode DoS napada su opisane u nastavku poglavlja.

SYN flood ili SYN poplavljivanje je metoda DoS napada u kojoj napadač iskorištava malu veličinu međuspremnika tijekom rukovanja u tri koraka (engl. three way handshake). Ova metoda sprečava poslužitelja da prihvati ulazne TCP veze. Normalno TCP rukovanje prikazano je na slici 1.

Slika 1. TCP rukovanje u normalnom slučaju

Ova metoda napada je poznata već dulje vrijeme i nije primjenjiva na moderne mreže. Napad je iskoristiv samo ako poslužitelj zauzme sve resurse nakon što primi SYN poruku, ali prije nego što je primio ACK poruku.

Postoje dvije metode izvođenja ovog napada. Obje metode uključuju ne primanje ACK poruke od strane poslužitelja. U prvoj metodi zlonamjerni klijent preskače slanje posljednje ACK poruke. Druga metoda uključuje lažiranje izvorišne IP adrese u SYN poruci. Zbog toga što poslužitelj šalje SYN-ACK poruku prema krivoj IP adresi nikada ne dobije ACK poruku. Veze koje nisu završile rukovanje zovu se polu otvorene veze. Poplavljivanje mreže također može biti uzrok nepostojeće ACK poruke. Iz tog razloga poslužitelj će neko vrijeme čekati poruku koja nedostaje (Slika 2).

Slika 2. SYN flood:

nekoliko

veza je polu otvoreno, poslužitelj je poplavljen i druge veze su

onemogućene

Ako polu otvorene

veze koriste

resurse na poslužitelju, moguće je zauzeti sve resurse na

poslužitelju slanjem SYN poruka. Jednom kada se svi resursi zauzmu

od strane polu otvorenih veza, niti jedna nova veza (legalna ili ne)

nije moguća.

Ovaj tip DoS napada iskorištava način na koji IP protokol (engl . Internet Protocol), paket koji je preveliki za router dijeli na fragmente. U fragmente paketa upisuje se udaljenost od početka prvog paketa, što omogućuje ponovno sastavljanje paketa na drugoj strani. U ovom napadu napadač postavlja zbunjujuću udaljenost u jedan od fragmenata. Ako poslužitelj koji prima takav paket nema plan za takav slučaj rezultat će biti pad sustava.

Distribuirani

reflektirajući

DoS napad uključuje slanje krivotvorenih zahtjeva velikom broju

računala koji će odgovoriti na zahtjev. Korištenjem maskiranja IP

adrese, izvorišna adresa se postavlja na adresu računala žrtve.

Zbog toga što će svi odgovori otići prema maskiranoj IP adresi

računalo žrtva biti će poplavljeno.

Dvije glavne komponente smurf napada su korištenje krivotvorenih ICMP (engl. Internet Control Message Protocol) echo zahtjeva i smjer paketa prema IP broadcast adresi.

U ovoj metodi napada, napadač šalje IP ping zahtjev. Ping paket određuje da će biti poslan većini poslužitelja unutar lokalne mreže primatelja. Paket također pokazuje da zahtjev dolazi sa drugog izvora, računala koje će postati žrtva DoS napada. Rezultat će biti velika količina ping odgovora koji će poplaviti žrtvu. Ako je poplavljivanje dovoljno veliko, žrtva više neće moći razlikovati pravi promet od zlonamjernog.

Napad temeljen ICMP echo zahtjevima smatra se jednom vrstom reflektirajućeg napada, pošto poplavljeni poslužitelj šalje echo zahtjeve na broadcast adresu nepravilno konfiguriranih mreža. Posljedica toga je poticanje velikog broja računala u slanju echo odgovora žrtvi. Raniji DDoS programi su implementirali distribuirani način ove vrste napada.

Fraggle napad je

napad sličan

smurf napadu. Umjesto ICMP-a koristi UDP (engl. User Datagram

Protocol).

Računalni virusi

također mogu

biti metoda DoS napada. Žrtva u ovom slučaju nije unaprijed

izabrana, nego je to najčešće računalo koje je slučajno dobilo

virus. Ovisno o virusu, DoS napad može biti jedva primjetan ili

katastrofalan.

Land napad je DoS

napad koji se

sastoji od slanja posebnih zaraženih paketa računalu. Posljedica

primanja tih paketa je zaključavanje računala. Napad uključuje

slanje maskiranih TCP SYN paketa sa odredišnom IP adresom i open

portom kao izvorišnom i odredišnom adresom. Ova metoda napada

je efikasna jer računalo odgovara samom sebi unedogled.

SQL ubacivanje je

ranjivost

sustava koja se događa kada aplikacija ne filtrira korisničke

podatke na dobar način, prije nego ih pošalje sustavu za

upravljanje bazama podataka (engl. Data Base Management System).

Korisnik ubacuje zloćudan unos u aplikaciju koja koristi SQL

naredbe. Ako aplikacija korisnikov unos ne filtrira na dobar način,

SQL naredba šalje se sustavu za upravljanje bazama podataka i

izvodi.

Distribuirani DoS napadi (DDoS) događaju se kada više zaraženih sustava poplavljuje bandwidth ili resurse sustava žrtve.

Ako napadač izvodi smurf napad sa jednog izvora, takav napad biti će prepoznat kao DoS napad. Bilo koji napad na dostupnost podataka biti će prepoznat kao DoS napad.

Ako napadač koristi

tisuće

zombie sustava da istovremeno izvedu smurf napad, napad

će biti prepoznat kao DDoS napad.

Napadi ovog tipa pokušavaju zauzeti sve resurse na računalu žrtvi. Na taj način ti resursi postaju nedostupni legalnim korisnicima. Postoje tri načina ovog napada.

CPU izgladnjivanje je specifično za aplikacije. Jedan paket poslan od napadača rezultira slanjem više paketa prema žrtvi.

Izgladnjivanje memorije se oslanja na operacijski sustav ili aplikaciju.

Izgladnjivanje diska

javlja se

kada je na primjer veza zbog razmjene podataka ostala otvorena ili

ako je pronađen FTP poslužitelj na kojem je dozvoljeno pisanje.

Jedno od najpoznatijih napada ovog tipa je bombardiranje e-mailovima.

To se postiže slanjem velikog broja e-mail poruka korisniku, što

rezultira popunjavanjem sandučića.

Ranjivosti zbog popunjavanje međuspremnika nastaju zbog programskih pogrešaka. To su ujedno i najčešće programske pogreške. Zbog toga je najčešća metoda DoS napada generiranje većeg prometa prema mreži nego što međuspremnici mogu prihvatiti.

Jedan tip napada popunjavanja međuspremnika iskorištava manu u implementaciji ICMP-a. Napadač ne mora znati ništa o računalo koje napada, osim njegove IP adrese. Ova metoda napada poznata je i kao “ping of death”. Ovaj napad uključuje slanje zlonamjerne ping poruke računalu. U normalnom slučaju ping je velik 64 okteta. Mnogi sustavi ne mogu obraditi ping zahtjev koji je veći od maksimalne veličine IP paketa. Slanje ping paketa te veličine nije dozvoljeno u mrežnim protokolima, ali je moguće poslati fragmentiram paket te veličine. Kada računalo primi takav paket i ponovno ga složi može doći do popunjavanja međuspremnika, što često rezultira padom sustava.

Izgladnjivanje bandwidtha se oslanja na činjenicu da napadač ima na raspolaganju veći bandwidth nego žrtva. Takvi napadi danas se izvode putem DDoS napada koristeći botnet-ove.

Takozvani “banana napad” uključuje preusmjeravanje odlaznih poruka klijenta prema tom istom klijentu. Time se onemogućuje slanje poruka “prema van” , a postiže se poplavljivanje klijenta. Napadač koji ima pristup računalu žrtvi može usporiti računalo do razine njegove neupotrebljivosti ili do pada sustava koristeći “fork” bombu.

Pulsirajući zombie je termin koji se odnosi na posebnu vrstu DoS napada. Mreži se šalje velika količina ping poruka, tijekom dugog razdoblja. Posljedica toga je znatno smanjena kvaliteta usluge i povećano korištenje mrežnih resursa. Ovu vrstu napada teže je otkriti od tradicionalnih DoS napada.

CVE (engl. Common

vulnerability and exposures) baza podataka [16] zaključuje da je

23% svih ranjivosti tijekom 2003 godine bilo popunjavanje

međuspremnika.

Nakon što se napad već dogodio, male su šanse da se brzo zaustavi. Na sreću postoji nekoliko koraka koji mogu pomoći u ublažavanju posljedica napada. Ako je napad bio usmjeren na samo jedno računalo, najbolje je promijeniti IP adresu tog računala.

Ako je napad nesofisticiran, može postojati specifičan promet. Ispitivanje uhvaćenih paketa može otkriti neki podatak na kojem se mogu zasnivati ili ACL (engl. Access Control List ) usmjernika (engl. router) ili pravila vatrozida (engl. firewall). Velika količina podataka može dolaziti od specifičnog davatelja Internet usluga ili core usmjernika. U tom slučaju može se privremeno blokirati sav promet koji dolazi sa tih izvora. Nažalost blokirati će se i legalan promet, ali to je neizbježna žrtva.

Alternativna opcija je dodavanje novog hardvera ili povećanje bandwidtha i čekanje da napad prođe. Ovo možda nije najbolje rješenje, ali može pružiti privremenu zaštitu. Zadnja metoda bi bila fizičko isključivanje poslužitelja sa mreže, što administratoru daje vremena da riješi problem, ali u tom slučaju niti jedna usluga neće biti dostupna legalnim korisnicima.

Najlakši način za preživljavanje DoS napada je planiranje istog. Posjedovanje odvojenog bloka IP adresi za hitne slučajeve sa odvojenim putovima može biti neprocjenjivo.

Najbolji način obrane od SYN napada su SYN kolačići (engl. cookies). Oni mijenjaju upravljanje TCP protokolom tako da usporavaju zauzimanje resursa dok se ne provjeri IP adresa klijenta.

Vatrozidi nisu efikasni protiv DoS napada. Današnji vatrozidi ne mogu razlikovati legalan promet od prometa koji se koristi kod DoS napada. Moderniji vatrozidi imaju ugrađenu mogućnost razlikovanja legalnog od zloćudnog prometa. Oni potvrđuju TCP veze prije prosljeđivanja na mrežu. Ova mogućnost zove se “Defender”.

Neki prospojnici (engl. switch) pružaju automatsko i/ili system-wide rate-limiting, oblikovanje prometa, delayed binding (TCP splicing), provjeravanje paketa i filtriranje IP adresa da bi otkrili i ispravili štetu koju su uzrokovali DoS napadi kroz automatsko filtriranje i WAN link failover i balansiranje.

Usmjernici su jako slični prospojnicima kada su u pitanju DoS napadi. Oni također imaju rate-limiting i ACL sposobnosti. Većina usmjernika može se lagano preopteretiti tijekom DoS napada, tako da nisu efikasni u borbi protiv DoS napada.

Front end hardver analizira podatkovne pakete prilikom ulaza u sustav, i identificira ih kao prioritetne, regularne ili opasne.

Sustavi za prevenciju nedopuštenog ulaženja (engl. Intrusion-prevention systems - IPS) jako su efikasni ako napadi imaju specifične tragove ili potpise. IPS sustavi koji rade na principu raspoznavanja uzoraka ne mogu blokirati DoS napade koji se temelje na ponašanju.

ASIC (engl. Application Specific Integrated Circuit) zasnovani IPS sustavi mogu otkriti i blokirati DoS napade, jer imaju mogućnost analiziranja napada i ponašaju se kao automatizirana sklopka.

Rate-based IPS

sustavi

moraju analizirati granularnost prometa i neprestano nadgledati

uzorak prometa da bi otkrili bilo kakve anomalije. Oni moraju

dozvoliti prolaz legalnom prometu, a blokirati DoS napade.

U današnje vrijeme, alati za izvođenje DoS napada raspoređeni su na zaraženim sustavima. Raspoređenost ovisi o prisutnosti mogućih ranjivosti na sustavu i o mogućnosti iskorištavanja tih ranjivosti.

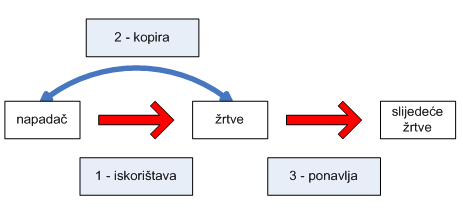

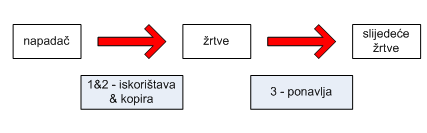

Današnji DoS napadi automatiziraniji su od ranijih DoS napada. Velika razina automatiziranosti može se vidjeti u samo-propagirajućim crvima. Postoje tri načina propagacije. U propagaciji sa centralnog izvora ačunalo žrtva radi kopije zlonamjernog koda i širi se (slika 3).

Slika 3. Propagacija sa centralnim izvorom

Propagacija kroz stražnji kanal iskorištava računalo žrtvu. Računalo žrtva kopira zlonamjerni kod sa računala napadača i širi kod (slika 4).

Slika 4. Propagacija kroz stražnji kanal

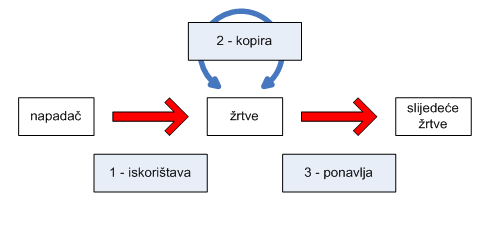

Autonomna propagacija kopira kod na računalo žrtvu. Računalo žrtva zatim šiti zloćudan kod (slika 5).

Slika 5. Autonomna propagacija

U svim slučajevima računalo žrtva širi zloćudne informacije bez svog znanja.

Korištenje slijepog napada i selektivnog napada također se povećalo. Slijepi napad je skoro u potpunosti automatiziran. Na taj način se napadaju sustavi koji imaju jako mali broj mogućih ranjivosti. Selektivni napadi mogu, ali i ne moraju biti automatizirani. Žrtve za ovakve napade ne biraju se prema potencijalnim ranjivostima, već se koriste neki drugi kriteriji.

Primijećeno je znatno smanjenje vremena koje je potrebno za otkrivanje ranjivosti nakon što je iskorištena.

Najnoviji trend u DoS napadima su botneti. Botnet je skup autonomnih softverskih robota. Termin botnet se koristi za skup kompromitiranih računala koji izvode programe sa zajedničkom naredbom i zajedničkom kontrolnom infrastrukturom. Noviji roboti mogu automatski skenirati okruženje u kojem se nalaze i propagirati se koristeći pronađene ranjivosti i slabe zaporke. Najpopularnije korištenje botneta za izvođenje DoS napada je korištenje istih za slanje spam poruka.

Slanje spam poruka također je jedan od načina za izvođenje DoS napada. Slanjem enormne količine beskorisnih poruka korisnicima, korisne poruke i resursi mogu biti izgubljeni. Crvi i virusi također mogu biti poslani putem spama da bi stvorili početni skup zaraženih računala, koja šalju viruse ostalim računalima. Zaražena računala mogu se koristiti kao zombiji, da bi slali dodatne spamove ili izvodili DoS napade.

Prema “The

Communications

Research Network’s” VoIP bi mogao postati nova meta DoS napada.

Sposobnost zvanja unutar i izvan VoIP overlay-a dozvoljava

kontrolu aplikaciji kroz glasovnu mrežu i na taj način pronalazak

izvorišta napada čini gotovo nemogućim. Kriptiranje, P2P i

super-peer sustavi pomažu u preusmjeravanju poziva i NAT/vatrozid

dodatno zamaskiraju promet.

Raniji DoS napadi bili su šale ili dokazivanje ideja. Cilj je bio dokazati da se nešto može učiniti, kao na primjer “rušenje” popularnog Web portala.

Često bi se napadači međusobno borili za nadmoć putem DoS napada. Osim nadmoći, DoS napadi su koristili i za osvete.

Još jedan čest motiv DoS napada su politički razlozi. Pojedinci ili grupe koji se nisu slagali oko pogleda ili postupaka nekih organizacija, znali su izvoditi DOS napade na računala i mreže koje ta organizacija posjeduje.

Ako je meta napada neka tvrtka, jedan od motiva može biti želja suparničke tvrtke za postizanjem nadmoći na tržištu.

Doduše, podaci o motivima za DoS napade nisu potpuni. Većina napada nikada se niti ne prijavi, a kamoli istražuje.

Pojavio se i veliki broj napada kojem je cilj bio ucjena. Napadači su prijetili DoS napadima, a zaštita od napada bi bila novčana naknada. One koji su odbili plaćanje, uvjeravalo se DoS napadima malih razmjera.

Slika 6 pokazuje motive za napade tijekom protekle četiri godine.

Slika 6. Motivi elektroničkih napada

Izvor: Australian 2006 Computer Crime and Security Survey [9]

Možemo primijetiti

veliki

porast napada sa ciljem nanošenja štete ili povećanja financijske

dobiti. Također broj napada za koje se ne zna cilj, drastično se

smanjio.

DoS ostaje među prvih pet kategorija napada koji uzrokuju više od 75% ukupnih financijskih gubitaka. Tijekom 2006-te godine detektirano i prijavljeno je 616 DoS napada, prema CSI/FBI Computer Crime and Security survey [8]. Slika 7. prikazuje detektirane i prijavljene DoS napade, u postotku, između 2000 i 2006 godine. Možemo primijetiti da je 2003 godine broj DoS napada bio na vrhuncu.

Slika 7. Prijavljeni DoS napadi u postotku

Izvor: CSI/FBI Computer

Crime

and Security Survey 2006

Tijekom 2006. godine, izgubljeno je skoro 3 milijuna USD zbog DoS napada. Isto tako DoS napadi u 2006. godini činili su samo 5.27% sveukupnih novčanih gubitaka koji su nastali zbog povrede sigurnosti. Slika 8 prikazuje gubitke u USD od 2000 do 2006 godine.

Slika 8. Gubitci u USD

Izvor: CSI/FBI Computer Crime and Security Survey 2000-2006

Iako su DoS napadi još uvijek velika prijetnja, samo 7 od 426 ispitanika identificiralo je DoS napade kao najkritičniju povredu sigurnosti kroz slijedeće dvije godine.

Prema CERT®/CC [12] istraživanju najčešća metoda DoS napada je popunjavanje diska. Na drugom mjestu je degradacija mrežnih usluga. Uništavanje svih dokumenata na disku se ne koristi često, ali je zato uništavanje kritičnih dokumenata jako česta metoda napada. Slika 9 prikazuje najčešće tipove DoS napada prema korištenoj metodi.

Slika 9. Napadi prema

metodama,

prema CERT®/CC

Problem DoS napada nije se značajno promijenio tijekom proteklih godina. Mrežni resursi ostaju ograničeni i ranjivi.

Od DoS napada, zbog svoje prirode, se teško obraniti. Zbog toga će ostati atraktivna metoda napada.

Količina DoS problema, u kojima su mreže “padale” zbog preplavljivanja elektroničkom poštom, teško se može procijeniti. Mnogi napadi nisu prijavljeni zbog toga jer se organizacije boje da će izgubiti povjerenje u njihovu sigurnost. Broj zombie računala koja se koriste u DDoS napadima je također nepoznat, ali se procjenjuje da ih ima nekoliko milijuna. Vojske zombie računala mogu se unajmiti, na crnom tržištu, za relativno malu količinu novca. Naredba za napad najčešće dolazi putem instant messaging. Pružatelji Internet usluga za sada mogu kontrolirati instant message poslužitelje. Ali ako se ta kontrola kompromitira, biti će jako teško pronaći krivca za DoS napade.

Iako se sveukupan

broj

elektroničkih napada smanjio, još uvijek postoji velika prijetnja

od budućih DoS napada. Oni će postati automatiziraniji,

sofisticiraniji i biti će ih teško iskorijeniti.

Alefiya Hussain, John Heidemann, Christios Papadopoulos, “A framework for classifying denial of service attacks”, August 2003, http://acm.org/sigcomm/sigcomm2003/papers/p99-hussain.pdf

Christoph L. Schuba et al., “Analysis of denial of service attack on TCP”, http://zSzzSzwww.cl.cam.ac.ukzSzuserszSzmgk25zSzsynkill.pdf/schuba97analysis.pdf

Pier Luigi Rotondo, “Denial of service (DoS) attacks and countermeasures”, http://cesare.dsi.uniroma1.it/Sicurezza/doc/dosAttacks.pdf

Kevin J. Houle, George M. Weaver, “Trends in denial of service attack technology”, v0.1, Listopad 2001, http://www.cert.org/archive/pdf/DoS_trends.pdf

Markus Peuhkuri, “Denial of service attacks”, Travanj 2005, http://www.netlab.tkk.fi/opetus/s38153/k2005/slides/handout-10dos.pdf

Jeremy Martin, “Denial of service attacks”, Rujan 2004, http://www.securitydocs.com/library/2616

Nils Aschenbruck. Matthias Frank, Peter Martini, “Present and future challenges concerning DoS-attacks against PSAPs in VoIP Networks”, 2006, http://web.informatik.uni-bonn.de/IV/Mitarbeiter/na/pubs/IWIA2006.pdf

Lawrence A. Gordon et al. “CSI/FBI Computer Crime and Security Survey”, 2000-2006, http://www.gocsi.com/

“Australian 2006 Computer Crime and Security Survey”, 2006, http://www.auscert.org.au/images/ACCSS2006.pdf

http://en.wikipedia.org/wiki/Denial-of-service, 25 Studeni 2006

http://en.wikipedia.org/wiki/Botnet, 25 Studeni 2006

http://www.cert.org/, 25 Studeni 2006

http://www.cybercrime.gov/, 25 Studeni 2006

http://www.infosyssec.org/, 25 Studeni 2006

http://www.imperva.com/, 25 Studeni 2006

http://www.cve.mitre.org/, 25 Studeni 2006