FAKULTET

ELEKTROTEHNIKE I RAČUNARSTVA

DIPLOMSKI RAD br. 1775

Sustavi

za otkrivanje napada

Nikolina Pavković

0036405479

Zagreb,

rujan, 2008.

Sadržaj

2. Sigurnost računalnih sustava

2.2. Sigurnosni zahtjevi i ponuđena rješenja

3. Što je sustav za otkrivanje napada?

3.1. Sustav za otkrivanje napada i sigurnosna stijena

3.2. Svojstva dobrog sustava za otkrivanje napada

3.3. Zašto je poželjno koristiti detekciju upada u

sustav?

3.4. Gdje bi

sustav za detekciju napada trebao biti smješten u mrežnoj topologiji?

3.5. Funkcionalne

komponente sustava za otkrivanje napada

3.6. Prednosti i ograničenja sustava za otkrivanje

napada

3.6.1. Dobre strane sustava za otkrivanje napada

3.6.2. Ograničenja sustava za otkrivanje napada

4. Podjela sustava za otkrivanje napada

4.2.1. Mrežno zasnivani sustav za otkrivanje napada

4.2.2. Sustav za otkrivanje napada na računalu

4.2.3. Sustav za otkrivanje napada zasnovan na

programskoj podršci

4.3.2. Otkrivanje nepravilnosti

4.4.3. Izvještavanje i sposobnost arhiviranja

5. Alati koji se koriste za otkrivanje napada

5.1. Alati kojima je glavna zadaća otkrivanje napada

5.2. Nadopuna sustava za otkrivanje napada

5.2.1. Analiza ranjivosti sustava

5.2.2. Alat za provjeru integriteta datoteka

5.2.3. Sustavi za privlačenje napadača

6. Programsko rješenje OSSEC HIDS

6.1. Funkcije OSSEC HIDS alata

6.1.2. Provjera integriteta datoteka

6.1.4. Alarmiranje u stvarnom vremenu

6.3. Konfiguriranje OSSEC HIDS-a

7. Sustav za otkrivanje napada NetPatrol

7.1. Mogućnosti NetPatrol alata

7.1.1. Analiza mrežnog prometa i detekcija poznatih

napada

7.1.4. Alarmiranje u stvarnom vremenu

7.2. Instalacija NetPatrol sustava za otkrivanje napada

7.3. Konfiguracija NetPatrol sustava za otkrivanje napada

7.3.3. Konfiguracija obavijesti i razine osjetljivosti

8. Ispitivanje sustava za otkrivanje napada

8.1. Alati korišteni za testiranje sustava za detekciju

napada

8.2. OSSEC HIDS - Skeniranje Web poslužitelja

8.2.2. Skeniranje s drugog računala

8.3. OSSEC HIDS - Skeniranje pristupa

8.3.1. Lokalno skeniranje pristupa

8.3.2. Skeniranje pristupa s drugog računala

8.4. NetPatrol – Skeniranje Web servera

8.4.2. Skeniranje s drugog računala

8.5. NetPatrol – Skeniranje pristupa

8.5.1. Lokalno skeniranje pristupa

8.5.2. Skeniranje pristupa s drugog računala

8.6. Usporedba obrađenih sustava za otkrivanje

napada

Dodatak A. Konfiguracijska datoteka

Sažetak

Mrežna sigurnost je značajan dio informacijske sigurnosti. Uz

neophodne sigurnosne alate, poput sigurnosne stijene i anti-virusnog programa,

sve se više spominju i sustavi za detekciju napada. Sustavi za otkrivanje

napada nadziru računalo ili mrežu s ciljem otkrivanja sumnjivih

aktivnosti. OSSEC HIDS je besplatan, host zasnivani alat za otkrivanje

napada, dok je NetPatrol komercijalni,

mrežno zasnivani sustav. Alati koriste različite informacijske izvore za

analiziranje događaja u računalnom sustavu, zbog čega su u

mogućnosti detektirati različite skupine napada.

Abstract

Network security is the most

important part of information security. Beside essential security tools, like

firewalls and antivirus programms, Intrusion Detection Systems (IDS) gain more

and more attention. Intrusion detection systems monitor host or network, trying

to detect suspicious activity. OSSEC HIDS is free, host-based IDS, whereas

NetPatrol is commercial, network based system. These tools use different

information sources for analyzing events in computer systems, so they can

detect different groups of attacks.

1. Uvod

Informacije su vjerojatno najvrjednija imovina današnjih poduzeća i

vlada. Stoga ne čudi pažnja koja se posvećuje njihovoj zaštiti. Računalni

podaci, marketinške strategije, porezi, osobni zapisi, vojne strategije,

financijski podaci i poslovni planovi su samo neki od niza pojmova koji se kriju

iza riječi informacija.

Gubitak informacija se najčešće odražava kao financijski

gubitak. Isto tako, posjedovanje veće količine informacija od

konkurencije može garantirati opstanak. Ukoliko je riječ o ratu, veća

količina informacija donosi ne samo prednost nego i kontrolu nad daljnjim

događajima. Budući se većina odluka donosi na osnovu raspoloživih

informacija, njihov integritet mora biti zajamčen. Upravo iz tih razloga

se razvojem računalnih sustava razvija i informacijska sigurnost. Pod

informacijskom sigurnosti se podrazumijeva provođenje skupa nužnih mjera u

svrhu nadzora i zaštite povjerljivih informacija. Za postizanje sigurnosti

informacija potrebno se pridržavati nekih pravila. Svaka raspodjela informacija

mora se provoditi na siguran način. Svi pojedinci koji imaju pristup

kritičnim informacijama moraju se educirati. Informacije je nužno

klasificirati i razgraničiti na različite sigurnosne nivoe. Naposljetku,

potrebnu ih je nadzirati i pratiti konzistentno i kontinuirano za sve vrijeme

njihovog postojanja.

Mrežna sigurnost jest najznačajniji dio informacijske sigurnosti.

Naime upravo kroz mrežu vrebaju najveće opasnosti. "Mrežna sigurnost

se odnosi na sve funkcije, značajke, operacijske procedure, sigurnosne

mjere, kontrole te politike, potrebne za postizanje prihvatljivog nivoa zaštite

za sklopovsku i programsku podršku te informacije u mreži." [1].

Ideja o mrežnoj sigurnosti sazrijeva krajem 60-tih i početkom

70-tih godina prošlog stoljeća, potaknuta otkrićem prijevare jednog

programera u financijskom odsjeku jedne velike tvrtke. Naime, njemu je pošlo za

rukom prebaciti novac, koji se zbog zaokruživanja gubio pri novčanim

transferima, na poseban račun. Iako se o mrežnoj sigurnosti počelo

pričati, ona se u to vrijeme većim dijelom vezala uz interne probleme

pojedinih organizacija. Naime, to je bilo vrijeme nastajanja Interneta, u kojem

su sretnici s mrežnim pristupom težili otkrivanju, a ne uništavanju. 80-te

donose osobna računala i lokalne mreže, a s njima i sve veći broj

sigurnosnih prijetnji. Internet virus koji je lansiran u jesen 1988.

onesposobio je 60.000 računala povezanih na Internet na dva cijela dana. To

je bacilo novo svijetlo na stanje mrežne sigurnosti i osiguralo promjenu

načina razmišljanja. U narednim desetljećima cjelokupna tehnologija i

broj korisnika računalnih sustava rastu, a s njima i količina

sigurnosnih prijetnji. Upravo zato ne čudi podatak da je danas upravo

sigurnost top tema u računalnom svijetu.

Niti jedna ozbiljnija tvrtka danas ne može opstati bez sigurnosnog

administratora i jasne sigurnosne politike. Na žalost, prijetnje koje dolaze

kroz mrežu i ostvaruju se kroz različite oblike napada nisu njihova jedina

briga. Naime prijetnje dolaze i od strane zaposlenika. Nedovoljna educiranost

ili sama sklonost destruktivnom ponašanju također su prijetnja sustavu i

informacijama koje su na njima. Upravo je iz tog razloga potrebno imati jasnu

sigurnosnu politiku koja će definirati dopuštene radnje te kroz sigurnosne

nadzorne alate u samom začetku spriječiti delikventno ponašanje.

Osim tvrtki, opasnosti su svjesni i "obični kućni"

korisnici. Oni možda ne brinu o zaštiti nekih kritičnih informacija, ali

im je u interesu očuvati ispravnu funkcionalnost svoj računala.

Upravo zbog navedenih razloga ne čudi činjenica da su uz

operacijski sustav, za računala postali neophodni i brojni sigurnosni

alati, poput sigurnosne stijene (firewall)

i dobrog anti-virusnog programa. Korak više su sustavi za detekciju napada

(IDS). Područje mrežne sigurnosti je vrlo široko i složeno, zbog čega

ne postoji idealan multifunkcionalan alat, koji bi se odupro svim prijetnjama.

Međutim, kombinacija spomenutih alata daje i više nego dobre rezultate.

2. Sigurnost računalnih sustava

Danas je svaki računalni sustav ugrožen, neovisno o vrsti i

količini informacija koje sadrži. Ciljevi napada i ranjivosti, koje

iskorištavaju, toliko su raznoliki da više nije upitno treba li sustav štiti

nego koliko je jaka sigurnosna arhitektura potrebna.

2.1. Vrste napada

Ovisno o načinu narušavanja sigurnosti prijenosa informacija, razlikuju

se sljedeći tipovi napada:

- Prisluškivanje - oblik pasivnog napada u kojem

napadač prikuplja i one pakete/informacije koje nisu namijenjene

njemu. Na taj način se ugrožava tajnost

informacija no ne i njen integritet. Do primatelja će doći

ispravna poruka, no on neće biti svjestan da je sadržaj te poruke

podijelio s napadačem.

- Prekidanje - oblik aktivnog napada gdje napadač

onemogućuje isporučivanje informacije do krajnjeg primatelja.

Jednostavnim prekidom komunikacijskog kanala između pošiljatelja

poruke i primatelja, napadač će spriječiti njeno

dostavljanje i time narušiti svojstvo raspoloživosti

informacije.

- Lažno predstavljanje - oblik napada u kojem napadač

prikriva svoj pravi identitet lažno se predstavljajući kao neki drugi

korisnik.

- Izmišljanje poruka - napadač se lažno predstavlja kao

pošiljatelj kojem primatelj vjeruje, šaljući pritom izmišljene ili

stare, prethodno prikupljene, poruke. Napad, koji između ostalog

narušava integritet informacija, je uvijek opasan, posebno ako se on ne

otkrije, a napadač dobro odglumi pošiljatelja kojem se vjeruje.

- Promjena sadržaja poruka - oblik aktivnog napada, koji kombinira

tri prethodno opisane vrste napada. Napadač prvo prekida

komunikacijski kanal u cilju presretanja poruke, potom joj mijenja sadržaj

te ju prosljeđuje do primatelja, lažno se predstavljajući kao

izvorni pošiljatelj.

- Poricanje – kao što i samo ime daje naslutiti,

korisnik/napadač poriče autorstvo poruke koju je poslao. Ova

vrsta napada se temelji na činjenici (ali i bojazni) da se bilo tko

može lažno predstaviti i poslati poruku bilo kakvog sadržaja. Ovaj na oko

bezazleni napad ostavlja korisniku mogućnost predomišljanja i

izbjegavanja odgovornosti za svoje postupke.

2.2. Sigurnosni zahtjevi i ponuđena rješenja

Spomenute tehnike napada koriste slabe toče komunikacijskog kanala.

U želji da se računalni sustav zaštiti, a razina sigurnosti komunikacije

podigne na jedan viši nivo, postavljeni su neki sigurnosni zahtjevi. Njihovim

ispunjavanjem neki sasvim novi elementi, postaju sastavni dijelovi komunikacije

računalnih sustava.

Razmotrimo redom te zahtjeve:

- Povjerljivost (tajnost) – zahtjev za tajnošću informacija

je intuitivno jasan. Samo ovlašteni korisnici smiju imati pristup tim

informacijama. Između ostalog, ovom mjerom se žele suzbiti napadi prisluškivanjem.

- Raspoloživost – ovlaštene osobe bi uvijek trebale

imati mogućnost pristupa željenim informacija, bez obzira na

različite vanjske okolnosti (npr. nestanak struje..) i zlonamjerne

napade (npr. napad prekidanjem).

- Besprijekornost (integritet) – potrebno je osigurati ispravnost svih

informacija koje se nalaze pohranjene u sustavu ili sudjeluju u

komunikaciji s drugim sustavom. Želi se izbjeći mogućnost

neprimijećenog provođenja napada

promjene sadržaja poruke.

- Autentičnost – zahtjev za mogućnošću

jednoznačne identifikacije svakog ovlaštenog korisnika. Cilj zahtjev

je onemogućiti lažno

predstavljanje.

- Autorizacija – zahtjev za mogućnošću

definiranja dodatnih prava pristupa određenim sredstvima/informacijama.

Ovim zahtjevom se pokušava doskočiti napadu prisluškivanjem.

- Neporecivost – zahtjev je nastao kao odgovor na napad poricanjem. Ideja je

onemogućiti opovrgavanje slanja poruka, koje je korisnik prethodno

poslao.

Zahtjev raspoloživosti se u najvećoj mjeri rješava, podizanjem

fizičke sigurnosti sustava na kojem su informacije pohranjene. Nadalje,

pokazalo se da se svi ostali zahtjevi komunikacije računalnih sustava u

mrežnom okruženju mogu zadovoljiti, uvođenjem samo jednog zaštitnog

mehanizma - kriptiranja sadržaja. Primjerice, komuniciranje korištenjem

digitalnog pečata će u prvom redu jamčiti tajnost, integritet i

autentičnost poruke, dok će posredno i ostali zahtjevi biti

zadovoljeni.

Nije za svaki oblik komunikacije nužno zadovoljiti sve navedene

zahtjeve. Ukoliko na primjer šef šalje javnu obavijest svim svojim

zaposlenicima, neće nužno biti važna tajnost sadržaja, koliko će biti

bitno osigurati autentičnost i integritet te obavijesti.

2.3. Sigurnosne prijetnje

Glavni razlog sveopćeg zanimanja za računalnu sigurnost,

proizlazi vjerojatno iz ogromnog broja prijetnji koje vrebaju računalne

sustave. Gotovo svaki legitimni alat se danas može (zlo)uporabiti za

provođenje nekog oblika napada.

Glavni sigurnosni problemi se mogu podijeliti u tri skupine:

·

programske

ranjivosti,

·

zlonamjerni

programi i

·

socijalni

inženjering.

2.3.1. Programske ranjivosti

Programske ranjivosti predstavljaju nedosljednosti i greške u

programskoj podršci. Mnogi su uzroci tome: pritisci vremenskih rokova i želje

za konkurentnošću, nedovoljno kvalitetna konfiguracija programske podrške

i slično. U vrijeme u kojem milijuni korisnika rabe tisuće alata, od

kojih svaki sadrži tisuće i tisuće linija koda, jednostavno ne može

čuditi potkradanje "pokoje" greške.

Proizvođačima se često ne isplati gubiti vrijeme na

dugotrajno i detaljno testiranje programskih rješenja. Jednostavnije im je

plasirati proizvod i čekati da im sami korisnici prijave greške.

Periodičkim objavljivanjem zakrpa za pojedini sustav se poznate greške

otklanjaju, a sustavi štite.

Iako se tako na prvi pogled ne čini, ispravljanje grešaka u kodu je

prilično zahtjevan posao. Tome svjedoči i izjava Wietse Venema: "Veći dio truda u poslovanju s

programskom podrškom se troši na održavanje koda koji već postoji.". Wietse

Venema je nizozemski programer najpoznatiji po kreiranju Postfix sustava

elektroničke pošte.

Glavni problem postojanja grešaka u kodu, jest taj što te greške

zlonamjernici koriste za napad na sustav. Ovisno o tipu greške, šteta

prouzročena napadom će imati različite razmjere. Kako ne postoji

savršena programska podrška, svaki sustav je izložen sigurnosnom riziku.

Sigurnosne zakrpe nisu dovoljno rješenje. Naime, činjenica je da svi

korisnici ne nadograđuje redovito svoje sustave. S druge strane nisu potpuno

sigurni ni oni osviješteni, koji

redovito provode nadogradnju, jer su neizbježno izloženi napadima u

vremenu između otkrivanja ranjivosti i izdavanja zakrpe.

2.3.2. Zlonamjerni programi

U zlonamjernu programska podršku spadaju programski odsječci ili

cijeli programi čija glavna namjena je nanošenje štete računalnom

sustavu. U ovu skupinu spadaju virusi, crvi, trojani, rootkit-i, exploit kod.

Najčešći su virusi i crvi, potom slijedi različiti oblici

trojana, i tek onda svi ostali.

Virusi su odsječci programskog koda koji se dodaju u neke

postojeće programe. Tek pokretanjem tih programa, virusi postaju aktivni,

a računalo zaraženo. Šire se tako da nakon aktivacije zaraze i druge

datoteke na zaraženom računalom. Prenošenjem zaražene datoteke, prenosi se

i virus.

Crvi su nasuprot toga samostalni programi, koji koriste ranjivosti

informacijskog sustava za štetno djelovanje i širenje od čvora do

čvora. Najveća opasnost leži u njihovoj mogućnosti širenja.

Primjerice, na zaraženom se računalu, crv može višestruko replicirati i

onda poslati sve svoje kopije na sve pronađene adrese elektroničke

pošte. Na taj način crv može zauzeti veliku količinu memorije ili

mrežnih resursa, što direktno može uzrokovati prestanak rada sustava (DoS -Denial

of Service).

Trojanac izgleda kao regularan i koristan program iz nekog sasvim

legitimnog izvora. Korisnik ga ništa ne sluteći instalira i time zarazi

računalo. Jednom instalirani trojanac može obavljati mnoge neželjene, u

većoj ili manjoj mjeri štetne, akcije. Za razliku od virusa i crva, ne

šire se zaraženim datotekama niti se samostalno repliciraju.

Rootkit je program čija je namjena tajno preuzimanje kontrole

operacijskog sustava, izbjegavajući pritom interakciju sa samim sustavom

na kojem je instaliran. Rootkit može skrivati usluge, procese, pristupe (port), datoteke, direktorije te

ključeve registara od ostatka operacijskog sustava i korisnika.

Exploit je kod koji iskorištava neku programsku ranjivosti sustava s

ciljem uzrokovanja neočekivanog/neželjenog ponašanja sustava i/ili

preuzimanja kontrole nad istim.

Zaštita od ovakvog zloćudnog koda ostvaruje se uporabom sigurnosnih

alata, poput sigurnosnih stijena, anti-virusnih programa i IDS-a. Sigurnosne

stijene su tu da kontroliraju koji paketi dolaze u sustav i unaprijed blokiraju

sumnjive, anti-virusni programi detektiraju i uklanjaju viruse, crve i

trojance, dok IDS alati nadziru sustav, detektiraju napade i bilo kakve oblike

sumnjivog ponašanja.

2.3.3. Socijalni inženjering

Socijalni inženjering predstavlja skup vještina putem kojih se nagovara

korisnika na ispunjavanje zahtjeva napadača. Nažalost, pokazalo se da su

upravo korisnici sustava ujedno i njegova najslabija karika, zbog čega je

ovo vrlo efikasna metoda ostvarivanja neovlaštenog pristupa računalima.

Najjednostavniji tip napada izvodi se upravo putem telefona. Dovoljno je

nazvati korisnika, predstaviti se kao netko koga taj korisnik poštuje,

uvjerljivo ispričati izmišljenu priču i zatražiti informaciju. Pokazalo

se da je ovo vrlo jednostavan način prikupljanja tajnih informacija. Slijedi

jedan tipičan primjer. Korisnik se javlja na telefon, nakon čega mu

se osoba s druge strane linije predstavlja kao IT administrator. Navodno se pojavio

neki problem/testiranje je u tijeku/nešto drugo, te mu treba korisnikova

lozinka. U poražavajuće velikom broju slučajeva, ti će korisnici

bez imalo sumnje odati svoju lozinku nepoznatoj osobi preko telefona. Rješenje

ovog problema leži educiranju korisnika i podizanju razine svijesti o

sigurnosnim prijetnjama i tajnosti podataka. Clifford Stoll je jednom lijepo

rekao: "Tretirajte svoju lozinku kao četkicu za zube. Ne dopustite da

ju itko drugi koristi, i nabavite novu svakih šest mjeseci."

Spam, hoax i phishing su neke tehnike socijalnog

inženjerstva. Spam je naziv za neželjenu poštu koja zatrpava korisnikov

spremnik dolazeće pošte. Sadržaj neželjene pošte je raznolik, često

sadrži reklame i lažne linkove. Korisnik se od primanja spam poruka može zaštiti, tako da ne objavljuje javno svoju e-mail adresu,

ne slijedi linkove u spam porukama, ne preplaćuje se na mailing-liste za primanje obavijesti o

novim proizvodima, te koristi anti-spam

filter u svom pregledniku elektroničke pošte.

Hoax je poruka elektroničke pošte neistinitog sadržaja. Njen glavni

cilj je zastrašivanje ili dezinformiranje primatelja, te prosljeđivanje te

poruke na što veći broj adresa. Često ih korisnici doista i

prosljeđuju, jer su uvjereni da time pomažu drugima. Vjerojatno

najpoznatiji primjeri hoax-a su razni

lanci sreće i zarade, upozorenja o štetnim programima, te lažni zahtjevi

za pomoć.

Nakon pregleda nešto bezazlenijih tehnika slijedi jedan ozbiljniji oblik

socijalnog inženjeringa –phishing.

Riječ je o rasprostranjenom obliku prijevare na Internetu. Korisnik se

susreće s lažnom e-mail porukom ili čak cijelom web stranicom koje

izgledom jako nalikuju originalima. Njihova glavna namjena jest prijevarom

doći do osobnih i povjerljivih korisničkih informacija. Korisnik tako

može biti uvjeren da je pristupio npr. službenoj Facebook stranici. U želji za

logiranjem ukucava svoje podatke, ni ne sluteći pritom da je upravo svoj

profil učinio dostupnim i napadaču. Ovo je jednostavniji i

bezazleniji primjer phishing-a. Ozbiljnija varijanta po korisnika bi bila da je

na nekoj od lažnih stranica ostavio npr. detalje svoje kreditne kartice.

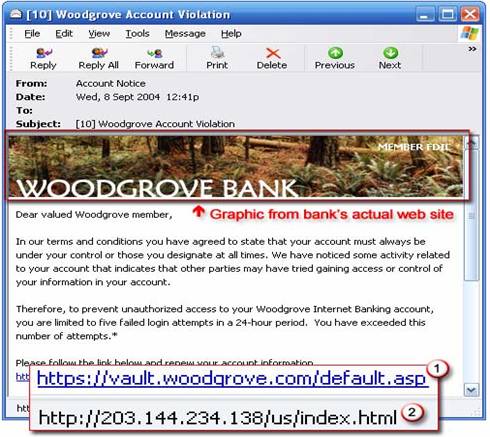

Slika

2.1. E-mail phishing

Slika 2.1 prikazuje primjer e-mail

phishing-a. Kako bi poruka elektroničke pošte izgledala što

uvjerljivije, umjetnici u varanju prilažu link

za koji se čini da vodi do legitimne web stranice (1). U slučaju phishing-a taj link vodi do lažne

stranice (2) koja obično izgleda točno kao i službena.

3. Što je sustav

za otkrivanje napada?

Detekcija upada u sustav je proces praćenja događaja u računalnom

sustavu i/ili mreži i analiziranja istih u svrhu pronalaženja znakova upada.

Upade (intrusions) možemo definirati

kao pokušaj kompromitiranja povjerljivosti, integriteta, dostupnosti te

zaobilaženja sigurnosnih mehanizama računala ili mreže. Ne uzrokuju ih

samo, kako bi se na prvi mah zaključilo, napadači koji pristupaju

sustavu putem Interneta, već i autorizirani korisnici sustava koji

pokušavaju ili priskrbiti dodatne povlastice ili zloupotrijebiti povlastice

koje već posjeduju.

Detekcija upada u sustav ostvarena je pomoću programske ili sklopovske

podrške. Oni automatiziraju proces nadgledanja i analiziranja svih radnji koje

se odvijaju unutar našeg računala ili mreže, kako bi se otkrili znakovi sigurnosnih

problema. Kako se povećavao broj i učestalost napada sustava kroz

mrežu, tako je detekcija upada u sustav vremenom dobivala sve više na

značaju. Ne čudi stoga činjenica da se IDS danas smatra jednim

od nužnih dodataka sigurnosnoj infrastrukturi većine organizacija. No treba

još jednom naglasiti da IDS kao takav nije sveobuhvatno sigurnosno riješene. Ono

je samo jedan dio sigurnosne strategije, koji pridonosi podizanju sigurnosti

našeg sustava na viši nivo.

3.1.

Sustav

za otkrivanje napada i sigurnosna stijena

Iako i sigurnosnu stijenu i IDS možemo po funkciji smjestiti u

područje mrežne sigurnosti, oni se značajno razlikuju. Naime IDS

konstantno osluškuje sustav tražeći znakove napada (bilo da oni dolaze

izvana bilo da izviru u samom sustava) te u trenutku kada uoči sumnjivu aktivnost

to i signalizira. S druge strane, sigurnosna stijena ''samo'' ograničava

pristup između mreža.

Mnogi IDS-ovi imaju mogućnost povezivanja aktivnosti uočenih u

nekom vremenu i slanja obavijesti osoblju o napadu u tijeku. Nasuprot tome sigurnosna

stijena obično reagira na svaki paket pojedinačno i u principu ne

''razmišlja'' o onome što je bilo ranije.

Može se zaključiti da sigurnosna stijena i IDS igraju

različite uloge u sigurnosnoj infrastrukturi, i ne isključuju jedan

drugog. Sigurnosne stijene u biti predstavljaju prvu crtu obrane. Najbolje ih

je konfigurirati tako da se prvo zabrani sav nadolazeći promet, a potom se

otvaraju pristupi kada se za to ukaže potreba. Primjerice, obično se

koriste pristupi (port) 80 i 21. No

otvoreni pristupi istovremeno povlače i opasnost ulaska zlonamjernog

prometa u mrežu. Upravo bi tu trebao nastupiti IDS. On nadzire sav ulazni i

izlazni promet i identificira onaj zlonamjerni.

3.2.

Svojstva dobrog sustava za otkrivanje napada

Neovisno o tipu IDS-a i mehanizmu na kojem je baziran, postoje neke

stavke koje su često izdvajane kao karakteristike dobrog IDS-a.

U skladu s njima IDS bi trebao zadovoljavati sljedeće:

- Sustav mora

biti dovoljno pouzdan da se kontinuirano može vrtjeti u pozadini sustava,

bez ljudskog nadzora, ne skrivajući pritom detalje unutrašnjih

aktivnosti.

- Mora biti

otporan na pogreške kao što je rušenje sustava. To podrazumijeva

kontinuiranu upućenost u zbivanja u sustavu, bez potrebe za obnovom

''znanja'' u trenutku ponovnog pokretanja sustava.

- Mora biti

otporan na subverzije. Ostvarivanje ove stavke može uključivati i da

IDS nadzire samog sebe.

- Mora imati

minimalan utjecaj na sustav koji nadzire. Uzrokovanje zamjetnog usporavanja sustava je

neprihvatljivo.

- Mora

pratiti odstupanja od normalnog ponašanja.

- Mora se

jednostavno moći uklopiti u nadzirani sustav.

- Mora se moći

nositi s promjenama profila sustava, koje se povremeno javljaju uslijed

dodavanja novih aplikacija i sličnog.

- Mora ga

biti teško prevariti.

3.3.

Zašto je poželjno koristiti detekciju upada u sustav?

Danas je nemoguće pratiti korak sa svim potencijalnim prijetnjama i

ranjivostima kompjutorskih sustava. Nove tehnologije i Internet, svakim danom

unose promjene u računalna okruženja, koje hakeri često znaju

prepoznati kao prilike za napad. Upravo

iz toga proizlazi potreba za Detekcijom upada u sustav, kao alatom u funkciji zaštite

sustava od prijetnji koje se javljaju uslijed povećanja stupnja

povezanosti sustava na mrežu i oslanjanja na sam informatički sustav.

Osim detektiranja, identificiranja i zaustavljanja napadača, IDS

pomaže i u otkrivanju načina na koji je napad izvršen i sprječavanja

ponavljanja istog. Nadalje informacije prikupljene od strane IDS-a, mogu se

koristiti u istrazi i kaznenom gonjenju napadača.

Pokazalo se da i samo postojanje IDS-a na sustavu, djeluje na psihu

potencijalnih napadača. Naime povećanje rizika pronalaženja i

kažnjavanja onih koji bi napali ili na bilo koji način zlouporabili

sustav, već u samom startu sprječava problematično ponašanje.

Osim što otkriva napade i sigurnosne prekršaje, koji nisu

spriječeni ostalim sigurnosnim mjerama, prednost IDS-a je i u tome što

može detektirati i sam uvod u napad, te pružiti osoblju šansu da ga pravilnom

reakcijom blokiraju. Za organizacije se IDS pokazuje korisnim i kod

dokumentiranja prijetnji i prikupljanju informacija o napadima, u cilju

poboljšanja sigurnosne infrastrukture, ali i same kontrole kvalitete

sigurnosnog dizajna. Dokumentiranje prijetnji pruža uvid u frekvencije i

karakteristike napada te predstavlja smjernicu kod odabira sigurnosnih

mehanizama. Uz korištenje IDS-a kroz duže vrijeme, iskristalizirat će se

slabe točke dizajna i upravljanja sigurnošću sustava

omogućujući pritom njihovo ispravljanje.

Napadi međusobno mogu uvelike varirati po načinu

izvođenja, cilju napad i sl. no svima je zajednička prva faza, a to

je ispitivanje sustava ili mreže. Svaki napadač mora prvo ispitivanjem

sustava pronaći način da uđe u sustav. U sustavu bez IDS-a, to

je lako izvedivo jer napadača nitko ne sprječava da temeljito ispita

sustav. S druge strane, isti taj sustav s IDS-om koji ga nadgleda, predstavljat

će veliki izazov napadaču u pokušaju pronalaženja njegove slabe

točke.

Priložena razmatranja navode na zaključak da pitanje koje se

postavlja nije treba li se IDS koristiti, već koji njegov oblik odabrati.

3.4.

Gdje

bi sustav za detekciju napada trebao biti smješten u mrežnoj topologiji?

Smještaj IDS-a u mreži sustava, ovisit će

prvenstveno o dvije stvari: topologiji mreže i potrebi korisnika. Naime, mrežni

IDS radi tako da analizira sav promet na mreži. Iz tog razloga će se katkad

pojaviti potreba za uključivanjem više od jednog IDS-a u mrežu, kako niti

jedan dio mrežnog prometa ne bi bio izostavljen iz analize.

Potreba korisnika podrazumijeva vrstu

napadačeve aktivnosti koja se želi otkriti. Tako može biti riječ o

unutarnjoj (internoj) aktivnosti, vanjskoj (eksternoj) aktivnosti ili obje.

Gotovo sve mreže danas, osiguravaju pristup

Internetu. Ova veze je vrlo često primarna meta raznih potencijalnih

napada, stoga ne čudi da je to i prvo mjesto koje se treba zaštiti IDS-om.

Kako bi IDS imao smisla, trebao bi

pokrivate sve pristupne veze Internetu koje postoje u sustavu.

Često postavljeno pitanje tiče se samog

smještaja IDS-a u odnosu na sigurnosnu stijenu. Treba li IDS postaviti u

vanjski dio mreže prije sigurnosne stijene ili nakon nje? U svakom slučaju

oba pristupa imaju i prednosti i nedostatke. Ukoliko se IDS postavi, nakon sigurnosne

stijene (ili na samo unutrašnje sučelje sigurnosne stijene), on će

analizirati samo one podatke koje sigurnosna stijena propusti i u skladu s

time, moći će detektirati samo one napade koji su uspješni. S druge

strane, IDS postavljen izvan sigurnosne stijene (ili na njenom vanjskom

sučelju) će detektirati i one napade koji ne uspiju proći sigurnosnu

stijenu, te time imati i bolji uvid u sve prijetnje upućene sustavu,

odražavajući u svojoj dokumentaciji pravo stanje stvari. Nedostatak

postavljanja IDS-a s vanjske strane, leži u tome što s te strane ima više

prometa pa time i više podataka za analizu. To može uzrokovati pad performansi

i nemogućnost analiziranja svih paketa, pa time i ne detektiranja svih

napada.

Osim Internet veza, potrebno je osigurati i veze s

drugim organizacijama. Riječ je o vezama koje se uspostavljaju s poslovnim

partnerima ili drugim organizacijama s kojima se redovito komunicira. Takvim

vezama su obje strane izložene potencijalnim napadima, zbog čega i njih

treba uključiti u IDS sustav nadgledanja.

Kako mnogi zaposlenici imaju potrebu komunicirati s

lokalnom mrežom i kad su primjerice na putu, omogućen im je neki oblik

udaljenog pristupa (remote acces).

Obzirom da napadači ne prezaju ni pred iskorištavanjem udaljenog pristupa

za svoje napade, važno je i njih uključiti u IDS strategiju.

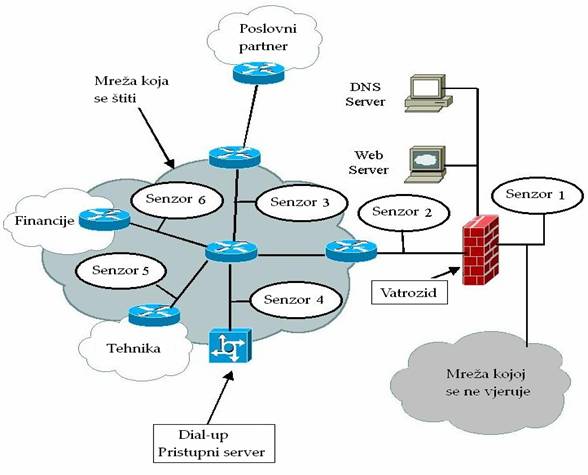

Slika 3.1. pokazuje mogući raspored IDS

senzora u mreži neke organizacije. Tako senzori 1 i 2 nadgledaju mrežni promet

koji dolazi izvana. Senzor1 nadgleda sve što se događa vani, dok Senzor2

ima pristup samo onom prometu kojeg sigurnosna stijena propusti. Senzor 3

nadgleda promet između štićene mreže i mreže poslovnih partnera.

Senzor4 ima sličnu funkciju. On nadgleda promet koji dolazi od strane

korisnika s udaljenim pristupom. Spomenimo i Senzor5 i Senzor6 koji ilustriraju

način na koji se može nadgledati prometa između različitih

internih grupa (primjerice odjela) u mreži. U slučaju kad mreža sadrži i

demilitariziranu zonu[1] (skraćeno

DMZ) IDS može biti postavljen i u njoj.

Kako god, politika podizanja uzbune ne bi trebala biti jednako stroga u

demilitariziranoj zoni kao ona u privatnim dijelovima mreže.

Slika 3.1. Tipična mrežna

konfiguracija

Kod planiranja ovakve mrežne infrastrukture, treba voditi

računa o činjenici da više IDS-ova znači i više posla i više

troškova održavanja istih. Odluka korisnika se zato treba temeljiti na

sigurnosnoj politici, koja to sve uzima u obzir i definira što se uistinu želi

zaštiti od napadača.

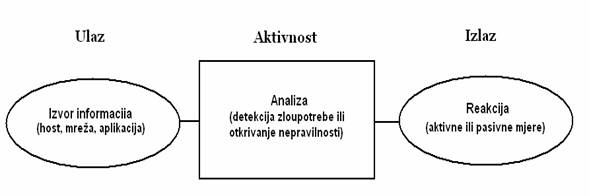

3.5. Funkcionalne komponente sustava za otkrivanje napada

U načelu IDS možemo opisati kroz tri osnovne funkcionalne

komponente:

·

Izvor informacija – Za otkrivanje upada, koriste se

različiti izvori informacija o događajima u sustavu. Oni variraju,

ovisno o dijelu sustava koji se prati. Najčešće govorimo o mrežnom, host ili aplikacijskom nadziranju (monitoring).

·

Analiza – Dio detekcije upada u sustav koji analizira

prikupljene informacije o događajima u sustavu i na osnovu istih razabire

je li došlo do upada u sustav. Najčešći analitički pristupi su otkrivanje zloupotrebe (misuse detection) i otkrivanje nepravilnosti (anomaly

detection).

·

Reakcija – Jednom kad otkrije upad, sustav će izvršiti

određeni skup akcija. Razlikujemo aktivne i pasivne akcije. Dok aktivne uključuju i neke automatske intervencije

na određenom dijelu sustava, pasivne,

samo prijavljuju otkrića osoblju, kojem je potom prepuštena daljnja briga

oko blokiranja napada.

Slika 3.2. Funkcionalne komponente

IDS-a

Informacije, dobivene iz informacijskih izvora, sustav analizira. Ovisno

o onome što detektira, IDS će generirati odgovore, koji mogu varirati od

izvještaja do aktivne intervencije kada je napad u pitanju.

Glavne funkcije IDS-a su nadziranje, detekcija te reakcija na

neautorizirane aktivnosti. Reakcija IDS-a se temelji na unaprijed definiranoj

politici. Ako je pojedini događaj unaprijed okarakteriziran kao sigurnosni

incident, IDS će u trenutku njegovog otkrivanja podići uzbunu. Neki

IDS-ovi imaju mogućnost slanja obavijesti u obliku SMS-a, elektronske

pošte ili SNMP poruke, dok drugi idu i korak dalje, pa osim slanja obavijesti

poduzimaju i neke aktivne mjere poput pokretanja skripti, onemogućivanja

korisničkog računa i slično.

3.6. Prednosti i ograničenja sustava za otkrivanje napada

Kako ništa nije savršeno, tako i IDS ima svoje dobre i loše strane, pa i

neka ograničenja. Dobro ih je poznavati, kako bi se znalo što se od njega

može očekivati.

3.6.1.

Dobre strane sustava za otkrivanje napada

·

Nadgledanje

i analiza kako aktivnosti u sustavu, tako i ponašanja korisnika

·

Ispitivanje

stanja sustavskih konfiguracija

·

Prepoznavanje

uzoraka aktivnosti, koje statistički variraju od normalne aktivnosti

(detekcija nepravilnosti)

·

Prepoznavanje

uzoraka događaja u sustavu, koji odgovaraju poznatim napadima (detekcija

zlouporabe)

·

Upravljanje

zapisima operacijskog sustava i mehanizmima zapisivanja logova

·

Alarmiranje

adekvatnog osoblja prikladnim sredstvima u trenutku otkrivanja napada

·

Mjerenje

koliki se dio sigurnosne politike

uistinu provodi u djelo

·

Omogućavanje,

po pitanju sigurnosti, nestručnom osoblju izvođenje važnih

sigurnosnih funkcija nadgledanja

3.6.2. Ograničenja sustava za otkrivanje napada

IDS ne može izvoditi ništa od sljedećeg:

·

Nadomjestiti

slabe ili nepostojeće sigurnosne mehanizme , kao što su sigurnosna stijena,

identifikacija i autentifikacija, enkripcija veze, mehanizam za kontrolu

pristupa, detekcija i uklanjanje virusa

·

Istovremeno

otkrivati, izvještavati i reagirati na napad, u trenutku velikog

opterećenja mreže ili procesora

·

Otkrivati

nove napade ili varijacije poznatih

·

Efektivno

odgovarati na napade sofisticiranih napadača

·

Automatski

istraživati napad bez ljudske intervencije

·

Onemogućavati

svoje zaobilaženje ili rušenje

·

Efektivno

raditi s komutiranim mrežama

4. Podjela sustava za otkrivanje napada

IDS je složen alat pa ne čudi činjenica da postoji više

načina njegove podjele. U nastavku su navedeni svi pristupi u

klasifikaciji, dok su detaljnije obrađeni samo oni najvažniji. Uvid u

složenost IDS-a otkriva prednosti i nedostatke pojedinih konfiguracija te

omogućava lakši odabir upravo onog tipa IDS-a koji će najbolje

zadovoljiti potrebe određenog sustava.

Pristupi u klasifikaciji IDS-a:

1.

Arhitektura

2.

Ciljevi

3.

Kontrolna

strategija

4.

Vrijeme

5.

Informacijski

izvori

6.

IDS

Analiza

7.

Reakcija

IDS-a

4.1. Kontrolna

strategija

Kontrolna strategija opisuje kako IDS organizira elemente nadgledanja,

detekcije, slanja izvještaja te upravljanja ulazom i izlazom u funkcionalnu

cjelinu.

Kontrolna strategija može biti:

a) Centralizirana - sva nadgledanja, detekcije i prijavljivanja

su kontrolirana direktno s centralne lokacije.

b) Djelomično

distribuirana – nadgledanje

i detekcija su kontrolirane iz lokalnog kontrolnog čvora, s hijerarhijskim

prijavljivanjem jednoj od centralnih lokacija.

c)

Potpuno distribuirana – nadgledanje i detekcija se ostvaruju

agentskim pristupom, gdje se odluke o odgovarajućoj reakciji donose u

točki analize.

4.2. Informacijski izvori

Najčešći pristup podjeli IDS-a se temelji na informacijskom

izvoru. Drugim riječima, onaj dio sustava koji IDS nadzire, je ujedno i

njegov informacijski izvor. Tako najčešće govorimo o mrežno baziranom

IDS-u (nadzire rad mreže) i host baziranom IDS-u (nadzire rad host-a). Neki tu uvrštavaju i

aplikacijsko bazirani IDS iako je on ustvari podvrsta host baziranog IDS-a.

4.2.1.

Mrežno zasnivani sustav za otkrivanje napada

Mrežno bazirani IDS (Network based

IDS), kako mu i sam naziv kaže nadzire cijelu mrežu ili neki njen segment,

ovisno o poziciji koja mu je dodijeljena u mrežnoj topologiji. Princip rada se

temelji na hvatanju i analiziranju paketa koji putuju mrežom. Većinu

komercijalnih IDS-a možemo smjestiti u ovu skupinu.

Mrežno bazirani IDS se često sastoji od niza jednostavnih senzora,

razmještenih po različitim točkama mreže (kao što je to prikazano na

Slici 1.). Senzori nadziru i lokalno analiziraju mrežni promet, te potom

prijavljuju otkrivene napade centralnoj upravljačkoj konzoli. Mnogo

senzora je dizajnirano za ''potajni'' način rada, kako bi napadaču

bilo teže otkriti njihovu prisutnost i lokaciju.

Prednosti mrežno baziranog

IDS-a:

·

Nekoliko

dobro raspoređenih mrežno baziranih IDS-ova može nadgledati veliku mrežu.

·

Implementacija

mrežno baziranog IDS-a ima mali utjecaj na postojeću mrežu. Naime

obično je riječ o pasivnom uređaj koji samo osluškuje mrežu bez

utjecaja na normalne operacije koje se odvijaju na mreži.

·

Dobro

napravljen mrežno bazirani IDS je vrlo siguran od napada i često nevidljiv

za napadača.

Nedostatci mrežno baziranog

IDS-a:

·

Mrežno

orijentirani IDS može imati poteškoće kod obrade paketa u velikoj ili

zaposlenoj mreži, što može dovesti do ne detektiranja napada u periodu visokog

prometa. Naime, cijela poanta priče leži u tome da IDS cijelo vrijeme

osluškuje mrežu i analizira svaki mrežni paket koji naiđe. Upravo će

tu nastati problem u trenucima odvijanja velikog prometa kroz mrežu, jer IDS

nije u stanju toliko brzo sve pakete pregledati. Neki proizvođači

pokušavaju doskočiti ovom problemu sklopovski implementirajući cijeli

IDS, što je gotovo uvijek brže od programskog rješenja. Nadalje, ta potreba za

brzom analizom paketa, primorava proizvođače da se fokusiraju na

otkrivanje manjeg broja konkretnih tipova napada i da detekciju vrše sa što je

moguće manje kompjuterskih resursa. To naposljetku može dovesti do

smanjenja efikasnosti samog IDS-a, jer ako IDS ne može detektirati sve poznate

vrste napada, onda će svaki, malo uporniji, haker prije ili kasnije

pronaći način za upad u naš sustav.

·

Mnoge se

prednosti ovog pristupa ne odnose na moderne komutatorski-orijentirane mreže. Komutatori

(switch) dijele mrežu na mnogo manjih

segmenata, no većinom ne osiguravaju univerzalne nadzorne pristupe (port), zbog čega se nadzorni domet

senzora ograničava na samo jedan host.

·

Mrežno

bazirani IDS ne može analizirati kriptiranu informaciju. Ovaj se problem

povećava porastom upotrebe virtualnih privatnih mreža[2] jer kroz njih svi podaci putuju

isključivo u kriptiranom obliku.

·

Većina

mrežno baziranih IDS-ova može samo razlučiti da je napad započeo, a

ne i je li bio uspješan.

·

Neki

IDS-ovi ovog tipa nailaze na probleme kod pojave mrežno orijentiranih napada

koji uključuju fragmentirane pakete. Naime oni mogu uzrokovati

nestabilnost i rušenje IDS-a.

4.2.2.

Sustav za otkrivanje napada na računalu

Host zasnivani IDS (Host-Based

IDS) nadzire promet pojedinog računala (host). Može biti instaliran na svaki host u sustavu, ili samo na one kritične.

Neki host bazirani IDS dijele

obzirom na korišteni izvor informacija: zapisi operacijskog sustava (operating system audit trails) ili sustavski

logovi. Zapisi operacijskog sustava

su obično generirani u jezgri operacijskog sustava, te su u skladu s time

detaljniji i zaštićeniji od sustavskih logova. Ipak, sustavski logovi su manje ograničeni i kraći od zapisa operacijskog

sustava, te ih je mnogo lakše shvatiti.

Prednosti host baziranog IDS-a:

- Analizira

aktivnosti s većom pouzdanošću i preciznošću od mrežno

baziranog IDS-a.

- Može

zaključiti je li napad bio uspješan jer ima pristup podatkovnim datotekama

i procesima sustava.

- Može

detektirati napade koji ne mogu biti otkriveni s mrežno baziranim IDS-om.

- Obično

može djelovati u okruženju u kojem je mrežni promet kriptiran. Naime informacija

je IDS-u uvijek dostupna u svom izvornom obliku. Ukoliko je informacija generirana

na host-u, IDS-u je dostupna

prije kriptiranja. Ukoliko dolazi na host

u kriptiranom obliku, on ju kad-tad mora dekriptirati kako bi ju mogao

koristiti, pa je opet dostupna IDS-u.

- Komutatorski

orijentirane mreže ne predstavljaju problem.

- Provjera

integriteta programske podrške može se koristiti za otkrivanje

određenih tipova napada (npr.Trojanski konj[3]).

Nedostatci host baziranog

IDS-a:

·

Teže je

upravljati s njim.

·

Izvor

informacija (ako ne i drugi dijelovi IDS-a) nalaze se na nadziranom hostu. U slučaju napada i sam IDS može

biti onesposobljen.

·

Nije

pogodan za otkrivanje napada pretraživanja ili sličnih ispitivanja cijele

mreže, jer vidi samo one pakete koje je primio njegov host.

·

Može

biti onesposobljen pomoću denial-of-service

napada.

·

IDS koji

koristi zapise operacijskog sustava kao izvor informacija, zbog dobivene

količine informacija, može zahtijevati dodatne lokalne spremnike u sustavu.

·

Budući

da koristi kompjutorske resurse host-a

kojeg nadziru, može doći do pada performansi sustava, odnosno

povećanja njegove cijene u cilju održavanja performansi.

4.2.3.

Sustav za otkrivanje napada zasnovan na programskoj podršci

Aplikacijski zasnovani

IDS (Application-Based IDS) je

posebna podvrsta host zasnovanog

IDS-a koja provodi detaljniju analizu događaja koji se odvijaju unutar programske aplikacije. Kao izvor informacija, obično se koriste aplikacijske

transakcijske log datoteke.

U praksi postoje

kombinacije host baziranih i mrežno

baziranih pristupa, pa se tada govori o hibridnom

IDS-u.

4.3. Analiza

Ovaj pristup dijeli IDS ovisno o načinu na koji analizira

prikupljene informacije. Postoje dvije mogućnosti. Prva se temelji na

otkrivanju zloupotrebe, dok druga traži nepravilnosti. Iako je prvi pristup

trenutno popularniji i koristi se u većini komercijalnih sustava, drugi je

obećavajući, ali još uvijek nedovoljno istražen.

4.3.1.

Detekcija zloupotrebe

Danas su poznati mnogi tipovi napada. Svaki od njih specifičan je

po cilju i načinu izvršavanja. Jednom kad je izvršen, napad ostavlja

specifičan trag u sustavu, poput potpisa. IDS može detektirati te potpise,

prepoznati napade i obavijestiti korisnika.

Potpisi se pohranjuju u liste, koje se redovito nadopunjuju pojavom

novih napada. O čemu se zapravo radi? Ti potpisi predstavljaju

specifične uzorke u paketima. Uslijed analize, IDS pregledava mrežne

pakete tražeći u njima bilo koji uzorak iz svoje liste potpisa. Jednom kad

nađe potpis, detektirao je i napad ili bar pokušaj istog. Upravo je zato

važno održavati listu potpisa ažuriranom. Ukoliko IDS u svojoj listi nema novi

potpis, on vjerojatno neće moći prepoznati ni taj novi tip napada

(ukoliko do njega dođe).

Obzirom da detektori zloupotrebe analiziraju aktivnosti tražeći

događaj koji se podudara s unaprijed definiranim potpisom (koji opisuje

poznati napad), ovaj pristup analizi se još naziva i detekcija bazirana na potpisu (signature-based

detection).

Kad bi se za prepoznavanje svakog tipa napada koristio zaseban potpis,

liste potpisa bi bile ogromne i zahtijevale bi mnogo vremena za obradu te

uzrokovalo pad performansi IDS-a. Zato danas postoje sofisticirani pristupi

otkrivanju zloupotrebe (Misuse detection),

''state-based'' analitičke

tehnike, koje mogu koristiti jedan potpis za detekciju čitave grupe napada.

Prednosti detekcije

zloupotrebe:

·

Visoka efikasnost

pri otkrivanju napada, bez podizanja velikog broja lažnih uzbuna.

·

Brzo i

pouzdano dijagnosticiranje upotrebe specifičnog alata ili tehnike

izvršavanja napada.

·

Pruža

uvid u sigurnosne probleme u sustavu.

Nedostatci detekcije

zloupotrebe:

·

Mogu se

otkriti samo oni napade za koje IDS zna.

·

Korištenje

dobro definiranih potpisa onemogućava otkrivanje varijacija poznatih napada.

4.3.2.

Otkrivanje nepravilnosti

Za razliku od prethodnog pristupa, ovdje se traže tragovi

nenormalnog/nepravilnog ponašanja na host-u

ili mreži. Kako napadi nisu dio normalnog rada sustava, samim njihovih

odvijanjem javljaju se neke popratne aktivnosti i stanja koja odudaraju od

onoga što je ''normalno''. Upravo tu činjenicu koriste detektori

nepravilnosti.

Na osnovu podataka, prikupljenih u periodu normalnog rada, detektori

nepravilnosti (Anomaly Detection)

konstruiraju profile koji predstavljaju normalno ponašanje korisnika, host-a ili mrežne veze. Senzori potom

nadziru podatke o događajima u sustave te koriste razne mjere

(granično otkrivanje i statističke mjere) kako bi ustvrdili da li se

nadzirana aktivnost razlikuje od norme.

Obzirom da ponašanje korisnika može biti vrlo promjenjivo, ponekad je

teško napraviti ispravan profil onoga što je normalno, pa detektori

nepravilnosti mogu podizati mnogo lažnih uzbuna. Ipak, u nekim slučajevima ovaj

pristup analizi daje bolje rezultate u odnosu na IDS temeljen na potpisu.

Iako neki komercijalni IDS-ovi uključuju ograničene oblike otkrivanja

nepravilnosti, rijetki se u potpunosti oslanjaju na ovu tehnologiju.

Prednosti otkrivanja

nepravilnosti:

·

Mogu se

detektirati novi tipovi napada bez posjedovanja specifičnog znanja o tom

napadu.

·

Generirane

informacije se mogu koristiti za definiranje potpisa u detektorima zloupotrebe.

Nedostatci otkrivanja

nepravilnosti:

·

Podizanje

velikog broja lažnih uzbuna uslijed nepredviđenog ponašanja korisnika.

·

Složenost

definiranja obrazaca ''normalnog'' ponašanja.

4.4. Reakcija

U trenutku prepoznavanja znakova napada u analiziranoj informaciji, IDS

generira dogovor. Taj odgovor može podrazumijevati slanje izvještaja na

unaprijed definiranu lokaciju (pasivni

odgovori), kao i neku vrstu aktivne reakcije na otkriveni napad (aktivni odgovori)

4.4.1. Aktivni odgovori

Pod aktivne odgovore svrstavaju se automatske

akcije koje IDS poduzima u slučaju detektiranja određenog tipa upada

u sustav.

Razlikujemo tri kategorije aktivnih odgovora:

·

Prikupi dodatne informacije (Collect

additional information)-

podizanjem razine osjetljivosti informacijskog sustava prikupljaju se dodatne

informacije o napadu, ranjivostima iskorištenim za upad u sustav te samom

napadaču.

·

Promijeni okruženje (Change the environment) - cilj je zaustavljanje napada u tijeku i

blokiranje naknadnog pristupa napadača. Između ostalog to se postiže

okončavanjem svih veza koje je napadač uspostavio sa sustavom, kao i

ponovnom konfiguracijom rutera i sigurnosne stijene (npr. u svrhu blokiranje

paketa upućenih s prividne napadačeve lokacije).

·

Poduzmi akciju protiv uljeza (Take action

against the intruder) -

uključuje pokretanje protunapada ili pokušaj aktivnog prikupljanja

informacija o napadačevom host-u

ili stranici. No kako mnogi napadači koriste lažne mrežne adrese, prilikom

izvođenja napada, postoji velik rizik da se kroz protuudar napadne potpuno

nedužan sustav, što povlači i pravnu odgovornost.

4.4.2.

Pasivni odgovori

Pasivni odgovori temelje se isključivo na slanju obavijesti o

napadu odgovornom osoblju. Tu prestaje odgovornost IDS-a. Osoblju je dalje

prepušteno poduzimanje odgovarajućih reakcijskih mjera. Mnogo

komercijalnih IDS-ova se oslanja isključivo na pasivne reakcije.

·

Alarmi i obavijesti - pružaju

korisniku informaciju o napadu u tijeku. Kada će oni biti generirani, na

koji način i kome prezentirani, s koliko detaljnim sadržajem ovisi o

željama korisnika. Osim unutar sustava, izvješća o alarmima i obavijestima

se mogu slati i na udaljene lokacije, poput mobitela, pager-a, pa čak i elektroničke pošte. Doduše,

elektroničku poštu nije preporučljivo koristiti zbog napadačeve

mogućnosti blokiranja tih poruka.

·

SNMP zamke i dodaci (plug-ins) – neki IDS-ovi koriste SNMP trapove i poruke za slanje alarma i

obavijesti centralnim konzolama za

upravljanje mrežom.

4.4.3.

Izvještavanje i sposobnost arhiviranja

Većina komercijalnih IDS-ova pruža mogućnost generiranja

rutinskih izvještaja i ostalih detaljnih informacijskih dokumenata, kao i

njihovo arhiviranje.

5. Alati koji se koriste za otkrivanje napada

Iako se pretraživanjem Interneta može doći do pozamašne liste[4]

IDS alata, oni nisu svi potpuno ravnopravni. Naime, kako raste popularnost IDS

tehnologije, tako skupina IDS alata postaje sve raznolikija. Prosječnom

korisniku to znatno otežava snalaženje i pravilan odabir IDS sustava. Upravo iz

tog razloga pokazalo se praktičnim grupirati IDS alate unutar tri skupine,

ovisno o njihovoj prvobitnoj namjeni i funkcionalnosti.

1.

Programska

podrška specijalizirana isključivo za detekciju upada u sustav

2.

Alati

koji nadopunjuju IDS, izvodeći slične funkcije

3.

Alati

kojima glavna namjena nije detekcija upada u sustav, ali ih upućeniji

korisnici mogu upotrebljavati u te svrhe

Nažalost, obično IDS liste nemaju ovakve ni slične podjele,

što znatno otežava poziciju korisnika. Naime nije lako od nekoliko stotina

alata u ponudi odabrati onaj pravi, posebno iz razloga što je često u

listi navedeno samo ime alata, a ne i njegova namjena. Tako se lako može

izgubiti puno vremena na istraživanje alata iz, u startu neželjene, skupine.

5.1. Alati kojima je glavna

zadaća otkrivanje napada

Prvu skupinu IDS alata čine ona programska rješenja koja su

razvijana s ciljem detekcije upada u sustav. Znači njihova glavna funkcija

je detektiranje napada i podizanje razine sigurnosti.

IDS kao alat je obično vrlo složen, pa zahtjeva određenu

stručnost prilikom instalacije, konfiguracije i samog nadgledanja.

Za odabir pravilnog IDS-a, potrebno je dobro poznavati sustav koji

će taj IDS nadgledati. Naime danas postoji mnogo vrsta IDS-a, ovisno o

njihovom načinu rada, lokaciji rada i slično. Dobro poznavanje

sustava, omogućit će osoblju zaduženom za sigurnost računalnih

sustava, pravilan odabir vrste IDS-a i na kraju i konkretnog IDS proizvoda. Treba

imati na umu da je detekcija upada u sustav vrlo složen pojam i da ne postoji

savršen IDS koji bi potpuno ostvario svu željenu funkcionalnost i time

učinio sustav apsolutno sigurnim. Nadalje, kao i što svaki pojedinac ima

uvjete rada i poslove na kojima bolje ili lošije funkcionira i sam IDS ima

sustave i namjene u kojima daje bolje ili lošije rezultate. Dakle, korisnik

mora znati koje su najveće slabosti njegovog sustava, te dalje na temelju

važnosti brze reakcije, osposobljenosti osoblja, raspolaganja resursima

odabrati pravi IDS.

Kao i u slučaju drugih alata, postoje besplatni i komercijalni IDS

proizvodi. Iako se teško odlučiti na kupovanje programske podrške, uz

dobru i prilično kvalitetnu besplatnu ponudu, komercijalni proizvodi ipak

imaju neke prednosti. Naime besplatni IDS proizvodi funkcioniraju na

elementarnom nivou i zahtijevaju osoblje s puno znanja i iskustva. Nadalje nisu

toliko korisnički orijentirani, pa je nekad uistinu teško raditi s

podacima koje generiraju. Nasuprot tome, komercijalni proizvodi su često

automatizirani i generiraju ''ljepša'' izvješća, praktičniji su i

omogućuju jednostavniju instalaciju i upotrebu.

Ovisno o složenosti nadziranog sustava, nekad će se pokazati

praktičnom upotreba baze podataka za pohranjivanje podataka koje IDS

obradio. Isto tako, za neke alate razvijena su posebna, korisniku orijentirana,

grafička rješenja za analizu generiranih izvješća.

Vjerojatno jedan od najpoznatijih i najviše korištenih IDS alata

današnjice je Snort, koji je

besplatan i svima dostupan. Riječ je o mrežno baziranom IDS alatu koji se

danas može upotrebljavati na gotovo svim platformama.

Nasuprot Snort-a, veliku popularnost ima i OSSEC HIDS, koji je

također besplatan i svima dostupan. OSSEC HIDS je host bazirani IDS, što

čini glavnu razliku između ova dva alata. Ta razlika je ujedno i

njihova najveća prednost jer mogu istovremeno štititi neki računalni

sustav, zaokružujući pritom cjelokupnu sigurnosnu arhitekturu.

5.2.

Nadopuna sustava za otkrivanje napada

Kao što je već spomenuto, postoje alati

koji obavljaju sličnu funkcionalnost kao IDS, ali im se ipak ne može

potpuno povjeriti zadatak detekcije

upada u sustav. Iako mogu raditi samostalno na sustavu, njihova prava namjena

je nadopuna IDS-u. Naime upravo iz

suradnje s IDS-om proizlazi prava snaga i učinkovitost ovih alata.

Ovisno o načinu rada, alati ove skupine

se dijele u četiri podgrupe: Analiza

ranjivosti sustava, Alat za provjeru

integriteta datoteka , Honey Pots i Padded Cells.

5.2.1. Analiza ranjivosti sustava

Prva činjenica koju vjerojatno svaka osoba, koja se bavi

sigurnošću, ima na umu jest da računalni sustav i njegovi dijelovi

nisu savršeni. Bilo da je riječ o fizičkoj komponenti sustava ili o

komponenti programske podrške, nepobitno jest da ona ima slabosti. Neke se od

tih slabosti mogu popraviti u cijelosti, neke djelomično, neke tek trebaju

biti otkrivene, a nekih jednostavno korisnik treba biti svjestan pri

provođenju sigurnosnih mjera.

Druga činjenica koju vjerojatno svaka osoba, koja se bavi sigurnošću,

ima na umu jest da su upravo te slabosti sustava česta meta napadača.

Naime, kroz slabosti sustava, spretan napadač pronalazi način upada u

sustava. Iz tog razloga ih je važno pronaći nego ih napadač

pronađe, te poduzeti odgovarajuće sigurnosne protumjere. Tu u

priču uskače Alat za analizu ranjivosti[5] (Vulnerability

Analysis). Zadatak ovog alata je, kako mu i ime kaže, pronalaženje ranjivosti

sustava. Naime, putem niza ispitivanja mreže i/ili host-a, Alat za analizu ranjivosti testira njihovu otpornost na

poznate napade. Zaključci o ranjivosti sustava donose se na temelju

povratnih informacija, kao što su obilježja stanja sustava nakon ispitivanja te

sami ishodi pokušavanih napada.

Iako je analiza ranjivosti moćna tehnika upravljanja

sigurnošću, ona ne predstavlja zamjenu IDS-a već njegovu nadopunu.

Naime IDS je taj koji kontinuirano nadgleda sustav, dok analizatori ranjivosti

periodički testiraju njegovu otpornost na napade.

Postupak analize ranjivosti temelji se na testiranju određenog

skupa obilježja sustava i pohranjivanju rezultata. Oni se potom uspoređuju

s referentnim skupom podataka te se na osnovu uočenih razlika

zaključuje o slabostima sustava.

Ovisno o dijelu sustava čija se ranjivost ispituje, razlikujemo:

·

Mrežno bazirani alat za otkrivanje ranjivosti – s udaljene lokacije, izvršava

različite napade na sustav, bilježeći pritom odgovore na njih.

Riječ je o aktivnom napadanju ili skeniranje ciljanog sustava, odnosno o aktivnoj procjeni ranjivosti. U upotrebi

su dvije metode: testiranje ispitivanjem

i metode zaključivanja.

·

Host bazirani alat za otkrivanje ranjivosti - provjerava ranjivost standardnim

ispitivanjem izvora podataka sustava (sadržaji datoteka, konfiguracijske

postavke..), pa se još naziva i pasivnom

procjenom. Korisnost se pokazuje kod otkrivanje napada temeljenih na

korištenju povlastica (privilege

escalation attacks).

Prednosti i

nedostaci analize ranjivosti

Prednosti:

·

Može

poslužiti za detekciju problema na sustavima koji ne mogu podržati IDS.

·

Omogućuje

testiranje i dokumentiranje stanja sigurnosti.

·

Pouzdano

upućuje na sigurnosne probleme koji zahtijevaju ispravak.

·

Osoblju

zaduženom za sigurnost pruža se mogućnost dvostruke provjere svake unesene

promjene u sustav, kako rješavanje jednog problema ne bi stvorio niz novih.

Nedostatci:

·

Uska

povezanost host baziranog analizatora

ranjivosti s pojedinim operacijskim sustavima i aplikacijama, poskupljuje njegovu izgradnju, održavanje i

upravljanje.

·

Mrežno

bazirani analizatori ranjivosti često podliježu podizanju lažnih uzbuna.

·

Mrežno

bazirano testiranje sustava na DOS napada ga može srušiti.

·

IDS može

blokirati pokušaje procjene.

·

Treba

voditi računa da se testiranje ranjivosti zadrži unutar političkih i

upravljačkih granice sustava.

5.2.2. Alat za provjeru integriteta datoteka

Kako napadači, uslijed upada u sustav, često kompromitiraju

sadržaj sustavskih datoteka, često se javlja potreba za provjerom njihovih

integriteta. Alat za provjeru integriteta datoteka (File Integrity Checkers), kao što i njegovo ime daje naslutiti,

odgovor je na ovaj problem.

Ovaj alat koristi sažetak poruke[6] (message

digest), ili neku sličnu metodu, za utvrđivanje njihove

ispravnosti.

Nadalje, alat za provjeru integriteta datoteka se pokazao korisnim i kod

forenzičkih pregleda sustava koji su napadnuti, jer pruža brzu i pouzdanu

dijagnozu otiska napada.

Tripwire je vjerojatno jedan od najpoznatijih

primjera alata za provjeru integriteta datoteka.

5.2.3.

Sustavi

za privlačenje napadača

Honey pot je lažni sustav dizajniran s namjerom

privlačenja potencijalnih napadača, kako bi se skrenula pažnja sa

stvarnih sustava i podataka pohranjenih na njima.

Idealno, honey pot bi trebao

izgledati kao pravi sustav. Datoteke s lažnim podacima, korisnički

računi i slično doprinose toj uvjerljivosti. Namjernim

izlaganjem ranjivosti sustava,

privlače se napadači. Isto tako, poželjno je honey pot smjestiti u blizini produkcijskog servera, kako bi ga

napadač lako zamijenio za pravi. Za vrijeme boravka napadača na

sustavu, pomno se nadziru njegove aktivnosti, tehnike i ciljevi napada. Te

informacije se potom koriste za povećanje razine sigurnosti pravog

sustava.

·

Preporučljivo ga je instalirati kada organizacija

ima dovoljno resursa (fizička podrška i osoblje) kako bi otkrila napadača.

·

Isplativ je jedino ako se prikupljene informacije žele i

mogu iskoristiti.

·

Može se koristiti i za prikupljanje dokaza o aktivnostima

napadača, kako bi ih se dalje moglo kazneno goniti.

5.2.4. Padded Cell

Padded cell izvorno

predstavlja prostoriju u psihijatrijskoj bolnici koja je obložena mekim

materijalom, kako si bolesnici ne bi mogli nauditi. Slično tome, u

kompjuterskom svijetu Padded Cell

predstavlja simulirano okruženje unutar kojeg napadač ne može napraviti

nikakvu štetu.

Rad ovog alata je temeljen na suradnji s IDS-om. Naime, kad IDS otkrije

napad, on neprimjetno premješta napadača na Padded cell host. Kao i kod Honey

pot-a, ovo simulirano okruženje se puni napadaču zanimljivim

informacijama, u svrhu uvjeravanja istog da se napad odvija prema planu. Cijelo

to vrijeme napadačeve aktivnosti se nadziru.

Honey pot i Padded

cell zahtijevaju veliku stručnost osoblja koje njima rukuje. Upravo je

to glavni nedostatak ovih alata.

5.3. Ostali alati

Ovo je vrlo široka skupina u koju se može uvrstiti čitav niz

sigurnosnih alata. Naime, upravo iz razloga što detekcija upada u sustav

pokriva vrlo široko područje, funkcionalnost se čitavog niza sigurnosnih

programskih rješenja može promatrati

upravo sa stajališta otkrivanja nepravilnosti u radu.

Pobližim razmatranjem pitanja mrežne sigurnosti, alat za hvatanje i

snimanje svih paketa na mreži (packet

sniffer) se nameće kao jedan od najosnovnijih i funkcionalno

vjerojatno najjednostavnijih sigurnosnih alata. Wireshark (poznatiji kao

Ethereal), Kismet, Tcpdump (i njegova Windows inačica Windump) su neke

poznatije verzije tog alata. Nameće se pitanje, ima li to kakve veze s

IDS-om? Odgovor je da. Naime svaki mrežni IDS se temelji upravo na analiziranju

mrežnog prometa. Spomenuti alat, taj promet dobavlja. Iako nema funkcionalnost

analiziranja prometa, obično ima funkcionalnost njegovog filtriranja. Upravo

to omogućuje upućenijem korisniku, odvajanje normalnog i

očekivanog mrežnog prometa, od onog sumnjivog i potencijalno štetnog za

sustav. To korisniku dalje omogućuje da dodatnim uvidom u "zlonamjerne"

pakete ustvrdi je li riječ o napadu. Naravno, da bi ovo sve bilo izvedivo,

korisnik mora biti vrlo stručan u području mrežne sigurnosti i

poznavati sve vrste napada i njihovih oblika na razini paketa. Isto tako treba

imati na umu da je, u današnje vrijeme, količina dnevnog mrežnog prometa

vrlo visoka, zbog čega je ovakav IDS pristup po pitanju vremena, osoblja i

resursa krajnje nepraktičan i skup. Navedeni primjer pokazuje tijek

razmišljanja (i/ili razmatranja načina upotrebe), kojim se jedan krajnje

jednostavan alat može koristiti u svrhu detekcije upada u sustav. Upravo zbog

toga ne čudi što se čitav niz drugih alata, sa mnogo složnijom

funkcionalnošću, na ovaj ili onaj način svrstava u IDS ili njegovu

nadopunu.

6. Programsko rješenje OSSEC HIDS

Danas se na tržištu može pronaći čitav niz IDS programskih

rješenja. Jedno od njih jest OSSEC HIDS (Open

source Host-based Intrusion Detection System). Riječ je o besplatnoj

programskoj podršci koju je LinuxWorld

2007. proglasio najboljim open source

sigurnosnim alatom[7].

Isto tako, u velikoj anketi sigurnosnih alata, provedenoj 2006. godine od

strane organizacije Insecure.Org,

OSSEC HIDS je, u kategoriji najboljih IDS alata, smješten na drugo mjesto, odmah

iza popularnog Snort-a[8].

Oznaka HIDS u nazivu ovog alata sugerira da je riječ o host

baziranom IDS-u (Host IDS). To znači da je glavna funkcija OSSEC HIDS-a

nadgledanje računala i računalnih

sustava.

Veliku popularnost OSSEC HIDS vjerojatno može zahvaliti širokom spektru

funkcionalnosti. Neke od njih su: analiza logova, provjera integriteta datoteka,

detekcija rootkit[9]-a,

alarmiranje u stvarnom vremenu i aktivni odgovori. Ovaj IDS omogućuje

lakše detektiranje napada, zlouporabe programske podrške, povrede sigurnosne

politike i ostalih neprikladnih aktivnosti.

OSSEC HIDS se može instalirati na čitav niz operacijskih sustava,

uključujući Linux, Open BSD, Free BSD, MacOs, Solaris i Windows[10]. Valja napomenuti da je Windows korisnicima

dostupna samo agent verzija instalacije OSSEC HIDS-a, što ih ne čini

ravnopravnima Unix/Linux korisnicima koji imaju na raspolaganju sve verzije.

Kako je OSSEC HIDS host bazirani alat, logično je da on mora biti

instaliran i pokrenut na svakom računalu koje se nadzire. Ukoliko se

nadgleda samo jedno računalo, stvar je jednostavna Potrebno je provesti

samo jednu lokalnu instalaciju i konfiguraciju. Međutim kad je riječ

o sustavu s više računala ovakav pristup nije idealan. Naime koliko bi

samo vremena bilo izgubljeno za svaku pojedinačnu instalaciju i konfiguraciju,

te potom nadgledanje svakog pojedinačnog računala. Upravo zato

postoji server/agent vrsta instalacije. Glavna ideja je da se jedno

računalo proglasi serverom i njemu se instalira server inačica OSSEC

HIDS-a, a na svim ostalim računalima agent verzija. Funkcija agenata jest

prikupljanje informacija o svim događajima na sustavu i

prosljeđivanje tih informacija serveru. Server potom vrši analizu pristiglih

podataka, generira obavijesti i slično. Dakle, server je taj na kojem je u

stvarnosti pokrenut IDS što olakšava administriranje i konfiguriranje. Valja napomenuti da je ovakvim pristupom

opterećen samo server, dok ostala računala agenti neće osjetiti

povećanje opterećenja, usporavanje i slične promjene koje

instalacija IDS-a donosi.

Dobra strana OSSEC HIDS-a jest i ta da može raditi i u kombinaciji s

mnogim sigurnosnim alatima. Od njih se najčešće izdvaja Snort.

Suradnja ta dva izrazito popularna alata omogućuje administratorima potpun

nadzor svojih sustava počevši od mreže do samih računala.

U knjizi OSSEC HIDS Host-Based

Intrusion Detection Guide [2] iznesen je sljedeći podatak:: "Od

kad je lansiran u listopadu 2003., OSSEC je dostigao zamah od 10 000 dohvata

mjesečno iz cijelog svijeta.". O popularnosti OSSEC HIDS-a

svjedoči i članak objavljen na Third

Brigade web stranici[11].

"OSSEC zajednica posjeduje aktivne korisnike u 40 zemalja. U SAD-u ta

zajednica uključuje dvije od najvećih komercijalnih banaka, tri od

top pet tvrtki koje se bave financijskim uslugama, top tri tvrtke koje se bave

zabavom, top šest tvrtki koje se bave zaštitom zračnog prostora i više od

150 sveučilišta i fakulteta. ".

6.1. Funkcije OSSEC HIDS alata

Najčešće izdvajane funkcije OSSEC HIDS-a su analiza logova,

provjera integriteta datoteka, detekcija rootkit-a,

alarmiranje u stvarnom vremenu i aktivni odgovori.

6.1.1. Analiza

zapisa

Sigurnosnu analizu logova predstavljaju procesi ili tehnike namijenjene

za detekciju napada na konkretne mreže, sustave ili aplikacije korištenjem logova kao

primarnog izvora informacija.

Iza pojma logovi podrazumijeva se skupina najrazličitijih računalnih

dnevnika. Računalne dnevnike vode aplikacije, operacijski sustavi i ostali

oblici programske podrške kako bi se evidentirali svi događaji u sustavu.

Osim što se njihovom analizom detektiraju napadi i slične sigurnosne

prijetnje, korisni su i za otkrivanje grešaka koje se događaju,

potencijalnih problema, uzroka kvarova, nadziranje rada sustava ali i korisnika

ukoliko se za tim pokaže potreba. Tako

može biti riječ o logovima sigurnosne stijene (firewall) i web servera, sustavskim logovima kao i logovima IDS ili

Windows događaja.

Logovi se mogu podijeliti u različite kategorije ovisno o:

- sadržaju – logovi mogu sadržavati neke specifične

informacije, obavijesti, upozorenja ili npr. fatalne pogreške

- izvoru – ovisno o tome tko logove generira, izvor može

biti aplikacija, sustav, driver

ili biblioteka,

- formatu – zapis može biti u tekstualnom ili binarnom obliku.

Tekstualni oblik je logično popularniji iz perspektive onih koji te

logove čitaju.

Osim samih napada, analizom logova se mogu detektirati i zloupotreba programske podrške,

povreda sigurnosne politike te ostali oblici nepodobnih aktivnosti.

Analiza logova je u ovom slučaju samo jedna od funkcija složenog

alata OSSEC HIDS-a, no korisnicima je dostupno i mnogo verzija analizatora

logova kao zasebnog alata.

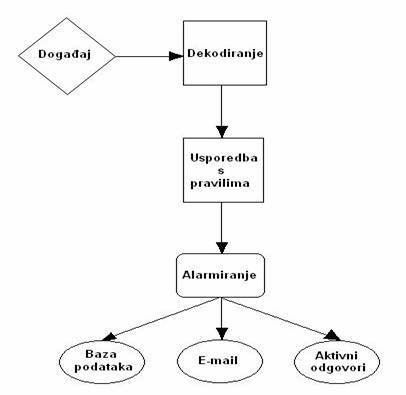

Slika 6.1.

OSSEC HIDS analiza događaja

Slika 6.1. prikazuje tijek analize zaprimljenog log zapisa. Čim se

dogodi neki događaj, OSSEC HIDS pokušava iz zapisa o njemu izvući što

je više moguće informacija. Te informacije podrazumijevaju lokaciju, ime

host-a, ime programa, izvornu i odredišnu IP adresu događaja, izvorni i

odredišni pristup (port), protokol,

akciju izvršena u sklopu s tim događajem, status, naredbu pozvanu u sklopu

događaja i slične podatke koje zapis sadržava. To je faza dekodiranja

zapisa. Slijedi faza u kojoj se prikupljene informacije uspoređuju sa svim

pravilima. Ukoliko se pronađe poklapanje s nekim od njih, provodi se

postupak alarmiranja. Tu spadaju upisivanje u bazu podataka, slanje e-mail

obavijesti te aktivni odgovori.

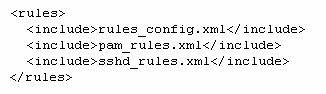

Dekoderi su definirani unutar decoders.xml

datoteke u /var/ossec/etc direktoriju,

koja se učitava prilikom pokretanja IDS-a. Bez njih ne bi bilo moguće

iz sirovih zapisa o događajima dobiti za OSSEC HIDS korisne informacije.

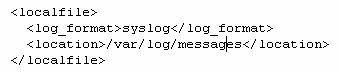

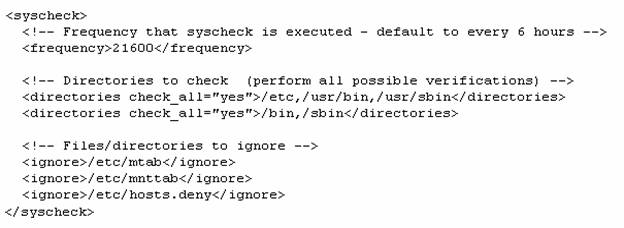

6.1.2. Provjera integriteta datoteka

Iz samog popisa funkcionalnosti OSSEC HIDS-a može se zaključiti da

on objedinjuje više alata. Alat za provjeru integriteta datoteka jest jedan od

njih.

U poglavlju 5.2.2. su objašnjeni namjena i način rada alata za

provjeru integriteta datoteka. Ukratko, riječ je o programskoj podršci

koja upotrebom hash algoritama stvara

jedinstven otisak svake datoteke. Ti se otisci pohranjuju. Kad se želi

provjeriti integritet neke datoteke, izračuna se novi otisak i usporedi s

prethodno pohranjenim. Ukoliko se oni razlikuju znači da je ta datoteka u

međuvremenu mijenjana.

OSSEC istovremeno koristi dva algoritma, MD5 i SH1, što znači da se

za svaku datoteku računaju i pohranjuju po dva otiska. Provjera

integriteta se potom vrši u fiksnim vremenskim intervalima. Početno je

duljina tog intervala postavljena na 6 sati, a svaki korisnik može tu duljinu

prilagoditi svojim potrebama, promjenom postavki unutar konfiguracijske

datoteke.

Nadalje, OSSEC HIDS se brine da, prevelikom uporabom procesora i

memorije, ne uspori rad ostalih procesa na računalu. To se postiže tako da

se provjera integriteta ne vrši u komadu. Naime, nakon što se obradi točno

određen broj datoteka proces se pauzira ("uspava") na određen

broj sekundi, nakon čega se postupak ponavlja. Broj datoteka koje se u

komadu obrađuju, kao i duljina trajanja pauze, specificirani su u datoteci

internal_options.conf koja se nalazi

u direktoriju /var/ossec/etc/.

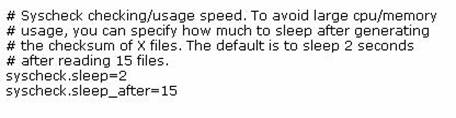

Isječak te datoteke prikazan je na slici 6.2.

Slika 6.2.

Dio datoteke internal_options.conf

6.1.3. Detekcija rootkit-a

Rootkit je program čija je namjena tajno preuzimanje kontrole

operacijskog sustava, izbjegavajući pritom interakciju sa samim sustavom

na kojem je instaliran. Rootkit može skrivati usluge, procese, pristupe,

datoteke, direktorije te ključeve registara od ostatka operacijskog

sustava i korisnika.

Postoji više tipova rootkit-a:

- Ugrađeni program (firmware) – ovaj tip rootkit-a iskorištava

povjerenje korisnika prema nekom programu, kako bi se instalirao na

njegovo računalo. Naime ideja napadača jest nalijepiti rootkit

na neki koristan program, te ga učiniti dostupnim svojim žrtvama.

Žrtva potom, ne sumnjajući ništa, instalira program, koji joj treba,

na računalo te predaje kontrolu napadaču. Upravo iz razloga što

korisnik ništa niti ne sumnja, ovaj oblik rootkit-a je teško otkriti.

- Virtualizirani (virtualized) – ovaj tip rootkit-a iskorištava

mogućnost postojanja više operacijskih sustava pokrenutih na istom

host-u istovremeno. To svojstvo omogućava virtualizacijska platforma

(hypervisor, virtual machine monitor).

Virtualizirani rootkit će se instalirati između

programske podrške sustava i samog operacijskog sustava. Rootkit će

operacijski sustav tretirati kao virtualni te presretati i potiho

mijenjati svaki njegov pokušaj komunikacije sa sklopovskom podrškom.

- Na razini jezgre (kernel level) – riječ je o rootkit-u koji, u

većoj ili manjoj mjeri, mijenja kôd same jezgre sustava, kako bi se

prikrilo postojanje rootkit procesa. Obično se to sve izvodi putem

upravljačkih programa (device

drivers). Naime, većina operacijskih sustava dopušta

izvođenje upravljačkih programa sa svim pravima koje ima i sam

operacijski sustav. Upravo su to svojstvo napadači znali iskoristiti

za ostvarivanje svojih napada. Ovaj

tip rootkit-a je teško otkriti jer sustav misli da je sve u redu.

- Na razini biblioteke (library level) – ovaj rootkit mijenja pozive sustava

kako bi prikrio podatke o napadaču. Može ga se otkriti pregledavanjem

samog kôda biblioteka (na Windows platformi obično se misli na DLL)

ili uporabom digitalnog potpisa.

- Na razini aplikacije (aplication level) – riječ je o najčešćem

tipu rootkit-a, koji mijenja binarni zapis aplikacije sa napadačevom

verzijom istog. Poznat je pod nazivom Trojanski konj (Trojan horse, Trojan)

OSSEC HIDS otkriva rootkit-e na razini aplikacija i na razini jezgre. Na

žalost, to se ne odnosi za Windows operacijski sustav. Naime OSSEC HIDS

trenutno nema mogućnost detektiranja rootkit-a na Windows operacijskom sustavu.

U datotekama rootkit_files.txt

i rootkit_trojans.txt nalaze se

potpisi svih poznatih rootkit-a na razini aplikacije za Unix platformu. Datoteke

se mogu pronaći u direktoriju /var/ossec/etc/shared.

Otkrivanje rootkit-a OSSEC provodi u dva koraka. Prvo traži rootkit-e na

razini aplikacija, koristeći prethodno spomenute dvije datoteke. Drugi

korak je traženje rootkit-a na razini jezgre, bazirano na tehnologiji za

otkrivanje nepravilnosti. Između ostalog, otkrivanje nepravilnosti

podrazumijeva skeniranje /dev[12]

direktorija u cilju pronalaženja datoteka koje tamo ne pripadaju.

Općenito se skenira cijeli datotečni sustav kako bi se otkrili

neobične datoteke i dozvole. Npr. datoteka u vlasništvu root-a, za koju

neki drugi korisnici posjeduju pravo pisanja. Provjeravaju se i skriveni

direktoriji i datoteke. Isto teko temeljito se provjeravaju svi procesi. Npr.

sumnjivo je ukoliko se pokaže da je PID (process

ID) u upotrebi, a naredba ps[13]

ne ispisuje taj proces. Može biti da je instalirana lažna verzija te naredbe u

sklopu rootkit-a na razini jezgre. Na posljetku valja spomenuti i provjeru pristupa.

Provjerava se svaki TCP i UDP pristup (port)

na sustavu. Ukoliko se pokaže da je pristup u upotrebi, ali ga naredba netstat[14]

ne prikazuje može biti riječ o rootkit-u koji radi na tom pristupu.

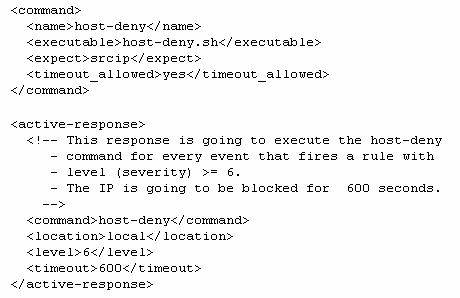

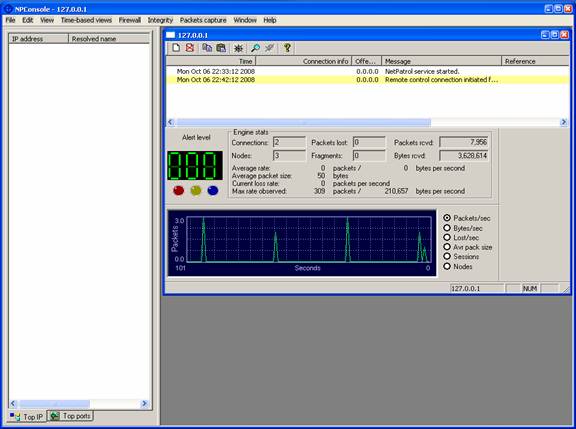

6.1.4. Alarmiranje

u stvarnom vremenu

Već je spomenuto da OSSEC vrši svoje sigurnosne provjere u

određenim vremenskim intervalima. Tom prilikom stvaraju se i logovi unutar

kojih su zapisani svi bitniji događaji i pronalasci. Administrator sustava

može prolaskom kroz te logove stječi saznanja o svemu što se događalo

u sustavu, naravno s aspekta sigurnosti, te potom poduzeti određene protumjere,

ukoliko se za to ukaže potreba. Međutim, nekad bi bilo prikladnije

dobivati obavijesti u stvarnom vremenu o bitnim događajima u sustavu, kako

bi se moglo pravodobno reagirati. OSSEC ima vrlo jednostavno rješenje za to:

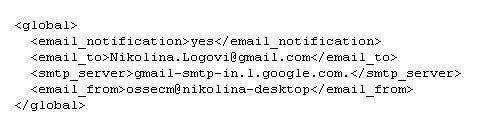

elektronska pošta. Naime prilikom instalacije i/ili konfiguracije OSSEC HIDS-a

može se odabrati opcija alarmiranja u stvarnom vremenu, koja podrazumijeva

slanje obavijesti na e-mail adresu

korisnika. Više o samom podešavanju ove postavke može se pročitati u

poglavlju 6.3. Konfiguracija OSSEC HIDS-a.

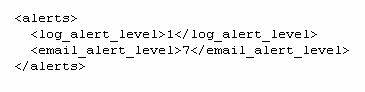

OSSEC HIDS svim obavijestima (alarmima) dodjeljuje stupanj ozbiljnosti koji

se kreće u rasponu od 0 do 15. Alarm stupnja 15 jest najozbiljniji, dok se

onaj razine 0 obično ignorira. Po početnim postavka, OSSEC u svojim

logovima bilježi obavijesti od 1 do 15, dok se poruke elektroničke pošte

generiraju za svaki alarm stupnja ozbiljnosti 7 ili više. Kao i sve ostalo, i

ove postavke se mogu prilagoditi potrebama korisnika, putem postavki unutar konfiguracijske

datoteke.

Iako se ne čini tako, i stupanj ozbiljnosti 0 jest itekako

koristan. Budući da je svaki sustav drugačiji, teško je definirati

univerzalna pravila koja bi bila prikladna i optimalna za sve sustave. Upravo

zbog toga može se desiti, da neka pravila definiraju, očekivane aktivnosti

za neki sustav, sumnjivima te u skladu s time podignu određen broj lažnih

uzbuna. Kako bi se smanjio broj takvih slučajeva korisniku se pruža

mogućnost promjene stupnja ozbiljnosti određenog pravila u vrijednost

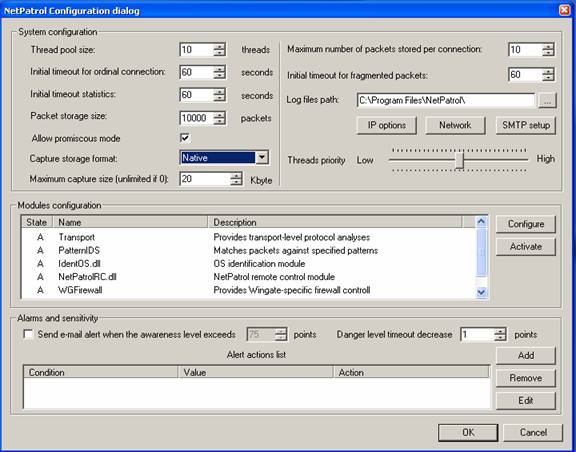

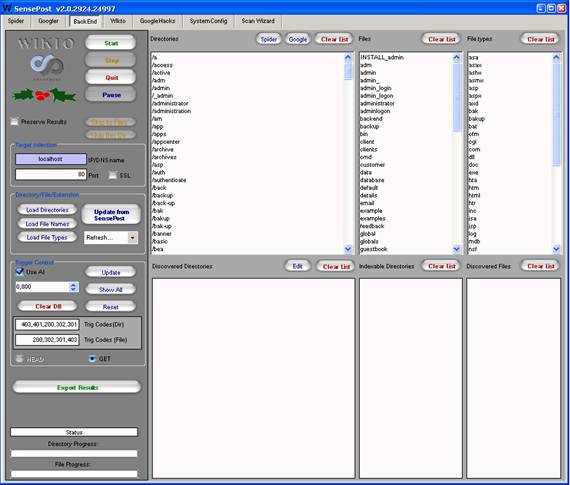

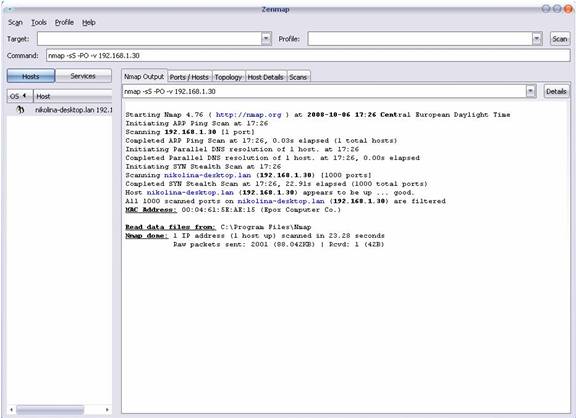

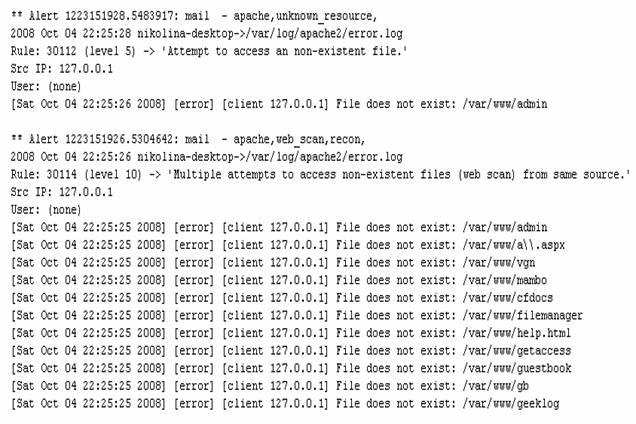

0, kao i stvaranje novog pravila stupnja 0 koje opisuje neku normalnu