****************************************************************************************************************************************************************************************************

Izvorni tekstovi programa:

Izvršni kod programa:

1. Duplicirane regije slika

1. Otkrivanje

dupliciranih regija slike

2. Otkrivanje steganografskih poruka

3. Razlikovanje fotorealističnih slika od

fotografija

*****************************************************************************************************************************************************************************************************

1.

Uvod

Nakon Drugog svjetskog rata, računala su polako ali neizbježno postala baze podataka ljudskih aktivnosti. Ovaj se trend ubrzao razvojem osobnih računala, Interneta, kao i konvergencijom računarstva, telekomunikacija te multimedije. Današnji svijet umreženih digitalnih uređaja pruža mogućnosti i izazove za kriminalce i istražitelje, vlade, institucije, poslovanje, komunikaciju kao i za korisnike svjesne važnosti očuvanja privatnosti. Živimo u digitalnom svijetu gdje se većina informacija stvara, presreće, odašilje, čuva i procesira u digitalnom obliku. Digitalne informacije utječu i koriste se u svakom aspektu života. Iako korištenje podataka u digitalnom obliku donosi mnoge tehnološke i ekonomske prednosti, dovelo je do mnogih problema i izazova prilikom izvođenja forenzičke analize digitalnih dokaza. Ti izazovi proizlaze iz sljedećih činjenica:

·

Digitalni podatak apstraktna je

reprezentacija informacije. Predstavlja samo sekvencu bitova i ne posjeduje neka očita svojstva koja bi

ukazala na autentičnost ili porijeklo informacija.

·

Na tržištu postoje razne kolekcije uređaja

koji se koriste za stvaranje i pohranu digitalnih informacija, uključujući

kamere, audio snimače,osobne digitalne pomoćnike, mobilne telefone i računala.

Akvizicija i dohvat podataka iz tih uređaja može biti veoma zahtjevna zadaća, a

ukoliko su podatci skriveni, fragmentirani

ili kriptirani, postaje još teža.

·

Ako uzmemo u obzir relativno niske cijene

medija za pohranu podataka, količina podataka s kojom se istražitelj susreće

veoma je velika. Pregled velikih količina podataka zahtjevan je posao koji

oduzima previše vremena.

·

Digitalni dokazi često putuju raznim

kanalima, te su često raštrkani na nekoliko

uređaja, u nekoliko različitih formata, što njihovu analizu i slaganje u

smislenu cjelinu čini veoma teškim.

·

Digitalni podatci lako se brišu,

modificiraju, prepravljaju, kriptiraju, uz

korištenje pregršt lako dostupnih antiforenzičkih alata.

·

Digitalni podatci mogu biti ranjivi, te često

zahtijevaju brzo prikupljanje i obradu

Kao odgovor na gore navedene izazove razvijene su znanstvene metode za rekonstrukciju i dohvat dokaza iz digitalnih podataka a potom i njihovu analizu. Te se metode mogu svrstati pod zajedničkim imenom digitalna forenzika. Digitalna forenzika može se definirati kao skup znanstvenih metoda za očuvanje, sakupljanje, validaciju, identifikaciju, analizu, interpretaciju, dokumentaciju i prezentaciju digitalnih dokaza proizašlih iz digitalnih izvora, s ciljem potvrđivanja ili pomoći pri rekonstrukciji događaja, često kriminalne prirode.

Digitalna forenzika mlada je disciplina koja se ubrzano mijenja i evoluira, pokušavajući držati korak s napretkom tehnologije i razvojem novih softvera. Posuđujući principe koji su se pokazali valjanima u fizičkom svijetu, suočava se sa izazovima jedinstvenim u domeni digitalnog svijeta.

2. Forenzika

Forenzika je proces

korištenja znanstvenih metoda pri sakupljanju, analizi i prezentaciji dokaza na

sudu. Značenje

riječi forenzika dolazi od latinske

riječi forensis, što znači “iznositi

sudu” ili “na forumu”. U starom bi

Rimu kriminalno optuživanje značilo prezentiranje slučaja pred grupom javnih

osoba na forumu. Optuženik i tužitelj javnim bi govorom pokušali uvjeriti ljude

kako je njihova verzija događaja istinita. Forenzika se primarno bavi s pronalaskom i analizom latentnih dokaza. U latentne

dokaze mogu se svrstati mnoge kategorije

dokaza; od otisaka prstiju ostavljenih na prozoru do DNA dokaza sakupljenih s

mjesta zločina. Forenzika se koristi znanstvenim metodama i saznanjima, koje u

kombinaciji sa standardima zakona koristi pri pronalasku i prezentaciji dokaza

važnih za određenu istragu. Polje forenzike razvijalo se kroz mnoga stoljeća.

Najraniji zapis korištenja forenzičkih metoda datira iz 1248. godine, kada je kineski liječnik Hi Duan Yu

napisao priručnik pod imenom „The washing

away of wrongs“ u kojem je iznio

medicinsko i anatomsko znanje toga vremena u korelaciji s zakonima.

Identifikacija pomoću otisaka prstiju počela se koristiti tek 1892.

godine, a prvi je forenzički laboratorij osnovan u SAD-u 1930. godine.

Iako se forenzika razvila u dobro dokumentirano i disciplinirano polje

proučavanja sa mnogo razina certifikacije, ona se stalno mijenja. Tehničkim dostignućima te širenjem i

napretkom znanstvenih metoda i saznanja,

mijenjaju se i procesi i alati korišteni

u forenzici.

Iako se forenzika razvijala tijekom 800 godina, uvijek će na neki način

zaostajati za naprecima u znanosti. Kao primjer možemo uzeti uvođenje DNA kao

dokaza na sudove – tipiziranje DNA koristilo se je u razne svrhe još

osamdesetih godina dvadesetog stoljeća, no na sudovima se počela priznavati kao

valjani dokaz tek u devedesetim godinama dvadesetog stoljeća.

Uzimajući u obzir kako se moderna forenzika razvijala otprilike šezdeset godina aktivnom primjenom u istragama, te 800 godina kao disciplina, specijalizirano polje računalne forenzike , u usporedbi je veoma mlado, stoga ne čudi kako postoji veoma malo standardizacije i konzistencije prilikom prihvaćanja i korištenja digitalnih dokaza u raznim institucijama. Krajnji je rezultat navedenih činjenica taj kako računalna forenzika još uvijek nije priznata kao formalno znanstvena disciplina.

2.1

Digitalna

forenzika

Digitalnu forenziku čine metode prikupljanja, analize i prezentacije dokaza koji se mogu pronaći na računalima, poslužiteljima, računalnim mrežama, bazama podataka, mobilnim uređajima, te svim ostalim elektroničkim uređajima na kojima je moguće pohraniti podatke. Takvi dokazi mogu biti korisni u kaznenim postupcima i procesima pred sudovima, građanskim parnicama te postupcima unutar korporacija u okviru upravljanja ljudskim resursima, odnosno postupcima kod procesa zapošljavanja i otpuštanja zaposlenika. Važno je da pritom ništa od opreme ili procedura korištenih prilikom istrage računala ne unište ili promijene podatke na istraživanom uređaju.

Računalni sustavi sadržavaju značajne količine podataka koji se mogu iskoristiti kao dokazni materijal. Ukloniti takav dokaz je također daleko teže nego što se uobičajeno misli. Metodama digitalne forenzike moguće je pronaći takav dokazni materijal te obrisane ili izgubljene podatke čak, i u slučaju namjernog brisanja.

Digitalna se forenzika u prijašnjim vremenima bavila isključivo s postojanim podatcima (eng. Persistent data), odnosno podatcima koji su sačuvani na lokalnom tvrdom disku ili nekom drugom mediju, te ostaju na njemu i kada je uređaj ugašen. U današnje doba umreženosti prikupljanje, pregled i analiza nepostojanih, ranjivih podataka (eng. Volatile data) postaje sve važnije. Nepostojanim, ranjivim podatkom nazivamo one podatke koji su pohranjeni u memoriji ili u tranzitu, i koji će biti izgubljeni kada se uređaj ugasi. Nepostojani podatci nalaze se u registrima, cache memoriji, radnoj memoriji, te se zbog njihove prirode prikupljanje tih podataka mora odvijati u stvarnom vremenu.

Brzom ekspanzijom interneta, te uvođenjem zakona koji terete korporacije odgovorne za kompromitiranje sigurnosti ili integriteta računalnih mreža sve se više IT buđeta ulaže u softvere za zaštitu sustava kao što su sustavi za otkrivanje napada (eng. intrusion detection systems, kratica IDS), zaštitne stijene, proxy poslužitelji, itd...Oni daju uvid u sigurnosno stanje sustava u stvarnom vremenu, ili naknadnom analizom. Gotovo uvijek, kada se dogodi proboj u sigurnosnom sustavu ili korisnik dobije obavijesti o pokušaju proboja, potrebno je verifikacija kako bi se utvrdilo jeli obavijest bila krivo protumačena situacija, ili se zbilja dogodio nekakav sigurnosni incident, bio on proboj ili pokušaj proboja. Takva se verifikacija gotovo uvijek provodi na upaljenom računalu, analizom nepostojanih podataka. Administratori sustava, kao i osoblje zaduženo za sigurnost mora razumjeti načine na koje rutinski administrativni zadatci prikupljanja tih podataka mogu utjecati na forenzički proces i potencijalnu prihvatljivost informacija na sudu, kao i naknadnu mogućnost povratka podataka koji mogu biti ključni pri identifikaciji i analizi sigurnosnog incidenta.

Suprotno dojmovima koje dobivamo iz popularnih televizijskih serija, ne postoji ni približno dovoljno forenzičkih istražitelja slobodnih da se odazovu na svako mjesto zločina te prikupe, obrade i analiziraju dokaze. Kao rezultat toga nedostatka mnogi se djelatnici policije, te državnih agencija osposobe za prikupljanje dokaza kao što su otisci prstiju, vlakna, s mjesta zločina na forenzički prihvatljiv način. Kvalificirani istražitelj tada analizira dokaze te na temelju njih izvlači zaključke, s time da osoba koja je prikupila dokaze njih mora i autentificirati, a istražitelj svjedočiti o njihovoj važnosti. Ova je podjela poslova potrebna i u disciplini računalne forenzike. Administratori sustava često se prvi nađu na „mjestu zločina“, stoga je ključno da oni posjeduju tehničko znanje i sposobnosti da sačuvaju kritične informacije povezane s mogućim sigurnosnim incidentom na forenzički prihvatljiv način, te da su svjesni zakonskih regulativa prema kojima moraju prilagoditi svoje djelovanje.

Digitalna

forenzika postoji otkako se na računalima pohranjivalo podatke koji se mogu

koristiti kao dokazi. Mnogo godina digitalna

se forenzika povodila i koristila samo u

vladinim agencijama, no u posljednje vrijeme postala uobičajena praksa koja se

provodi i u komercijalnom sektoru. Većina je softvera za analizu originalno

izrađena za pojedine organizacije te bila u njihovom vlasništvu. U

današnje vrijeme postoje i alternativni

slobodno dostupni (eng. open source)

programi koji pružaju mogućnost

usporedbe rezultata analize.

2.1.1

Pravila

forenzike digitalnih sustava

- Prvo i osnovno pravilo digitalne forenzike je princip očuvanja - dokazi se ne smiju mijenjati niti na jedan način a originalni (izvorni) podaci i računalna oprema moraju biti očuvani po svaku cijenu. Naime, čak i uključivanje ili isključivanje uređaja može obrisati, uništiti ili učiniti teže dostupnim dokaze koji su na navedenim sustavima sadržani. Stoga bi potragu za dokazima trebao obavljati samo obučeni forenzičar koji će dokumentirati postupke i metode, zaštititi podatke i medije od prepisivanja, napraviti identične kopije, izvršiti njihovu analizu i prirediti analizu prema pravilima struke i u skladu sa zakonskom legislativom, prilagođenu krajnjem korisniku - naručitelju, policijskim istražiteljima, odvjetnicima strane koja je naručila analizu ili pak potencijalno suprotstavljenoj strani.

- Drugo pravilo digitalne forenzike je identifikacija potencijalnog dokaznog materijala. Radi se o tvrdim diskovima, disketama, Prijenosnim memorijama, Flash memorijskim karticama, datotečnim dnevnicima i svim ostalim uređajima koji mogu sadržavati dokaze. Pritom je važno napomenuti kako sami mediji ili podaci ne predstavljaju dokaz, nego su potencijalni izvor dokaza.

- Treće pravilo digitalne forenzike glasi da materijal koji je nedvojbeno identificiran kao relevantan za istragu mora biti snimljen na rezervne medije, ispisan ili na neki drugi način sačuvan od uništenja.

- Nadalje, pravilo interpretacije definira smjernice pri interpretaciji dobivenih rezultata koji moraju biti u sukladnosti s metodama koje koriste sve strane potencijalno uključene u analizu slučaja. Pritom se osobita pažnja mora posvetiti korištenju alata za automatsko pretraživanje dokaznog materijala i pravilno interpretiranje njihovih izlaznih rezultata.

- Univerzalno primjenjivo pravilo digitalne forenzike je predstavljeno dokumentiranjem lanca pristupa medijima, podacima i dokumentima na ispitivanom sustavu. Forenzički analitičar digitalnih sustava mora detaljno opisati sustave i aplikativnu podršku koju je analizirao, forenzičke alate koji su korišteni, prirodu pronađenih dokaza, ali također i detaljno zabilježiti kronološki tzv. vlasništvo nad informatičkom/računalnom imovinom te mogućnosti (opseg i vrijeme) pristupa. Time se pridonosi integritetu dokaznog materijala.

- Na rad forenzičara ispitivanog sustava primjenjuju se sva pravila koja vrijede za primjenu znanstvene metode, uključujući korištenje priznatih i dokazivih metoda koje može reproducirati nezavisni forenzičar i pritom duplicirati, odnosno reproducirati rezultate, potvrđujući ih.

7. Istražitelji

se u interpretaciju podatak trebaju upuštati samo ako su upoznati s područjem

kojim se bavi slučaj kako bi se spriječilo kompromitiranje istrage i dokaza [12].

Forenzičar digitalnih sustava u pravilu može pretraživati, analizirati, vraćati obrisane i podatke i manipulirati praktično svim datotekama sadržanim na istraživanom sustavu, financijske izvještaje i podatke, bilance, dnevnike pristupa, tablične kalkulacije, baze podataka, poruke elektroničke pošte, te multimedijalne datoteke poput zvučnih datoteka i filmova. Nadalje, temeljem podataka o korištenju datoteka i aplikacija, može rekonstruirati način korištenja uređaja ili računalnog sustava, dokazati kada i kako je uređaj korišten, što je korisnik pretraživao na Internetu te povratiti značajnu količinu podataka o tome što je je korisnik pisao ili čitao koristeći uređaj, odnosno što je vidio na ekranu računala.

2.2 Zakon i digitalna forenzika

Zakon ima presudan utjecaj na digitalnu forenziku jer ima stroga pravila o

prihvaćanju prikupljenih podataka kao dokaza. Zakoni nisu isti u svim državama, ali su im namjene i namjere jednake. Kako bi se prikupljene informacije uistinu tretirale kao dokazi mora se održati

visoka

razina formalnosti u postupanju sa računalom i njegovim

spremnicima,

te ostalim istraživanim uređajima.

Posebna briga prilikom pristupa podacima osumnjičenika mora se voditi, o virusima,

elektromagnetskim i mehaničkim oštećenjima, a

ponekad i o računalnim zamkama (eng. booby- traps).

U istragama kod kojih vlasnik digitalne opreme nije dao pristanak za

inspekciju, a to su krivične

istražne radnje, posebno se mora paziti da stručnjak za računalnu forenziku ima sve

dozvole i zakonski autoritet za pregledavanje, kopiranje, otuđivanje i

korištenje svih uređaja i njihovog sadržaja tj

posjeduje odgovarajući sudski nalog. Ako to nije slučaj,

osim odbacivanja dokaza na sudu, teško je očekivati izbjegavanje pravne tužbe.

Stvar na koju također treba paziti je osjetljivost informacija do

kojih se došlo pretragom, a koje nisu vezane za one podatke važne za istragu.

Kako je digitalna forenzika novija znanstvena disciplina, zakoni koji su

temelj za priznavanje elektroničkih dokaza na sudovima su još uvijek u stanju

nedorečenosti, a konstantan napredak tehnologije dovodi do većeg broja dokaza,

alata i konfuzije.

U nastavku su navedena dva zakona

Republike Hrvatske vezana uz prikupljanje digitalnih dokaza, te zapljenu

digitalnih uređaja [10].

2.2.1

Pretraga

i oduzimanje pohranjenih računala i podataka

Svaka stranka će usvojiti zakonske i druge

mjere potrebne kako bi njena nadležna tijela bila ovlaštena izvršiti pretragu

ili na sličan način imali pristup:

·

Računalnom

sustavu ili njegovom dijelu, kao i računalnim podacima pohranjenim u njima.

·

Mediju

za pohranu računalnih podataka u kojemu računalni podaci mogu biti pohranjeni

na državnom području stranke.

2.2.2

Prikupljanje

računalnih podataka u realnom vremenu

1. Svaka stranka će

usvojiti zakonske i druge mjere potrebne kako bi njena nadležna tijela bila

ovlaštena u realnom vremenu:

·

prikupiti

ili snimiti primjenom tehničkih sredstava na državnom području te stranke, te

·

primorati

davatelja usluga u okviru njegovih postojećih tehničkih mogućnosti da:

- prikupi ili snimi

primjenom tehničkih sredstava na državnom području te stranke ili

- surađuje i pomogne

nadležnim tijelima da prikupe i snime

podatke o prometu u vezi s određenim komunikacijama na svojem državnom području

prenesenima pomoću računalnog sustava.

2.

Kada

stranka zbog uspostavljenih načela svojega unutarnjeg pravnog sustava ne može

usvojiti mjere navedene u prvoj točki

stavka 1, ona može umjesto toga usvojiti zakonske i druge mjere potrebne

kako bi se osiguralo prikupljanje ili snimanje u realnom vremenu podataka o

prometu vezanih uz određene komunikacije na njenom državnom području primjenom

tehničkih sredstava na tom području.

- Svaka stranka će usvojiti zakonske i druge mjere potrebne kako bi se davatelja usluga obvezalo da čuvaju u tajnosti činjenicu da je iskorišteno neko od ovlaštenja propisano ovim člankom, kao i sve informacije o tome [10].

2.3

Prihvatljivost

digitalnih dokaza

Kako bi digitalni dokaz bio prihvaćen,

mora biti pouzdan i doprinositi istrazi. Pouzdanost znanstvenih dokaza kao što

su izlazne datoteke digitalnih forenzičkih alata određuje sudac.

Postoje

četiri općenite kategorije Daubertovog procesa koje se koriste prilikom

procjene procedure korištene za analizu dokaza

— Ispitivanje: može li

se procedura ispitati

—

Statistika

pogrešaka: postoji li procjena pogreške procedure

—

Objava:

je li procedura objavljena i podvrgnuta metodi

ocjenjivanja radova u znanstvenim

istraživanjima ili projektima (eng. peer

rewiew)

— Prihvatljivost: je li

procedura općenito prihvaćena u znanstvenoj zajednici

U nastavku

su podrobnije objašnjene procedure . Kako se trenutno većina alata digitalne

forenzike koristi prilikom pribavljanja podataka sa tvrdih diskova te analize

datotečnih sustava, pojašnjenja se

uglavnom odnosi na alate i procedure

kojima se kopira podatke s jedne jedince pohrane ne drugu, te izvlačenje

datoteka i podataka iz datotečnog sustava forenzičke kopije [11].

2.3.1

Ispitivanje

Procedura za

ispitivanje dokazuje nam može li se forenzička metoda ispitati, kako bi bilo

sigurno da su njeni rezultati točni i precizni. Nad rezultatima procedure

provode se dvije kategorije testova:

— lažno negativni i

— lažno pozitivni.

Lažno

negativni testovi potvrđuju prosljeđuje

li alat sve podatke s ulaza na izlaz. Na primjer, kada alat izlista sadržaj

direktorija, tada bi svi podatci trebali biti vidljivi.

Slično, ako

u alatu postoji mogućnost izlista izbrisanih imena datoteka, sve se moraju

prikazati. U digitalnoj forenzici ova se kategorija najviše ispituje na

alatima, jer je najjednostavnija; na sustav se postave poznati podatci, oni se

dobave, analiziraju, te se time potvrdi kako se svi podatci mogu pronaći.

Lažno

pozitivni testovi potvrđuju da alat ne uvodi nove podatke u svojim izlaznim

podatcima. Na primjer, kada alat ispiše sadržaj direktorija on ne dodaje nove

podatke. Ova se kategorija teže ispituje od prethodne. Najčešće se koristi

metoda preispitivanja izlaza alata nekim drugim alatom iste funkcionalnosti. Iako

se na ovaj način dolazi do dobrih rezultata postoji potreba formaliziranja

metodologije ispitivanja.

Pravilan

način ispitivanja forenzičkog alata provodi se korištenjem javno dostupne

metode. Potrebno je utvrditi kriterije koje svaki tip alata mora zadovoljavati,

kao i testove i provjere koji utvrđuju zadovoljavaju li alati tražene

kriterije. Korištenjem specifičnih uvjeta pri ispitivanju alata može se pronaći

i ukloniti samo određen broj pogreški zbog previše velikog broja mogućih

testova. Na primjer, osmišljanje smislenog skupa kriterija i testova za sve

alate za analizu NTFS datotečnih sustava

gotovo je nemoguće provesti ako se uzme u obzir kako strukture datotečnih

sustava nisu javno dostupne. Kada se problem promatra s strane vremena u kojem

je potrebno provesti ispitivanje, malo je vjerojatno kako bi se mogao razviti

takvo ispitno okruženje koje bi validiralo svaku postojeću konfiguraciju

datotečnih sustava. Činjenica je kako bi kriteriji tih ispitivanja bili znatno

stroži kada bi se koristili prilikom

računalne digitalne analize, nego prilikom standardnih ispitivanja

aplikacija ili operacijskih sustava. Alat za analizu mora biti u stanju nositi

se s svim zamislivim situacijama; inače bi osumnjičenik moga potencijalno

stvoriti uvjet koji bi sakrio podatke od istražitelja. Općenito, originalna

aplikacija mora ispitati samo mogućnost kako se može nositi s svim uvjetima

koje sama može stvoriti. Iako još uvijek ne postoji standardizirana

metodologija ispitivanja, nedostatci i pogreške u javno dostupnima i

komercijalnim aplikacijama pronalaze istražitelji u polju forenzike i

sigurnosti informacijskih sustava, te o njima obavještavaju vlasnike istih.

Argument

koji se često spominje protiv javno dostupnih aplikacija je kako zlonamjerni napadači mogu pregledom izvornog teksta programa

pronaći i iskoristiti nedostatke i ranjivosti, no ovo ni u kojem slučaju nije

vezano isključivo s javno dostupnim izvornim kodovima, zapravo alati koji imaju

dostupan izvorni tekst programa samo će poboljšati kvalitetu ispitnog procesa jer se pogreške

(eng. bugovi) mogu

identificirati pregledom koda, te

osmišljanjem testova zasnovanih na dizajnu i načinu rada softvera. Ove bi

testove trebale provoditi kvalificirane osobe, a svi rezultati tih ispitivanja

moraju biti objavljeni. Vlasnici komercijalnih aplikacija i alata trebali

bi u najmanju ruku objaviti

specifikacije dizajna kako bi

institucije kao što su NIST CFTT, mogle učinkovitije ispitati procedure

alata.

2.3.2

Statistike

učestalosti pogrešaka

Smjernice

učestalosti pogrešaka služe nam kao reference postoji li poznata statistička

učestalost pogreške (eng. Error rates) za određeni alat. Alati digitalne forenzike

uobičajeno obrađuju podatke sljedeći niz pravila. Ta pravila utvrđuju

developeri koji su razvili originalnu ispitivanu aplikaciju. Na primjer, alat

korišten za ispitivanje datotečnih sustava koristi specifikacije datotečnog

sustava. Ako su te specifikacije javno dostupne tada do pogrešaka ne bi trebalo

doći, no ako specifikacije nisu javno dostupne kao što je slučaj kod NTFS

datotečnog sustava, tada je moguće da do pogrešaka dođe zbog određenog

nerazumijevanja načina funkcioniranja

sustava. Ovdje se mogu povući paralele s metodama ispitivanja asociranih s

prirodnim sustavima kao što su ispitivanja DNA strukture ili otisaka prstiju,

gdje se mogu dogoditi pogreške ovisno o tome kako je provedeno ispitivanje.

Alatima

korištenim u digitalnoj forenzici

definiraju se dva tipa pogreške;

pogreška implementacija alata (eng. Tool

Implementation Error), te pogreška apstrakcije (eng. Abstraction error). Do pogreška implementacije alata dolazi zbog

korištenja krive specifikacije ili

pogrešaka u izvornom tekstu programa. Pogreška apstrakcije događa se kada alat

donosi odluke koje nisu u potpunosti sigurne, odnosno točne. Ovaj se tip pogreške

najčešće događa prilikom korištenja tehnika koje smanjuju obujam podataka, ili

obradom podataka na način na koji to

originalno nije predviđeno.

Relativno

je jednostavno pridružiti pogrešku apstrakcije svakoj proceduri, a ona se

smanjuje daljnjim istraživanjem. Teže je dodijeliti vrijednost pogreške implementacije alata.

Njen se izračun provodi za svaki alat, a vrijednost pogreške ovisi o broju

pogrešaka u izvornom tekstu programa i njihovoj ozbiljnosti. Kako bi se došlo

do tih podataka potrebno je imati pristup prošlim zapisima lista pogrešaka tih

alata. Do ovih je podataka relativno jednostavno doći kada se radi o alatu čiji

je izvorni tekstu programa javno dostupan iz jednostavnog razloga jer čak iako

pogreška nije dokumentirana, može se usporediti najnovija verzija koda s

prošlom kakao bi se saznalo koji se dio koda mijenjao. Vrijednost učestalosti

pogrešaka bilo bi jako teško izračunati

za komercijalne alate zbog toga što se

njihove pogreške i propuste nikada službeno ne objavljuje, kao niti učestalost

pogrešaka ili broj ispravljenih zbog

straha od pada prodaje proizvoda. Kako jednadžba za izračunavanje tih pogrešaka

nije predložena, kao mjerilo koristi se popularnost alata, zbog pretpostavke da

alat s visokim postotkom pogreške ne bi bio toliko korišten ili kupovan. Za

početak ova može pomoći, no trebao bi se pronaći neki znanstveni način

utvrđivanja vrijednosti učestalosti pogreške

zbog toga što brojke o prodaji proizvoda ne pokazuju koliko se alat često

koristi ili kako kompleksne podatke analizira. Učestalost pogreške mora biti

pouzdana za najjednostavnije scenarije analize, kao i za one komplekse u kojim

osumnjičenik pokuša sakriti određene podatke od alata. Kako bi izračunali error rate prvo je potrebno razviti

ispitnu metodologiju koje zahtijevaju

početne smjernice. Alati s javno dostupnim kodom ili dokumentiranim

specifikacijama dizajna omogućuju

jednostavnije stvaranje metodologije ispitivanja.

2.3.3

Publikacija

Smjernice

o publikaciji pokazuju kako su procedure podvrgnute metodi peer review i kako je ta dokumentacija javno dostupna. Prije je ovo

bio glavni uvjet kako bi dokaz bio prihvaćen. Danas postoje peer review časopisi (npr. International Journal of Digital Evidence),

u kojima se opisuje koliko je na primjer

alat popularan, te navodi njegove mogućnosti, glavne procedure korištene za

analizu i dobavu podataka, ali ne i tehničke procedure korištene prilikom

izvlačenja podataka iz originalnog mjesta pohrane.

Za

analizu datotečnih sustava, procedure koje moraju biti objavljene su one koje

se koriste za razbijanje slike datotečnog sustava u nekada i tisuće dokumenata

koje korisnici stvore u datotekama i direktorijima. Neki datotečni sustavi kao

što je FAT imaju javno objavljene detaljne specifikacije, dok drugi kao što je

NTFS nemaju. Samo se zaslugom Linux zajednice može doći do detaljne NTFS

strukture. Važno je da se za alat objave procedure korištene za obradu

datotečnih sustava, pogotovo onih čije dokumentacije nisu javno dostupne.

Nadalje, većina alata korištenih za forenzičku

računalnu analizu datotečnih sustava prikazuje datoteke i dokumente koji

su nedavno bili obrisani, te ih u nekim slučajevima mogu i vratiti odnosno

obnoviti (eng. recover). Ovi zadatci

nisu dio originalnih specifikacija datotečnih sustava, te za njih ne postoji

standardizirana metoda izvođenja. Imena izbrisanih dokumenata pronalaze se

obradom neiskorištenog prostora, te pronalaženjem podataka koji zadovoljavaju

određene uvijete i provjere (eng. Sanity

check). Ako su ove provjere previše stroge, neka od izbrisanih imena i

dokaza neće biti pronađeni. Međutim, ako su zahtjevi previše slabi ili

popustljivi, prikazati će se previše velik broj podataka. Detalji ovih procesa

moraju se objaviti kako bi istražitelji mogli identificirati korištene procedure.

Forenzički

časopis FBI-a (eng. Federal Bureau of

Investigation) 1999. godine objavio je dokument o korištenju digitalne

fotografije, gdje se navodi kako proizvođači softvera koji se koristi za obradu

slika mogu biti zamoljeni da predaju izvorni tekst programa na pregled, te

kako odbijanje istoga vodi odbijanju

dokaza prikupljanih i obrađenih tim alatom. Ova izjava pokazuje kako softver

developeri moraju biti spremni na objavljivanje izvornih kodova svojih

proizvoda ukoliko žele da se oni koriste za generiranje, analizu i prikupljanje

mogućih dokaza. Ako proizvođač na to

nije spreman, dužnost mu je tu činjenicu naglasiti prije prodaje alata za

analizu. Ako sud dozvoli pregled izvornog koda od strane stručne osobe, ali ne

i njegovo objavljivanje, tada se ove slijednice mogu prihvatiti ako postoji

opće prihvaćena tehnika obrade podataka. Stručni svjedok može u tom slučaju usporediti izvorni

tekst programa s prihvaćenom procedurom, te provjeriti ako se ispravno

implementira.

2.3.4

Prihvaćanje

digitalnih dokaza

Slijednice

prihvaćanja digitalnih dokaza koriste se

u znanstvenoj zajednici prilikom

evaluacije objavljene procedure. Prihvaćanje alata nije ekvivalentno

prihvaćanju svih njegovih procedura. Ako postoji malen broj alata koji provode

neku proceduru, a niti jedan od njih nema objavljene detalje provedbe te

procedure ili njene poznate pogreške, tada će izbor alata vjerojatno biti

temeljen na ne proceduralnim faktorima kao što su sučelje ili programska

podrška. Dok se proceduralni detalji ne objave i postanu faktor prilikom kupnje

računalnih forenzičkih alata za analizu, broj korisnika pojedinog alata nije

valjana mjera prihvaćanja procedura. Alati s javno dostupnim kodom

dokumentiraju procedure koje koriste, prilaganjem izvornog koda, omogućujući

znanstvenoj zajednici da ih odbiju ili prihvate.

Kako

bi alati korišteni za digitalnu forenzičku analizu bili prihvaćeni potrebno je

poduzeti sljedeće korake:

— Razvoj razumljivih testova za

sve alate korištene za analizu

datotečnih sustava.

— Publikacija dizajna alata kako

bi se mogli izraditi efektivniji i

precizniji testovi za te alate.

— Stvaranje standarda za izračun

učestalosti pogrešaka za alate kao i procedure koje koriste.

— Publikacija specifičnih

procedura i njihovih opisa.

— Javne rasprave o učinkovitosti

alata.

Alati

korišteni u digitalnoj forenzici daju

nam odgovore na temelju kojih se može otpustiti zaposlenika, osuditi zločince,

dokazati nevinost... Cilj alata digitalne forenzike stoga ne bi

trebala biti samo dominacija na tržištu. Digitalna forenzika znanost je u nastanku

koja treba težiti stalnom usavršavanju. Korištene se procedure moraju objaviti,

ispitati njihova učinkovitost, debatirati o njihovoj preciznosti, te ih i formalno ispitati [11].

3. Digitalna forenzička istraga

Cilj računalne forenzičke istrage je identifikacija digitalnih dokaza

prikupljenih u sklopu istrage. U istrazi se prilikom rekonstrukcije tijeka događaja koriste fizički, kao i digitalni dokazi.

Primjeri istraga koje koriste digitalnu forenziku uključuju napade na računala,

neautorizirana korištenja korporacijskih računala, dječja pornografija, te bilo

koji fizički zločin u kojem je osumnjičenik posjedovao računalo, ili bilo kakav

elektronički medij sa kojeg je moguće

prikupiti podatke.

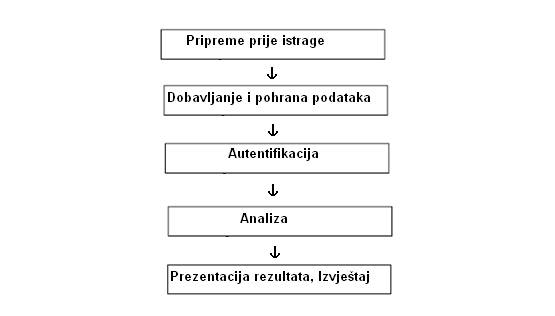

Digitalna forenzička istraga sastoji se od tri glavne

faze:

1.

Dobavljanje

dokaza

2.

Analiza

dokaza

3.

Prezentacija

rezultata

Faza dobavljanja omogućuje očuvanje stanja

digitalnog sustava kako bi se on kasnije mogao analizirati. Ova se faza

analogno može poistovjetiti s uzimanjem otisaka prstiju, krvi, ili tragova

guma, te fotografiranjem na mjestu zločina.

Kako se prilikom sakupljanja dokaza ne zna koji će materijali biti

korisni u istrazi, cilj je kopirati sve digitalne vrijednosti. Kopiraju se

alocirana i nealocirana područja tvrdog diska, odnosno izradi se identična

kopija diska (eng. image). Alati koji

se koriste moraju u što manjoj mjeri mijenjati istraživani medij i podatke na

njemu [12].

U fazi

analize prikupljeni se podatci ispituju, kako bi se identificirali dijelovi

dokaza potrebni u istrazi. Kategorije dokaza ugrubo se dijele na tri

kategorije:

·

Inkriminirajući

dokazi (eng. Inculpatory Evidence):

oni koji podupiru teoriju istraživača.

·

Oslobađajući

dokazi (eng. Exculpatory Evidence):oni koji pobijaju teoriju istraživača

·

Dokazi

o manipulaciji (eng. tampering): ovi

dokazi pokazuju kako je sustav podvrgnut namjernim promjenama kako bi se

izbjegla identifikacija.

Ova faza

uključuje pretragu sadržaja direktorija i datoteka, kao i povrat (eng. Recovery) izbrisanog sadržaja. Alati

korišteni u ovoj fazi analiziraju

sustave direktorija, sastavljaju liste imena izbrisanih datoteka, ostvaruju njihov povrat i

predstavljaju podatke u najkorisnijem formatu.

U ovoj se

fazi prilikom analize koristi identična kopija originalnih podataka, što se

može jednostavno provjeriti izračunavanje MD5 checksum. Važno je da ovi alati prikažu sve podatke koji postoje u

forenzičkoj kopiji sustava.

Faze

dobavljanja i analize podataka odvijaju se u istim koracima bez obzira gdje i

tko obavlja istragu (korporacije, državne agencije, vojska), dok se

prezentacijska faza znatno razlikuje u određenim okolnostima jer je u cijelosti

zasnovana na sigurnosnim politikama i zakonima određenih institucija u kojima

se provodi. U fazi prezentacije predstavljaju se zaključci

dobiveni analizom i proučavanjem dokaza.

Sam

oblik izvještaja ovisi o specifikacijama traženim od naručitelja istrage,

odnosno suda gdje se rezultati izlažu. Uobičajeni oblik sadržava kratak

zaključak o rezultatima istrage, detaljan opis dokaza te način njihova

prikupljanja kao i metode korištene prilikom analize dokaza.

Dokumentacija

izvještaja uobičajeno se sastoji od

nekoliko dijelova:

·

Radna

dokumentacija:dokumentirane su

korištene procedure, alati i metode, te doneseni zaključci.

·

Prvi

izvještaj(eng. Preliminary report):

ako se prilikom istrage zahtijevalo izvršavanje data sampling analize.

·

Konačni

izvještaj.

Slika 3.1Tijek digitalne forenzičke istrage

3.1

Pripreme

prije istrage

·

Prilikom

provedbe istraga unutar korporacija, uvijek je korisno razgovarati s IT

djelatnicima, te doznati način i lokacije skladištenja podataka. Loša strana

ovog pristupa je naravno moguće otkrivanje provedbe istrage neautoriziranim

osobama.

·

Određivanje

vremenskog razdoblja važnog za istragu, te obujam podataka koje treba

pretražiti kako bi se izbjegla analiza nepotrebno velike količine podataka, kao

i preskakanje moguće važnih.

·

Određivanje tipova informacija važnih za istragu, kako bi

se skratilo vrijeme i smanjio obujam pregledanih informacija.

·

Određivanje

riječi, imena, jedinstvenih fraza pomoću kojih je moguće filtrirati podatke, te

pronaći one važne

·

Prikupljanje

korisničkih imena i zaporki mrežnih i računa elektroničke pošte.

·

Utvrditi

broj računala te ostalih medija, kao i internet promet koji bi mogao sadržavati

važne dokaze.

Prilikom obrade računala čija se

vjerodostojnost ne može utvrditi, inicijalno se taj sustav smatra nesigurnim

dok se ne dokaže suprotno. Prilikom izvršavanja programa koriste se dijeljene

biblioteke za izvršavanje rutinskih sustavskih

naredbi, koje pritom mijenjaju vremena pristupa tim zajedničkim

datotekama. Vremena pristupa važna su prilikom istrage kada je potrebno

utvrditi slijed događaja pojedinih aktivnosti. Kako bi se izbjegle ovakve

situacije, izrađuju se kompleti alata koji koriste potrebne biblioteke

pohranjene i statički kompajlirane na nekom mediju. Preporučuje se odabir alata

koji kao rezultat daju izlazno specifične informacije čijom se kompilacijom

može utvrditi sustavske međuovisnosti i koje

je moguće statički kompajlirati.

3.2

Dobavljanje

podataka

Jedno od

pravila digitalne forenzike jest kako se nad originalnim podatcima ne smiju

provoditi analize već se stvara identična kopija kako se ne bi uništilo

originalne podatke. Stvaranje forenzičke kopije naziva se dobavljanje ili

akvizicija (eng. acquisition).

Forenzička kopija naziv je za završni produkt forenzičkog prikupljanja informacija s tvrdog diska ili drugih medija

za pohranu informacija istraživanog računala. Forenzička kopija naziva se

i bitstream

kopija, ili bitstream slika (eng. bitstream image), zbog toga što

predstavlja identičnu bit-po-bit kopiju originalnog dokumenta, datoteke,

particije, slike, fotografije, ili diska.

Svi su metapodatci, datumi dokumenata, slack područja, neispravni sektori u slici identične kopije

originala. U praksi je uobičajeno ostvariti nekoliko forenzičkih kopija u

slučaju da se nešto dogodi slici koja se obrađuje.

Prikupljanje

nije isto što i kopiranje dokumenata s jednog medija na drugi. Kopiranjem se ne

mogu očuvati datumi i vremenske oznake (eng. time stamps).

Postoji

nekoliko načina izrade slike, korištenjem specijaliziranog softvera:

·

Zrcalna

kopija: ovaj način očuvanja dokaza temelji se na metodi hvatanja (eng. capture) ili kopiranja svih podataka na

disk, kako bi se stvorila neinvazivna zrcalna kopija (eng. mirror image) kopiranog diska. Mirror

image može, ali i ne mora predstavljati identičnu kopiju originala zbog toga što se ona općenito koristi kao

sigurnosna kopija (eng. backup), a u

zahtjevnijim situacijama mirror image

ne tretira se kao forenzička kopija.

·

Sektor-po-sektor

kopija ili bitstream: ova naprednija metoda započinje na početku diska te

kopira svaki bit, jedince i nule, sve do kraja, bez brisanja ili ikakvog mijenjanja podataka. Kopiraju se i

neiskorišteni dijelovi, kao i nealocirani dijelovi diska zbog toga što se na

njima često nalaze izbrisani podatci.

Definicije nekoliko pojmova koji se često koriste kao sinonimi,

što pri svakodnevnom korištenju računala

ne predstavlja problem, no prilikom forenzičke analize razlika između bitstream kopije i kopije veoma je velika:

- Kopija: uključuje

samo informacije o datotekama, ne i o slack

ili nealociranom prostoru, nisu očuvane vremenske oznake.

- Pričuvna kopija (eng.

Backup): datoteke kopirane za buduću

restauraciju, služe kao sigurnosna kopija

- Slika (eng. Image): kopija datoteka kompletnog

diska kreirana zbog dupliciranja ili

restauracije

- Kopija bit-po-bit ili Bitstream kopija: Egzaktna replika svih

sektora

3.2.1

Isključiti

ili ne isključiti

Prihvatljiva

je činjenica kako je moguće gašenjem računala nepovratno izgubiti dio dokaza

ukoliko nisu bili pohranjeni, ali će integritet već prisutnih dokaza biti

očuvan. Ranjivi podatci moraju se sakupiti s uključenog računala. Sakupljanje

postojanih podataka provodi se

drukčije gašenje računala može pokrenuti

maliciozni softver koji na primjer briše dokaze. Ukoliko postoji sumnja kako

postoje takvi zloćudni programi, preporučuje se isključivanje kabla napajanja.

Nakon gašenja računala istraživač ima dvije opcije:

1.

Odstraniti

tvrdi disk , te ga ugraditi kao read-only komponentu na računalo

korišteno za forenzičke preglede.

2.

Ako

je nemoguće odstraniti medij za pohranu podataka, podatcima se pristupa bootanjem računala sa live verzijom operacijskog sustava kao što je Knoppix STD il Helix.

Oboje sadržavaju potrebne forenzičke alate potreban za izradu forenzičke

kopije.

3.2.2

Ispravan

način dobavljanja digitalnih dokaza

Temelji

računalne forenzičke istrage ne svodi se na kompromitirajuću e-poruku koja

dokazuje pronevjeru direktora kompanije. Istraga ovisi o tome kako se

forenzički prenese podatke s jednog mjesta na drugo bez njihova mijenjanja,

kompromitiranja ili uništavanja, te o naknadnoj analizi i prezentaciji

relevantnih podataka [11].

Dobavljanje

podataka na forenzički prihvatljiv način temelj je svake kvalitetne forenzičke

istrage. Ukoliko se taj korak ne obavi prema određenim pravilima, svi kasniji

pronalasci, kao i otkriveni dokazi i informacije mogu se odbaciti zbog

nepravilnog dobavljanja kopija originalnih podataka. Glavna zapreka prilikom

stvaranja prihvatljive forenzičke kopije je mogućnost da se prilikom pokušaja kopiranja podatci na neki

način izmijenjene. Oprema koja se koristi prilikom dupliciranja podataka ovisi

o mediju s kojeg se ti podatci trebaju kopirati. Uobičajeni postupak uključuje dokumentiranje svakog

učinjenog koraka prilikom dobave podataka. Generalizirani format procesa dobave

podataka može se podijeliti na nekoliko koraka:

1.

Određivanje

tipa medija na kojem se radi.

2.

Pronalazak

odgovarajućeg alata.

3.

Prijenos

podataka: koristeći odgovarajući opremu prenose se podatci na sterilni medij(u

koliko je to potrebno), pritom koristeći alat kojim je moguće potvrditi

integritet podataka, te njihovu autentičnost

4.

Autentificiranje i provjera integriteta prenesenih podataka provjerom checksum i hash

vrijednosti.

5.

Stvaranje

radne kopije forenzičke kopije kopije. U praksi originalnim se podatcima

pristupa jednom, forenzičkoj kopiji dva puta, a radnoj kopiji koliko god je

puta potrebno prilikom istrage. Razlog izrade duplikata kopije jest potreba za

radnom kopijom koju se obrađuje i koju

se u slučaju gubitka ili uništenja podataka jednostavno može zamijeniti bez

daljnjeg kompromitiranja originalnih podataka. Izradi duplikata pristupa se kao

da je forenzička kopija originalni skup podataka.

Korištenje

softvera za brisanje podataka s forenzičkog medija za pohranu podataka

važan je korak pri osiguravanju kako podatci dobavljeni na taj uređaj nisu

kontaminirani podatcima prijašnjih slučajeva. Osnovni proces brisanja medija za

pohranu sastoji se od zapisivanja niza

binarnih znamenki po cijelom fizički

raspoloživom području. Medij prebrisan ovom metodom naziva se sterilan uređaj

za pohranu. Softver za brisanje medija najčešće je uključen u pakete

forenzičkih alata, no postoje i samostalni kao što su Lsoft Technologies Hard Drive Eraser, White

Canyon Wipe Drive 5. Jedina mana ovog tipa softvera jest dugo vrijeme

izvođenja. Prilikom brisanja većih diskova, proces može trajati i danima.

3.2.3

Određivanje

tipa medija

Tipovi medija za

pohranu podataka mogu se podijeliti na:

·

Ugrađeni

uređaj za pohranu podataka (eng. Fixed

storage device): bilo koji uređaj za

pohranu podataka koji je trajno priključen u računalu.

·

Prijenosni

uređaji za pohranu podataka: floppy

diskete, flash memorije, iPod, MP3 player, mobilni telefoni, neki tipovi

ručnih satova...

·

Ugrađen

memorijski prostor za pohranu podataka

(eng. Memory storage area): s prijelazom

sa stolnih računala na mobilne uređaje, sve se više dokaza pronalazi u

memorijama tih uređaja. Očiti primjer ove kategorije jest mobilni telefon, PDA

dlanovnik, koji često spremaju podatke samo u izbrisivu (eng. Volatile) memoriju. Kada se baterija

iscrpi, podatci se gube. Manje očita mjesta za pronalazak dokaza u volatile

memorijama su RAM područja stolnih i prijenosnih računala te poslužitelja, kao

i mrežnih uređaja.

·

Mrežni

uređaj za pohranu podataka ( eng. Network

storage device): usmjerivači, preklopnici, pa i bežične točke pristupa

(eng. Wireless acess points) arhiviraju potencijalno korisne forenzičke

informacije.

·

Memorijske

kartice: mnogi uređaju koriste i digitalne memorijske kartice uz ugrađenu RADNU

memoriju kako bi se povećao kapacitet pohranjivanja podataka. Najčešći tipovi

su SD i MMC flash kartice.

3.2.4

Pronalazak

odgovarajućeg alata

Prilikom

dobavljanja forenzičke slike, koristi se metoda bit-po-bit kopiranja, kojom se kopira

svaki bit s originalnog medija od

fizičkog početka do fizičkog kraja. Koncept je veoma jednostavan, no bez

odgovarajućih alata njegovo izvršenje može biti problematično. Dobavljanje bitstream slike komplicirano je iz dva

razloga; Operacijski sustav ne prepoznaje cijeli tvrdi disk i integritet sustava može biti kompromitiran.

Operacijski

sustavi alociraju prostor na svojim medijima za pohranu podatka, no uvijek

preostane malen dio tvrdog diska koji nije dostupan operacijskom sustavu. Na

primjer, Windows OS prepoznaje 95.8 GB od 100 GB fizičkog prostora na tvrdom disku. Gubitak prostora za

pohranu podataka ne događa se samo na tvrdim diskovima već i na medijima kao što su flash memorijske kartice, kamere, pa čak i mobilnim telefonima.Operacijski

sustav rijetko koristi svaki fizički

raspoloživ bit. Većina operacijskih sustava radi na taj način, stoga se

istražitelj mora pouzdati na alat koji ne koristi operacijski sustav lokalnog računala kako bi dobavio bitove s

medija za pohranu podataka. Neki od tih alata navedeni su u nastavku:

·

FTK,

EnCase, Paraben: alati koji ispravno funkcioniraju na većini operacijskih sustava (Windows, Linux, Apple).

·

Hex

editori, utilities na razini sustava:

softverski alati koji se koriste za detaljniju pretragu struktura datotečnih

sustava i njihovih dokumenata. Za njihovo ispravno korištenje potrebno dobro

poznati specifične datotečne sustave.

·

Duplikatori

diskova: sklopovski uređaji kao što je Logicube Forensic Talon, dupliciraju

medije za pohranu podataka u kratkom vremenu, te na forenzički prihvatljiv

način s propusnošću i do 4 GB podataka u

minuti.

·

Zaštite

protiv pisanja (eng Write protectors,

blockers): Na primjer Weibtech

Forensic Ultradock sprječava slučajno ili namjerno zapisivanje, brisanje

ili formatiranje podataka na disku tijekom pregleda ili dobave podataka. Write blocker alati odgovaraju na

zahtjev pisanja operacijskog sustava porukom koju OS očekuje nakon što je već obavljeno pisanje

ili brisanje na mediju. Postoje dva tipa

alata write blocker; fizički i logički. Fizički write blocker presreće podatkovne signale s podatkovne sabirnice

računala, te odgovara odgovarajućim podatkovnim signalima na način na koji bi i

sama sabirnica odgovorila operacijskom sustavu. Write blocker alati ovoga tipa

rade nezavisno o operacijskom sustavu istraživanog računala. Logički write blocker najčešće dolaze u paketu

računalnih forenzičkih softvera, oni presreću

pozive za pisanje na softverskoj razini, i specifični su za svaki tip

operacijskog sustava.

3.2.5

Prijenos

podataka

Prilikom

dobavljanja podataka tipa sa računala na računalo, kao platforma za izvlačenje

podataka na računalo istražitelja koristi se istraživano računalo.Od svih

metoda prijenosa podataka, ova najčešće izaziva slučajnu korupciju podataka, zbog

načina na koji se podatci moraju dobaviti. Koriste se dvije metode spajanja

kabelima:

·

Paralelni

: najsporija metoda, no najbolja, spaja se izravno računalo s računalom.

·

Mrežni

: nešto brža metoda, spaja računalo na mrežu

istraživanog računala LAN kabelom.

Ograničavajući faktor obije metode

je količina podataka koja se može prenijeti u jedinici vremena. Obije

metode korisne su prilikom pregleda materijala, i traženja očitih dokaza, no

općenito ih se ne isplati koristiti za kopiranje podataka većih od 50GB.

Sljedeći

problem koji se može pojaviti korištenjem ove metode prijenosa podataka jest

mogućnost korupcije podataka ili modifikacija dokaza. Koristeći ovu metodu

operacijski sustav istraživanog računala

boota se pomoću forenzičkog boot medija. Ponaša se kao softverski write blocker koji spaja forenzičko računalo kako bi prijenos podataka bio moguć. Boot medij može biti floppy disketa, CD,

DVD ili čak USB uređaj. U slučaju nepažnje ili ne pridržavanja procedure

izvlačenja, postoji velika vjerojatnost kako će se računalo podići korištenjem svog lokalnog tvrdog diska, te time potencijalno obrisati

podatke koji su možda važni u istrazi, ili kompromitirati kredibilitet istrage.

Prijenos podataka između dva računala odvija se u sljedećim koracima:

1. Ukoliko je računalo ugašeno, isključiti kabel napajanja.

2. Otvoriti kućište, te odspojiti napajanje diska za pohranu podataka.

3. Ponovno spojiti kabel napajanja, uključiti računalo te ući u BIOS.

4. Promijeniti redoslijed na koji računalo diže sustav, kako bi korišten boot medij bio na prvom mjestu, te

sačuvati načinjene promijene.

5. Umetnuti korišteni

medij, restartati računalo, provjeriti funkcionira li sve.

6. Ugasiti računalo,

ponovo spojiti tvrdi disk te uključiti računalo,

pokrenuti forenzički softver za prijenos ili pregled podataka.

Dobavljanje

podataka kopiranjem s uređaja za pohranu

podataka na računalo znatno je brže i

sigurnije. Način dobave podataka:

1. Otkrivanje tipa istraživanog medija

2. Korištenje ispravnog write

blocker alata: ovaj korak može biti problematičan ukoliko se istraga

obavlja na licu mjesta zbog toga što forenzički paketi sadržavaju limitiranu

selekciju sučelja za spajanje.

3. Prikupljanje podataka forenzičkim

softverom.

4. Izrada radne kopije.

3.2.6

Provjera

integriteta sačuvanih podataka

Kako je digitalne

podatke iznimno jednostavno mijenjati u

forenzičkim je postupcima bitno utvrditi kako se podatci nakon dobavljanja i analize nisu mijenjali. Ukoliko forenzička

slika nije autentificirana, može se dogoditi da se svi dokazi prikupljeni s nje

ne mogu uzeti u obzir. Kako bi se takve situacije izbjegle koriste se alati ako

što su FTK Imager, ili ENCase prilikom stvaranja forenzičke kopije. Ovi

programi sastavljaju izvještaj koji uključuje dva digitalna otiska prstiju koji

se nazivaju MD5 i SHA1 hash

vrijednosti, pomoću kojih je moguće identificirati i autentificirati

prikupljene podatke. Hash vrijednosti

omogućuju matematičko dokazivanje kako su dokazi i njihovi duplikati identični.

Ukoliko se duplikat mijenja, hash

vrijednosti im se više neće poklapati.

Autentifikacijom elektroničkih dokaza utvrđuje se dodatno i jeli

računalo s kojeg su prikupljeni podatci u tom trenutku ispravno funkcioniralo.

Ponekada hash vrijednosti ne odgovaraju zbog

tehničkih razloga, od kojih su najčešći:

·

Medij

s kojega dobavljamo podatke počinje se kvariti, softver nije u mogućnosti

ispravno prenijeti podatke s jednog medija na drugi, stoga hash vrijednosti ne odgovaraju.

·

Korištena

oprema nije ispravna: originalni medij je ispravan, kao i ciljni medij, no

transportni medij nije.

Iznimni

slučajevi u kojima se checksum ne

mogu podudarati su oni u kojima se radi

na računalima, mobitelima, te ostalim uređajima koji su aktivni, tj podatci na

njima se još uvijek mijenjaju.

3.2.7

Prikupljanje

ranjivih podataka

Računalna se forenzika tradicionalno fokusirala na istraživanje, razvoj i implementaciju ispravnih tehnika, alata i metodologija za prikupljanje, pohranu i očuvanje osjetljivih podataka ostavljenih na medijima za pohranu. Osobe koje prve pristupaju istraživanom računalu (mrežni i sustavski administratori, policijski istražitelji), općenito reagiraju na sigurnosni incident tako da isključe i osiguraju računalo. Nakon isključivanja, sakupljaju se postojani podatci s medija za pohranu podataka. Isključivanje računala onemogućuje sakupljanje ranjivih informacija (eng. Volatile data).

Postoje mnogi open source alati koji omogućuju izvlačenje ranjivih podataka s računala, no većina ih je specifično dizajnirana za prikupljanje samo dijelova ranjivih podataka, ovisno o njihovoj lokaciji i tipu.

Ranjivi podatci pohranjeni su u memoriji sustava; na primjer sustavskim registrima, cache memoriji, radnoj memoriji, i gube se ukoliko računalo više nije spojeno na izvor napajanja, ili se resetira. Ranjivi podatci trebali bi se prikupiti ukoliko istražitelj nije siguran zbog čega računalo ne radi normalno, ako se primijeti neuobičajena aktivnost korisnika, odnosno ako je prekršena neko sigurnosno pravilo ili dobivena obavijest od strane zaštitne stijene ili IDS-a (eng. Intrusion detection system). Prva reakcija na računalni sigurnosni incident trebalo bi biti prikupljanje ranjivih podataka, te analiza rezultata kako bi se utvrdio daljnji slijed događaja.

Postojani podatci nalaze se na tvrdim diskovima računala, i ostalim medijima za trajniju pohranu podataka kao što su prijenosne memorije (USB memorije), flash kartice, CD, DVD, vanjski tvrdi diskovi, i obično se ne gube kada se računalo ugasi ili resetira. Općenito, postojani podatci se sakupljaju kada se zna kako se podatci vezani uz sigurnosni incident nalaze na stalnim mjestima za pohranu.

Prilikom prikupljanja postojanih podataka kontaminaciju je moguće izbjeći pridržavanjem ustaljenih i provjerenim metoda te korištenjem provjerenih alata koji stvaraju bit-po-bit kopiju podataka i generiraju checksum zbog provjere integriteta i autentifikacije kopije podataka. Prilikom prikupljanja ranjivih podataka, teže je izbjeći kontaminaciju, zbog toga što sami korišteni alati i njihove procedure mogu promijeniti datume i vremena pristupa podatcima, koristiti zajedničke dinamičke povezne biblioteke (eng. Dinamic Link Library, srkać. DLL), izazvati pokretanje zlonamjernih programa, ili resetiranje računala. Bit-po-bit kopiju ranjivih podataka očito nije moguće izraditi, no korištenjem provjerenih alata moguće je prikupiti podatke i rekonstruirati logičnu reprezentaciju trenutnog stanja istraživanog računala.

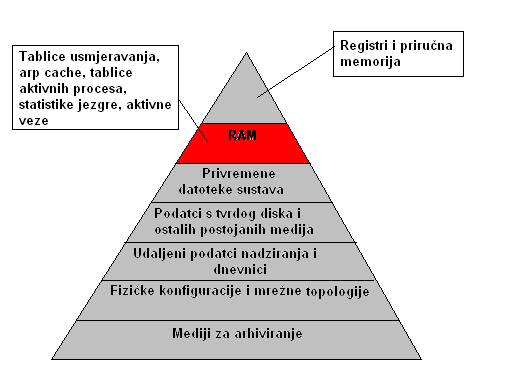

Slika 3.2 Hijerarhija ranjivosti podataka

Prilikom prikupljanja podataka s računala koje radi,

važno je uzeti u obzir hijerarhiju ranjivosti podataka: tj prvo se prikupljaju

podatci koji će se najvjerojatnije najbrže promijeniti, modificirati ili

izgubiti. Na Slici 3.2 prikazana je hijerarhija ranjivih podataka.

Ranjive podatke pohranjene u radnoj memoriji potrebno je, ako je moguće ,dohvatiti čim se dogodi sigurnosni incident kako bi se sačuvali podatci o trenutnom stanju računala uključujući prijavljane korisnike, aktivne procese, otvorene veze. Ovi podatci omogućuju rekonstrukciju vremenskog slijeda događaja sigurnosnog incidenta, nekad i mogućeg počinitelja. Nakon prikupljanja što je više moguće ranjivih podataka, odlučuje se o daljnjim akcijama na temelju njihove analize [11].

Dvije

najčešće pogreške koje se događaju prilikom prikupljanja ranjivih podataka:

·

Gašenje

ili resetiranje računala: U ovom slučaju svi se ranjivi podatci gube,

uspostavljene veze, gase se aktivni procesi, mijenjaju se MAC vremena.

·

Pretpostavka

kako su neki dijelovi računala pouzdani, te se njihovim korištenjem može slučajno pokrenuti zloćudne programe koji

mogu uništiti ključne dokaze

3.2.8

Tipovi

ranjivih informacija

S

istraživanog računala moguće je sakupiti dva tipa ranjivih informacija:mrežne i

informacije o sustavu.

Ranjive informacije sustava predstavlja skup informacija o trenutnoj

konfiguraciji i radnom stanju

istraživanog računala. Ova se skupina dalje dijeli prema alatima koji

sakupljaju samo određene tipove informacija kao što su:

·

Profil sustava

·

Trenutno vrijeme i datum sustava

·

Naredbena povijest

·

Aktivni procesi

·

Otvoreni dokumenti, bilješke, start up files

·

Trenutno prijavljeni korisnici

·

DLL i dijeljene biblioteke

Ranjive mrežne informacije predstavlja skup informacija o stanju mreže na

koje je spojeno istraživano računalo, ova se skupina dalje dijeli na:

·

Aktivne

veze

·

Otvoreni

portovi i sockets

·

Informacije

o usmjeravanju i konfiguraciji usmjerivača

·

ARP

cache za identifikaciju nedavno

uspostavljenih veza sa internetom pruža

uvid s kim je korisnik komunicirao, što je slao a što primao

Informacije

o usmjeravanju prikupljaju se zbog uvida u konfiguracije tablica usmjeravanja,

te nedavno dodane konekcije. Treba obratiti pozornost na statički dodane

usmjerivače, nepoznate IP adrese i MAC adrese.

3.2.9

Prikupljanje

skrivenih podataka

Izazov svakom forenzičkom

istražitelju predstavljaju skriveni,

ili prerušeni podatci. Zajednički naziv za takve podatke jest nevidljivi

digitalni dokazi (eng invisible electronic evidence). Istraživač mora

otkriti pokušaje prikrivanja, te doći do skrivenih informacija, time

svrstavajući ovaj dio računalne forenzike u jedan od najintrigantnijih i

najzahtjevnijih.

Kriminalci i

vlade skrivali su podatke tisućama godina, koristeći tehnike kao što su šifre pomicanja baze abecede za

dogovoreni ključ npr A=B, B=C, koju je prvi koristio Julie Cezar, pa do

današnje steganografije koja se koristi metodama integriranja podataka u sliku

ili neki drugi dokument. Cilj skrivanja podataka jest prikrivanje poruke, a to

se postiže koristeći jednu ili više od sljedeće tri taktike:

•

Nevidljivi

podatci: na primjer poruka je sakrivena

u prostoru tvrdog diska kojem operacijski sustav nema pristup .

•

Prerušeni

podatci: poruka je sakrivena u objektu

ili stvari koja izgleda nevažno, odnosno nepovezano kako bi poruka ostala

skrivena .

•

Nečitljivi

podatci: poruka se bez pokušaja

sakrivanja ili prerušavanja šifra, tako da ju nitko osim onoga za koga je

namijenjena ne može pročitati. Primjer ove metode jest kriptiranje;

primaoc ima ključ i zna gdje i kako pročitati poruku.

Ako su podatci skriveni, kako znati da su

uopće prisutni? Postoji toliko raznih načina skrivanja podataka, kako je za

njihov pronalazak potrebno koristiti razne alate i metode. Forenzički istražitelj treba tražiti

pokazatelje kako je netko koristio neku od metoda sakrivanja. Na primjer,

inženjerska kompanija sumnja kako njihov zaposlenik krade važnu intelektualnu

imovinu, šaljući ju preko kompanijine mreže novom kupcu. Istražitelji u potrazi

za digitalnim dokazima pregledom lokalnih tvrdih diskova ne nalaze ništa, no

prilikom pregleda kompanijinih dnevnika elektroničke pošte pronađu dva

elektronička pisma s fotografijama u prilogu, poslanima od strane

osumnjičenika. Kada se steganografskim putem sakrivaju podatci unutar drugih

dokumenata, veličina istih poraste, pogotovo ako su slike u pitanju. Koristeći

algoritme za detekciju steganografskih poruka, istražitelji otkriju kako su u

slikama skriveni planovi novog projekta kompanije.

Kriptiranje i kompresija

Formalna definicija kriptografije

glasi: kriptografijom se pronalaze načini i skrivaju informacije s

ciljem zaštite njihova čitanja bilo koga, osim osobe za koju su

namijenjene.

U računalnoj forenzici, najčešće se pojavljuju dva tipa modifikacije:

kriptiranje i kompresija. Obije metode koriste algoritme koji mijenjaju

inicijalne podatke.

Kriptiranje: čitki se tekst, podatak, poruka ili bilo koji drugi tip

dokumenta, kriptira koristeći algoritam i tajni ključ, kako bi nastao kodirani

podatak. Uz pomoć ključa šifre kodirani podatak ponovo postaje čitljiv tekst.

Kriptiranje ima samo jednu svrhu; učiniti podatke nečitljivima za sve osim

namijenjenog primatelja. Kriptirane podatka prilično je jednostavno uočiti jer

imaju slične strukture dokumenata ili ekstenzija.

Dva se tipa

kriptografskih metoda najčešće koriste:

·

Asimetrična: ovaj sustav

koristi dva ključa, javni i tajni. Javnim se ključem neke osobe kriptiraju

podatci, a primaoc poruke svojim tajnim ključem

dekriptira poruku.

·

Simetrična:

ovaj sustav koristi samo jedan ključ, koji dijele primaoc i pošiljatelj, on se

koristi za kriptiranje i dekriptiranje podataka, što olakšava kompromitiranje

njegove sigurnosti. Simetrični ključevi općenito su kraći i lakše se probijaju.

Kompresija:

Glavni cilj ove metode jest smanjiti

veličinu originalnog dokumenta, te kao rezultat smanjenja dokument postaje neprepoznatljiv

u usporedbi s originalnom formom, iako je sam razlog kompresija podataka, a ne

njihovo skrivanje.

Metode skrivanja podataka

Postoji

toliko načina skrivanja podataka, da je nemoguće sve navesti, no u nastavku su

ukratko opisani oni najčešće korišteni. Svaka od ovih taktika, s iznimkom

steganografije, poprilično se jednostavno otkriva kada se primjenjuju

pojedinačno, te se do skrivenih podataka

može doći korištenjem specijaliziranih alata. Pravi problemi nastaju kada

lukavi korisnici kombiniraju tehnike skrivanja podataka i prikrivanja svojih

akcija. Na primjer netko kriptira podatak koristeći asimetričnu kriptiranje kao

što je PGP, i tada umetne dokument u audio dokument koristeći stegenografski

program.

Ekstenzije

dokumenata

Popularna i

uvelike korištena metoda skrivanja podataka jest mijenjanje njihove ekstenzije

na kraju imena. Otkrivanje promjene ekstenzije obavlja se usporedbom zaglavlja

ispitivanog dokumenta s zaglavljem dokumenta istoga tipa za koji je istraživač

siguran kako ima ispravnu ekstenziju. Zaglavlje dokumenta niz je bitova

smješten na njegovom početku, te pomoću njegova čitanja programi otkrivaju mogu

li otvoriti dokument. Čak i kada je ekstenzija dokumenta promijenjena, program

za koji je originalno bio namijenjen i dalje može otvarati dokument, s druge

strane kada se promijeni zaglavlje dokumenta, program ga više ne prepoznaje.

Zaglavlja je

moguće mijenjati Hex editorima, programima koji doslovce čitaju podatke bit po

bit, bez obzira koje su ekstenzije.

Skriveni

dokumenti

Svi

operacijski sustavi dodjeljuju atribute dokumentima. Specifičan tip atributa

jest mogućnost skrivanja dokumenta, ili preciznije, mogućnost označavanja

dokumenta, datoteke kao skrivene, što se može poistovjetiti s brisanjem,

skriveni dokumenti su isto toliko skriveni koliko i obrisani dokumenti

obrisani, što je detaljnije objašnjeno u daljnjim poglavljima.

Skriveni

dijeljeni prostori

Hidden

shares dijeljena su

mrežna područja gdje se pohranjuju podatci, no dijeljena područja su sakrivena,

tj nedostupna. Ona se mogu nalaziti i na udaljenim računalima, te mogu biti

zaštićena lozinkama.

Alternativni

tokovi podataka

Neuobičajeni

koncept pohrane podataka metodom alternativnih tokova podataka (eng. Alternate data streams, kratica ADS)

započeo je s Windowsima NT, uveden kao zakrpa kompatibilnosti za Macintosh HFS

sustav. Implikacija ove zakrpe je kako se podatci mogu prikačiti na postojeće

datoteke bez mijenjanja njihovih

atributa, s iznimkom vremenske oznake. Ovi podatkovni tokovi omogućuju

asocijaciju višestruke forme podataka sa datotekom ili dokumentom. Na ovaj se

način može sakriti velike količine podataka, zbog toga što se ne otkrivaju

naredbom DIR, i veoma malo antivirusnih programa može otkriti korištene ADSa.

Jedan od slobodnih alata na webu koji otkriva prisutnost ADS skrivenih

datoteka jest Pointstone.

Slojevi

Najjednostavniji

primjer koji demonstrira primjenu slojeva (eng. Layers) jest postavit sliku

preko texta u desktop publishing programu. Na prvi pogled može

se vidjeti samo slika, nakon pomicanja slike vidljiv je tekst. Još jedan

jednostavan primjer jest mijenjanje teksta dokumenta u boju pozadine.Ukoliko

istražitelj prilikom pregleda naiđe na prazan dokument, preporuka je ispisati

ga jer fizička kopija može sadržavati

informacije nevidljive u digitalnom

obliku.

Steganografija

Steganografija

(eng. Steganography, kratica Stego) predstavlja kompleksnu verziju uslojavanja

i skrivanja podataka. Riječ Stego odnosi se na prikriveno pisanje,

kao što je nevidljivom tintom. U digitalnom svijetu, ova metoda uključuje

skrivanje poruka unutar slika, glazbenih

ili video isječaka. Problem otkrivanja steganografskih poruka leži u

tome što postoji velik broj algoritama i

steganografskih alata. Ako istražitelj ne zna kojim se alatom

osumnjičenik služio, neće biti u stanju izvući

skrivenu informaciju, no u kasnijim je poglavljima objašnjen postupak

otkrivanja steganografskih poruka u fotografijama, omogućujući time

istražiteljima barem potvrdu kako zbilja postoji skrivena informacija u slici

koju analiziraju. Još jedan način provjere postoje li na računalu poruke

sakrivene steganografskim alatom, osim same provjere postoje li takvi alati na

računalu, je traženje duplikata dokumenata, slika, audio i video zapisa. Velik

broj dupliciranih datoteka pokazatelj je kako je vjerojatno na računalu korisnik skrivao informacije steganografskim

alatom, te nemarno ostavio originale na disku. Tip pronađenih dokumenata može

ukazivati na to koji je steganografski

alat korišten, jer neki rade samo s određenim tipom podataka.

Zaobilaženje i uklanjanje zaštitnih mjera

Prilikom

pokušaja dešifriranja, izvlačenja ili otključavanja podataka, koristi se

nekoliko standardnih metoda za zaobilaženja ili probijanja lozinki kao što su

probijanja grubom silom, napad rječnikom, rainbow

napad, te provjerom cache memorije

jer neki operacijski sustavi tamo privremeno spremaju lozinke...

Preporučuje

se pokušaj probijanja

najjednostavnijih lozinki: malo

ljudi u toj mjeri mijenja svoje lozinke

da probijanje ili pronalazak jedne neće voditi otkrivanju ostalih. Kada korisnik na webu sačuva svoju lozinku i

korisničko ime, do njih se može doći pregledom catch smeća alatima kao što su Kain&abel.

No

čak i ako istražitelj nije u mogućnosti probiti ili pronaći lozinku, ovisno o

aplikaciji, moguće je doći do nekih informacija. Aplikacije kao što su procesori riječi, baze podataka, i

proračunske tablice, često čuvaju svoje podatke u formatu koji je čitljiv

pomoću hex editora. No treba uzeti u obzir kako u hex editorima nema

formatiranja, stoga većina podataka može biti nerazumljiva zbrka znakova, no

dijelovi mogu biti čitljivi.

Application specific integrated circuit (kratica ASIC) jedan je od najefektivnijih

načina probijanja kriptiranih sadržaja.

Računalni čipovi ASIC specifično

su programirani za dešifriranje određenih tipova kriptiranja. Ovakve čipove

uglavnom posjeduju vladine agencije, a učinkovitost im je neupitna, 40-bitni

ključ pronađe u roku od nekoliko

sekundi.

Mehanizmi za softversko samouništenje najteži su za

otkrivanje, no oni ne bi trebali biti problem, ukoliko se analiza obavlja na

radnoj kopiji. Sustav za samouništenje su programi koji uništavaju dokaze ako je zadovoljen skup parametara, kao što su

utipkavanje krive lozinke ili pogrešnog korisničkog imena više od dozvoljenog

broja puta.

3.3

Analiza

digitalnih dokaza

Metoda

analize ovisi o tipu forenzičke istrage koja se provodi; računalna, mrežna,

forenzika elektroničke pošte, mobilnih telefona. Forenzička slika zapravo je

jedan dokument, a takav format

omogućuje jednostavnu pretragu ključnih riječi kako bi se pronašlo

informacije, ili pregledalo umanjene sličice (eng.thumbnail) slika koje su smještene na originalnom disku.

Kada ljudi

čuju pojam računalna forenzika, poistovjete ga s kopanjem po podatcima

osumnjičenog, čitajući dokumente, memorandume, elektroničku poštu, instant

poruke, povijest posjeta internet stranicama, financijske dokumente,

fotografije i druge informacije. Sve prijašnje akcije, pronalaska i

prikupljanja podataka, bile su priprema za analizu i pregled dokaza.

Analiziraju se forenzičke radne kopije pohranjene na medijima za pohranu koje

je jedino moguće čitati kako bi se izbjeglo mijenjanje ili kontaminacija. Cilj

analize jest pronalazak i povezivanje činjenica, njihova interpretacija te

prezentacija zaključaka i pronalaska.

Nakon

ispravnog kreiranja forenzičke slike, istražitelju preostane potencijalno

velika količina podataka, od koje neznani dio može sadržavati informacije važne

za istragu. Kako ručna pretraga dokument po dokument u većini slučajeva nije

praktična, niti izvediva u razumnom vremenskom roku, preporučuje se sljedeća

strategija pregleda podataka:

·

Postavljanje pitanja i promatranje: ukoliko

istražitelj nije uključen u istragu od samog početka, treba prikupiti osnovne

činjenice i elemente slučaja, što se očekuje od istrage i na što se sumnja.

Kada je to moguće, preporučuje se razgovor s nadređenim, kao i osumnjičenim

osobama u svrhu smanjenja kriterija pretrage po podatcima.

·

Strategija pretrage mora uključivati liste ključnih

riječi i traženih pojmova: ovisno o

slučaju, nekada je dovoljan pretraga slika, elektroničke pošte ili mrežnog prometa.

·

Pregled digitalnih

dokaze odvija se prema strategiji razvijenoj u prošlom koraku: kako se

nailazi na nove dokaze ključne se riječi ili lokacije traženja mogu mijenjati.

Tragovi mogu voditi do lokacija ili dokaza koje nisu uzeti u obzir definiranjem

područja pretrage u koraku 2.

·

Formulacija objašnjenja, interpretacija pronađenih

dokaza, te izvlačenje zaključaka: istražiteljeva je zadaća objasniti što i kako

se dogodilo, a što svakako nije.

·

Preispitivanje zaključaka i metoda: uzimajući u

obzir pronađene dokaze, poželjno je preispitati metode i rezultate, te moguće

propuste.

·

Izvještaj o

zaključcima i pronađenim dokazima.

Niti jedan

alat za analizu ne može interpretirati digitalne dokaze ili doći do traga koji

spaja digitalne dokaze s elementima slučaja, to je glavna zadaća istražitelja.

Forenzički

se softver može koristit za strukturiranje upita te katalogizaciju rezultata,

no završni rezultat ovisi o istražitelju. Istražitelj postavlja upite nad

forenzičkom slikom sustava na strukturiran način. Iznimke su slučajevi kada treba pregledati malenu

količinu podataka ili istražitelj na raspolaganju ima neograničenu količinu vremena.

Efektivnost upita povećava se boljim poznavanjem i razumijevanjem elemenata slučaja, karakteristika zločina te

uključenih pojedinaca. Općenito, događa se kako među tisućama elektroničkih

poruka samo nekoliko njih sadrži važne informacije, čak ako istražitelj pronađe

nekolicinu, ne može biti siguran kako ih je pronašao sve, stoga pretragu mora provoditi racionalno i logično.

Strategije pretrage podataka često se osporavaju stoga se preporučuje detaljno

dokumentirati svaki korak, protokole pretrage, procedure, liste pretrage i

objasniti razloge poduzimanja određenih koraka. Pretraga po ključnim riječima

može biti problematična, zbog toga što se za pronalazak određenih informacija

mora postaviti dovoljno precizan upit, ali u istu ruku dovoljno općenit, kao se

ne bi izuzelo povezane podatke. Pretrage se provode u više navrata, s

modifikacijama lista pretraživanja [12].

3.3.1

Definiranje

liste pretrage

Rezultati istrage

ovise o listi pojmova za pretragu. Nepouzdanosti u listi mogu se reducirati što

većim znanjem činjenica o:

•

Upletenim

osobama: optuženik, tužitelj, mogući motivi koji daju uvid u

kontekst pretrage.

•

Okolnosti:

vremenski slijed aktivnosti i okolnosti

može pomoći prilikom uklapanja dokaza u cijelu priču.

•

Karakteristike

zločina: istražitelj treba biti upućen

u područje kojim se bavi istraga kako bi mogao interpretirati i povezati

pronađene dokaze, ukoliko ne razumije područje istraživanja, poželjna je

suradnja s osobom upućenom u NR računovodstvo, ukoliko se istražuje slučaj i

/ili dokazi povezan s tom temom.

•

Korištenje

iskaza (eng. deposition): iskaz

je naziv za svjedočenje pod prisegom uz prisutnost službenika suda, ali ne na

sudu.Izjave daju svjedoci koji mogu pridonijeti

istrazi ili posjeduju ključno

znanje o nekom od sudionika ili događaja, te stručnjaci koji daju svoje

mišljenje o nekom dijelu događaja ili pronađenih dokaza. Transkripti tih izjava

odličan su izvor pojmova pretrage, imena, datuma, i drugih informacija

3.3.2

Korištenje

forenzičkog softvera prilikom pretrage

Za

identifikaciju datoteka koje je potrebno pregledati koriste se kolekcije

forenzičkih alata. Iako se njihove

pretraživačke mogućnosti poboljšavaju, sami alati ne mogu provesti pregled i

interpretaciju pronađenih datoteka. Prilikom procesa akvizicije alat stvara

indeks pojmova koji predstavljaju osnovnu jedinice pretrage. Pojam može biti

samo znak ili skupina znakova, alfanumeričkih ili numeričkih, s razmacima na

obije strane. Indeksiranje produžuje vrijeme potrebno za akviziciju slike,

ali pojednostavljuje i ubrzava pretragu

i analizu.

Postoje dva

tipa pretrage po ključnim riječima:

·

Opcija

proširenja koja se odnosi na riječi:

-

Korijen riječi (eng. stemming):Pretraga po

varijacijama korijena tražene riječi

- Sinonimi: pretraga za sinonimima traženog pojma .

- Homonimi: pretraga po riječima koje zvuče slično kao traženi pojam.

- Fuzziness: pretraga s različitim načinima pisanja ili čestim pogreškama prilikom

pisanja traženog pojma ili riječi. Ovaj

tip pretrage ima smisla s imenima,

prezimenima, imenima gradova i tvrtki, te ostalih vlastitih imenica .

·

Opcija

ograničavanja pretrage koja se primjenjuje na vremenske okvire i veličine

pretraživanih podataka

- Raspon datuma kada je

dokument stvoren, odnosno zadnji puta sačuvan, ili oboje itd.

- Veličine datoteka ili

raspon veličina traženih odnosno broj traženih dokumenata Pretraga uz pomoć

Boolove logike(I, ILI, NILI). Svaki forenzički softver posjeduje specifične

ugrađene metode pretrage koje koriste boolovu logiku.

- Pojmove je moguće

povezati korištenjem boolovih operatora. Kako bi se stvorio traženi izraz ili

moglo filtrirali rezultate.

3.3.3

Preuzimanje

rizika

Metode i

izbori pretrage temelje se na

pretpostavkama. Ako su te pretpostavke krive, tada su i rezultati. Prilikom

pretrage postave se četiri glavne pretpostavke:

·

Osoba koja je pisala poruku ili dokument nije

koristila sleng ili kodne riječi kako bi izbjegla otkriće;

·

Dokaz nije nitko podmetnuo na istraživano

računalo;

·

Na računalo nije bilo slučajno skinutih

dokumenata za koje korisnici nisu znali;

·

Računalo nije kompromitirano zloćudnim

programima, zbog kojih bi bilo ranjivo.

Zbog tih

razloga istražitelj mora provesti vizualnu inspekciju sadržaja datoteka na

forenzičkoj slici. Do tragova se može doći pregledavanjem thumbnail slika ili čitanjem elektroničke pošte, pregled dokaza

iterativan je proces. Dokaze na koje se naiđe analizom prikupljenih podataka

mogu pomoći prilikom pretrage po ključnim riječima i obrnuto. Forenzički

softver omogućava pregled sadržaja datoteka, čak i ako su bili obrisani, osim u

slučaju da su podatci prebrisani. Alat

organizira datoteke prema kategorijama i statusu, te pušta korisniku na izbor

pregleda samo određenih elemenata ukoliko je to dovoljno. Kategorije na koje

većina alata razlaže podatke su:

·

Direktoriji s elektroničkim porukama;

·

Dokumenti u slack prostorima (eng. Slack space Documents);

·

Kriptirane datoteke proračunskih tablica

(eng. Spreadsheets Encrypted files);

·

Baze podataka izbrisanih datoteka;

·

Grafičke datoteke iz Recycle Bina;

·

Izvršni Data-carved

programi.

Data-carved dokumenti

su dokumenti sastavljeni od podatak pronađenih u nealociranim datotečnim prostorima. Data-carving alati pretražuju

nealocirane prostore tražeći informacije o zaglavljima, i moguće footerima, poznatih tipova dokumenata,

te potom rekonstruiraju taj blok podataka. Sami dokumenti ne postoje, čak niti kao izbrisani, stoga se

moraju „izrezbariti“ iz tog prostora.

Kada postoji

velika količina podataka, odvjetnici, vlasnici, naručitelji istrage mogu

zahtijevati da se provede data sampling tj.