SVEUČILIŠTE U ZAGREBU

FAKULTET ELEKTROTEHNIKE I RAČUNARSTVA

DIPLOMSKI RAD br. 1574

JAVA PAMETNE KARTICE U SUSTAVU JAVNIH KLJUČEVA

Jurica Čular

Zagreb, veljača 2006.

izvorni tekst programa

Sadržaj

2.2.2. Definicija kriptografije

2.2.4. Asimetrična kriptografija

2.2.5. Usporedba simetrične i asimetrične kriptografije

2.2.6 Snaga kriptografskih algoritama

3.3 Električna i fizička svojstva

4.3.7 Međusobno certificiranje

5. X.509 certifikat javnog ključa

5.2.2 Osnovni sadržaj certifikata

5.3 Formati zapisa certifikata

5.3.2 Jednostavna pravila kodiranja

5.3.3 Posebna pravila kodiranja

6. Jezik Java i računalna sigurnost

6.2 Povijest platformne sigurnosti Jave platforme

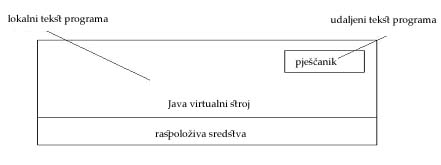

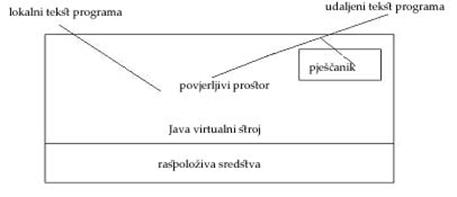

6.2.1 Originalni Java 1.0 sigurnosni model

6.2.2 Evoluirani Sandbox model

6.4 Dozvole i sigurnosna politika

7. Pregled alata koji dolaze s J2SDK

7.2.1 Sadržaj spremišta ključeva

7.3.1 Podržani algoritmi i veličine ključeva

7.4.2 Datoteka sa sažecima (.sf datoteka)

7.4.3 Provjera potpisa JAR arhive

7.4.4 Višestruki potpisi JAR arhive

7.5 Problemi u radu s Java alatima

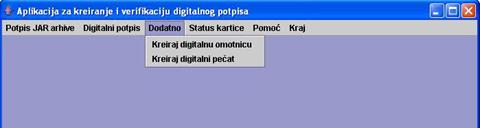

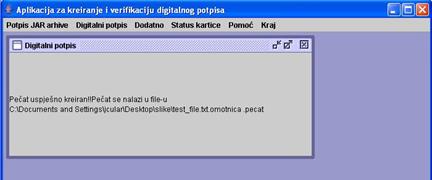

9.2.3 Klasa OmotnicaPecat.java

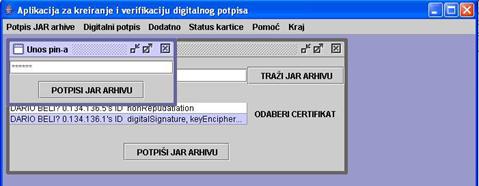

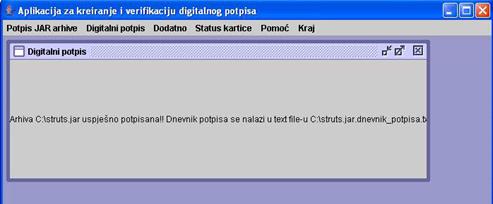

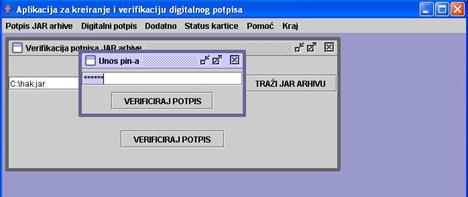

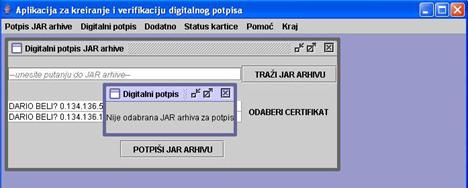

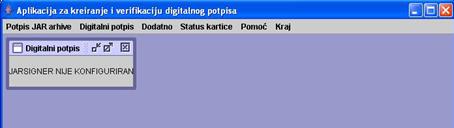

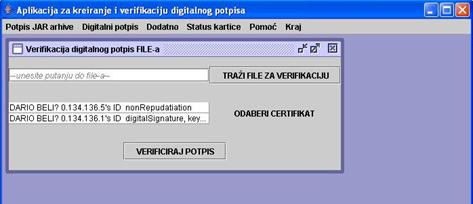

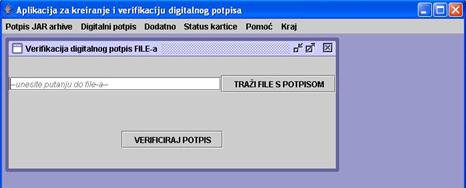

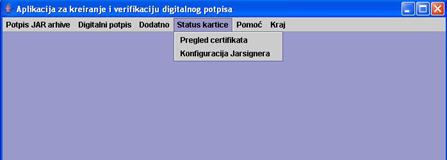

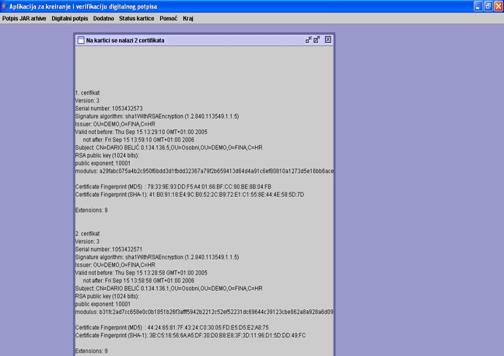

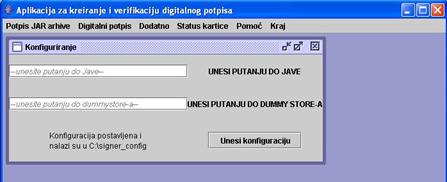

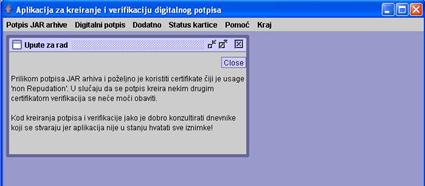

9.4.2 Opcija Potpis JAR arhive

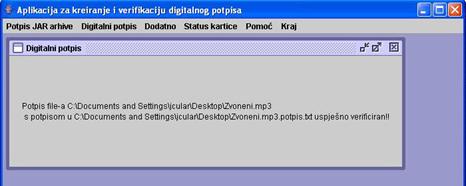

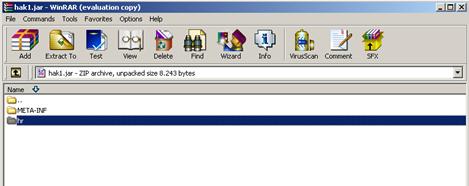

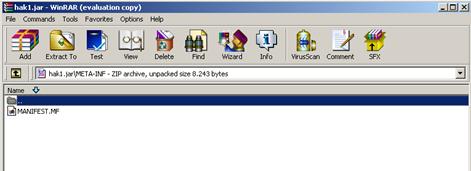

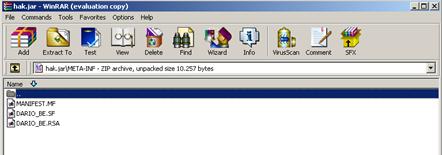

Dodatak A: Pregled izlaznih datoteka

Digitalni potpis i provjera potpisa JAR arhive

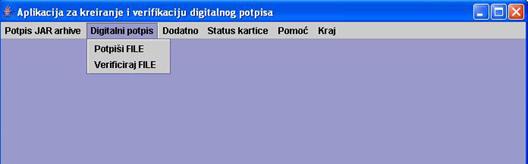

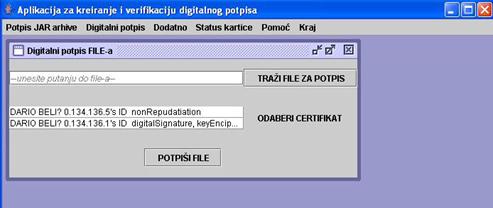

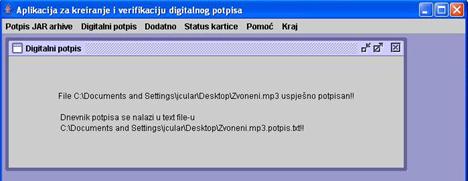

Digitalni potpis i provjera potpisa datoteke

1. Uvod

Način ljudske komunikacije je kroz povijest poprimao različite oblike, od razgovora "uživo", dimnih signala, do goluba pismonoša. Također, od najranijih vremena je postojala potreba da neki dijelovi komunikacije ostanu tajni, odnosno dostupni samo određenim osobama. I taj je problem ljudska civilizacija na razne načine vješto rješavala.

Vremena su se promijenila. Danas se veliki dio komunikacije odvija uz pomoć računala. Ubrzanim razvojem tehnologije, cijena računalne opreme se smanjuje te danas gotovo svako domaćinstvo ima snažan alat. Osim toga, znanje potrebno za napredan rad na računalu dostupno je na Internetu.

Nova su vremena donijela i ekonomske sustave u kojima se svaki dan okreće velika količina novca, a dio se transakcija obavlja preko Interneta.

Posljednji element čitave priče, koji će i ovom uvodu dati smisao, je ljudska narav. Bez potrebe za detaljnijim obrazlaganjem, dio ljudske vrste će bez puno premišljanja uzeti nešto što mu ne pripada; jedan manji dio će se jako potruditi da dođe do sredstava na ilegalan način.

Vrijeme u kojem živimo i okolnosti koje ono donosi, nalaže da se moraju pronaći odgovarajuće metode koje će uspješno štititi ljudsku komunikaciju (u nekim slučajevima i same živote ljudi), ali i sredstva kojima se trguje. Budući je ulog jako velik, postoji više zainteresiranih strana koje su spremne uložiti sredstva u razvoj takvih metoda.

Cilj ovog diplomskog rada je proučavanje sustava infrastrukture javnog ključa, te izrada aplikacije koja se koristi za stvaranje digitalnog potpisa. Kako aplikacija ima mogućnost stvaranja digitalnog potpisa, ona postaje sastavni dio infrastrukture javnog ključa. U radu je opisan sustav infrastrukture javnog ključa, te neke od postojećih normi. U posljednjem dijelu rada opisana je aplikacija od samog izvornog teksta programa do uputstava za instalaciju i upotrebu.

2. Računalna sigurnost

2.1 Uvod

Sigurnost kojom se ovo poglavlje bavi jest računalna sigurnost (eng. computersecurity).

U ranim danima računalne znanosti, računalna sigurnost je bila jedna od manjih

briga. Broj računala i ljudi kojima su računala bila dostupna bio je ograničen.

Prvi su problemi sigurnosne prirode u računalnom sustavu bili zapažani već u

1950-im godinama, kada su se računala počela koristiti za obradu povjerljivih

podataka. Povjerljivost ili tajnost je bila primarni sigurnosni problem. Najveću

opasnost je predstavljala špijunaža i invazija na privatne podatke. Od tog trenutka,

sve do nedavno, računalna sigurnost je bila primarno vojni problem, koji je bio

razmatran esencijalno kao sinonim za računalnu sigurnost. Iz te perspektive, visok

stupanj sigurnosti se postizao štiteći samu informaciju.

Do kasnih 1960-tih, razmjena računalnih resursa i informacija u računalu, odnosno

preko mreže, predstavljala je dodatni sigurnosni problem. Računalni sustavi s

više korisnika zahtijevali su operacijske sustave koji su sprječavali korisnike

od namjernog ili slučajnog interferiranja s drugim korisnicima. Pojavom mrežnih

veza nastao je još jedan put za potencijalni napad koji nije mogao biti fizički

spriječen. Od tada odavanje informacije nije bio jedini sigurnosni problem – pojavio

se i problem održavanja integriteta podataka. Konvencionalna mudrost iz

tog vremena bila je da vlade primarno brinu o štićenju informacija, a primarna je

briga poslovnih krugova bila očuvanje integriteta podataka.

U popularnom tekstu o sigurnosti Interneta i sigurnosnim stijenama,

Cheswick i Bellovin definiraju računalnu sigurnost kao zadržavanje svih

[osoba, programa] od obavljanja radnje koje ne želite da se obavljaju.

Koristeći tu definiciju, računala su mete koje se mogu napasti ("od obavljanja"),

ili alati koji se mogu koristiti. Iz te perspektive, računalna je sigurnost odvojena od informacijske sigurnosti: Računalna

sigurnost nije cilj, nego oruđe prema cilju informacijske sigurnosti[15].

Definiciju su s operativne strane prezentirali Garfinkel i Spafford u svom

tekstu "Unix i Internet sigurnost": Računalo je sigurno ukoliko

se možete osloniti na njega i njegovu programsku opremu da se ponaša kako to

očekujete ... taj koncept se

često zove povjerenje: vjerujete sustavu da pohranjuje i čuva vaše

podatke. Autori su namjeravali uključiti prirodne katastrofe i problematičnu

programsku opremu kao sigurnosne probleme, ali isključiti razvoj i test programske

opreme[16].

Postoji mnogo događaja koji rezultiraju oštećenjem ili gubitkom računalnih podataka

koji su uključeni u generalnoj, informativnoj definiciji računalne sigurnosti,

ali su prikladnije za razmatranje u drugim granama sigurnosti. Na primjer,

krađa računalne opreme sigurno može rezultirati gubitkom podataka, ali taj tip

krađe je sličan krađi faks uređaja, telefona, vrijednosti ili bilo kojeg drugog

fizičkog objekta. Metode osiguravanja fizičkih objekata su dobro razvijene te

nisu jedinstvene za računalnu opremu. Isto tako, elementarne nepogode, kao

potresi, poplave, udari groma, fluktuacije napajanja, itd., također mogu

rezultirati oštećenjem računalnih podataka.

Definicija računalne sigurnosti, o kojoj će u ovom radu biti riječi, odnosi

se na sigurnost koja pripada u jednu od tri navedene kategorije:

o

Povjerljivost (tajnost) – informacija treba biti dostupna samo

onima koji imaju dozvolu.

o

Integritet – zahtijeva zaštitu od slučajne ili namjerne

promjene informacije.

o

Dostupnost – pristup informaciji (resursima)

autoriziranim korisnicima kada im je to potrebno.

2.2 Kriptografija

2.2.1 Povijest

Kriptografija ima dugu i fascinantnu povijest. Najiscrpniji ne-tehnički

dokaz je Kahnova "The Codebrakers". Ta knjiga prati

kriptografiju od njenog inicijalnog i ograničenog korištenja kod Egipćana prije

4000 godina, do 20. stoljeća u kojemu je odigrala ključnu ulogu u oba svjetska

rata. Završena 1963., Kahnova knjiga sadrži većinu bitnih aspekata povijesti kriptografije

do tada[17].

Najistaknutiji praktičari kriptografije bili su povezani s vojskom,

diplomatskim korom, odnosno vladama općenito. Kriptografija se koristila kao

alat kojime se štite nacionalne strategije i tajne.

Širokim korištenjem računala i komunikacijskih sustava 1960-tih, u poslovnom

svijetu dolazi do potrebe za zaštitom informacije u digitalnom obliku. Godine

1972. američki je National Bureau of

Standards (NBS) inicirao program

za zaštitu računalnih i komunikacijskih podataka. Jedan od ciljeva je bio

razvijanje standardnog kriptosustava. Godine 1973. NBS je raspisao javni natječaj za takav kriptosustav, koji je

trebao zadovoljiti slijedeće uvjete:

o

visoki stupanj sigurnosti

o

potpuna specifikacija i lako

razumijevanje algoritma

o

sigurnost leži u ključu, a ne u

tajnosti algoritma

o

dostupnost svim korisnicima

o

prilagodljivost uporabi u različitim

primjenama

o

ekonomičnost implementacije u

elektoničkim uređajima

o

efikasnost

o

mogućnost provjere

o

mogućnost izvoza (zbog američkih

zakona)

Na tom natječaju niti jedan prijedlog nije zadovoljavao sve navedene

zahtjeve. Međutim, na ponovljeni natječaj iduće je godine pristigao prijedlog

algoritma koji je razvio IBM-ov tim kriptografa. Algoritam je zasnovan na tzv.

Fiestelovoj šifri. Gotovo svi simetrični blokovni algoritmi koji su danas u

uporabi koriste ideju koju je uveo Horst Feistel 1973. godine. Jedna od glavnih

ideja je alternirana uporaba supstitucije i transpozicije.

Predloženi je algoritam, nakon nekih preinaka u kojima je sudjelovala i National Security Agency (NSA), 1976. godine prihvaćen kao norma i

dobio je ime Data Encryption Standard

(DES). On postaje norma kojom se osigurava

elektronsko poslovanje u mnogim financijskim institucijama diljem svijeta.

No, najzanimljiviji trenutak u povijesti računalne kriptografije se dogodio

1976. kada su Diffie i Hellman objavili "New Directions in Cryptography".

Taj je rad uveo revolucionarni koncept kriptografije javnim ključem, te

genijalnu metodu za razmjenu ključeva. Iako autori nisu imali ideju praktične

realizacije kriptografije javnim ključem, ona je privukla značajan interes i intenzivirala

aktivnost kriptografske zajednice[18].

1978. godine Rivest, Shamir i Adleman su otkrili prvu praktičnu metodu kriptografije

javnim ključem, nazvanu RSA. RSA algoritam je temeljen na

matematičkom problemu faktoriziranja velikih brojeva.

Korištenje teškog matematičkog problema revitaliziralo je pokušaje da se pronađe

efikasnija metoda rastava broja na proste faktore. Osamdesete godine prošlog

stoljeća donijele su veliki napredak u tom području, ali niti jedna od novih

metoda nije ugrozila RSA algoritam.

Jedan od najvažnijih potencijala kriptografije javnim ključem je stvaranje digitalnog

potpisa. 1991. je donešena prva međunarodna norma za digitalni potpis (ISO/IEC

9796) koja je temeljena na korištenju RSA

kriptiranja javnim ključem. 1994. godine vlada SAD-a je prihvatila Digital

Signature Standard, mehanizam temeljen na ElGamal kriptografiji javnim

ključem.

2.2.2. Definicija kriptografije

Kriptografija je znanstvena disciplina koja se bavi

proučavanjem metoda slanja poruka u takvom obliku da ih može pročitati samo onaj kome su namijenjene. Sama

riječ kriptografija je grčkog podrijetla i znači tajnopis. Za razliku od

dešifriranja, kriptoanaliza ili dekriptiranje je znanstvena

disciplina koja se bavi

proučavanjem postupaka čitanja skrivenih poruka bez poznavanja ključa. Kriptologija je grana

znanosti koja obuhvaća kriptografiju i

kriptoanalizu[6].

Osnovni zadatak kriptografije je omogućavanje dvjema osobama (zvat ćemo ih

pošiljatelj i primatelj) da komuniciraju preko nesigurnog komunikacijskog

kanala (telefonska linija, računalna mreža, itd.), na način da treća osoba (potencijalni

napadač) ne može razumjeti njihove poruke.

Dva postupka koja se koriste u kriptografiji su kriptiranje (eng. encryption,

enciphering) i dekriptiranje (eng. decryption, deciphering).

Kriptiranje je matematička funkcija koja ima slijedeći oblik:

C = E(P, Ke)

gdje je P čitki tekst (eng. plain

text, cleartext), C kriptirani

tekst, a Ke ključ kriptiranja. Dekriptiranje je matematička

funkcija (D) slijedećeg oblika:

P = D(C, Kd)

gdje je Kd ključ dekriptiranja. Proizlazi da je dekriptiranje matematička funkcija

inverzna kriptiranju te vrijedi:

D( E(P, Ke), Kd ) = P

Postavljaju se dva uvjeta:

o

mora

se omogućiti kriptiranje na mnogo načina kako bi se izbjeglo lako otkrivanje

poruke

o

algoritmi

kriptiranja i dekriptiranja moraju, kompatibilnosti radi, biti javno poznati.

Kako bi se zadovoljila ova dva uvjeta, stvoreni su postupci kriptiranja i

dekriptiranja koji su javno poznati, a čija uporaba zahtijeva korištenje

ključeva Ke i Kd kao parametara. Upravo ti parametri unose varijabilnost u rezultat

funkcija.

Ako se ne koriste ključevi, snaga sustava u potpunosti ovisi o tajnosti

algoritma. Zbog toga je kriptografsko pravilo da sigurnost sustava ovisi o tajnosti

ključa, a ne algoritma.

Postoje dvije osnovne vrste kriptografskih algoritama: simetrični i asimetrični.

Kod simetričnih algoritama ključ dekriptiranja Kd jednak je ključu kriptiranja Ke (Ke = Kd = K).

Simetrični algoritmi se zovu još i algoritmi s tajnim ili simetričnim

ključem.

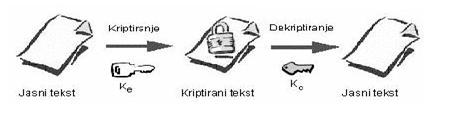

Slika 2.1: Proces kriptiranja i dekriptiranja

(simetrični algoritam)

Kod asimetričnih algoritama ključ Kd nije jednak ključu Ke, te je vrlo teško (praktički nemoguće u stvarnom vremenu) iz Ke odrediti Kd. Stoga se ključ Ke može javno obznaniti. Asimetrični algoritmi se zovu još i algoritmi s

javnim ključem.

Slika 2.2: Proces kriptiranja i dekriptiranja (asimetrični

algoritam)

U daljnjim poglavljima ću se pobliže osvrnuti na simetrično i asimetrično kriptiranje,

te za svako objasniti detaljnije korake kriptiranja detaljnije.

2.2.3. Simetrični algoritmi

Jedan od najstarijih i najpoznatijih simetričnih algoritama poznat je još

iz antičkog doba, a koristio ga je i sam Julije Cezar kad je svojim generalima

slao kriptirane poruke. Sastoji se u pomicanju slova u abecedi za proizvoljan

broj mjesta n udesno. Tako je, npr. u slučaju korištenja broja 3,

kriptirano slovo A predočeno slovom D, kriptirano slovo B slovom E, itd.

Kriptirana poruka jednostavno se dekriptira pomicanjem slova u abecedi ulijevo

za isti broj n.

Očito se radi o simetričnom algoritmu jer je ključ kriptiranja (broj mjesta

n za koji se slova pomiču) jednak ključu dekriptiranja. Čak i u ovom

najprimitivnijem postupku vide se osnovna načela kriptografije: algoritam je

javno poznat (potrebno je pomicati slova za n mjesta), dok je ključ

tajan (broj mjesta n).

Analizirajući podrobnije Cezarov algoritam kao primjer simetričnog

algoritma, mogu se primijetiti tri potencijalna problema. Prvi se odnosi na

način na koji je Cezar prenosio tajni ključ (u ovom slučaju broj n za

koji se pomiču slova u abecedi) svojim generalima. Cezar je koristio

provjerenog kurira. Provjereni kurir nije jamac tajnosti jer se ključ putem

može izgubiti, ukrasti, kopirati ili prodati.

Drugi problem se odnosi na broj ključeva koje je Cezar morao posjedovati kako

bi sa svakim generalom zasebno mogao tajno komunicirati. Naime, morao je za

svakog generala posjedovati poseban ključ.

Situacija se dodatno pogoršava ako zamislimo da su svi generali međusobno

htjeli tajno komunicirati. Tada bi svaka komunikacija između bilo koja dva

generala zahtijevala vlastiti ključ. U tom bi slučaju 5 generala zahtijevalo 10

ključeva, 10 generala bi zahtijevalo 45 ključeva, a 1000 generala 499500

ključeva! Kažemo da je složenost O(n2). Treći problem odnosi se na

broj mogućih ključeva. Budući ključ definira broj mjesta pomicanja, u sustavu

od 30 znakova, ključ 1 i 31 predstavljaju isti ključ. Danas su kod simetričnih

algoritama aktualna ista dva pitanja: kako sigurno dostaviti privatni ključ

drugoj strani i koliko je privatnih ključeva potrebno da bi se uspostavio

sigurni kanal među svim sudionicima komunikacije.

Simetrične algoritme koji se praktično primjenjuju u računarstvu dijelimo u

dvije grupe: algoritmi za kriptiranje toka podataka (eng. stream cipher)

i blok kriptiranje (eng. block cipher). Kriptiranje toka podataka radi

tako da se kriptiranje poruke (originala) obavlja bit po bit, dok se kod blok

kriptiranja kriptiranje obavlja po blokovima podataka, tj. uzimaju se blokovi

od više bitova (64, 128, 196, 256 ...) te se kriptiraju kao cjelina. Dekriptiranje

se najčešće obavlja inverznim kriptiranjem, tj. algoritam je isti, ali

se podključevi kriptiranja koriste obrnutim redoslijedom.

Prednost simetričnih algoritama je ta što su iznimno brzi. Među simetrične

algoritme spadaju RC2, RC5, IDEA,

DES, 3DES, Stripjack, Blowfish, CAST.

2.2.4. Asimetrična kriptografija

Asimetrični algoritmi koriste par ključeva od kojih se bilo koji može

koristiti za kriptiranje. Ako je jedan ključ iz para upotrijebljen za

kriptiranje poruke onda se isključivo drugi ključ iz para može upotrijebiti za

dekriptiranje poruke. Na ovaj je način moguće sigurno primati poruke tako da se

jedan ključ iz para javno obznani (javni ključ) dok se drugi zadrži tajnim (privatni

ključ). Svatko može kriptirati poruku korištenjem javnog ključa ali poruku može

dekriptirati samo vlasnik privatnog ključa.

U kriptografskim primjerima uobičajeno je opisivanje scenarija u kojima

glavne uloge imaju korisnici A i B ili Ana i Bobi (eng. Alice & Bob).

Asimetrični algoritmi, korištenjem para ključeva umjesto samo jednog

ključa, rješavaju oba problema simetričnih algoritama. Svaki korisnik ima javno

dostupan ključ za kriptiranje i privatni ključ za dekriptiranje. Kada Ana želi

poslati tajnu poruku Bobiju, ona dohvaća Bobijev javno dostupni ključ za

kriptiranje i njime kriptira poruku. Bobi koristi svoj privatni ključ za

dekriptiranje kako bi dekriptirao tu poruku. Kako se poruka kriptirana jednim

ključem iz para može dekriptirati samo korištenjem drugog ključa iz para, jasno

je da samo Bobi može pročitati poruku. Ana se ne mora brinuti o načinu na koji

će dostaviti ključ Bobiju jer ga Bobi već ima. Dodatno, upravljanje ključevima

je znatno pojednostavljeno jer je dovoljno da svaki sudionik komunikacije ima

jedan par ključeva kako bi mogao uspostaviti sigurnu komunikaciju s bilo kojim

drugim sudionikom. To znači da grupa od 1000 korisnika zahtijeva 1000 pari

ključeva za sigurnu komunikaciju svatko-sa-svakim, za razliku od simetričnih

algoritama gdje je taj broj veći od 500000.

Mana asimetričnih algoritama je njihova sporost. Rad s asimetričnim

algoritmom je oko 100 puta sporiji od rada sa simetričnim algoritmom. Među

asimetrične algoritme spadaju RSA, EIGamal, Diffie-Hellman.

2.2.5. Usporedba simetrične i asimetrične kriptografije

Primarna prednost kriptiranja javnim ključem je povećana sigurnost:

privatni ključevi se nikada ne moraju slati ili pokazivati bilo kome. Kod simetričnog

kriptiranja, tajni ključevi se moraju slati (ili ručno ili kroz komunikacijski

kanal) te postoji prilika da se u transportu otkrije tajni ključ. Daljnja prednost

kriptografije javnim ključem je u mogućnosti stvaranja digitalnog potpisa. Autentikacija

korištenjem simetričnog kriptiranja zahtjeva razmjenu neke predefinirane lozinke

i ponekad zahtjeva vjerovanje nekoj trećoj strani. Kao rezultat, pošiljatelj

može pobiti svoju transakciju, tvrdeći da je prethodno autenticirana poruka

bila nekako kompromitirana, od neke od strana koje dijele istu lozinku. Na

primjer Kerberos autentikacija tajnim ključem zahtjeva centralnu bazu koja

sadrži kopije svih privatnih ključeva za sve korisnike. Kompromitiranje baze bi

omogućilo laku falsifikaciju poruka. Autentikacija javnim ključem, s druge

strane, ne dozvoljava takav tip kompromitiranja. Svaki korisnik sam ima

odgovornost štićenja svog privatnog ključa. Ta se osobina kriptiranja javnim

ključem naziva i neporecivost.

Mana korištenja kriptografije javnim ključem za kriptiranje je brzina. Popularni

algoritmi kriptiranja tajnim ključem su mnogo brži od trenutno dostupnih

algoritama za kriptiranje javnim ključem. Za kriptiranje je, na primjer,

najbolje rješenje kombinacija kriptiranja javnog i tajnog ključa. Time se

postiže sigurnosna prednost kriptiranja javnim ključem i brzina kriptiranja

tajnim ključem. To jest, kriptiranje javnim ključem se može iskoristiti da bi

se kriptirao tajni ključ (puno kraći od poruke) kojime je poruka kriptirana kriptiranjem

tajnim ključem. Takvo korištenje se naziva digitalna omotnica (eng. envelope), podrobnije opisana u

slijedećim poglavljima.

Kriptografija javnim ključem može biti osjetljiva na napad zamjenom

identiteta, te u slučaju kada korisnikov privatni ključ nije dostupan. Uspješni

napad na Certificate Authority, dozvoljava napadaču da oponaša bilo koga, te

izdavajući si certifikat na bilo koje ime (više o certifikatima i CA u slijedećim

poglavljima).

U nekim situacijama, kriptografija javnim ključem nije nužna i

kriptografija tajnim ključem je dovoljna. To uključuje okoliš u kojemu je

izmjena tajnih ključeva sigurna, na primjer za korisnike koji se sastaju

privatno. Podjednako tako je prikladna za zatvorene sustave u kojemu jedan

entitet zna i održava sve ključeve, npr. bankarski sustav. Budući da taj

entitet zna sve ključeve, ne postoji prednost korištenja javnih odnosno

privatnih ključeva. Jednako tako kriptografija javnim ključem najčešće nije

potrebna u jedno-korisničkom okolišu. Ukoliko želite držati vlastite datoteke kriptirane,

možete iskoristiti bilo koji simetrični algoritam i zasebnu lozinku kao tajni

ključ.

Generalno gledajući, kriptografiju javnim ključem najbolje je primijeniti u

otvorenom, više-korisničkom okruženju.

Kriptografija javnim ključem nije napravljena kao zamjena kriptografije

tajnim ključem, nego kao dodatak, da bi se kriptografija tajnim ključem

napravila sigurnijom. Prvo korištenje kriptografije javnim ključem bila je

sigurna izmjena ključeva u sustavu koji je koristio kriptografiju tajnim

ključem, i to je još uvijek jedna od primarnih funkcija kriptografije javnim

ključem. Kriptografija tajnim ključem ostaje i nadalje vrlo važna i predmet je

mnogih razmatranja i istraživanja.

2.2.6 Snaga kriptografskih algoritama

Snaga nekog algoritma ovisi o dva

elementa. Prvi je matematički dokazano teško ili nemoguće razbijanje algoritma

poznatim metodama kriptoanalize, a drugi njegova programska implementacija. Čak

i najbolje osmišljen algoritam može biti probijen, ako je negdje u

implementaciji njegovog algoritma ostavljena "rupa" za kriptoanalitičare. Teoretski, svaku poruku kriptiranu

algoritmom koji koristi ključ moguće je razbiti pokušavajući sve moguće

ključeve u razbijanju poruke. Ta metoda razbijanja poruke zove se napad grubom silom

(eng. brutte force), jer se ne koriste nikakvi inteligentni načini ili

spoznaje o algoritmu da se ubrza ili smanji prostor za nalaženje ključa. To je

sigurna, ali vrlo neučinkovita metoda razbijanja šifri jer se povećanjem dužine

ključa eksponencijalno povećava prostor ključa (eng. keyspace) i

potrebna računalna snaga za nalaženje ključa. Na primjer, za ključ od 32 bita

potrebno je napraviti 232 (oko 109) koraka. Sustavu

koji razbija 40-bitni ključ potrebno je 240 koraka. To zahtijeva dosta računalne

snage, ali je još uvijek u dometu lakog razbijanja i nalaženja šifre (potrebno

je oko tjedan dana izračunavanja, a na jako brzim računalnim grozdovima i mnogo

manje).

Sustav koji razbija 56-bitni ključ

treba obraditi prostor od 256 kombinacija što opet zahtijeva puno

više procesorske snage od prije navedenih slučajeva (DES, koji koristi 56-bitni ključ, razbijen je u projektu koji je

koristio snagu distribuiranih računala u roku od samo par mjeseci. Noviji

pokušaji razbijanja smanjili su to vrijeme na par sati i manje. Također,

napravljeno je specijalno sklopovlje nazvano DES cracking machine koje

efikasno pronalazi DES ključeve).

Ključeve dužine 64 bita je mnogo teže

razbiti, no ipak moguće. Postoje organizacije koje si mogu priuštiti takvu

računalnu moć (vlade nekih jačih ekonomskih država, vodeće svjetske kompanije,

te neke kriminalne organizacije). Ključevi dužine 80 bita smatraju se dobrim za

još neko vrijeme (par godina), ali tek se ključevi sa 128 bita smatraju

dovoljno dugačkim i sigurnim za budućnost. Neki algoritmi koriste i puno veće

ključeve (160,192, 256... 448 bita). No, kao što je i spomenuto, algoritam nije

siguran samim time što koristi veliki ključ. Mnogi algoritmi se mogu razbiti i

na druge načine, a ne samo napadom čistom snagom[5].

Neki su se algoritmi u prošlosti (sada

sve manje) oslanjali na tajnost algoritma enkripcije, tj. njegovu su

neprobojnost temeljili na nepostojanju nikakvih saznanja o tome kako algoritam

radi. To je velika greška, jer se obrnutim inženjeringom (eng. reverseengineering) može saznati način

na koji radi bilo koji algoritam. Na žalost, takvi su se algoritmi pokazali kao

jako slabi jer jednom kada se došlo do spoznaje kako on radi, bilo je lako to

znanje iskoristiti za njegovo razbijanje. Općenito, takvi algoritmi nisu

pouzdani i treba ih izbjegavati.

Prethodno navedene činjenice su se

odnosile ponajviše na simetrične algoritme i njihove ključeve. Kod asimetričnih

algoritama problem je postavljen malo drugačije jer je drugačija i njihova problematika.

U pravilu, ključevi asimetričnih algoritama (512, 1024, 2048 bita) su puno duži

od ključeva simetričnih algoritama (64, 128, 256 ..448 bita). Problem kod

razbijanja asimetričnih algoritama je u deriviranju tajnog ključa iz poznatog

javnog ključa. Kod dobro smišljenih asimetričnih algoritama to je iznimno

teško, no nije nemoguće. Kod RSA algoritma na primjer, to se može postići

faktoriziranjem velikog cijelog broja koji ima dva ogromna prim broja za faktore.

Kod nekih drugih algoritama primjenjuju se metode izračunavanja diskretnog

logaritamskog modula od velikog cijelog broja (što se smatra približno teškim

kao i faktoriziranje ako je modulo veliki prim broj).

Za predodžbu težine izračunavanja,

navedene su neke tipične dužine ključeva kod asimetričnih algoritama i

kompleksnost njihovog razbijanja. Modul 256-bitnih ključeva danas se može lako

faktorizirati na kućnim računalima. 512-bitni ključevi zahtijevaju više

procesorske snage, no još uvijek ih mogu izračunati računala dostupna

akademskoj zajednici. Ključevi dužine 768-bita su sigurniji, no ne treba se na

njih previše oslanjati jer u bliskoj budućnosti mogu i oni biti lako razbijeni.

Ključevi dužine 1024 bita i više smatraju se sigurnim te se preporuča njihovo

korištenje.

Važno je još jednom napomenuti da snaga

nekog algoritma ovisi o njegovoj najslabijoj karici. Nijedan aspekt u

dizajniranju algoritma ne smije biti zanemaren, počevši od njegovog izbora,

implementacije, distribucije ključeva te načina korištenja.

2.2.7 Sažetak poruke

Kao što je ranije spomenuto, kod

opisivanja komunikacije između dvije strane često se koriste imena (Ana i Bobi)

da bi čitatelj dobio bolju predođbu o dijelovima komunikacije. Iako Ana

prilikom slanja poruke Bobiju može istu kriptirati Bobijevim javnim ključem i

tako je učiniti tajnom za sve osim Bobija, postoji mogućnost da netko presretne

njenu poruku i zamijeni je drugom porukom koja je također kriptirana Bobijevim

javnim ključem. Kako bi Bobi bio siguran u autentičnost sadržaja poruke, Ana

mora priložiti dokaz da je poruka nepromijenjena. Zbog toga Ana samoj poruci

prilaže i sažetak poruke.

Sažetak poruke (eng. message digest) može se usporediti s "digitalnim otiskom

prsta"– ne postoje dvije poruke koje imaju isti sažetak. Sažetak poruke

računa se pomoću funkcija za izračunavanje sažetka poruke (eng. hash). Hash funkcije su obične

matematičke funkcije sa svojstvom da za svaki ulazni niz bilo koje duljine daju

izlazni niz iste, fiksne duljine.

H(M) = h,

H – hash funkcija

M - poruka

h – sažetak poruke fiksne duljine

Tako npr. funkcija SHA-1 za ulazni niz bilo koje duljine daje izlazni niz fiksne

duljine 160 bitova. Dodatno, ne postoje dva različita ulazna niza za koje hash

funkcije daju iste izlazne nizove te je izrazito teško (praktički nemoguće) iz

izlaznog niza dobiti ulazni niz. Naravno, činjenica da ne postoje dva različita

ulazna niza koja daju isti sažetak nije stopostotno točna, jer (u slučaju SHA1 hash funkcije) postoji

"samo" 2160 sažetaka. Međutim i to je više nego dovoljno da se vjerojatnost da dva

različita ulazna niza daju isti sažetak asimptotski približi nuli. Osim SHA1, poznate su hash funkcije MD5, MD4

i MD2.

Prema Jamesu Walshu u knjizi "True

Odds – How Risks Affect Your Everyday Life": veća je šansa da grom

ubije Vas i još 9 ljudi koje Vi nasumice odaberete nego da izvorna i

krivotvorena poruka imaju isti SHA1 sažetak[19]!

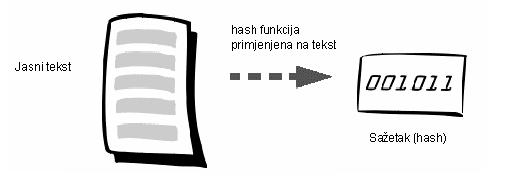

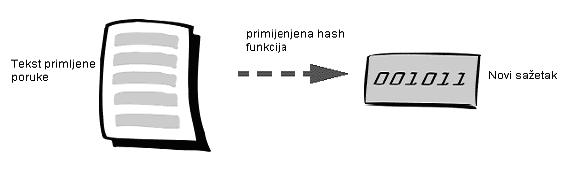

Slika 2.3: Računanje sažetka poruke

Bobi, po primitku poruke, razdvaja

sažetak poruke od samog sadržaja. Koristeći istu hash funkciju kao i

Ana, Bobi računa sažetak poruke koju je primio od Ane, te dobiveni sažetak

uspoređuje sa sažetkom kojeg je poslala Ana. Ako su sažeci identični, poruka je

do Bobija stigla nepromijenjena, a ako nisu vjerojatno je netko podvalio

krivotvorenu poruku. Naravno, postoji opasnost da netko presretne i sadržaj i

sažetak poruke, te najprije promijeni sadržaj, a potom sukladno sadržaju

promijeni i sažetak. U tom slučaju Bobi neće detektirati da je netko mijenjao

izvornu poruku. Kako bi se izbjegla takva situacija koristi se digitalni

potpis.

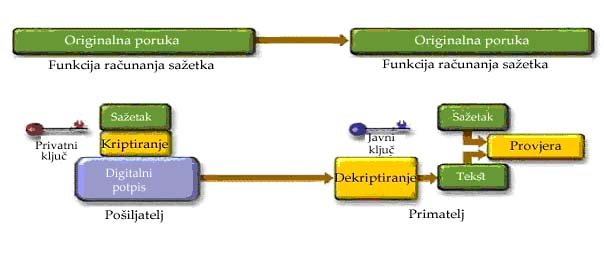

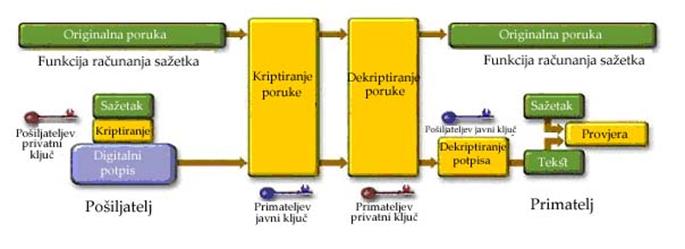

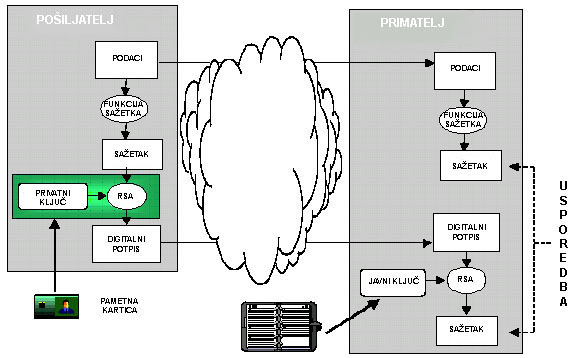

2.2.8 Digitalni potpis

Kada Ana putem interneta šalje poruku

Bobiju, on se s pravom može zapitati da li mu baš Ana šalje poruku a ne netko

drugi te da li je sadržaj poruke uistinu onaj kojeg je poslala Ana. Ova se

pitanja mogu riješiti primjenom digitalnog potpisa koji je zapravo

kombinacija sažetka poruke i asimetričnog algoritma. Željene funkcionalnosti

digitalnog potpisa su autentificiranje pošiljatelja, očuvanje integriteta

poruke, te nemogućnost krivotvorenja i ponovnog korištenja.

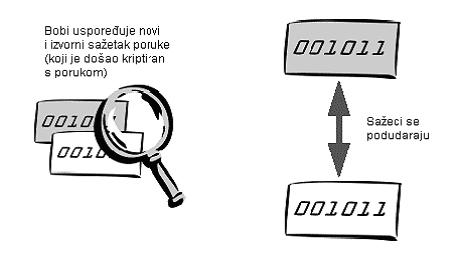

Da bi Bobi bio siguran u autentičnost

poruke, Ana stvara digitalni potpis tako da najprije izračuna sažetak vlastite

poruke uz pomoć neke hash funkcije. Nakon toga taj sažetak kriptira

vlastitim privatnim ključem (koji joj inače služi za dekriptiranje).

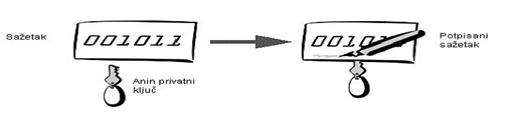

Slika 2.4: Stvaranje

digitalnog potpisa

Kriptirani sažetak poruke (digitalni

potpis) svatko može dekriptirati dohvaćanjem Aninog javnog ključa, ali je Ana

jedina koja ga je mogla kriptirati korištenjem svog privatnog ključa. Dobiveni

digitalni potpis Ana priključuje svojoj izvornoj poruci i šalje Bobiju. Po

primitku poruke, Bobi dohvaća Anin javni ključ za kriptiranje (koji se u ovom

slučaju unatoč imenu koristi za dekriptiranje) i pomoću njega dekriptira

sažetak poruke.

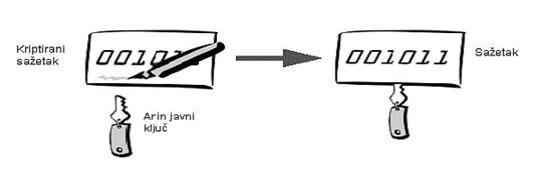

Slika 2.5: Provjera

digitalnog potpisa

Slika 2.6: Provjera

digitalnog potpisa

Bobi zatim računa sažetak Anine poruke

koju je primio uz digitalni potpis i dobiveni sažetak uspoređuje sa sažetkom

koji je kriptiran došao s porukom. Ako su sažeci identični, poruka je autentična

jer je jedino Ana mogla svojim privatnim ključem kriptirati sažetak.

Slika 2.7: Provjera

digitalnog potpisa

Kriptiranje je vremenski skupa operacija.

Kriptiranje cijele poruke trajalo bi predugo, pa se zato pribjegava kriptiranju

samo sažetka poruke.

Slika 2.8: Razmjena

poruka i digitalnih potpisa

Na ovaj se način stvara digitalni

potpis poruke, ali nije osigurana i njezina tajnost. Tajnost se može osigurati

kriptiranjem poruke primateljevim javnim ključem nakon potpisivanja.

Slika 2.9: Razmjena

poruka i digitalnih potpisa

Kriptiranjem nakon potpisivanja

osiguravaju se autentifikacija pošiljatelja te integritet i tajnost poruke.

Međutim, ostaje pitanje povjerenja.

Slika 2.10: Razmjena

poruka i digitalnih potpisa

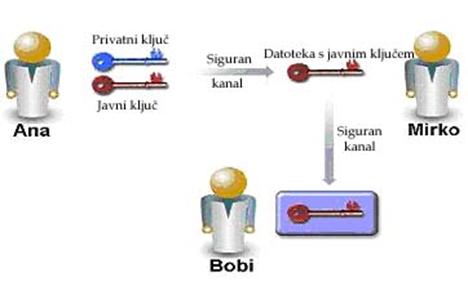

Na temelju čega Bobi može vjerovati da

je Anin javni ključ koji je dohvatio zaista Anin javni ključ? Bobi može osobno

poznavati Anu te zatražiti od nje njen javni ključ i vjerovati joj na riječ da

je to zaista njezin javni ključ. Ako se Bobi i Ana ne poznaju, jedan od načina

je da imaju zajedničkog poznanika Mirka kojem oboje bezuvjetno vjeruju. Ana

može svoj javni ključ dati Mirku, a Mirko ga dalje proslijediti Bobiju. Ako

Mirko kaže da je to Anin javni ključ, onda mu Bobi bezuvjetno vjeruje. Obzirom

da je vrlo teško naći zajedničkog poznanika sa svim ljudima kojima želimo u

nekom trenutku poslati tajnu poruku, potrebno je naći pouzdaniji mehanizam.

2.2.9 Digitalna omotnica

Digitalna omotnica osigurava tajnost, ali ne i besprijekornost informacije. Poruku

pošiljatelj kriptira proizvoljnim (obično slučajno generiranim) simetričnim

ključem K koristeći neki od simetričnih algoritama kriptiranja.

Simetrični (sjednički) ključ se kriptira javnim ključem primatelja PB.

Kriptirana poruka i kriptirani ključ čine digitalnu omotnicu:

digitalna_omotnica = { E(m,K); E(K,PB)

}.

2.2.10

Digitalni pečat

Digitalni pečat je digitalno potpisana

digitalna omotnica. Digitalnim potpisom nije osigurana tajnost poruke (poruku

svatko može pročitati), ali su osigurani autentičnost, integritet i neporecivost.

S druge strane, digitalnom omotnicom je osigurana samo tajnost. Digitalni pečat

osigurava sva četiri sigurnosna zahtijeva: tajnost, autentičnost, integritet i

neporecivost.

3. Pametne kartice

3.1. Uvod

Jedna od glavnih karakteristika evolucije računala je smanjenje njihovih fizičkih dimenzija . Ta se karakteristika najbolje vidi na primjeru pametnih kartica. Nekoć su računala zauzimala prostorije veličine sportske dvorane, a danas se na čipu veličine nekoliko milimetara nalazi računalo mnogo snažnije od svojih velikih predaka.

Pametna se kartica prvi put spominje kao patent francuskog novinara 1974. godine. Deset godina kasnije, upravo u Francuskoj, proizvedena je prva pametna kartica, koja se koristila u telefonskoj industriji. Nakon toga događaja, financijski giganti Europay, Mastercard i Visa udružuju snage s namjerom da pametne kartice što prije zažive u bankarstvu. Rezultat je EMV specifikacija. Ubrzo je i industrija mobilnih komunikacija uvidjela da je njihov interes uzeti dio nove tehnologije, te 1998. izlazi GSM specifikacija. Danas su telefonska i financijska industrija najveći korisnici tehnologije pametnih kartica i ulažu ogromna sredstva u daljnji razvoj.

Sigurnost je najvažnija i najznačajnija osobina pametne kartice koja joj garantira dug život na tržištu i čitav niz uspješnih implementacija[21].

3.2. Vrste pametnih kartica

Postoji više kriterija podjele pametnih kartica u skupine. Mogu se dijeliti po vrsti čipa ili po načinu komunikacije kartice s terminalom. S obzirom na vrstu čipa, kartice dijelimo na memorijske i mikroprocesorske. S obzirom na pristup terminalu, dijelimo ih na kontaktne i bezkontaktne.

Memorijska kartica ima čip s memorijom i neprogramabilnom logikom. Obično pohranjuje do 4K memorije. Tipičan predstavnik memorijske kartice je telefonska kartica. Ona u svojoj memoriji sadrži zapis koji govori o kreditu na kartici; kad se on potroši, kartica postaje neupotrebljiva. Prednost ove vrste kartica je njihova niska cijena.

Mikroprocesorske kartice sadrže mikroprocesor, čime se značajno podiže razina sigurnosti. Kartica može implementirati razne kriptografske algoritme. Njezina je snaga ograničena memorijskim prostorom i snagom procesora.

Kontaktne kartice

Kontaktne kartice su mikroprocesorske kartice koje komuniciraju s terminalom putem čitača (CAD eng. Card acceptance device). Kartica je spremna za korištenje tek nakon što se umetne u čitač koji je spojen na terminal. Kartica napajanje prima preko čitača. Što se tiče mikroprocesorskih kartica, ovaj je tip u najširoj uporabi.

Radi se o mikroprocesorskim karticama koje za rad ne moraju biti umetnute u čitač, već je dovoljno da budu unutar magnetskog polja CAD uređaja. Kartica sadrži antenu preko koje se obavlja komunikacija s CAD uređajem. Napajanje dolazi indukcijom u magnetskom polju. Ovaj tip kartica najčešće se koristi kao propusnica za ulaz u štićene objekte. Svoju primjenu također nalaze u sustavima za naplatu cestarina.

3.3 Električna i fizička svojstva

Slika

3.1: Pametna kartica

Mikroprocesor

Mikroprocesor je najvažniji dio kartice. Za razliku od magnetske trake, koja se na karticu lijepi, čip se, radi zaštite od fizičkih utjecaja, umeće u kućište koje se naziva modul čipa.

Slika

3.2: Mikroprocesor pametne kartice

Čipovi se dizajniraju i proizvode specijalno u tu svrhu, od komponenti koje nisu široko dostupne. Proizvode su uglavnom od silicija, koji je neelastičan i lomljiv. Iz tog je razloga njegova površina jako mala (25mm2). Tako mala "radna površina" pred dizajnere stavlja težak zadatak optimiranja rasporeda komponenti.

Pametna kartica ima osam kontaktnih točaka. Dimenzije i lokacije kontakata opisuje norma ISO 7816, 2. dio.

- Na Vcc kontakt se dovodi napajanje. Naponska razina je 3V ili 5V, s maksimalnom devijacijom od 10%. Pametne kartice mobilnih telefona, SIM moduli, imaju napajanje od 3 V.

- RST kontakt služi za slanje reset signala mikroprocesoru, to je tzv. topli reset. Hladni reset se dobiva prekidom signala napajanja. Izvlačenje i ponovno umetanje kartice u CAD uređaj rezultira hladnim reset-om.

- Mikroprocesor pametne kartice nema mogućnost generiranja signala takta. Na CLK kontakt se dovodi vanjski signal takta iz kojeg se derivira unutrašnji takt.

- GND kontakt se koristi kao referentna naponska vrijednost. Najčešće je to nulta naponska razina.

- Vpp kontakt je opcionalan i koristi se samo kod starih tipova kartica. Takvi tipovi kartica zahtijevali su korištenje dviju programskih naponskih razina. Niža naponska razina označavala je pasivno stanje, a viša naponska razina se koristila prilikom pisanja u EEPROM memoriju. Današnje pametne kartice ne koriste taj kontakt, jer moderni mikrokontroleri koriste integriranu strujnu pumpu.

- I/O kontakt se koristi za prijenos podataka i naredbi između pametne kartice i vanjskog svijeta. Komunikacija je dvosmjerna (izmjenični prijenos u oba smjera, ne istovremeno) [21].

Procesor

Većina pametnih kartica koristi 8-bitni procesor baziran na CISC arhitekturi s taktom od 5MHz i 16-bitnim memorijskim adresiranjem. Snažnije kartice mogu imati takt do 40Mhz. Danas se već proizvode 16-bitni i 32-bitni procesori, ali je niska cijena razlog zbog kojeg 8-bitni procesori vjerojatno nikad neće biti istisnuti do kraja.

Pametne kartice često implementiraju kriptografske algoritme koji mogu biti vrlo zahtjevni. Budući je procesor usko grlo u radu kartice, često se uz procesor ugrađuje i koprocesor zadužen za obavljanje zahtjevnih kriptografskih funkcija. Time kartica dobiva na svojoj snazi, ali raste i njezina cijena.

Pametne kartice obično sadrže tri tipa memorije: postojanu ispisnu memoriju, postojanu upisno-ispisnu memoriju i ne postojanu upisno-ispisnu memoriju. ROM , EEPROM i RAM su najčešće korištene memorije. Omjeri veličina pojedinih memorija ovise o namjeni pametne kartice. Obzirom da je RAM ćelija otprilike 16 puta veća od ROM ćelije, uvijek je prisutan zahtjev za što manjom količinom RAM memorije.

- ROM (eng. Read Only Memory)

se koristi za pohranu nepromjenjivog programskog

koda. Sadrži kôd operacijskog sustava i nepromjenjive podatke korisničkih

aplikacija. Proces pisanja stalnih programskih komponenti u ispisnu

neprogramirljivu memoriju čipa naziva se maskiranje, a obavlja se u fazi

proizvodnje kartice. Nakon te faze nemoguće je upisivanje podataka,

zapisani podaci mogu se samo čitati. ROM memorija zadržava

svoje stanje i bez prisutnosti napajanja.

- EEPROM (engl. Electrically Erasable Programmable Read Only Memory) također zadržava svoje stanje kad nema napajanja. Sadržaj memorije se može mijenjati za vrijeme normalnog korištenja kartice. Koristi se za pohranu podataka i korisničkih aplikacija, te funkcionalno odgovara tvrdom disku osobnog računala. Važni električni parametri EEPROM memorije su broj ciklusa pisanja, vrijeme zadržavanja podataka i vrijeme pristupa. EEPROM koji koriste pametne kartice može izvesti barem 100 000 ciklusa pisanja i zadržati podatke dulje od 10 godina. Čitanje EEPROM-a je jednako brzo kao i čitanje RAM-a, ali je zato pisanje u EEPROM 1000 puta sporije od pisanja u RAM.

- RAM (engl. Random Acces Memory)

se koristi kao privremeni radni prostor za pohranu i modifikaciju

podataka. Uklanjanjem napajanja gubi se informacija o sadržaju memorije.

3.4 Komunikacijski model

Pametna kartica započinje komunikaciju s ostalim sustavima umetanjem u CAD uređaj. Postoje dvije vrste CAD uređaja: kartični čitač i terminal. Pametna kartica komunicira s računalom pomoću kartičnog čitača koji je na računalo spojen serijskim, paralelnim ili USB portom. Čitač nema mogućnost procesiranja, već isključivo služi za komunikaciju i otkrivanje pogrešaka uslijed neodgovarajućeg transportnog protokola. Terminali su računala kod kojih je čitač integriran kao dio računala. Primjer za takve uređaje su sveprisutni bankomati. Takvi uređaji imaju mogućnost procesiranja, pa tako na primjer bankomat može umanjivati saldo na računu kartice.

Model komunikacije koji koriste pametne kartice omogućava komunikaciju u oba smjera, ali ne istodobno. Dva entiteta, u ovom slučaju kartica i računalo, komuniciraju izmjenjujući podatkovne pakete koje propisuje protokol. Sustav pametnih kartica koristi vlastiti format podatkovnih paketa – APDU (engl. Application Protocol Data Unit) pakete. U APDU paketu se uvijek nalazi ili naredba ili odgovor. Sustav se temelji na korisnik-poslužitelj (engl. client-server) modelu, u kojem kartica preuzima ulogu pasivnog sudionika u komunikaciji; terminal šalje naredbu, a kartica uzvraća odgovorom.

APDU protokol, specificiran u normi ISO 7816-4, je protokol na razini aplikacija između pametne kartice i terminala. APDU poruke obuhvaćene su s dvije strukture: prvu strukturu koristi aplikacija na strani terminala za slanje naredbi kartici, a drugu kartica za slanje povratnih odgovora aplikaciji terminala. Dotični formati poruka se nazivaju APDU naredba (C-APDU) i APDU odgovor (R-APDU).

|

ZAGLAVLJE |

TIJELO |

|||||

|

CLA |

INS |

P1 |

P2 |

Lc |

Podatkovno polje |

Le |

Slika 3.3: Prikaz formata zaglavlja APDU

naredbe

|

TIJELO |

STATUSNA RIJEČ |

|

|

Podatkovno polje |

SW1 |

SW2 |

Slika 3.4: Prikaz formata tijela APDU naredbe

Zaglavlje APDU naredbe se sastoji od 4 okteta: CLA (oznaka klase kojoj pripada instrukcija), INS (oznaka instrukcije), P1 i P2 (parametri instrukcije). Oktet klase identificira kategoriju APDU naredbe i APDU odgovora. Instrukcijski oktet određuje instrukciju naredbe. Parametri P1 i P2 se koriste kao proširenja funkcionalnosti instrukcije.

Nakon zaglavlja APDU naredbe slijedi tijelo naredbe. Tijelo je opcionalno i varijabilne duljine. Lc polje određuje duljinu podatkovnog polja (broj okteta). Podatkovno polje sadrži podatke koji se šalju kartici za izvršavanje instrukcije specificirane u zaglavlju. Posljednji oktet APDU naredbe je Le polje. Le polje definira koliki broj okteta očekuje aplikacija terminala u sljedećem APDU odgovoru. Kartica šalje APDU odgovor koji se sastoji od opcionalnog tijela i obaveznog završnog dijela. Tijelo obuhvaća podatkovno polje čija je duljina određena Le poljem odgovarajuće APDU naredbe. Završni dio se sastoji od dva polja, SW1 i SW2, koja zajedno tvore statusnu riječ. Statusna riječ opisuje u kojem je radnom stanju kartica nakon što izvrši instrukciju APDU naredbe. Npr. statusna riječ "0x9000" znači da je kartica uspješno i u potpunosti izvršila naredbu.

Iz činjenice da C-APDU i R-APDU uvijek dolaze u paru i da je podatkovno polje opcionalno u obje APDU strukture, proizlaze četiri moguća slučaja APDU komunikacije.

TPDU (engl. Transport Protocol Data Unit) protokol je protokol niže razine – transportni protokol definiran u ISO 7816-3 normi. Na ovom mjestu se može povući paralela s ISO OSI referentnim sustavom. U toj usporedbi APDU protokol bi predstavljao 7. OSI sloj, a TPDU protokol 6. OSI sloj. Ispod toga se nalaze niži slojevi, odnosno "žice" kojima se prenose električni impulsi.

U kartičnim sustavima su najraširenija dva tipa transportnih protokola; T=0 protokol i T=1 protokol. Oba protokola su asinkrona i dvosmjerna. Razlika je u tome što je T=0 oktet orijentiran protokol kod kojeg je najmanja jedinica prijenosa 1 oktet, dok je T=1 blok orijentiran protokol kod kojeg je najmanja jedinica prijenosa blok (niz okteta). T=0 protokol je zastarjeli protokol koji «ne vidi» gore navedenu podjelu komunikacijskog sustava na slojeve. Suprotno tome, T=1 protokol ukalupljuje APDU pakete u TPDU jedinice. Time se omogućava ulančavanje poruka i kriptiranje sadržaja ADPU poruka.

ATR

Kad se na kontaktnu površinu kartice dovede signal napajanja, takta i reseta, kartica preko I/0 linije terminalu šalje ATR (engl. Answer To Reset) poruku. To je poruka koja sadrži parametre potrebne za uspostavljanje komunikacije. Duljina poruke je maksimalno 33 okteta, a sadrži podatke o tipu prijenosnog protokola, brzini prijenosa i druge informacije koje terminal mora znati da bi započeo komunikaciju.

PTS

Kad terminal primi

ATR naredbu, komunikacija može započeti. Prije samog početka terminal može

poslati PTS (engl. Protocol Type Selection) poruku, kojom može

promijeniti neki od parametara komunikacije. PTS poruka se mora poslati

neposredno nakon primitka ATR naredbe. Nakon ATR naredbe može se poslati samo

jedna PTS poruka.

3.5 Operacijski sustav

Operacijski sustav pametnih kartica ima jako malo sličnost s operacijskim sustavima koje obično susrećemo na računalima. Ne postoji korisničko sučelje i nema mogućnost pristupa vanjskim jedinicama za pohranu podataka. Njegova osnovna zadaća je upravljanje komunikacijom.

Norma ISO 7816-4 predstavlja temelj većine današnjih operacijskih sustava pametnih kartica. Njegova najvažnija karakteristika je datotečna orijentacija. Kao posljedica toga, korisnička aplikacija se predstavlja podatkovnom datotekom, a naredbe za pristup aplikacijskim podacima definira operacijski sustav. Upravo zbog te karakteristike, odnosno nedovoljno jasnog razdvajanja operacijskog sustava i korisničke aplikacije, razvila se potreba za novim tehnologijama. Jedna od njih je i Java Card tehnologija.

3.6 Životni ciklus kartice

Prema normama ISO 10202-1 razlikujemo 5 faza životnog ciklusa kartice.

Tablica 3.1: Životni ciklus pametne kartice

|

Faze životnog ciklusa kartice |

Tipične aktivnosti |

|

Faza 1: Proizvodnja čipa i proizvodnja

kartice |

Dizajn čipa Generacija operacijskog sustava kartice Proizvodnja čipa i modula Proizvodnja tijela kartice Ugrađivanje modula u tijelo

kartice |

|

Faza 2: Priprema kartice |

Završavanje operacijskog

sustava kartice |

|

Faza 3: Priprema aplikacije |

Inicijalizacija aplikacije/a Personalizacija aplikacije/a |

|

Faza 4: Korištenje kartice |

Aktiviranje aplikacije Deaktiviranje aplikacije |

|

Faza 5: Kraj korištenja kartice |

Deaktiviranje aplikacije Deaktiviranje kartice |

4. PKI infrastruktura

4.1 Uvod

IETF definicija PKI sustava glasi: PKI

je skup sklopovlja, programske opreme, ljudi, pravila i funkcija potrebnih za stvaranje,

upravljanje, pohranjivanje, distribuiranje i opozivanje certifikata baziranih

na kriptografiji javnim ključem[1].

PKI pruža osnovnu

sigurnost potrebnu za sigurnu komunikaciju takvu da korisnici, koji se

međusobno ne poznaju ili su dosta udaljeni, mogu sigurno komunicirati kroz

lanac povjerenja. PKI se stoga naziva i hijerarhijom povjerenja. Povjerenje je

građevni blok infrastrukture javnog ključa i ono se u svijetu interneta

klasificira pomoću slijedećeg:

- Privatnost. Ostvaruje se korištenjem kriptiranja.

Poruka se pretvara u drugačiji tekst korištenjem algoritama enkripcije i

samo osobe sa ispravnim ključem za dekriptiranje mogu dobiti originalnu

poruku.

- Integritet. Jamči da je ono što je primatelj primio upravo ono što je

pošiljatelj poslao. Nema gubitka informacija.

- Neporecivost. Osigurava da korisnik ne može negirati da je poslao poruku ili

sudjelovao u transakciji (Zakon o elektroničkom potpisu [Hrvatski sabor,

2002])[20].

- Autentifikacija. Utvrđuje da je entitet ono što tvrdi da

jest. Digitalni certifikat povezuje identitet s jedinstvenim ključem.

Temeljni dio kriptiranja kod PKI-a čini par ključeva; javni i privatni

ključ. Svaki korisnik posjeduje

svoj jedinstveni par ključeva. Jedan ključ iz para je privatni i njime se

koristi samo njegov vlasnik, a drugi je ključ javan i dostupan svima. Ključevi

u paru vezani su složenim matematičkim algoritmom (RSA algoritam) koji jamči slijedeće:

- posjedovanjem

javnog ključa nije moguće otkriti privatni ključ,

- sve što je

šifrirano privatnim ključem moguće je dekriptirati samo javnim ključem i obratno.

Kriptografija javnim ključem manifestira se kroz kriptiranje i digitalno

potpisivanje. Poruka se kriptira pomoću javnog ključa osobe kojoj poruku

šaljemo. Na taj način samo primatelj može dekriptirati poruku s odgovarajućim

privatnim ključem. Kod digitalnog potpisivanja izračunava se sažetak (engl. hash) poruke, koji je jedinstven za

svaku poruku, a čime se onemogućava kopiranje već korištenog potpisa.

Pošiljatelj potpisuje sažetak poruke svojim privatnim ključem, a primatelj

utvrđuje autentičnost javnim ključem pošiljatelja. Tj. iz primljene poruke se

vadi kriptirani sažetak, dekriptira se javnim ključem pošiljatelja, te se iz

primljene izvorne poruke računa novi sažetak i uspoređuje sa dobivenim. Ukoliko

su isti, dokazuje se identitet pošiljatelja i integritet poruke (funkcija

sažetka je jednosmjerna, te je nemoguće iz dobivenog sažetka dobiti izvornu

poruku).

Slika

4.1: Razmjena poruka i digitalnih

potpisa

Privatni ključ nije dostupan svima i stoga je zaštićen lozinkom. U tu se

svrhu dodatna sigurnost PKI sustava ostvaruje uporabom pametnih kartica. Pored pohrane privatnog ključa, digitalni

potpis se generira unutar sigurnog okruženja čipa. Na taj način privatni ključ

nikada ne napušta karticu i nije dostupan aplikacijama izvan čipa. Za

korištenje pametne kartice potreban je osobni broj ili PIN (engl. Personal Identification Number), koji

posjeduje samo korisnik - vlasnik pametne kartice i čitač kartice koji se

priključi na računalo. Zaštita i čuvanje pametne kartice i PIN-a obaveza su

svakog korisnika usluge[2].

Primjeri korištenja

PKI-a:

- Osiguravanje

transakcija između poslovnih partnera i krajnjih klijenata preko javne

mreže, kao što je Internet, korištenjem SSL-a,

- Internet

bankarstvo,

- Autentifikacija

korisnika i kontrola pristupa kroz identifikaciju baziranu na

certifikatima,

- Neporecivost;

digitalni certifikat potvrđuje korisnikov identitet, tako da je poslije

nemoguće poricati digitalno potpisanu transakciju (npr. kupovanje na Web

stranicama).

4.2 PKI komponente

Dijelovi PKI

sustava:

- Certifikacijski centar

(CA): izdaje i povlači certifikate, održava

informacije o stanju certifikata, objavljuje valjane certifikate.

- Registracijski centar (RA): provjerava sadržaj certifikata za CA.

- Repozitorij: distribuira certifikate i liste opozvnih certifikata u realnom

vremenu.

- Krajnji entiteti

(korisnici): osobe ili oprema.

Slika

4.2: PKI infrastruktura

4.2.1 Certifikacijski centar

Certifikacijski centar je

treća strana povjerenja (engl. Trusted

Third Party). Javni ključevi se distribuiraju u formi certifikata javnog

ključa. CA je temeljni dio PKI-a s obzirom da je jedina komponenta koja može

izdavati certifikate. CA koji je izdao određeni certifikat digitalno ga potpisuje

(time se povezuje ime subjekta sa javnim ključem). CA je također odgovoran za izdavanje liste

opozvanih certifikata (CRL) osim u slučaju kad je ta funkcija dodijeljena

odvojenom izdavatelju CRL-a.

4.2.2 Registracijski centar

RA obrađuje zahtjeve korisnika za izdavanje certifikata, registrira

korisnike i surađuje sa CA u poslovima izdavanja certifikata. Cilj RA je

identifikacija korisnika i osiguravanje neporecivosti – da li je digitalni

identitet izdan pravoj osobi? RA predstavlja sučelje između

krajnjeg korisnika i CA, te obavlja slijedeće funkcije:

- Potvrđuje atribute subjekta koji zahtijeva certifikat,

- Potvrđuje da subjekt ima vlasništvo nad registriranim privatnim ključem,

- Generira par privatni/javni ključ,

- Upravlja interakcijom sa CA (ili nekoliko njih) kao posrednik krajnjeg entiteta, uključujući obavještavanje o kompromitiranju ključa i zahtjev za oporavak ključa.

4.2.3 Repozitorij

Repozitorij se

koristi za distribuiranje certifikata i statusa izdanih certifikata. Najčešće

upotrebljavana usluga repozitorija je LDAP poslužitelj. CA objavljuje

certifikate u repozitorij, a klijenti ih dohvaćaju pomoću LDAP bazirane

klijentske aplikacije. LDAP implementacija može biti jednostavan LDAP poslužitelj

ili potpuni X.500 proizvod.

Status certifikata može imati dvije forme. Ukoliko je to CRL ili CDP (CRL Distribution Point), koristi se LDAP poslužitelj. CRL se objavljuje na LDAP poslužitelj, te klijent dohvaća najnoviji CRL. Druga se forma zove On-line Certificate Status Protocol (OCSP). U tom slučaju, priručni spremnik (engl. cache) (forma repozitorija), pohranjuje status certifikata. Svaki put kada klijentova aplikacija odluči koristiti certifikat, postavit će OCSP priručnom spremniku upit o valjanosti certifikata.

4.2.4 Krajnji entiteti

Krajnji entiteti

najčešće predstavljaju krajnje korisnike-ljude. No, to mogu biti i razni

uređaji kao što su usmjeritelji, poslužitelji, aplikacije/servisi ili bilo što

drugo što se može identificirati u imenu subjekta certifikata javnog ključa.

Kao krajnji entiteti mogu biti predstavljeni i pružatelji usluga (podrške)

vezanih uz PKI. Tako se iz perspektive CA, RA smatra krajnjim entitetom.

4.3 PKI funkcije upravljanja

4.3.1 Registracija

Krajnji entiteti se moraju učlaniti u PKI prije nego što počnu koristiti

njegove usluge. Registracija je prvi korak u tom procesu i predstavlja obradu

zahtjeva za certifikacijom. Ovaj korak je najčešće povezan s inicijalnom provjerom

identiteta krajnjih entiteta. Proces registracije se može postići direktno sa

CA ili preko RA. Isto tako može biti on-line ili off-line (ili kombinacija

oba). U registracijskom postupku, u skladu s certifikacijskom politikom i

pravilima o izdavanju certifikata, potrebno je odrediti u koje će se svrhe

certifikat koristiti i koliki će biti period valjanosti certifikata[3].

4.3.2

Inicijalizacija

Inicijalizacija slijedi nakon registracije. Ovaj se korak najčešće odnosi

na povezivanje krajnjeg entiteta s parom ključeva. Generira se par ključeva što

uključuje stvaranje para javni/privatni ključ, koji je povezan s krajnjim

entitetom. Ključeve može generirati RA, CA ili neka druga komponenta.

4.3.3

Certifikacija

Certifikacija je zaključni dio učlanjivanja krajnjeg entiteta u PKI. Ovaj

korak uključuje izdavanje certifikata javnog ključa od strane CA. Ukoliko je

zahtjev za certifikacijom odobren, CA će potpisati podatke i javni ključ iz

zahtijeva. Kada je generiran, certifikat se daje krajnjem entitetu i/ili

objavljuje u repozitoriju.

4.3.4

Oporavak para ključeva

Parovi ključeva se mogu koristiti kao potpora pri stvaranju digitalnog

potpisa, za provjeru, kriptiranje i dekriptiranje ili oboje. Kada se koriste za

kriptiranje/dekriptiranje, važno je omogućiti mehanizam oporavka ključeva

potrebnih za dekriptiranje, jer se može dogoditi da "normalan" pristup sadržaju ključeva nije moguć. U tom

slučaju nije moguće moguće obnoviti kriptirane podatke. Normalan pristup

ključevima dešifriranja može rezultirati zaboravljenom lozinkom, štetom na sklopovlju

i sl. Oporavak para ključeva omogućuje krajnjim entitetima povratak ključeva od

autoriziranog sustava za pohranu (engl. backup)

ključeva.

4.3.5

Ažuriranje ključeva

Certifikati se izdaju s fiksnim vremenom trajanja (dvije do pet godina) i

nakon toga ističu. Ažuriranje para ključeva uključuje generiranje novog para

ključeva i izdavanje novog certifikata, a može se pojaviti s unaprijed danim

istekom vremena. Tako se legitimni par ključeva uvijek nalazi u vlasništvu

krajnjeg entiteta. Moguće je utemeljiti različite periode valjanosti za

ključeve koji se koriste za digitalno potpisivanje i provjeru.

4.3.6 Zahtjev za opoziv

Certifikati se izdaju s dugim vremenom trajanja, no certifikat može isteći

i prije, zbog raznih okolnosti kao što su promjena imena, kompromitiranje

ključa i sl. Zbog toga je potrebno opozvati certifikat prije isteka vremena

trajanja certifikata. Zahtjev za opoziv može doći i od krajnjeg entiteta (ili

RA). Informacije o opozivu moraju biti dostupne od CA koji je izdao certifikat

ili od izdavatelja CRL-a kojemu je CA povjerila tu funkciju. Krajnji entiteti

moraju provjeravati status opoziva svih certifikata u certifikacijskoj putanji.

To uključuje informacije o opozivu krajnjih entiteta i prijelaznih CA.

4.3.7 Međusobno certificiranje

Međusobno certificiranje se pojavljuje između CA centra. Cross certifikat je zapravo certifikat

javnog ključa koji je jedan CA izdao drugom. Drugim riječima, to je certifikat

koji sadrži javni ključ jednog CA, a digitalno ga je potpisao drugi CA. Budući

da PKI sustav može imati više CA, moguće je da dva korisnika PKI sustava imaju

javne ključeve certificirane kod različitih CA, a koji nisu podređeni istom

vršnom CA. Međusobno certificiranje CA korisnicima omogućuje međusobnu

autentifikaciju u takvoj situaciji. [5]

Slika

4.3: Međusobna certifikacija

5. X.509 certifikat javnog ključa

5.1 Uvod

Certifikat je najvažniji dio cjelokupnog PKI sustava. Na njemu počiva

uzajamno povjerenje vlasnika certifikata i onoga tko certifikat provjerava. Certifikat jednoznačno povezuje osobu uz njezin

javni ključ -

potvrđuje identitet osobe. Sprječava se lažno predstavljanje sudionika u

elektroničkim transakcijama, kao i otkrivanje tajnih informacija osobama koje za

to nisu ovlaštene. U javnom životu

certifikat bi predstavljao ekvivalent osobnoj iskaznici i u tom smislu, u

komunikaciji putem interneta, osigurava međusobnu identifikaciju strana koje

komuniciraju.

Kako bi podržavao automatsko

obrađivanje i da bi se mogao distribuirati putem interneta, certifikat mora

biti digitalni objekt i mora biti kodiran u standardnom formatu. Široko

prihvaćen standardni format certifikata javnog ključa je X.509 certifikat

javnog ključa. X.509 je prvi put objavljen 1988., a u međuvremenu su se

pojavile još dvije verzije. Sve moderne implementacije PKI-a generiraju i

obrađuju certifikate X.509 verzije 3 (X.509 v3), koja je uvela proširenja

certifikata. Proširenja se koriste kada izdavatelj želi uključiti informacije

koje nisu podržane osnovnim poljima certifikata. Nedavno je dovršen i

certifikat X.509 v4, no on ne mijenja format certifikata nego definira neka nova

proširenja[5].

Vrste certifikata su:

- Certifikati

krajnjih korisnika.

Ovi certifikati se izdaju subjektima koji nisu CA. Moraju sadržavati

dostatnu informaciju da bi korisnici certifikata ustanovili da li je javni

ključ prikladan za određene aplikacije. Subjekt certifikata krajnjeg

entiteta može biti čovjek ili sustav (npr. web server ili usmjeritelj).

- CA

certifikati. Ovi

certifikati su izdani subjektima koji jesu CA. Oni su dio certifikacijskog

puta. Javni ključevi iz ovih certifikata se koriste za provjeru digitalnog

potpisa na certifikatima i listi opozvanih certifikata. Moraju sadržavati

dostatnu informaciju za korisnike, za konstruiranje certifikacijskog puta

i lociranje CRL-a. Subjekt CA certifikata može biti drugi CA unutar istog

PKI sustava, CA iz drugog PKI sustava ili mosni CA.

- Samoizdani

certifikati. To je

posebna vrsta CA certifikata kod kojega su izdavatelj i subjekt isti.

Samoizdani certifikati se koriste za utemeljenje točaka povjerenja,

distribuiranje novih javnih ključeva i modificiranje skupa

certifikacijskih pravila podržanih u PKI-u.

Digitalni certifikat se koristi u dvije svrhe:

- Javni ključ

dostupan je drugim osobama koje mogu koristiti taj ključ kako bi poslali

šifrirane poruke, poruke koje može čitati samo vlasnik privatnog ključa.

Druge osobe ne mogu čitati te šifrirane poruke.

- Potvrđuje

identitet kada se šalju poruke drugim osobama. Drugim riječima, služi kao

dokaz da ste vi osoba za koju tvrdite da jeste.

5.2 Komponente certifikata

X.509 certifikat možemo promatrati kao tri ugniježđene komponente. Prva

komponenta je tzv. tamper-evident

omotnica na kojoj su jasno vidljivi znaci promjena i koju osigurava digitalni

potpis. Unutar omotnice nalazi se osnovni sadržaj koji uključuje informacije

obavezne za svaki certifikat. Osnovni sadržaj može uključivati skup proširenja

po izboru. Većina certifikata, danas generiranih, uključuje sve tri komponente;

omotnicu, osnovni sadržaj i proširenja. Slika 5.1 prikazuje strukturu X.509

certifikata.

5.2.1 Tamper-evident

omotnica

"Tamper-evident" omotnicu možemo promatrati kao prozirnu, plastičnu

omotnicu oko sadržaja certifikata. Poruka se može lako pročitati, ali se ne

može mijenjati bez oštećivanja omotnice. Na ovoj razini certifikat ima samo tri

polja:

- Potpisani

certifikat

- Algoritam

potpisa: sadrži

identifikator algoritma i identificira algoritam digitalnog potpisa koji

je izdavatelj koristio pri potpisivanju certifikata.

- Vrijednost

potpisa: sadrži

digitalni potpis koji je kodiran kao bit string.

Slika 5.1: Sadržaj digitalnog certifikata

Slika 5.1: Sadržaj digitalnog certifikata

5.2.2 Osnovni sadržaj certifikata

Certifikat koji treba biti potpisan (engl. to-be-signed certificate) sadrži sve osnovne informacije

certifikata. Sadrži minimalno šest polja:

- serijski

broj Cijeli broj koji

izdavatelj dodjeljuje svakom certifikatu. Serijski broj mora biti

jedinstven za svaki certifikat koji je generirao određeni izdavatelj.

Kombinacija imena izdavatelja i serijskog broja jedinstveno određuje svaki

certifikat.

- potpis Polje potpisa sadrži identifikator

algoritma. To je kopija algoritma potpisa sadržanog u polju algoritma

potpisa. Digitalni potpis štiti ovu vrijednost.

- ime

izdavatelja Sadrži

X.500 jedinstveno ime (engl. distinguished

name) izdavatelja. Ovo polje mora biti popunjeno. Jedinstveno ime je

strukturirano tako da podržava hijerarhijski sustav imenovanja. Atributi

imenovanja su: C=država (engl. country),

O=organizacija (engl. organization),

OU= organizacijska jedinica (engl. organizational

unit), L=mjesto (engl. locality),

CN=ime (engl. commom name) Npr. C=HR; O=FINA; OU=RDC;

CN=ANA

- period

valjanosti Ovo polje

ima dvije komponente. Datum kada je certifikat

postao valjan, ne prije (engl.

notBefore), te datum kada certifikat ističe, ne kasnije (engl. notAfer).

- javni

ključ Ovo polje sadrži subjektov javni ključ i

identifikator algoritma. Parametri unutar ovog polja sadrže važne

informacije o javnom ključu.

- subjekt

Sadrži jedinstveno ime

(dn) onoga tko posjeduje privatni ključ uparen s javnim ključem

certifikata. Subjekt može biti

CA ili krajnji entitet. Zbog certifikacijske putanje, ime subjekta u CA

certifikatu mora se poklapati s imenom izdavatelja certifikata koji

slijedi.

Postoje četiri izborna polja:

- verzija

Ovo polje opisuje

sintaksu certifikata. Ukoliko se izostavi, certifikat se kodira po verziji

1 koja ne uključuje jedinstvene identifikatore i proširenja. Verzija 2

uključuje jedinstvene identifikatore bez proširenja, dok verzija 3

uključuje i identifikatore i proširenja.

- jedinstveni

ID izdavatelja i subjekta Svrha jedinstvenog ID-a izdavatelja i subjekta je

ponovno korištenje imena izdavatelja i subjekta nakon nekog vremena.

Međutim, preporuka je da se ova polja izostave.

- proširenja

Ovo se polje pojavljuje

samo u verziji 3. Svako proširenje uključuje identifikator proširenja,

kritičnu zastavicu i vrijednost proširenja.

5.2.3

Proširenja certifikata

Raniji razvoj PKI-a je pokazao da je osnovni sadržaj certifikata

nedovoljan. Korisnici certifikata nisu bili u mogućnosti odrediti važne

informacije o izdavatelju, subjektu i javnom ključu. Proširenja certifikata

dopuštaju da CA uključi informacije koje nisu podržane osnovnim sadržajem

certifikata. Svaka organizacija može definirati privatna proširenja, no većina

uvjeta može biti zadovoljena upotrebom standardnih proširenja, koja su široko podržana

komercijalnim proizvodima.

Proširenja imaju tri komponente: identifikator

proširenja, kritičnu zastavicu i vrijednost proširenja. Identifikator

proširenja je OID (engl. object

identifier), sekvenca cijelih brojeva koja jedinstveno identificira objekt

i ukazuje na format i semantiku vrijednosti proširenja. Kritična zastavica

ukazuje na važnost proširenja. Kada je postavljena, informacija je neophodna za

uporabu certifikata. Zato se certifikat ne smije koristiti ukoliko se naiđe na

nepoznato kritično proširenje. Isto tako, nepoznato nekritično proširenje može se

ignorirati.

Proširenje tipa subjekta. Nesposobnost određivanja da li certifikat pripada CA-u

ili krajnjem entitetu otežava konstrukciju certifikacijske putanje. Proširenje

osnovnim ograničenjima rješava ovaj problem. Osnovna ograničenja također

uključuju ograničenje duljine putanje. To izborno polje sadrži cijeli broj koji

pokazuje maksimalan broj slijedećih CA certifikata u certifikacijskoj putanji.

Ako je duljina putanje specificirana kao nula, u obzir se uzimaju samo

certifikati krajnjih entiteta.

Proširenje imena.

Alternativno proširenje imena, subjektova i izdavateljeva alternativna imena su

dodatna imena koja bi bila osigurana za CA i subjekt certifikata. Ta

alternativna imena mogu preuzeti bilo koju formu (e-mail adresa i DNS ime u

certifikatima za ljude, URL i DNS imena za računala(osobito servere) te IP

adrese i DNS imena za usmjeritelje i servere).

Atributi ključa. Većina CA centara i krajnjih entiteta imaju

više od jednog para javni/privatni ključ i ne koriste isti par ključeva za

implementiranje različitih sigurnosnih usluga. Kako bi razlikovali javne

ključeve u različitim certifikatima, CA koristi četiri različita proširenja

certifikata: namjena ključa (opisuje

sigurnosne usluge za koje se javni ključ koristi), proširena namjena ključa (ukazuje na aplikacije specifične za javni

ključ), identifikator ključa autoriteta

(ako CA ima nekoliko ključeva za potpisivanje certifikata, ovo proširenje daje

ispravan ključ za provjeru određenog potpisa) i identifikator subjektovog ključa (ako subjekt ima više certifikata,

omogućuje brzo identificiranje certifikata s ključem koji nas zanima).

Informacije o pravilima. Postoje dva standardna proširenja ovog tipa: proširenje Certificate

Policies i Policy Mapping. Certificate Policies se odnosi na

pravila pod kojima je certifikat izdan, kod CA certifikata se odnosi na pravilo

pod kojim CA radi. Policy mapping se

koristi kod CA certifikata za prevođenje informacija o pravilima između dvije

domene pravila (između dva CA centra).

Dodatne informacij. Kako bi provjerio certifikat, korisnik certifikata mora dobiti CA

certifikat sa kojega uzima javni ključ, te pomoću njega provjerava potpis

certifikata. Nakon toga konzultira najnoviji CRL radi utvrđivanja valjanosti

certifikata. Kako bi dobio certifikate ili CRL iz direktorija, korisnik mora

znati samo jedinstveno ime iz certifikata. No, ako se pristupa nekom drugom

repozitoriju, korisnik mora znati jedinstveno ime, adresu repozitorija koji

sadrži informaciju i protokol pristupa. Svaki CA u certifikacijskoj putanji

može koristiti drugi repozitorij. Postoji nekoliko standardnih proširenja koja

korisnicima daju dodatne informacije: CRL točka distribucije, najsvježiji CRL,

pristup informacijama centra, pristup informacijama subjekta i drugo. CRL točka

distribucuje govori korisniku gdje i kako dobiti CRL potreban za utvrđivanje da

li je certifikat opozvan. Ovo proširenje sadrži jednu ili više distribucijskih

točaka i svaka opisuje lokaciju odgovarajućeg CRL-a.

Slika

5.2: Digitalni certifikat

5.3 Formati zapisa certifikata

Postoji više načina zapisa digitalnih certifikata. Metode zapisa opisane su u ASN.1 sustavu (Abstract Syntax Notation) [7][9].

5.3.1 ASN.1 notacija

ASN.1 (Abstract Syntax Notation One) je notacija za opis apstraktnih tipova i vrijednosti. Kod ASN.1 tip je skup vrijednosti. Za neke tipove skup vrijednosti je konačan, dok je za neke beskonačan. ANS.1 ima četiri vrste tipova:

- jednostavni tipovi (nemaju komponente)

- strukturirani tipovi (imaju komponente)

- označeni tipovi koji su izvedeni od drugih tipova)

- ostali tipovi (uključuju tipove CHOICE i ANY)

Tipovima i vrijednostima mogu se pridjeljivati imena pomoću ASN.1 operatora ::= i ta se imena mogu koristiti u definiranju drugih tipova i vrijednosti.

Svaki ASN.1 tip, osim CHOICE i ANY tipova, ima oznaku koja se sastoji od klase i pozitivnog broja oznake. ASN.1 tipovi su apstraktno jednaki ukoliko imaju brojeve oznaka.

Postoje četiri vrste oznaka:

- Univerzalni – za tipove čije je značenje jednako u svim aplikacijama; ovi tipovi su definirani samo u X.208

- Aplikacijski – za tipove čije je značenje

specifično za aplikaciju

- Privatni

- Kontekst specifični – za tipove čije je

značenje specifično za dani strukturirani tip.

Tablica 5.1 prikazuje neke ASN.1 tipove i njihove oznake

Tablica 5.1:

ASN.1 tipovi

|

Tip |

Broj oznake (decimalni) |

Broj oznake (heksadecimalni) |

|

INTEGER |

2 |

02 |

|

BIT STRING |

3 |

03 |

|

OCTET STRING |

4 |

04 |

|

NULL |

5 |

05 |

|

OBJECT IDENTIFIER |

6 |

06 |

|

SEQUENCE i SEQUENCE OF |

16 |

10 |

|

SET i SET OF |

17 |

11 |

|

PRINTABLE STRING |

19 |

13 |

|

T61STRING |

20 |

14 |

|

IA5STRING |

22 |

16 |

|

UTCTIME |

23 |

17 |

ASN.1 tipovi i vrijednosti su prikazani na fleksibilan način sa specijalnim pravilima:

- višestruki razmaci i prekidi linija promatraju se kao jedan razmak

- komentari se označavaju znakovima --

- imena vrijednosti i polja, kao i imena tipova sastoje se od velikih i malih slova, znakova, znamenki..

Jednostavni

tipovi

Jednostavni tipovi ne sadrže komponente. ASN.1 definira nekoliko jednostavnih tipova. Oni važni za PKCS normu su:

BIT STRING, niz bitova (jedinice i nule).

IA5String, niz IA5 (ASCII) znakova.

INTEGER, cijelobrojna vrijednost.

NULL, null vrijednost.

OBJECT IDENTIFIER, objekt identifikator

OCTET STRING, niz okteta.

PrintableString, niz ispisnih znakova.

T61String, niz of T.61 (8-bitni) znakova.

UTCTime, "coordinated universal time".

Jednostavni tipovi dijele se u dvije kategorije: string tipovi i ne- string tipovi. BIT STRING, IA5String, OCTET STRING, PrintableString, T61String, i UTCTime su string tipovi.

Strukturirani

tipovi

Strukturirani tipovi se sastoje od komponenti. ASN.1 definira četiri strukturirana tipa, a svi su bitni za PKCS normu.

SEQUENCE, uređeni skup jednog ili više tipova.

SEQUENCE OF, uređeni skup koji se sastoji od nula ili više pojavljivanja danog tipa.

SET, neuređeni skup jednog ili više tipova.

SET OF, neuređeni skup koji se sastoji od nula ili više pojavljivanja danog tipa.

Implicitno

i eksplicitno označeni tipovi

Označavanje je korisno u svrhe razlikovanja tipova unutar aplikacije. Osim toga koristi se i za razlikovanje tipova komponenti unutar strukturiranih tipova. Postoje dva načina označavanja tipova: eksplicitni i implicitni.

Implicitno označeni tipovi izvedeni su od drugih tipova promjenom njihovih oznaka. Eksplicitno označeni tipovi izvode se od drugih tipova na način da im se dodaju vanjske oznake.

5.3.2 Jednostavna pravila kodiranja

Jednostavna pravila kodiranja (engl. Basic Encoding Rules) ili BER pružaju jedan ili više načina za prikaz ASN.1 vrijednosti kao niza okteta[14]. Postoje tri metode za dekodiranje ASN.1 vrijednosti pod BER-om. Koja će se metoda odabrati ovisi o tipu vrijednosti i o tome da li je duljina vrijednosti poznata. Te tri metode su:

o primitivna, dekodiranje konačne duljine

o složena, dekodiranje konačne duljine

o složena, dekodiranje beskonačne duljine

Bez obzira na metodu BER, kodiranje se sastoji od tri ili četiri dijela:

o identifikacijski okteti – identificiraju klasu i broj oznake ASN.1 vrijednosti, te pokazuju koja je metoda korištena

o dužinski okteti – za metode koje rade s konačnom duljinom određuju koja je duljina vrijednosti. Za metodu koja radi s beskonačnom duljinom kažu da se radi o beskonačnoj duljini.

o sadržajni okteti – za primitivnu metodu prikazuju konkretan prikaz vrijednosti. Za složene metode prikazuje konkatenaciju vrijednosti.

o "kraj-vrijednosti" okteti – za složenu metodu s beskonačnom duljinom označavaju kraj sadržaja. Za druge metode nisu definirani.

Primitivna

metoda konačne duljine

Ova metoda se koristi kod primitivnih tipova i tipova izvedenih iz primitivnih tipova. Zahtijeva da se podatak o duljini vrijednosti zna unaprijed. Dijelovi BER dekodiranja su:

o identifikacijski okteti – postoje dvije vrste: niski brojevi oznaka (za brojeve oznaka između 0 i 30) i visoki brojevi oznaka (za brojeve oznaka veće od 31)

o dužinski okteti – postoje dvije vrste: kratki (za duljine između 0 i 127) i dugi (za duljine između 0 i 21008-1)

o sadržajni okteti – daju konkretan prikaz vrijednosti.

Složena

metoda konačne duljine

Ova se metoda koristi kod jednostavnih tipova, strukturiranih tipova i tipova izvedenih od bilo kojih drugih pomoću eksplicitnog označavanja. Zahtijeva da se podatak o duljini vrijednosti zna unaprijed. Dijelovi BER dekodiranja su:

o identifikacijski okteti – isto kao u prethodnom poglavlju osim što bit 6 ima vrijednost "1" čime se definira da se radi o složenom dekodiranju

o dužinski okteti – kao u prethodnom poglavlju

o sadržajni okteti – konkatenacija BER dekodiranja komponenti vrijednosti je:

o za jednostavne string tipove i tipove izvedene od njih pomoću implicitnog označavanja konkatenacija BER dekodiranja podstringova

o za strukturirane tipove i tipove izvedene od njih pomoću implicitnog dekodiranja konkatenacija BER dekodiranja komponeneti vrijednosti

o za tipove izvedene od bilo kojih drugih tipova pomoću eksplicitnog označavanja BER dekodiranja tipa od kojeg je izveden

Složena

metoda beskonačne duljine

Ova se metoda koristi kod jednostavnih string tipova, strukturiranih tipova, tipova izvedenih iz string tipova i strukturiranih tipova pomoću implicitnog označavanja i tipova izvedenih iz bilo kojih tipova pomoću eksplicitnog označavanja. Ne zahtijeva da se podatak o duljini vrijednosti zna unaprijed. Dijelovi BER dekodiranja su:

o identifikacijski okteti – isto kao u prethodnom poglavlju

o identifikacijski okteti – isto kao u prethodnom poglavlju

o dužinski okteti – jedan oktet

o sadržajni okteti – isto kao u prethodnom poglavlju

o "kraj-vrijednosti" okteti – primitivno dekodiranje konačne duljine vrijednosti s univerzalnom klasom, brojem oznake 0 i duljinom 0.

5.3.3 Posebna pravila kodiranja