|

FER, ZEMRIS

>>Detekcija vodenog žiga

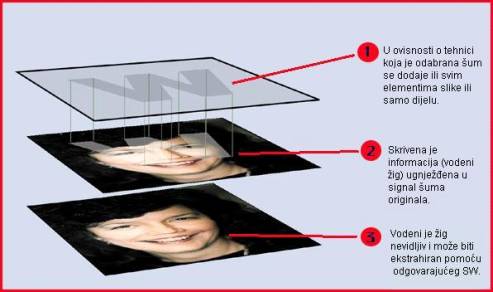

Autor: Hrvoje Marković e-mail: mailto:igor.beslic@fer.hr (MBR: 36361139) U današnje vrijeme, povezanosti Internetom, postavlja se veliko pitanje autorskih prava nad podacima u digitalnom obliku. U skladu s tim istraživači su se dosjetili vodenog žiga kako bi riješili problem objavljivanja digitalnih slika. Kasnije, pošto se pristup pokazao kao dobar, uslijedila je primjena vodenog žiga i u zaštiti zvučnih i video zapisa (veliki interes za zaštitu video podataka na DVD-u). Ovom metodom omogućeno je vlasniku originalne slike da doda nevidljivi vodeni žig slici u digitalnom obliku prije nego je objavi. Vodeni žig služi za utvrđivanje prava na sliku. Vlasnik štiti vodeni žig tajnim kriptografskim ključem, nedopuštajući svima koji ne posjeduju tajni ključ da ga čitaju ili čak detektiraju. Pretpostavi li se da je vodeni žig otporan na različite transformacije nad slikom, osoba koja bi distribuirala sliku isto bi činila i s vodenim žigom. Na taj način ona bi kršila autorska prava nad slikom. Ako bi vlasnik autorskih prava otkrio prijevaru mogao bi dokazati vlasništvo pokazujući da slika sadrži njegov privatni žig. Principijelna shema unosa vodenog žiga prikazana je na slici 1. Slika 1. Principijelna shema metode vodenog žiga. Digitalni vodeni žig može biti vidljiv i nevidljiv. Vidljivi je vodeni žig napadan za sliku i služi da bi odgovorio od krađe (nešto kao natpis da postoji alarm, mada on nije instaliran ). Takav vodeni žig je obično lociran na najnebitnijem dijelu slike kako bi je što manje narušavao. Međutim, tkogod bi bespravno želio imati sliku, imao bi jasan zadatak, odsjeći relativno nebitan dio i slika više ne bi bila zaštićena autorskim pravima. Zbog toga vidljivi vodeni žig nije čest. Nevidljivi vodeni žig je u prednosti jer njegova prisutnost nije uočljiva i može biti raspoređena duž cijele slike. Na taj način je slika zaštičena od isjecanja. Kako bi vodeni žig bio što otporniji na napade, on mora zahvaćati bitne elemente slike i na taj način promijeniti original. Na tržištu se mogu naći aplikacije

različitih proizvođača koji koriste neke od algoritama za vodeni žig.

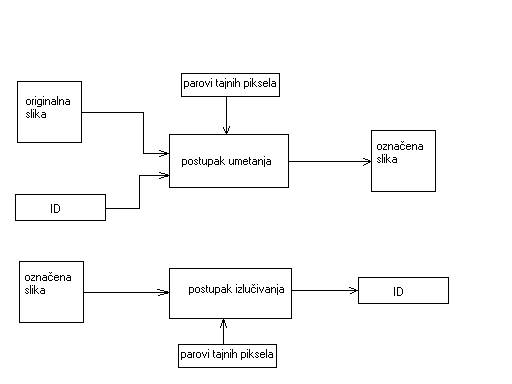

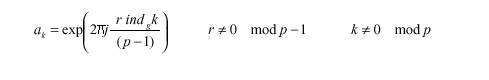

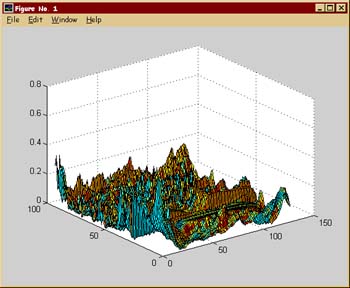

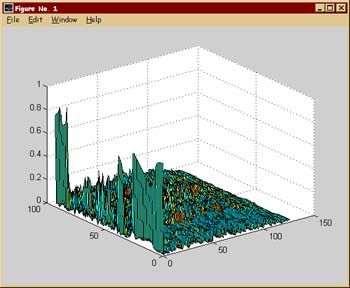

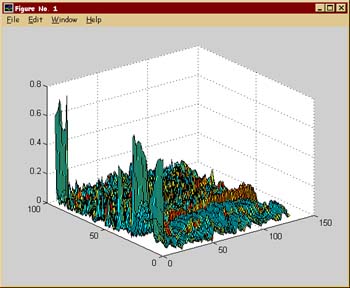

Tablica 1. Najčešće tehnologije vodenog žiga. Vodeni žig bi trebao biti otporan na: 1. Uobičajene geometrijske operacije (rotaciju, skaliranje, translaciju, zrcaljenje);2. Filtriranje (povećanje i smanjenje razlučivosti, i sl.); 3. Dodavanje šuma slici, dupliciranje linija slike; 4. Mijenjanje boja, promijena kontrasta i svjetline; 5. Kompresiju (JPEG, MPEG, fraktalna kompresija); 6. Digitalno-analogne konverzije i obratno. Napadi na vodeni žig mogu biti: 1. Promjena slike (poput gore navedenih); 2. Napadi na razini bita (ako napadač ima pristup detektoru vodenog žiga, njegov sadržaj i lokacija mogu biti izvedeni); 3. Napadi pomoću statističkog uzorkovanja (napadač koristi višestruke slike označene vodenim žigom i na taj način dobiva informaciju o žigu; to je poseban problem kod videa jer je prisutan velik broj označenih slika); 4. Napadi interferencije (unos novih vodenih žigova ili šuma). Jasno je da vodeni žig ne može biti savršeno otporan na sve napade i na Internetu postoje različiti programi za koje autori tvrde da više ili manje uništavaju i/ili detektiraju vodeni žig. Svaka metoda unosa vodenog žiga ima odgovarajući postupak detekcije. Autor se odlučio opisati dvije potpuno različite. 1.Način: uz upotrebu tajnog ključa. Jedan od takvih algoritama je Patchwork. Zasniva se na svojstvu ljudskog vida da ne zapaža vrlo male razlike u nijansama. Zbog toga se u najniže bitove RGB komponenata upisuje informacija o autoru. Jedan znak informacije može se zapisati u par piksela tako da razlika njihovih vrijednosti iznosi upravo taj znak. Shematski prikaz algoritma nalazi se na slici 2. Slika 2. Metoda Patchwork Vlasnik prava nakon što usporedi ID dobiven iz postupka izlučivanja s onim koji je unio i ako su jednaki može dokazati da je slika njegova. Vodeni žig unesen metodom Patchwork prilično je neotporan na napade, pa metoda niti nije komercijalno zaživjela. 2.Način: bez upotrebe tajnog ključa. Metoda Tirkela i Schyndela zasnovana je na upotrebi Legendreova slijeda kao nosioca informacije o vlasniku autorskih prava. Autori su upotrijebili svojstva signala za olakšanu detekciju vodenog žiga – nije potrebno poznavanje sadržaja vodenog žiga da bi se mogla utvrditi njegova prisutnost. Zbog mogućnosti detekcije prisutnosti vodenog žiga bez poznavanja sadržaja mogući su agenti (software servera) koji automatski kontroliraju i nadgledaju prava prijenosa podataka. U općem obliku Legendreov slijed definiran je kao: gdje je p prost broj , 0<k<p . Zamijenimo li r sa (p-1)/2 dobivamo binarni Legendreov slijed. On ima svojstvo da je invarijantan u odnosu na Fourierovu transformaciju. Zbog toga, ako ga unesemo u neki signal i nakon toga usporedimo dobiveni signal s njegovom diskretnom Fourierovom transformacijom možemo detektirati slijed. Binarni Legendreov slijed duljine 5 je bn = 0,1,-1,-1,1. Njegova DFT je Bn = 0,Ö5, Ö-5, Ö-5, Ö5. Auto-korelacija Rk =4,-1,-1,-1,-1 dok je cross-korelacija qk =4Ö5, -Ö5, -Ö5, -Ö5. Vidljivo je da su auto i cross-korelacija identični za faktor Ö5. Fourierova invarijantnost zahtijeva da je slijed u karakterističnoj fazi, ne vrijedi za cikličke pomake sekvence. Definiraju se i Legendreova polja kao umnožak odgovarajućih članova slijeda – također se upotrebljavaju za vodeni žig zbog toga što imaju svojstvo invarijantnosti. Najbolj je vodeni žig unjeti u fazu signala jer je tako on najrobusniji. Kod npr. audio signala nosilac vodenog žiga fazno je moduliran yt =cos(2pt+Lt), gdje je Lt =2pqt/p, qt slijed, a p dužina slijeda. Također, se kod slika u boji vodeni žig unosi u fazu tako što se RGB komponente prebacuju u HSV, gdje H (hue) označava kut koji se modulira. Nakon toga HSV prebacujemo u RGB i spremamo sliku koja sadrži vodeni žig (opširno razmatrano u radovima koji se nalaze na linku koji je dan na kraju). Algoritam je isproban u Matlabu koji ima već gotove funkcije za DFT i cross-korelaciju dok je za generiranje Legendreovog slijeda korišten program Mathematica koji za to ima gotovu funkciju. Korišteno je row-wise skeniranje, unos vodenog žiga redak po redak (algoritam je detaljno opisan u radu Key Independent Watermark Detection koji se također nalazi na stranici navedenoj na kraju ). Vrlo je teško napraviti opći program koji bi unosio i detektirao vodeni žig prema ovom algoritmu, jer je potrebno uskladiti veliki broj parametara, međutim, moguće ga je ispitati na nekim primjerima. Za unos vodenog žiga bila je odabrana 127*127*8 crno-bijela slika (slika 3.a)) i Legendreov slijed dužine 127. Na slici 3.b) prikazana je označena slika s pretjeranom jakosti vodenog žiga kako bi bio vidljiv. Slika 3. a) neoznačena slika b)označena slika s pretjeranom jakosti vodenog žiga Na slici 3.b) prikazana je označena slika. Cross-korelacija između neoznačene slike i njezine DFT prikazana je na slici 4.a), dok je cross-korelacija između označene slike i poznatog umetnutog slijeda prikazana na slici 4.b). Slika4. a) Cross-korelacija neoznačene slike i njezine DFT b) cross-korelacija označene slike i poznatog slijeda vodenog žiga Na slici 4.b) primjećujemo šiljke u prvom redu koji su rezultat invarijantnosti Legendreovog slijeda. Slična slika se dobiva i cross-korelacijom slike s njenom DFT kao što prikazuje slika 5.. Slika 5. Cross-korelacija označene slike i njene DFT Dobiveni rezultati upućuju na činjenicu da je moguće detektirati vodeni žig i bez poznavanja njegova sadržaja. Vodeni je žig unesen ovom metodom prilično robustan, ali ovisi o faktoru kojim se množi Legendreov slijed. Ovdje je faktor iznosa 8. Datoteke korištene u Matlabu zajedno sa slikama na kojima je izveden algoritam nalaze se ovdje. Za ovu metodu

najbolje je pogledati radove http://www.physics.monash.edu.au/~ron/papers/ © Zavod za Elektroniku,

Mikroelektroniku, Računalne i Inteligente Sustave

|