|

FAKULTET ELEKTROTEHNIKE I RAČUNARSTVA

DIPLOMSKI RAD br.1280

UPORABA VODENIH ŽIGOVA PRI ZAŠTITI MULTIMEDIJSKIH DOKUMENATA

Jovica Popović

Zagreb, rujan 2001.

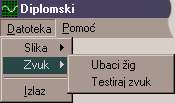

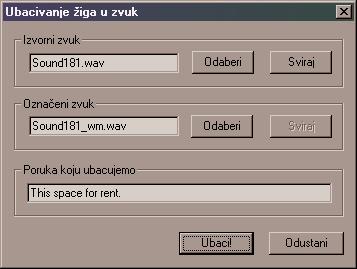

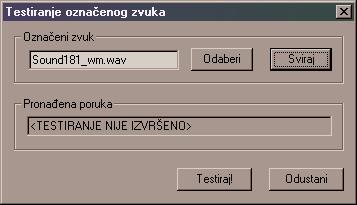

Sadržaj 1. Uvod................................................................................................................................................................... 1 2. Osnovni pojmovi i postupci.............................................................................................................. 4 2.1. Postupci ubacivanja, detekcije i generiranja vodenih žigova............................. 5 3. Svojstva vodenih žigova................................................................................................................... 8 3.1. Poželjna svojstva otpornih žigova....................................................................................... 8 3.2. Svojstva lomljivih vodenih žigova....................................................................................... 11 4. Protokoli za dokazivanje vlasništva pomoću vodenog žiga............................. 13 4.1. Zaštita vlasništva pomoću infrastrukture................................................................ 13 4.1.1. Osobna zaštita vlasništva.............................................................................................................. 15 4.1.2. Zaštita vlasništva pomoću registriranih ključeva..................................................................... 16 4.1.3. Zaštita vlasništva sa Copyright centrom.................................................................................... 16 4.2. Zaštita vlasništva pomoću zero-knowledge protokola.................................... 17 4.2.1. Zero-knowledge protokoli............................................................................................................. 17 4.2.2. Primjena protokola u sustavu vodenog žiga.............................................................................. 20 5. Neke tehnike poboljšanja svojstava otpornih žigova........................................... 22 5.1. Skrivanje ključa............................................................................................................................... 22 5.2. Korištenje originala...................................................................................................................... 22 5.3. Odabir domene žiga........................................................................................................................ 23 5.4. Područje ubacivanja žiga.......................................................................................................... 23 5.5. Korištenje raspršenog spektra žiga................................................................................... 24 5.6. Prilagođavanje sadržaju.......................................................................................................... 24 5.7. Sinkronizacija žiga i detektora............................................................................................ 25 5.7.1. Sinkronizacija pomoću invarijantnosti....................................................................................... 26 5.7.2. Sinkronizacija pomoću obrasca................................................................................................... 28 5.7.3. Sinkronizacija pomoću redundancije.......................................................................................... 28 5.8. Kodiranje sa kontrolom grešaka........................................................................................ 29 5.9. Bayesov pristup detekciji žiga................................................................................................. 29 6. Sustavi zaštite vlasništva............................................................................................................ 32 6.1. Sustavi zaštite slika..................................................................................................................... 32 6.1.1. Označavanje u prostornoj domeni................................................................................................ 32 6.1.2. Označavanje u DFT domeni........................................................................................................... 33 6.1.3. Označavanje u DCT domeni.......................................................................................................... 35 6.1.4. Označavanje u domeni valića....................................................................................................... 36 6.1.5. Označavanje u drugim domenama............................................................................................... 39 6.2. Sustavi zaštite vlasništva video zapisa......................................................................... 41 6.3. Sustavi zaštite vlasništva zvučnih zapisa................................................................... 44 7. Sustavi zaštite integriteta............................................................................................................ 48 7.1. Označavanje u prostornoj domeni...................................................................................... 48 7.2. Označavanje u transformiranoj domeni....................................................................... 49 8. Napadi na sustave vodenih žigova............................................................................................ 50 8.1. Napadi na otporne žigove........................................................................................................... 50 8.1.1. Napadi eliminacijom žiga.............................................................................................................. 50 8.1.2. Sinkronizacijski napadi................................................................................................................. 51 8.1.3. Kriptografski napadi...................................................................................................................... 52 8.1.4. Napadi protokola............................................................................................................................ 54 8.1.5. Protumjere i obrane od napada.................................................................................................... 56 8.2. Napadi na lomljive žigove.......................................................................................................... 57 9. Ostvarenje programskog sustava vodenog žiga........................................................ 59 9.1. Prikaz korištenih algoritama i postupaka................................................................... 59 9.1.1. Generiranje žiga.............................................................................................................................. 59 9.1.2. Postupak ubacivanja žiga............................................................................................................. 60 9.1.3. Postupak testiranja prisutnosti žiga............................................................................................ 63 9.1.4. Algoritmi sustava lomljivog žiga.................................................................................................. 64 9.1.5. Implementacija sustava u programskom jeziku C++............................................................... 65 9.2. Korištenje programa..................................................................................................................... 67 10. Eksperimentalni rezultati........................................................................................................... 73 10.1. Ispitivanje sustava otpornog žiga..................................................................................... 73 10.1.1. Eksperiment 1: Jedinstvenost žiga............................................................................................. 74 10.1.2. Eksperiment 2: Skaliranje i rezanje slike................................................................................. 74 10.1.3. Eksperiment 3: JPEG sažimanje................................................................................................. 75 10.1.4. Eksperiment 4: Uobičajene transformacije signala................................................................ 76 10.1.5. Eksperiment 5: Višestruko označavanje................................................................................... 77 10.1.6. Eksperiment 6: Kombinirani napad.......................................................................................... 78 10.2. Ispitivanje sustava lomljivog žiga........................................................................... 78 11. Zaključak................................................................................................................................................. 79 Bibliografija................................................................................................................................................ 81 1. Uvod

U posljednjih nekoliko godina razvoj računala i digitalnih računalnih mreža je omogućio snažan razvoj i primjenu novih digitalnih medija. U raznim granama zabavne industrije ubrzano se prihvaćaju i implementiraju digitalni mediji. Eksplozivan razvoj WWW usluga, uspostava DVD-a kao novog medija za distribuciju filmova, opća prihvaćenost MP3 formata za glazbu te sve veća prisutnost interneta kao 'medija svih medija', predstavljaju ogromne nove mogućnosti za razvoj komercijalnih djelatnosti. Uzimajući u obzir da analize razvoja pokazuju kako se procesorska snaga udvostručuje svakih 18 mjeseci (poznati Mooreov zakon), kapaciteti pohrane svakih 12 mjeseci, a propusna moć optičkih mreža svakih 9 mjeseci jasno, je da će tendencija 'digitalizacije' svih vrsta i oblika definitivno biti trend budućnosti. No, digitalni oblik podataka nosi sa sobom i nove probleme koji nisu bili prisutni u 'klasičnim', analognim formatima. Pri tome prvenstveno mislimo na probleme zaštite intelektualnog vlasništva, ali i dokazivanje originalnosti ili autentičnosti digitalnog sadržaja. Jednom kada je signal digitaliziran, trivijalno je napraviti neograničeni broj savršenih kopija bez gubitka kvalitete. Pri tome svaka kopija može poslužiti kao predložak za daljnje kopiranje. Analogno tome, računalni programi za manipulaciju digitalnim sadržajem su toliko sofisticirani da je izuzetno teško odrediti autentičnost, tj. netaknutost nekog digitalnog sadržaja. Razvojem računalnih mreža (ilegalna) distribucija je značajno olakšana. Jedna web stranica ili FTP server može poslužiti kao (ilegalni) izvor sadržaja za korisnike s bilo koje točke na zemlji. Lakoća kopiranja, izmjene i distribucije digitalnih sadržaja predstavlja veliku prijetnju za vlasnike prava jer direktno utječe na zaradu i kontrolu nad vlasništvom. Dva su osnovna pristupa rješavanja problema neovlaštenog kopiranja i distribucije: zaštita od kopiranja i detekcija kopiranja (copy protection – copy detection). Zaštita od kopiranja koristi neki tehnički način za sprječavanje kopiranja, osim ako korisniku to eksplicitno nije dozvoljeno. Detekcija kopiranja prilazi problemu s druge strane: umjesto korištenja tehničkih sredstava za sprječavanje kopiranja, od korisnika se očekuje (i implicitno mu se vjeruje) da se pridržava zakona. Vlasnici intelektualnih prava tada traže nelegalne kopije njihovog vlasništva koje se ilegalno distribuiraju. Moglo bi se argumentirano ustvrditi da su tehnički pokušaji zaštite od kopiranja osuđeni na neuspjeh, pogotovo ako uzmemo u obzir da se za reprodukciju digitalnog sadržaja može iskoristiti kućno računalo opće namjene. Vješti korisnici mogu svoje računalo natjerati da radi gotovo sve. Čak ako se koristi neka vrsta enkripcije, prije ili kasnije sadržaj mora biti dekriptiran da bi se reproducirao. U najgorem slučaju, ako se za reprodukciju koristi poseban uređaj, uvijek se može iskoristiti i D/A – A/D put signala. Poznat je slučaj pokušaja zaštite sadržaja DVD-a pomoću CSS (Content Scrambling System) enkripcije. Sve što je bilo potrebno da se sustav pobijedi je jedan nepažljiv proizvođač programa za reprodukciju i jedan finski teenager. Također se možemo prisjetiti svih pokušaja proizvođača programske opreme u osamdesetima da zaštite svoje proizvode od kopiranja. Serijski brojevi, aktivacijski kodovi, hardverski ključevi, nestandardni načini snimanja na medije, sve je prije ili kasnije pokleknulo pred običnim debuggerima i dovoljnom količinom vremena, no prvenstveno pred zahtjevima frustriranih korisnika, koje je zaštita često ometala u normalnom korištenju proizvoda, a poglavito u pravljenju zaštitnih kopija (backup). Ako vjerujemo da je zaštita od kopiranja osuđena na neuspjeh, ili jednostavno nije vrijedna dodatnih komplikacija, onda detekcija kopiranja postaje privlačna alternativa. Detekcija kopiranja ne može napraviti puno kad je u pitanju piratiziranje na malo. Ako netko napravi kopiju filma i da je prijatelju, teško da će to ikad biti otkriveno (čak i kad bi bilo tehnički moguće). No, može se reći da to i nije bitan problem. Štoviše, postoji ekonomska teorija koja kaže da razmjena dobara u malom, zatvorenom krugu korisnika može dovesti do povećanih profita [1]. Logika iza tvrdnje kaže da kad prijatelji razmjenjuju glazbu, čuju sadržaje do kojih inače ne bi došli, što može dovesti do interesa (i kupovine) koji inače ne bi postojao. Ono što vlasnike prava zapravo zabrinjava je da će netko kupiti legalnu kopiju albuma ili filma te omogućiti svima da je nabave besplatno tako što će je staviti na internet. U tom slučaju, vlasnik prava može pretraživanjem interneta i sam vidjeti da je njegov sadržaj ilegalno distribuiran te može iskoristiti postojeći pravni sustav za borbu protiv takvog tipa piratiziranja na veliko. Detekcija kopiranja u tom slučaju može idealno poslužiti. Detekcija kopiranja se može postići ili na temelju samog sadržaja, ili korištenjem posebnog signala. Primjer detekcije kopiranja koja se bazira na samom sadržaju bilo bi računanje psihoakustičnih svojstava glazbe (količina harmonika, frekvencijska distribucija i slično) za formiranje 'potpisa'. Program tada može pretraživati raspoložive glazbene zapise i uspoređivati ih s bazom potpisa zaštićenih pjesama. Drugi pristup identificiranju sadržaja bilo bi ubacivanje dodatnog signala koji bi nosio informacije. Pri tome, da bi sustav bio siguran, ne smije se koristiti zapisivanje informacija u odvojeni signal (zaglavlja, dodaci i slično), jer je onda informacija podložna jednostavnom uklanjanju, što je protivno samoj ideji označavanja. Dakle, potrebno je informacije ubaciti u sam medij. Naravno, pri tome sam sadržaj ne smije biti perceptivno izmijenjen, tj. dodatni signal ne smije biti zamjetljiv pri upotrebi (gledanju, slušanju) sadržaja. Takav pristup označavanju sadržaja naziva se vodeni žig.

Tablica 1. Broj znanstvenih publikacija o vodenim žigovima

U zadnjih par godina područje vodenih žigova je predmet intenzivnog istraživanja i razvoja, kao što pokazuje Tablica 1. Od prve međunarodne konferencije posvećene vodenim žigovima 1996. do danas tehnologija vodenih žigova je značajno napredovala. Uzrok tome je, naravno, hitna potreba industrije za pouzdanim i praktičnim rješenjima za ranije navedene probleme. Vodeni žigovi se mogu koristiti za identifikaciju vlasnika sadržaja, identifikaciju kupca sadržaja, za nadgledanje distribucije, ovlaštenje korištenja, za utvrđivanje jesu li podaci izmijenjeni na bilo koji način. No, njihova upotreba ne mora biti ograničena na takve, očigledne primjene. Vodeni žigovi mogu biti iskorišteni za mnoge druge namjene. U medicini mogu biti korišteni za ubacivanje podataka o pacijentu u same nalaze, što bi ubrzalo pretraživanje i spriječilo zamjene nalaza s tuđima. U kartografiji, za nevidljivo ubacivanje zemljopisnih podataka u zemljovide. Površine identifikacijskih kartica mogu biti označene s podacima o vlasniku. Slike u časopisima, web stranicama ili televizijski signali, mogu biti označeni s komercijalnim porukama vlasnika (adrese, informacije, ponude i slično). Pjesme na radiju mogu biti označene s podacima za kupovinu, tako da slušatelj pjesmu može kupiti cijeli album pritiskom tipke. Teško je i naslutiti sve mogućnosti primjene tehnologije vodenih žigova. Namjera mi je u ovom diplomskom radu prikazati okvir nastanka i korijene vodenih žigova, definirati što su vodeni žigovi, njihova svojstva, kako se koriste i što se pomoću njih može postići. Zatim, želim prikazati presjek trenutnih rezultata u razvoju tehnike vodenih žigova za slike, video i zvuk, njihove mogućnosti, ograničenja, moguća poboljšanja te očekivani smjer razvoja. Namjeravam demonstrirati jednu konkretnu implementaciju sustava vodenog žiga, te ispitati kako se ponaša suočen s napadima koje bi mogao susresti u stvarnosti. 2. Osnovni pojmovi i postupci

Vodeni žig možemo definirati kao tehniku ubacivanja dodatnog signala direktno u postojeći signal, na način da ubačeni signal ne bude primjetan, sa ciljem označavanja signala. Označavanje vodenim žigovima je vrlo slično području kriptografije koje nazivamo steganografija, no od njega se razlikuje po ciljevima označavanja. Cilj steganografije (po grčkom – skriveno pisanje) je neprimjetan, tj. skriven, način prenošenja informacija, dok je svrha vodenih žigova da pruže dodatne informacije o samom sadržaju u kojem su ugniježđeni. Kod steganografije signal domaćin je samo komunikacijski kanal i kao takav je nebitan za postizanje cilja, kod vodenih žigova sam žig je u službi signala u koji je ubačen, bez obzira na konkretnu ulogu kojoj je namijenjen: za dokazivanje vlasništva, verifikaciju integriteta, informaciju o sadržaju, ili nešto drugo. U svakom slučaju, žig je vezan za sadržaj u koji je ubačen. Pri zaštiti multimedijalnih dokumenata, vodeni žigovi mogu biti uporabljeni u dvije svrhe: zaštita vlasništva i verifikacija integriteta sadržaja. Već prema namjeni, variraju i željena svojstva vodenih žigova.

Slika 1: Klasifikacija vodenih žigova

Vodeni žigovi namijenjeni za zaštitu vlasništva su predmet većine istraživanja i razvojnih napora na polju vodenih žigova, upravo zbog razloga koji su navedeni u uvodu. Dijele se u dvije bitne skupine: žigovi namijenjeni označavanju kopije (engl. fingerprinting) i žigovi namijenjeni označavanju sadržaja. Kod fingerprintinga, namjera nam je označiti svaku pojedinačnu kopiju sadržaja sa jedinstvenim serijskim brojem pomoću čega možemo označiti kome je sadržaj prodan, te kod pronađenih piratskih kopija otkriti odakle je sadržaj ‘procurio’. Kod označavanja sa ciljem identifikacije sadržaja sve kopije određenog sadržaja (ili više različitih sadržaja) označavaju se istim žigom, sa ciljem identifikacije sadržaja ili vlasnika sadržaja. Takav pristup omogućuje pretraživanje slobodno dostupnih sadržaja (npr. na Internetu) u potrazi za ilegalno kopiranim sadržajima. Naravno, moguće su i kombinacije oba tipa, tj. označavanje sa žigovima koji identificiraju i kopiju i sadržaj (ili sa dva posebna žiga) za postizanje kombinirane funkcionalnosti. Vodeni žigovi za zaštitu integriteta su namijenjeni dokazivanju originalnosti, očuvanosti sadržaja. Njih obično nazivamo 'lomljivi žigovi'. Oni se ubacuju da bi bili sigurni da dotični podaci nisu izmijenjeni u bilo kojem bitnom pogledu, tj. rade se tako da se pri svakom pokušaju manipulacije sa sadržajem 'slome', tj. oštete i time indiciraju da je sadržaj izmijenjen. No, pri tome je poželjno da sustav pruži i dodatne informacije, po mogućnosti otkrivajući i gdje je sadržaj promijenjen. Posebna podvrsta lomljivih žigova bi bilo polu-lomljivi žigovi. To su žigovi koji su oblikovani tako da detektiraju preveliku izmjenu sadržaja, dok preživljavaju manje izmjene kao što su sažimanje sa gubitkom ili neke manipulacije sa sadržajem koje su dozvoljene pri legitimnoj upotrebi sadržaja: poboljšanje kontrasta slike, naglašavanje baseva u glazbi, titlovanje filma. Prevelika izmjena može biti definirana kao ona izmjena u kojoj se gube značajne i za primjenu bitne karakteristike sadržaja (neprepoznatljivost materijala, izmjena dijela sadržaja sa novim sadržajem i slično). Lomljivi vodeni žigovi mogu biti iskorišteni za dokazivanje da je digitalni dokument originalan, recimo da se omogući korištenje digitalnih zapisa u sudskim procesima. Takvi vodeni žigovi bi bili osobito korisni kada bi bili inkorporirani u same uređaje koji proizvode digitalni sadržaj (takozvani ‘pouzdani’ digitalni fotoaparati ili kamere), tako da neoznačeni sadržaj nije ni moguće nabaviti. Lomljivi žigovi su primjenjivi u slučajevima kada je na temelju digitalnog sadržaja potrebno donijeti neku odluku.

2.1. Postupci ubacivanja, detekcije i generiranja vodenih žigova

Razlikujemo dva osnovna postupka pri upotrebi vodenih žigova: ubacivanje i detekcija. Pod pojmom ubacivanje žiga podrazumijevamo postupak označavanja originalnog sadržaja na način da u sadržaj pomoću definiranih operacija ubacimo vrijednosti žiga. Detekcija žiga podrazumijeva postupak kojim se iz označenog sadržaja izvlače vrijednosti žiga koje se zatim uspoređuju sa prethodno ubačenim žigom. Detekcija može biti diferencirana na detekciju postojanja žiga (jedan bit informacije) i izvlačenje sadržaja žiga (više bitova informacije). U slijedećim razmatranjima zbog jednostavnosti govorit ćemo o označavanju slika, mada se postupak na isti način primjenjuje i na bilo koji drugi sadržaj. Općenita shema postupaka je dana u Slici 2.

Slika 2: Postupci ubacivanja i detekcije žiga

Originalnu sliku smo označili sa I, žig sa S={s1,s2,...}, a označenu sliku sa Î. E je funkcija enkodera i uzima originalnu sliku I, žig S te generira novu sliku koju nazivamo označena slika Î:

Dijagram procesa enkodiranja je dan u Slici 2a. Funkcija dekodera D uzima sliku J (J može biti označena slika, neoznačena slika ili oštećena slika) za koju želimo utvrditi sadrži li žig, te izvlači žig S’. U tom procesu, dodatna slika može biti uključena. To je obično originalna (i neoznačena) verzija slike J. Ona se može koristiti za pružanje dodatne otpornosti na namjerne i nenamjerne poremećaje piksela.

Izvučeni žig S’ se zatim uspoređuje sa vlasnikovim žigom pomoću funkcije komparatora CD, i daje binarnu izlaznu odluku. Izlaz je 1 ako je odlučeno da je žig isti, ili 0 u suprotnom.

Pri tome, c je korelacija između dva žiga. Dijagram procesa dekodiranja je pokazan na Slici 2b, a komparator na Slici 2c. Bez gubitka općenitosti, sustavi vodenog žiga se mogu promatrati kao trojka (E,D,CD). Gore navedeni okvir opisuje što je sustav žigova i kako može biti potencijalno iskorišten za dokazivanje vlasništva. Ovo je generalizirana formulacija i služi isključivo kao generalni opis postupka. Konkretni postupci za ubacivanje i detekciju žigova će biti dani kasnije, no većina postupaka se svodi na slijedeće: vrijednosti žiga S={s1,s2,...} se ubacuju u neki skup izdvojenih vrijednosti D(I)={f1(I),f2(I),...}. Obično skup izdvojenih vrijednosti se odabire tako da mala promjena u pojedinačnim vrijednostima ne degradira sliku perceptualno. Pored toga, poželjno je da svaki element u tom skupu vrijednosti ne bude značajno izmijenjen kada slika nije perceptualno narušena. Primjer takvog skupa vrijednosti bi bili koeficijenti transformirane domene (kosinus transformacija, fourierova transformacije, valići ili slično) koji sadrže značajan dio energije. Postupak generiranja žiga (to jest, vrijednosti si koje čine žig) se obično svodi na generiranje niza pseudo-slučajnih realnih brojeva sa određenom distribucijom a operacija ubacivanja može biti jednostavno dodavanje vrijednosti si tim koeficijentima. No, vrijednosti žiga mogu biti i binarne (ili, češće, dualne: -1, 1), a i operacija ubacivanja može biti znatno složenija od običnog zbrajanja. Ponekad se niz pseudo-slučajnih brojeva koristi za definiranje lokacija na koje se ubacuju bitovi žiga, što predstavlja dodatni način zaštite žiga. 3. Svojstva vodenih žigova

U ovom poglavlju prikazat ćemo poželjna svojstva vodenih žigova te ukratko raspraviti o implikacijama i dodatnim okolnostima koje treba uzeti u obzir pri određivanju njihovih svojstava. Pri procjeni važnosti i kvalitete svojstava ključni parametar je namjena sustava vodenih žigova. Neka svojstva koja su jako poželjna za sustave žigova za zaštitu vlasništva su jako nepoželjna za sustave namijenjene zaštiti integriteta, i obratno.

3.1. Poželjna svojstva otpornih žigova

Da bi tehnika označavanja otpornim vodenim žigom bila efikasna, postoje mnogi parametri koji se moraju razmotriti pri procjenjivanju: neprimjetnost, otpornost na distorzije, otpornost na uklanjanje, veličina žiga, mogućnosti izmjene i višestrukog označavanja, kompleksnost žiga, sigurna detekcija, statistička nevidljivost. Svako svojstvo je bitno za postizanje određenog dijela funkcionalnosti žigova: · Neprimjetnost Žig ne smije biti primjetan korisniku, niti žig smije degradirati kvalitetu sadržaja. Potpuna neuočljivost je definitivno ideal u ovo pogledu. No, ako je signal istinski neuočljiv, onda će perceptualno bazirani algoritmi za sažimanje sa gubitkom u principu ukloniti takav signal. Trenutno tehnološki najnapredniji algoritmi vjerojatno još uvijek ostavljaju prostora za ubacivanje neprimjetnog signala, što istraživanja i pokazuju. No, to vjerojatno neće biti tako za iduću generaciju algoritama. Stoga, da bi opstali i nakon primjene slijedeće generacije algoritama za sažimanje, vjerojatno će biti neophodno da žig bude vidljiv pažljivom i obučenom promatraču. Naravno, jedva primjetna razlika se obično primjećuje kada se uspoređuju dva signala, na primjer, komprimirani i nekomprimirani signal, ili označeni i neoznačeni. No, tipični promatrač neće uspoređivati dva signala, pa iako pjesma ili slika može biti različita od originala, promatrač to ne može znati i vjerojatno će biti zadovoljan pod uvjetom da razlika nije neugodna. Raniji radovi na vodenim žigovima koncentrirali su se gotovo isključivo na pronalaženje žigova koji će biti neprimjetni i stoga su često signal ubacivali u perceptualno nebitna područja sadržaja. No, druga željena svojstva žigova su u suprotnosti sa takvim izborom. · Otpornost na distorzije Glazba, slike i video signali mogu biti podvrgnuti raznim vrstama distorzije. Sažimanje sa gubitkom je već spomenuto, no i mnoge druge transformacije signala su uobičajene. Na primjer, slici može biti pojačan kontrast, ili boje mogu biti donekle izmijenjene, ili audio signalu mogu biti pojačane bas frekvencije. Općenito, žig mora biti otporan na transformacije koje uključuju uobičajene distorzije signala, kao i digitalno/analogne i analogno/digitalne konverzije i sažimanje sa gubitkom. Štoviše, za slike i video, važno je da žig preživi i geometrijske distorzije kao što su translacija, rotacija, skaliranje i rezanje. Navedeno je da se otpornost može postići ako je žig postavljen u perceptualno bitna područja slike. To je stoga jer je kvaliteta slike (zvuka ili videa) očuvana samo ako su perceptualno bitna područja slike zadržana. Analogno tome, perceptualno nebitna područja slike mogu biti uklonjena bez utjecaja na kvalitetu slike. Kao posljedica, žigovi koji su postavljeni u perceptualno nebitna područja neće biti otporni i mogu se jednostavno ukloniti. Bitno je uočiti da je otpornost zapravo sastavljena od dva odvojena pitanja: (1) jeli ili nije žig prisutan u podacima nakon što signal pretrpi promjene, te (2) može li ga detektor žigova detektirati. Na primjer, žigovi koje mnogi algoritmi ubacuju ostaju u podacima nakon geometrijskih promjena kao što su skaliranje, ali odgovarajući algoritmi detekcije mogu detektirati žig samo ako se promjena prethodno ukloni. U tom slučaju, ako promjena ne može biti određena ili invertirana, detektor ne može detektirati žig. · Otpornost na napade Kao što žig mora biti otporan na uobičajene transformacije koje dotični signal prolazi, žig može biti povrgnut procesiranju signala koje je isključivo namijenjeno uklanjanju žiga. Osim toga, kada postoji više kopija sadržaja označenih različitim žigovima, kao što bi na primjer bio slučaj sa označavanjem koje služi za identifikaciju kupca (fingerprinting), mogući su dodatni napadi koji se baziraju na kombiniranju sadržaja nekoliko kupaca. Izuzetno je važno da žig bude otporan na zlonamjerne manipulacije. To se može postići na nekoliko načina: 1. Privatni žigovi: Privatni žig, tj. sustav gdje je ili potrebno znanje neoznačenog sadržaja za dekodiranje ili je pseudo-slučajni ključ koji generira žig poznat samo pošiljaocu i primaocu je sam po sebi otporniji na napade od javnih žigova gdje je bilo kome omogućeno dekodiranje žiga. Za slučaj kada je samo jedna označena kopija sadržaja dostupna, jedini izgledni napad je dodavanje šuma u sliku sa nadom da će uništiti žig. No, može se pokazati da je red veličine dodanog šuma potrebna za sigurno uništenje žiga toliko velika da je kvaliteta same slike značajno narušena. U slučaju više kopija istog sadržaja označenog različitim žigovima raspoloživi su drugi napadi, od kojih bi najjednostavniji bio računanje srednje vrijednosti svih kopija. U slučaju da je su raspoložive sve informacije potrebne za dekodiranje žiga, najjednostavniji napad je jednostavno invertiranje postupka označavanja. 2. Asimetrični koder/dekoder: Ako uklanjanje javnog žiga zahtjeva invertiranje procesa kodiranja, onda je jako poželjno da proces kodiranja bude što je moguće više kompleksan, osobito ako se žig unosi samo jednom. No, ako dekoder mora funkcionirati u stvarnom vremenu, onda je neophodno da proces dekodiranja bude značajno jednostavniji od kodiranja. 3. Neinvertibilni žigovi: Ako je proces unošenja žiga neinvertibilan, to jest, ako je sam žig generiran pomoću sadržaja koji se označava, onda reverzni proces brisanja žiga nije moguć bez posjedovanja originalnog, neoznačenog sadržaja. Time se sprječava da potencijalni napadač u našem označenom sadržaju potraži neki set vrijednosti i onda njih proglasi za svoj žig, stvarajući time konfuziju oko toga tko zapravo ima originalni, neoznačeni sadržaj i tko je prvi ubacio žig u sadržaj. · Veličina žiga Veličina žiga označava količinu informacija koje se mogu ubaciti u zadani signal. Ovaj parametar je osobito važan za javne žigove. Veličina žiga i njegova otpornost na manipulacije je obično obrnuto proporcionalna. Ako želimo u zadani signal ubaciti veću količinu podataka, pojedinačni bitovi će biti manje zaštićeni, jer će imati relativno manje originalnih bitova koji bi ih mogli maskirati. Stoga je obično potrebno odrediti kompromis između otpornosti i veličine žiga. · Modificiranje i višestruki žigovi U nekim okolnostima, poželjno je izmijeniti žig nakon unošenja. Na primjer, u slučaju digitalnih video diskova, diskovi mogu biti označeni tako da omogućuju jednu kopiju sadržaja. Nakon što je kopija napravljena, potrebno je izmijeniti žig na originalu tako da se onemoguće daljnje kopije. Promjena žiga se može postići tako da se prvobitni žig ukloni i ubaci novi, ili tako da se ubaci novi žig koji bi zabranio kopiranje. Prvi slučaj implicira da je žig moguće ukloniti, pa stoga takav sustav ne bi bio otporan na napade. Omogućavanje postojanja višestrukih žigova je poželjnije jer omogućuje praćenje sadržaja od mjesta proizvodnje preko distribucije do eventualne prodaje, jer se u svakoj točci distributivnog lanca može ubaciti novi jedinstveni žig u sadržaj. Dakle, poželjno je da su različiti žigovi međusobno ortogonalni. · Skalabilnost U komercijalnim aplikacijama, računska cijena enkodera i dekodera je jako bitna. U nekim primjenama, ubacivanje se obavlja samo jednom i može se provesti off-line. Kao posljedica, cijena kodiranja može biti manje važna od cijene dekodiranja, koje se možda treba obavljati u stvarnom vremenu. Računalni zahtjevi ograničavaju kompleksnost žiga, što može značajno smanjiti otpornost žiga na napade. No, kako je već poznato da ono što danas može biti računalno neprihvatljivo, već u bližoj budućnosti može biti izvedivo na prosječnim računalima, pri oblikovanju sustava treba uzeti u obzir i mogućnosti skaliranja, tj. prilagođavanja sustava jačim računalima. Tako na primjer prva generacija dekodera može biti računalno nezahtjevna, ali i ne toliko pouzdana, slijedeća generacija može dozvoliti dekoderima dodatnu kompleksnost koja bi se iskoristila recimo za rješavanje problema kao što su invertiranje geometrijskih promjena. · Sigurna detekcija Jako bitan parametar pri ocjenjivanju sustava označavanja je sigurnost detekcije prisutnosti žiga. Sigurnost detekcije se svodi na tri odvojena pitanja: (i) sa kolikom sigurnošću se može detektirati postojeći žig, (ii) sa kolikom sigurnošću se može spriječiti detekcija krivog žiga, (iii) sa kolikom sigurnošću se može spriječiti detekcija nepostojećeg žiga. Žigovi trebaju predstavljati dovoljan i pouzdan dokaz vlasništva nad određenim sadržajem. Pogrešne detekcije (bilo kojeg tipa) se trebaju pojavljivati jako rijetko, po mogućnosti nikad. Određeni vodeni žig je valjan dokaz vlasništva samo ako je njegova detekcija u digitalnom sadržaju popraćena sa zanemarivom mogućnošću pogreške. · Statistička nevidljivost Žig ne smije biti moguće detektirati statističkim metodama. Na primjer, posjedovanje većeg broja digitalnih proizvoda, označenih sa istim ključem, ne smije otkriti žig uz primjenu analize statističkim metodama. To se postiže tako da se koriste žigovi koji su ovisni o sadržaju, te maskiranje žiga pomoću pseudo-slučajnih sekvenci da bi se postiglo što veća sličnost žiga slučajnom šumu. Što je žig sličniji slučajnom šumu, to ga je teže otkriti, a samim time i ukloniti. · Kompleksnost Poželjno je da žig bude takav da omogućuje veliki broj valjanih, mogućih žigova. Što je broj mogućih žigova veći, veće su i mogućnosti primjene sustava. Također je poželjno da su žigovi što je moguće više međusobno različiti, jer to poboljšava vjerojatnost točne detekcije žiga u označenom materijalu.

3.2. Svojstva lomljivih vodenih žigova

Svojstva lomljivih vodenih žigova se donekle preklapaju sa poželjnim svojstvima otpornih žigova, no kako su oni namijenjenih različitim primjenama i njihova svojstva se razlikuju, kao i sami kriteriji po kojima se neko svojstvo procjenjuje. Relativna važnost tih svojstava je opet uvjetovana njihovom namjenom, a konkretne primjene mogu imati i druge, posebne zahtjeve.

· Detekcija izmjena Sustav lomljivog žiga bi trebao detektirati sa viskom vjerojatnošću bilo koje izmjene u označenom sadržaju. Ovo je fundamentalno svojstvo lomljivog žiga i neophodno je za pouzdano testiranje autentičnosti sadržaja. U nekim primjenama poželjno je i pružiti indikaciju količine izmjena koje su se dogodile. Kod polu-lomljivih žigova izvjesna količina ili vrsta izmjena (sažimanje, pooštrenje slike, naglašavanje dijela zvučnog spektra) se tolerira i ne generira uzbunu. · Perceptualna nevidljivost Ubačeni žig ne smije biti vidljiv u uobičajenim okolnostima, i ne smije ometati ili umanjivati funkcionalnost zaštićenog sadržaja. U većini slučajeva to se odnosi na estetsku kvalitetu sadržaja, no ako se sadržaj koristi i za namjene koje koriste neke druge karakteristike sadržaja, tada i one moraju biti očuvane · Detekcija ne bi smjela koristiti neoznačeni sadržaj Originalni sadržaj bi mogao biti nedostupan (recimo pri označavanju prije samog snimanja sadržaja), ili bi vlasnik imao razloge zbog kojih ne bi želio dati neoznačeni sadržaj trećoj osobi. · Poželjno je da detektor locira izmjene u označenom sadržaju To uključuje mogućnost lociranja prostornih područja u izmijenjenom sadržaju koja su izmijenjena. Dodatna mogućnosti bi bila detekcija vrste izmjene koju je sadržaj pretrpio. · Žig bi trebao preživjeti rezanje U nekim primjenama, mogućnost detektiranja žiga nakon uklanjanja dijela sadržaja može biti poželjan. Na primjer, korisnik može biti zainteresiran samo za dio (lica, zgrade) veće označene slike. No, u drugim primjenama rezanje dijela sadržaja može biti nepoželjno modificiranje sadržaja. · Različiti ključevi bi trebali biti ‘ortogonalni’ Žig ubačen u sadržaj smije biti detektiran samo pomoću pripadajućeg ključa. Svi drugi ključevi korišteni pri detekciji ne smiju dati pozitivnu identifikaciju. Prema tome, shema za generiranje žigova mora za različite ključeve dati međusobno neovisne (ortogonalne) žigove. · Ključ označavanja mora biti teško izračunati iz ključa detekcije Ovo svojstvo je osobito važno za sustave koji imaju različite ključeve označavanja i detekcije. Ako treće osobe mogu iz ključa detekcije deducirati ključ označavanja onda oni mogu ubaciti vlasnikov ključ u materijale koje vlasnik nikad nije namjeravao označiti (na primjer, u izmijenjene kopije originalnog sadržaja). Za ovo svojstvo se obično uzimaju razrađene tehnike iz područja kriptografije (asimetrični ključevi). · Ubacivanje oznake od strane neovlaštenih osoba treba biti teško Riječ je o karakterističnoj vrsti napada na lomljivi žig gdje se žig izvlači iz označenog sadržaja i ubacuje u drugi sadržaj · Žig bi trebalo biti moguće ubaciti u sažetoj domenu To ne znači isto kao i zahtjev da žig može preživjeti sažimanje, što može biti i vrsta oštećenja. U nekim primjenama mogućnost ubacivanja lomljivog žiga u sažetoj domenu može biti velika prednost. Na primjer označavanje sadržaja koji je već sažet i u takvom obliku se distribuira, a za koji želimo osigurati autentičnost. 4. Protokoli za dokazivanje vlasništva pomoću vodenog žiga

U većini istraživačkih izvještaja koji opisuju sustave vodenih žigova autori se koncentriraju na način ubacivanja i detekcije vodenih žigova, no ne i na svrhu. Istraživanja se uglavnom koncentriraju na postizanje otpornosti sustava na manipulacije i transformacije, i pri tome je demonstrirana iznenađujuća uspješnost, no u isto vrijeme predloženi sustavi se ne mogu praktično primijeniti jer im nedostaje infrastruktura koja bi osigurala svrhovitost primjene sustava vodenog žiga u realnim okolnostima. Zbog toga se ukazuje potreba za razvijanjem protokola koji bi korištenjem sustava vodenih žigova odgovorili na pitanje: Što sustavi vodenih žigova mogu učiniti za zaštitu vlasništva pored postojećih copyright zakona ili trenutnih načina razrješenja problema zaštite vlasništva nad digitalnim sadržajima? Za odgovor na ovo pitanje možemo se okrenuti kriptografiji koja je, kao puno starija znanost od vodenih žigova razradila brojne modele koji mogu pomoći u postizanju željene funkcionalnosti vodenih žigova. Jedan od načina, prema Herrigel et al [2] je uspostava infrastrukture koja bi servisirala zainteresirane strane u otvorenom okružju kao što je Internet. Drugi način, prema Carver [3] je inkorporiranje zero-knowledge protokola u sustav vodenog žiga. Slijede kratki prikazi obiju protokola na visokom nivou.

4.1. Zaštita vlasništva pomoću infrastrukture

Sustav se bazira na otvorenom okružju kao što je Internet koje se sastoji od velikog broja međusobno povezanih računala. Korisnici mogu biti locirani bilo gdje i mogu prodavati i kupovati digitalne slike. Definiramo četiri entiteta: Vlasnik slike (V), Kupac slike (K), Copyright centar (CC) i Infrastruktura javnih ključeva (IJK). Na Slici 3 su prikazani njihovi odnosi. Vlasnik šalje informacije o vlasništvu i autentične informacije o slici Copyright centru. Nakon što primi certifikat o zaštiti, vlasnik može prodavati digitalne slike kupcima. IJK podržava distribuciju autentičnih javnih ključeva između svih uključenih strana. Ključevi su potrebni za međusobnu identifikaciju, povjerljivost i osiguranje komunikacija.

Slika 3: Odnosti entiteta u protokolu

Ovisno o potrebnom nivou za dokazivanje vlasništva nad materijalom navedena infrastruktura omogućuje tri nivoa zaštite: individualnu zaštitu vlasništva, zaštitu vlasništva sa registriranim kriptografskim ključevima i zaštitu koristeći CC na temelju registriranih kriptografskih ključeva. U svakom slučaju, sadržaj žiga su podaci o vlasniku materijala. Različiti ključevi se koriste za ubacivanje žiga u materijal. Ključ obično predstavlja početnu vrijednost (seed) generatora pseudo-slučajnih brojeva. Sadržaj žiga se dakle ubacuje koristeći pseudo-slučajne brojeve koji se generiraju pomoću ključa. Također, da bi se žig detektirao, potrebno je poznavati ključ sa kojim je ubačen. Prema tome, vodeni žig predstavlja sustav simetričnog kriptografskog ključa (za kodiranje i dekodiranje poruke, žiga, potrebno je znati korišteni ključ). Zbog zahtjeva za svojstvima žiga navedenih u poglavlju 3. ubačeni žigovi su međusobno statistički neovisni, što znači da u jednu sliku možemo ubaciti nekoliko žigova. To mogu biti privatni, detekcijski i javni žig. Detekcijski žig se ubacuje sa stalnim ključem (istom početnom vrijednosti generatora pseudo-slučajnih brojeva), što omogućuje vlasniku da efikasno pretražuje Internet u potrazi za svojim slikama. Javni žig indicira da je slika zaštićeni materijal i pruža informacije o vlasniku. U sliku je ubačen i privatni žig čija tajnost je garantirana privatnim ključem vlasnika. Kako je javni ključ V registriran, V može dokazati da je on jedina osoba koja posjeduje odgovarajući privatni ključ i da je prema tome on generirao ubačeni privatni žig. Sustav također pruža sigurnu registraciju označenih sadržaja u CC. U CC se registriraju podaci derivirani iz sadržaja slike. CC generira certifikat digitalne zaštite i šalje ga V. Ako neovlaštena treća osoba ubaci žig u istu sliku, konfliktne tvrdnje o vlasništvu nad slikom se mogu razriješiti, jer samo jedna strana ima certifikat zaštićene slike koja sadrži samo njegov žig. Druga strana može imati certifikat samo za sliku koja sadrži dva žiga i na taj način će biti identificirana kao prevarant. Zaštita pomoću kriptografskih ključeva i Centra se bazira na IJK. IJK na zahtjev izdaje certifikat javnog ključa koji sadrži javni ključ sudionika, njegovo jedinstveno ime i vremensku oznaku. Svaki certifikat se potpisuje sa privatnim ključem IJKa i povjerenje se bazira na valjanosti autentične kopije javnog ključa IJKa (pretpostavlja se da je javni ključ IJKa dostupan, pouzdano distribuiran i da ga svaka strana može provjeriti). U opisu postupaka zaštite koriste se slijedeći kriptografski mehanizmi: · Probabilistička shema digitalnog potpisa (G,P,V), gdje je G algoritam generiranja, P algoritam potpisa i V algoritam verifikacije. Algoritam generiranja G daje asimetrični par ključeva (xz,yz), gdje je xz tajni, a yz javni ključ. Algoritam P za zadanu poruku m i ključ xz daje potpis: p=P(xz,m). Verifikacija tog potpisa koristi drugi ključ yz, poruku m i potpis p: V(yz,m,p)Î{0,1}. · Protokol dogovaranja pomoću asimetričnih ključeva pomoću kojeg se entitet A i entitet B koristeći svoje parove asimetričnih ključeva (xa,ya) i (xbb,yb) da bi se dogovorili za simetrični ključ Kab. · Algoritam ubacivanja nevidljivog žiga koji koristi ključ X (kao početnu vrijednost generatora slučajnih brojeva), sadržaj žiga Y, neoznačenu sliku NS te daje označenu sliku OS. · Detekcijski algoritam nevidljivog žiga koji koristi ključ X, označenu sliku OS i rezultirajući sadržaj žiga Y. · Dvije hash funkcije h1,h2 koje daju međusobno disjunktne skupove vrijednosti.

4.1.1. Osobna zaštita vlasništva

Primjenom osobne zaštite vlasništva u proces je uključen samo vlasnik materijala (V) sa pripadajućim asimetričnim parom ključeva (xv,yv). On izvodi slijedeće korake: · H generira jedinstveni identifikator slike IDS združujući hash vrijednost svog identificirajućeg imena i serijski broj slike · H generira označenu sliku OS tako da koristeći algoritam ubacivanja nevidljivog žiga, u neoznačenu sliku NS ubacuje IDS slike, a h1 hash vrijednost potpisa p koristi kao seed generatora slučajnih brojeva. Ubačeni žig postaje privatni žig. · H sprema potpis p i neoznačenu sliku NS u zaštićenu bazu. · H ubacuje detekcijski žig. To čini tako da u označenu sliku OS ubaci serijski broj slike koristeći h2 hash vrijednost svog tajnog ključa xv kao seed generatora slučajnih brojeva. · Ubacivanje javnog žiga. H generira javnu identifikacijsku poruku kao na primjer “Copyright V, sva prava zadržana, 2001.”. Poruku ubaci kao seriju žigova (ubačenih sekvencijalno u označenu sliku OS), dijeleći poruku na neophodan broj žigova i koristeći pri označavanju h2 hash svog javnog ključa yv kao seed generatora slučajnih brojeva, uvećan za redni broj dijela poruke (inače bi svi dijelovi poruke bili zbrojeni u jedan žig). · H dobiva označenu sliku OS i može je koristiti u trgovini digitalnim slikama.

Treba uočiti neka kriptografska svojstva ubačenih žigova. Ako privatni ključ u jednoj slici bude kompromitiran, to znanje se neće moći iskoristiti za otkrivanje privatnog ključa u drugim slikama. Privatni ključ je kombiniran sa individualnim serijskim brojem slike, tako da iz njihove združene vrijednosti hash funkcija ne daje nikakve informacije o vrijednosti samog privatnog ključa. Kompromitirani IDs slike ne omogućuje označavanje bilo koje druge slike, jer ona ima svoj individualni serijski broj, i pripadajući IDs. Privatni žig pruža sigurnu identifikaciju jer samo vlasnik slike poznate privatni ključ pomoću kojeg je generiran. Privatni žig može biti korišten na sudu za dokazivanje vlasništva. Sadržaj ubačenih žigova je prilično mali, jer se prihvatljiv IDs može napraviti koristeći samo 12 byteova. Dakle, vlasnik (V) ima označenu sliku OS i kontaktirao ga je kupac (K) sa željom da je kupi. Pretpostavlja se da su obojica razmijenili javne ključeve yv i yk. Prodaja slike koristeći osobnu zaštitu se obavlja u slijedećim koracima: · Kupac K i vlasnik V se dogovaraju o zajedničkom simetričnom ključu Kkv pomoću protokola o dogovaranju. Daljnja komunikacija se odvija enkriptirano koristeći simetrični ključ Kkv. · K generira zahtjev za trgovinu koji specificira kupca, vlasnika, IDS slike, kao i vremensku oznaku zahtjeva. Zahtjevu dodaje potpis generiran privatnim ključem i šalje ga vlasniku V. · V provjerava potpis koristeći javni ključ kupca. · Ako je provjera uspješna, V generira odgovor na zahtjev tako da šalje označenu sliku OS i doda joj potpis generiran koristeći svoj privatni ključ. · K provjerava potpis koristeći javni ključ vlasnika. Ako je provjera uspješna, kupac provjerava identifikaciju slike da se uvjeri da je V stvarno vlasnik slike, te da je dobio traženu sliku.

U slučaju potrebe za pravnim dokazivanjem vlasništva, iz slike se izvlači jedinstveni identifikacijski broj slike IDS u kojem je i javni ključ, te vlasnik demonstrira da ima odgovarajući privatni ključ detektiranjem privatnog žiga. Kako je vjerojatnost da dva tajna ključa imaju iste javne ključeve mala, vlasništvo je dokazano sa visokom vjerojatnošću. No, u slučaju zaštite registriranim ključevima, takav slučaj se može u potpunosti izbjeći.

4.1.2. Zaštita vlasništva pomoću registriranih ključeva

Zaštita pomoću registriranih ključeva se provodi pomoći tri sudionika: kupac (K), vlasnik (V) i inftrastruktura javnih ključeva (IJK). Kod IJK se registriraju javni ključevi. On je odgovoran da ne postoje duplicirani javni ključevi, te da svima osigura mogućnosti pristupa bazi važećih certifikata, iz kojih se mogu izvaditi jedinstvena imena te javni ključevi svih sudionika. Nakon što V i K od IJK dobiju važeće javne ključeve, mogu pristupiti istim koracima pri kupnji kao kad individualne zaštite. Kako su generirani asimetrični parovi ključeva jedinstveni, V se može jedinstveno identificirati za bilo koju sliku, osim ako u sliku nisu ubačeni dodatni žigovi od strane neovlaštenih osoba. Sustav baziran na Copyright centru pruža potrebne protumjere da spriječi tu prijetnju.

4.1.3. Zaštita vlasništva sa Copyright centrom

U sustavu zaštite pomoću Copyright centra sudjeluju četiri sudionika: kupac (K), vlasnik (V), infrastruktura javnih ključeva (IJK) i copyright centar (CC). Pretpostavlja se da su imaju IJK certifikate ostalih sudionika, pa time i njihove javne ključeve. Postupak se izvodi na slijedeći način: · Provode se koraci individualne zaštite sa V i CC kao sudionicima. Jedinstvena identifikacija slike se generira tako da se h1 hashu imena V i CC pridoda serijski broj slike. H generira malu sliku (thumbnail) označene slike OS i pohranjuje je zajedno sa označenom slikom. · Za generiranje odgovarajućeg certifikata o vlasništvu H i CC vrše slijedeću komunikaciju: · H šalje zahtjev za zaštitom koji se sastoji od h1 hash vrijednosti slike, umanjene slike i njezinog IDS. Zahtjevu se pridodaje identifikacija V, CC, vremenski zapis i potpis koji V generira privatnim ključem. · C provjerava zahtjev pomoću javnog ključa xv. Ako je provjera uspješna, CC generira certifikat vlasništva koji sadrži identifikaciju vlasnika V, IDS označene slike, h2 hash vrijednosti OS i male slike, poruku koja se ubacuje kao javni žig. Certifikat se pohranjuje u bazu CC, te šalje V zajedno sa potpisom generiranim tajnim ključem xcc. · V prima certifikat te provjerava ga koristeći javni ključ ycc. Ako je provjera uspješna V pohranjuje u svoju bazu. · V i B koristeći CC i IJK za razmjenu javnih ključeva i dokazivanje vlasništva nad slikom mogu pristupiti protokolu koji se opisan za trgovinu pri individualnoj zaštiti.

B može provjeriti certifikat o vlasništvu kod CC tako što zatraži certifikat pohranjen za odgovarajući IDS slike. Protokol koji bi se koristio je sličan gornjem za registraciju certifikata.

4.2. Zaštita vlasništva pomoću zero-knowledge protokola

Carver [3] primjećuje da je slaba točka većine predloženih sustava zaštite vodenim žigom potreba da se prije ili kasnije u životnom ciklusu žiga mora otkriti tajni ključ kojim je žig ubačen, te tako trećim osobama omogućiti zloupotrebu. U najboljem slučaju, privatni ključ se mora otkriti na sudu pri dokazivanju vlasništva. Carver to smatra neprihvatljivim sa sigurnosne strane, te predlaže korištenje tehnike iz kriptografije poznate kao zero-knowledge protokol. Zero-knowlegde dokazi su metoda da se dokaže poznavanje činjenice bez otkrivanja te činjenice drugim sudionicima, dakle pomoću njega bi bilo moguće provjeriti postojanje žiga ali bez otkrivanja potrebnih informacija za uklanjanje žiga.

4.2.1. Zero-knowledge protokoli

Definirajmo prvo opći problem dokazivanja poznavanja činjenice preko komunikacijskog kanala, ilustriran na Slici 4. Koristiti ćemo uobičajene 'osobe' koje se pojavljuju u ovakvim opisima: Alice, vlasnica informacije, Bob kao verifikator, Carl kao osoba koja pruža uslugu i Eve, osoba koja želi neovlašteno doći do podataka koje Alice čuva.

Slika 4: Odnos entiteta u protokolu

Dakle, Alice posjeduje neku identifikacijsku informaciju, kao što je broj, zaporka, PIN ili slično, čije poznavanje je neophodno da bi dobili neku uslugu (pristup bankovnom računu, rezervacija karte ili slično). Bob posjeduje bazu identifikacijskih informacija. Alice želi uvjeriti Boba da ona poznaje identifikacijske informacije, ili osigurati Bobovu pomoć u uvjeravanju Carla, trećeg sudionika. Carl može biti trgovac koji provjerava kreditnu karticu. Carl direktno sudjeluje u protokolu identifikacije, ali nije neophodno pod Bobovom kontrolom. Posljednji lik, Eve, je promatrač i po pretpostavci nadgleda sav promet koji se odvija među sudionicima. Čak i ako protokol sprječava dokazivanje identiteta bez poznavanja tajne informacije, moguće je najmanje pet različitih načina prevare: · Eve može priskrbiti sve potrebne informacije za predstavljanje kao Alice. · Hakeri mogu kompromitirati identifikacijske baze podataka, koji se nakon toga mogu predstavljati kao bilo koji od Bobovih klijenata. Za razliku od prisluškivača, hacker iskorištava činjenicu da se identifikacijski podaci nalaze na lokacijama koje nisu pod direktnom kontrolom vlasnika (Alice). · Carl tokom učestvovanja u protokolu može primiti dovoljno informacija da se uspješno predstavi kao Alice. · Bob može biti prevarant, ili imati zaposlenika koji je prevarant. · Alice može iskoristiti neku od prije navedenih mogućnosti tako da izvede transakciju i kasnije tvrdi da je transakciju izveo prevarant.

Rješenje gore navedenih problema bi bilo postojanje identifikacijskog protokola u kojem se nikakvi potencijalno kompromitirajući podaci ne šalju preko komunikacijskih kanala, pohranjuju u bazu ili otkrivaju bilo kome osim Alice. Na prvi pogled to može izgledati nemoguće, jer neka vrsta informacije se mora poslati Bobu na verifikaciju. No, moderna kriptografija je pokazala bitnu razliku između informacije i znanja: znanje je korisna informacija, ali informacija nije korisna osim ako se ne može dobiti u razumnom vremenskom roku. Najpoznatiji primjer je posjedovanje vrijednosti velikog broja koji je generiran množenjem velikih prim brojeva. Sve potrebne informacije o faktorima koji sačinjavaju broj su sadržane u samom broju, ali sa računalne perspektive te faktore je praktično nemoguće izračunati. Na sličan način zero-knowledge protokoli se oslanjaju na računsku odvojenost informacije od korisne informacije u sprječavanju bilo koga osim Alice da sazna njezine identifikacijske informacije. Ideju ćemo ilustrirati opisom konkretnog protokola, koji se oslanja na težinu izračunavanja diskretnog logaritma. Detaljnija diskusija se može pronaći u [4]. U ovom protokolu, javno su poznati veliki prim broj p i generirajući element a. Alice objavljuje broj sa tajnim diskretnim logaritmom modula p i bazom a. To jest, ona odabire slučajni broj x i izračunava M=ax(mod p), objavljuje M i sadržava x kao tajnu. Određivanje vrijednosti x iz poznate vrijednosti M je teško, i Alice treba dokazati poznavanje x da bi potvrdila svoj identitet. Koraci u protkolu su slijedeći: · Alice generira drugi slučajni broj y, te izračunava N=ay(mod p), te šalje N Bobu. · Bob sad poznaje M i N, te ovisno o ishodu bacanja novčića zahtjeva od Alice da ili: · Otkrije y, logaritam od N. · Otkrije y+x(mod p –1), logaritam od MN. · Alice otkriva traženi logaritam, koristeći svoje poznavanje logaritma od M. · Broj N se odbacuje. Za svaku slijedeću iteraciju konstruira se nova vrijednost N. Do sada, Alice nije otkrila nikakve informacije o x. Da je otkrila i y i y+x(mod p–1) odala bi vrijednost x. S druge strane, osoba koja se pokušava predstaviti kao Alice može u najboljem slučaju biti uspješna sa vjerojatnošću 0.5. Prevarant može konstruirati valjani N=ay i proći prvi test ali ne i drugi, ili može konstruirati lažni N=M-1ax(mod p) takav da poznaje logaritam od MN, ali ne može odrediti logaritam od N. Sa fer novčićem i potrebnim sigurnosnim mjerama, Alice i Bob mogu provesti ovaj protokol n puta, što bi dalo vjerojatnost 2-n da Alice vara. Jednom kada je proizvoljno mala zadana vjerojatnost postignuta, Bob se može složiti da je Alice zaista Alice. Uočavamo da dokaz nije apsolutan, nego sa određenom vjerojatnosti, no granica dokazivanja može biti proizvoljna. Algoritam koristi zasljepljivanje (blinding), tehniku kojom se problem transformira u drugi problem koji zadržava bitne karakteristike originalnog problema, dok u isto vrijeme skriva osjetljive informacije o njemu. U konkretnom slučaju, problem poznavanja logaritma od M se transformira u problem poznavanja logaritma od MN. Cilj je dokazati da osoba zna rješenje originalnog problema tako da pokaže poznavanje rješenja transformiranog problema, koji je nemoguće riješiti bez poznavanja rješenja originalnog problema. Druga karakteristika protokola je da je to izazov-odgovor (challenge-response) protokol. To je obično neophodno da bi se izvelo zasljepljivanje, jer osigurava da je osoba koja dokazuje poštena tako što zahtjeva da pruži dovoljno informacija koje svode vjerojatnost prevare ispod zadane granice. Od Alice se zahtjeva ili da riješi transformirani problem, ili da pokaže da je zasljepljivanje fer, to jest da je transformirani problem stvarno deriviran iz originalnog problema. Bitno je uočiti da ako Alice učini oboje, onda odaje sve potrebne informacije koje Bob treba za rješavanje originalnog problema.

4.2.2. Primjena protokola u sustavu vodenog žiga

Za primjenu zero-knowledge protokola u sustavu vodenog žiga moramo razmotriti svojstvo invertibilnosti žiga. Kao što će kasnije biti detaljnije pokazano, invertibilnost žiga može biti iskorištena za napad na sustav koji bi onemogućio dokazivanje vlasništva na način da se stvori konfuzija oko toga tko je prvi u sliku ubacio žig, pravi vlasnik ili napadač. Napad pomoću invertibilnosti se provodi na način da napadač u slici 'nalazi' žig koji onda proglasi za svoj. Nakon toga napadač proizvede lažni original tako da iz slike izvuče lažni žig (koji je u biti šum otprije prisutan u slici). Napadi se sprječavaju tako da se definira određena klasa valjanih žigova, ili tako da žig bude neinvertibilan, tj. generira se u ovisnosti o originalnoj slici. No, mi možemo svojstvo invertibilnosti žiga iskoristiti upravo za dokazivanje vlasništva. Ta činjenica je posljedica svojstva da određivanje valjanosti nekog žiga može biti teško bez poznavanja vrijednosti ključa koji kontrolira proces, što omogućuje žigu da se sakrije unutar skupa lažnih žigova. Prvo, moramo definirati valjane žigove. Koristeći gore opisani zero-knowledge protokol, definiramo žig kao cijeli broj u rasponu od 0 do određenog velikog prim broja, te valjani žig kao žig u obliku ax(mod p), za određeni a. Vrijednost žiga može biti uporabljena za parametriziranje metode ubacivanja, obično kao početna vrijednost (seed) generatora slučajnih brojeva. Bitno je primijetiti, da ako je a generator Z/pZ, onda su svi žigovi valjani. No, žig se može koristiti samo ako je poznat njegov diskretni logaritam, a s obzirom da je to računski težak problem, poznavanje logaritma žiga se može uzeti kao dokaz da je žig namjerno konstruiran na takav način. Definiramo početne postavke: · Alice konstruira valjani žig M=ax(mod p) pomoću tajnog x. · Alice ubacuje M u neoznačenu sliku NS i dobiva označenu sliku OS. · Alice zatim provodi napad invertibilnosti i u OS nalazi druge, lažne žigove F0, F1, F2, … Fn-1. Nijedan od ovih lažnih žigova nema poznati diskretni logaritam. · Alice objavljuje skup { F1, F2, … Fn-1, Fn=M} kao svoj javni žig, ne otkrivajući koji je žig pravi. Za n se odabire dovoljno velika vrijednost da bi brisanje n žigova previše degradiralo kvalitetu slike (ili da bi vjerojatnost uklanjanja M bila dovoljno mala). Nijedan lažni žig ne smije biti u takvoj relaciji sa OS da bi otkrio pravi žig. Nije neophodno za žigovi budu potpuno ortogonalni, ali broj neortogonalnih žigova mora biti dovoljno velik da spriječe oštećenje M. Alice sada može otkriti skup žigova, te vrijednost funkcije detekcije za svaki žig. Sa dobrim izborom n, Bob je efektivno spriječen da ukloni pravi žig. Alice sada mora dokazati da je najmanje jedan žig valjan. Protokol je slijedeći: · Bob i Alice odabiru žigove koje detektor uspješno nalazi u OS. · Alice skriva svaki žig sa različitom diskretnom potencijom Wi=Fiayi. · Alice permutira skup žigova {Wi} i šalje ga Bobu. · Bob sad zna skup {Wi}, te vrijednosti a i p. Ovisno o ishodu bacanja novčića on od Alice zahtjeva da ili: · Otkrije sve skrivajuće eksponente {yi}, čime dokazuje da je svaki skriveni žig Wi zapravo valjano skriveni član skupa {Fi}. · Otkrije Wk, skrivenu verziju pravog žiga koji je stoga oblika ax+yk(mod p-1), i otkrije njegov logaritam. · Alice otkriva traženu vrijednost. · Skrivajuće vrijednosti yi se odbacuju. Nove vrijednosti se generiraju za svaku slijedeću iteraciju protokola.

Alice ne može ispuniti drugi zahtjev bez poznavanja diskretnog logaritma bar jedne vrijednosti žiga. Skrivanje sprječava Boba da otkrije koji je od žigova pravi žig. Naravno, zapravo je samo jedan žig ubačen u sliku. Sigurnost ovog sustava leži u činjenici da je broj žigova za koje se tvrdi da su u slici toliko veliki da oni svi i nisu mogli biti ubačeni u sliku, i također ne mogu svi biti odstranjeni iz slike inverznim procesom. Ovaj sustav radi na principu da se podaci ubace u sliku, te kombiniraju sa podacima koji su već prisutni u slici. Objavljivanje žigova je sigurno dokle god se ne otkrije koji je žig ubačen u sliku. Drugi način za promatranje ovo sustava je da se uoči da je informacija potrebna za detekciju žiga – kompletan skup žigova – odvojen od informacije potrebne da bi se dokazalo da je skup žigova valjan – pravi žig M i logaritam x pravog žiga. Ta informacija bi omogućila napadaču da odstrani žig iz slike, a to je ujedno informacija čije se znanje demonstrira u zero-knowledge protokolu. Zapravo, odvojili smo detekciju od verifikacije, i time odvojili detekciju žiga od odstranjivanja žiga. Uspješnost sustava ovisi o izboru broja lažnih žigova n, tj. o mogućnosti pronalaženja n dovoljno različitih žigova koje detektor prepoznaje. Sigurnosno pitanje je mogućnost korištenja otkrivenih žigova kao upute za manipuliranje slike da bi se izbacio dovoljan broj žigova dok se ne izbaci pravi, ubačeni žig. Nije jasno koliko bi takav napad bio uspješan, no u svakom slučaju bilo bi potrebno izbaciti puno više žigova nego što je ubačeno. Još jedan problem je što se ne može koristiti isti žig za označavanje različitih slika. To svojstvo je prepreka za razvijanje softwarea koji bi neovisno pretraživao baze u potrazi za označenim slikama. 5. Neke tehnike poboljšanja svojstava otpornih žigova

S obzirom na relativnu mladost cjelokupne grane znanosti, svakodnevno se pojavljuju novi načini implementacije žigova i novi pristupi starim problemima. Poboljšanja koja su njima uvedena predstavljaju unaprjeđenja postojećih ideja, ali i potpuno nove tehnike koje su nastale kao rezultat promišljanja i ponovne procjene nekih pretpostavki na kojima su se temeljili postojeći sustavi. Neka rješenja predstavljaju poboljšanje svojstava žigova, neka nastaju kao odgovor na određenu vrstu napada na žigove, a neka nastaju kao pokušaj da se vodenim žigovima daju sasvim nova svojstva. U ovom poglavlju bit će prikazan tehnike koje predstavljaju trenutni state-of-the-art tehnologije vodenih žigova, ali i različite mogućnosti pristupa pojedinim pitanjima koja se postavljaju u primjeni vodenih žigova.

5.1. Skrivanje ključa

Po svojoj osnovnoj namjeni, sustav vodenog žiga može biti implementiran korištenjem javnih ili tajnih žigova. · Javni žigovi namijenjeni su identifikaciji vlasnika sadržaja bez potrebe za poznavanjem tajnog ključa ili samog žiga. Takvi žigovi obično nisu jako otporni na napade, no trenutno su predmet intenzivnog istraživanja. Njihova privlačnost je u tome što bi detektori za takav tip žigova mogli biti ugrađeni u web tražilice i crawlere koji bi odmah mogli procijeniti legalnost pregledavanog sadržaja, bez potrebe za čuvanjem potencijalno velike baze ključeva. · Tajni žigovi su trenutno najrasprostranjeniji tip vodenih žigova. Za detekciju prisutnosti tajnog žiga u nekom materijalu potrebno je poznavanje tajnog ključa koji je korišten za ubacivanje žiga. Takvi žigovi su jako otporni na manipulacije, jer je za njihovo uklanjanje potrebno znati točnu lokaciju žiga, ili promijeniti sve moguće lokacije žiga, što obično dovodi do degradacije materijala ispod granice prihvatljivosti. No, problem pri njihovoj upotrebi je što se pri postupku dokazivanja vlasništva tajni ključ ipak mora prezentirati. Problem se rješava tako da se primjene neki od sustava i protokola navedenih u poglavlju 4.

5.2. Korištenje originala

Neki sustavi vodenog žiga pri detekciji zahtijevaju prisutnost originalnog, neoznačenog materijala da bi izvršili detekciju prisutnosti žiga u označenom materijalu. Takvi sustavi su obično puno otporniji, jer usporedbom sa originalom lako mogu detektirati i otkloniti dodatni šum ili druge transformacije koje je sadržaj pretrpio. No, takvi sustavi su sa sigurnosne strane očigledno i puno osjetljiviji, te ne mogu biti iskorišteni za sustav koji bi koristio javne žigove. Sustavi koji zahtijevaju prisutnost originala mogu funkcionirati samo u sklopu većeg sustava koji bi uključivao povjerljive treće strane za arbitražu i prosudbu, te eventualno i pohranu zaštićenih materijala. Sustavi koji ne trebaju prisutnost originala u detektoru moraju biti kompleksniji jer da bi postigli istu razinu pouzdanosti detekcije moraju analitički utvrditi sve transformacije koje je signal prošao te provesti sinkronizaciju detektora i sadržaja pomoću invertiranja ili neutraliziranja njihovog utjecaja prije same detekcije žiga. Kako ćemo pokazati kasnije, postoje različiti načini postizanja tog cilja, a općenito se svode na korištenje tranformacija koje su invarijantne na manipulacije, ili raznih načina za postizanje sinkronizacije detektora i manipuliranog sadržaja. Velika većina modernih sustava ne zahtjeva korištenje originala pri detekciji žiga.

5.3. Odabir domene žiga

O izboru domene žiga uvelike ovise bitne karakteristike žiga kao što su otpornost, veličina, neprimjetnost i slično. Same vrijednosti koje predstavljaju vodeni žig mogu se ubacivati u razne domene, bilo direktne, bilo transformirane. Kada se upotrebljava direktno ubacivanje, onda su domena sami digitalizirani uzorci signala, točke slike (prostorna domena), vrijednosti amplitude zvuka (amplitudna domena) i slično. Korištenje direktne domene je najjednostavnije i računalno najmanje zahtjevno, no obično pruža i najmanju zaštitu i otpornost žiga. Kod korištenja transformiranih domena nastoji se iskoristiti svojstva funkcija transformacije za poboljšanje svojstava žiga. To može biti invarijantnost za razne manipulacije (translacije, rotacije), raspršivanje energije žiga na veću površinu signala domaćina ili neka slična povoljna svojstva. Ponekad se koriste i kombinacije nekoliko transformacija sa ciljem akumuliranja povoljnih svojstava. Neke od obično korištenih funkcija transformacija su: - diskretna kosinus transformacija (DCT) - diskretna fourierova transformacija (DFT) - Fourier-Melin transformacija - dekompozicija na valiće (wavelet) - preklapajuća ortogonalna transformacija (lapped orthogonal transform – LOT) Svojstva pojedinih transformacija i njihova implementacija biti će opširnije obrađena kasnije. Ubacivanje žiga u transformiranu domenu se provodi tako što se prvo originalni signal transformira korištenjem željene transformacije, zatim se žig ubacuje modificiranjem dobivenih koeficijenta transformirane domene vrijednostima žiga, te se izvrši inverzna transformacija za vraćanje podataka u originalni oblik. Analogni postupak se koristi pri detekciji postojanja žiga.

5.4. Područje ubacivanja žiga

Pri ubacivanju žiga u sadržaj bitno pitanje je u koje perceptualno područje ubaciti vrijednosti žiga: perceptualno bitno, perceptualno nebitno ili negdje između? Pionirski pokušaji kreiranja sustava vodenih žigova su kao centralni zahtjev imali perceptualnu nevidljivost vodenog žiga. To je kao logičnu posljedicu imalo ubacivanje žiga u perceptualno nebitne dijelove sadržaja, obično najmanje značajne bitove (least significant bits – LSB). Kasnije je uočena činjenica da ako žig ubacimo u perceptualno nebitne dijelove sadržaja žig neće biti otporan, jer napadač može sebi dozvoliti da perceptualno nebitne dijelove sadržaja mijenja po želji, i tako eliminira žig. Isto tako, mnoge transformacije koje sadržaj uobičajeno pretrpi mijenjaju perceptualno nebitne dijelove sadržaja, najočiglednija od kojih je sažimanje sa gubitkom. Dakle, zbog zahtjeva za otpornošću žiga, perceptualno nebitno područje nije dobro mjesto za ubacivanje žiga. No, ubacivanje žiga u perceptualno bitno područje ima za posljedicu degradaciju kvalitete sadržaja. Taj problem je riješen tako da se za ubacivanje žiga odabere područje koje daje odgovarajući balans između otpornosti te perceptualne neprimjetnosti žiga. Kasnije je uočeno da je ubacivanje u perceptualno bitno područje omogućeno korištenjem tehnike raspršenog spektra.

5.5. Korištenje raspršenog spektra žiga

Žig se može direktno ubacivati, tako da se jedna vrijednost vektora koji čini žig ubacuje u jednu vrijednost označenog sadržaja, ili se može koristiti tehnika raspršenog spektra, gdje se energija jedne vrijednosti žiga raspršuje u nekoliko energetskih pretinaca označenog signala. To je tehnika koja je originalno razvijena za telekomunikacijske sustave. Pri tome, signal nosilac se promatra kao komunikacijski kanal, a žig se promatra kao signal koji želimo prenijeti kroz taj kanal. Pri tome uskopojasni signal (zapravo, žig) prenosimo kroz širokopojasni nosilac (označeni sadržaj) tako da energija signala prisutna u bilo kojem danom pretincu (obično frekvenciji) bude neprimjetna. No, kako proces provjere žiga zna točan položaj i sadržaj žiga, moguće je koncentrirati puno tih slabih signala u jedan signal velikog odnosa signal/šum. S druge strane, da bi pouzdano uništili taj žig trebali bi šum velike amplitude dodati na sve frekvencijske pretince. Raspršivanjem žiga kroz cijeli spektar osigurava veliku mjeru sigurnosti protiv nenamjernog i namjernog napada: prvo, prostorna lokacija žiga nije očigledna. Nadalje, frekvencijska područja trebaju biti odabrana tako da osiguraju značajnu degradaciju originalnih podataka tokom napada na žig. Očigledno, tehnika raspršenog spektra je puno otpornija od direktnog ubacivanja žiga. Kao posljedica, gotovo svi danas prisutni sustavi označavanja koriste tehniku raspršenog žiga za postizanje otpornosti žiga.

5.6. Prilagođavanje sadržaju

Ovisno o funkciji modificiranja originalnih vrijednosti sa vrijednostima žiga razlikujemo perceptualno adaptivne i linearne sustave. Linearni sustavi ubacuju žig bez obzira na vrijednosti originalnog sadržaja, dok perceptualno adaptivni sustavi nastoje iskoristiti lokalna svojstva sadržaja da bi poboljšala svojstva žiga, obično u pokušaju da iskoriste original za maskiranje žiga. Pri tome se koriste razvijeni modeli ljudskih osjetilnih sustava (vizualni i auditivni) i u odnosu na njih se modificira jačina ubacivanja žiga. Na primjer, promjene na velikim monotonim površinama ili jako kontrastnim područjima (rubovi) su vrlo primjetne, dok se na jako teksturiranim područjima mogu izvesti relativno velike promjene a da to bude neprimjetno. Slično tome, ljudski sluh je neosjetljiv na jeku vrlo kratkog kašnjenja, što neki sustavi iskorištavaju za kodiranje žiga. Prilagođavanja sadržaju generalno daje bolje rezultate, i po pitanju izdržljivosti žiga, i po pitanju količine informacija koje žig može sadržavati. Najnovija tehnika prilagođavanja sadržaju je modeliranje spektra snage žiga prema spektru snage sadržaja u koji se žig ubacuje [5]. Ubačeni signal žiga treba imati jake spektralne komponente na frekvencijama na kojima ih ima i signal domaćin. Spektar snage idealnog žiga bi bio skalirana verzija spektra snage sadržaja koji se označava:

gdje je fw(w) i fs(w) spektar snage signala žiga i signala označivanog sadržaja, a sw2 i ss2 varijance signala. Prednost modeliranja spektra snage žiga prema gornjoj formuli je u tome što je za tako oblikovani signal najteže procijeniti žig pomoću Wiener filtera. Tada se varijanca greške filtera serr2 približava varijanci signala žiga:

U praksi, uvjet spektra snage za žig prikazan u prvoj formuli treba adaptirati prema lokalnim statistikama signala domaćina. To je moguće izvesti eksplicitno, to jest procjenom spektra snage, ili implicitno, na primjer ubacivanjem žiga u domenu sažimanja slike ili video signala koja vrši automatsku adaptaciju na lokalni spektar snage. Za žigove koji se prilagođavaju spektru snage signala domaćina kažemo da su energetski efikasni, a može se dokazati da takav žig ima optimalnu otpornost prema napadima. Logika iza te tvrdnje se vodi činjenicom da napadač ima najveću slobodu manipulacije u područjima spektra u kojima je snaga sadržaja mala, a najmanju tamo gdje je veći dio energije sadržaja (jer tamo manipulacije proizvode neželjenu degradaciju sadržaja). Prema tome, ako se žig modelira tako da i on u područjima male energije sadržaja ima mali dio svoje ukupne energije, tada se manipulacijama u tom području može ukloniti mali dio energije žiga, jer veći dio energije 'štiti' signal domaćin.

5.7. Sinkronizacija žiga i detektora

Da bi detektirali moguću prisutnost žiga u nekom sadržaju potrebno je znati gdje se mogući žig nalazi, to jest, potrebno je sinkronizirati detektor sa sadržajem. To znači da na neki način treba neutralizirati moguće transformacije koje je signal pretrpio nakon ubacivanja žiga. Ako se detekcija izvodi uz pomoć originalnog sadržaja, sinkronizacija je relativno trivijalna. Problem sinkronizacije signala žiga je puno teže rješiti kada se originalni sadržaj ne koristi. Kada je sadržaj slika ili video zapis koji je rotiran, translatiran, skaliran tada sinkronizacija zahtjeva pretraživanje četvero-dimenzionalnog prostrora (x pomak, y pomak, kut rotacije, faktor skaliranja), ili peterodimenzionalnog ako kod videa uzimamo u obzir vrijeme. Prostor pretraživanja se dodatno povećava ako uzimamo u obzir mogućnost da je slika zakošena ili ima promijenjen odnos stranica (aspect ratio). Pored somenutog korištenja originala (što se izbjegava zbog sigurnosnih razloga), sinkronizacija se može postići na nekoliko načina, od kojih su uobičajeni postizanje invarijajntnosti na transformacije, sinkronizacija pomoću obrasca i sinkronizacija pomoću redundancije.

5.7.1. Sinkronizacija pomoću invarijantnosti

Invarijantnost na transformacije se može postići preslikavanjem domene žiga u odgovarajuću domenu u kojoj je željena transformacija eliminirana. Invarijantnost na translaciju se može postići korištenjem diskretne Fourierove transformacije (DFT):

DFT preslikava signal iz prostorne domene u kompleksnu frekvencijsku domenu. To omogućuje prikaz vrijednosti kroz komponente magnitude i faze.

A(k1,k2)=|F(k1,k2)| (7)

F(k1,k2)=ÐF(k1,k2) (8)

Lako se pokaže da linearni pomak u prostornoj domeni uzrokuje linearni pomak u faznoj komponenti preslikane domene, dok magnituda ostaje nepromijenjena.

F(k1,k2)exp[-j(ak1+bk2)] Û f(x1+a, x2+b) (9)

Prema tome, ako žig ubacujemo samo u DFT komponentu maginutde, postigli smo invarijantnost na translaciju. Invarijantnost na rotaciju i skaliranje se može postići korištenjem već pokazane invarijantnosti na translaciju. Kartezijev koordinantni sustav možemo preslikati u logaritamsko-polarni koordinantni sustav. Vrijedi:

x=em cosq (10) y= em sinq (11)

gdje je mÎR i 0 £ q £ 2p. Jasno je da za svaku točku (x,y) postoji jedinstvena točka (m,q). Novi koordinatni sustav ima slijedeća svojstva: Skaliranje je pretvoreno u translaciju:

(px,py) Û (m + log p, q) (12)

Rotacija je pretvorena u translaciju:

(x cos(q+d) – y sin(q+d), x sin(q+d) + y cos(q+d)) Û (m,q+d) (13)

Sada možemo implementirati invarijantnost na skaliranje i rotaciju tako što primijenimo invarijantnost na translaciju. DFT na logaritamsko-polarnom koordinatnom sustavu je u biti ekvivalentno izračunavanju Fourier-Mellin transformacije:

Modul Fourier-Melin transformacije je invarijantan na rotaciju i skaliranje, pa njegovim korištenjem kao domene ubacivanja žiga postižemo invarijantnost žiga na rotaciju i skaliranje. Invarijantnost na rotaciju, skaliranje i translaciju postižemo kombiniranjem gore navedenih invarijantnosti. Definiramo dva invarijantna operatora: F, koji izlučuje modul Fourierove transformacije i FM koji izlučuje modul Fourier-Mellin transformacije. Primjenjujući hibridni operator FM ° F na sliku f(x,y) dobivamo:

I1= [ FM ° F ] f(x,y) (15)

Primijenimo ovaj operator na sliku koja je translatirana, rotirana i skalirana:

I2 = [ FM ° F ° R(q) ° S(r) ° T(a,b) ] f(x,y) (16) = [ FM ° R(q) ° S(1/r) ° F ° T(a,b) ] f(x,y) (17) = [ FM ° F ] f(x,y) (18) = I1

Dakle, I2=I1 i operacije translacije, rotacije i skaliranja su invarijantne. Koraci (16) i (17) slijede zbog poznatog svojstva da skaliranje osi u prostornoj domeni uzrokuje inverzno skaliranje u frekvencijskoj domeni, i da rotacija za kut q u prostornoj domeni uzrokuje rotaciju Fourierove domene za isti kut. Korak (18) slijedi iz svojstava invarijantnosti operatora F i FM.

5.7.2. Sinkronizacija pomoću obrasca

Kao što smo pokazali, kompenzacija geometrijskih transformacija koje signal pretrpi može se postići korištenjem transformacija koje su invarijantne na njih. Drugi način kompenzacije je da pored žiga u signal ubacimo i obrazac koji služi isključivo za detekciju i uklanjanje pretrpljenih transformacija. Obrazac je obično nekoliko vrijednosti koje se ubacuju na predefinirane pozicije u signal. Pri detekciji prvo se potraže vrijednosti obrasca. To se obično obavlja numeričkim pretraživanjem. Ako koristimo DFT domenu za ubacivanje žiga, koraci u pretraživanju bi mogli biti slijedeći: · Izračunavanje magnitudnog DFT spektra slike (on je invarijantan na translaciju, tako da nju ne moramo kompenzirati). · Transformiranje magnitudnog spektra koristeći logaritamsko-polarno mapiranje. Kao što je pokazano u pristupu pomoću invarijantnosti, promjene u slici zbog rotacija i skaliranja postaju translacije, što je vrlo pogodno za pretraživanje. · Izračunavanje logaritamsko-polarnog prikaza obrasca. · Koristeći normaliziranu funkciju međusobne korelacije, ili neku drugu tehniku uspoređivanja, određujemo pomak duž transformirane osi. · Resinkroniziramo prikaz magnitudnog spektra sa obrascem. Kada nađemo vrijednosti transformacija možemo pristupiti detekciji žiga, tako da izvršimo inverzne transformacije, ili potražimo vrijednosti žiga uzimajući u obzir njegovu translatiranu poziciju unutar slike. Tehnika obrasca omogućuje sustavu veliku otpornost na geometrijske transformacije kao što su translacija, rotacija i skaliranje, što je osobito važno za označavanje slika. Sam obrazac bi mogao biti meta napada, jer ako se uništi obrazac, izgubili smo vezu sa žigom, pa je i žig efektivno uklonjen. No, kako je obrazac nosilac znatno manje informacija od samog žiga, on može po svojstvima biti puno otporniji. Ako želimo postići preciznost određivanja faktora transformacije sa 99.9% točnosti, potrebno nam je log2(1000) » 9 bitova. Za obije koordinate, kut i faktor skaliranja, potrebno nam je 18 bitova, što je značajno manje od veličine tipičnog žiga (100 ili više bitova).

5.7.3. Sinkronizacija pomoću redundancije

Sinkronizacija pomoću redundancije se postiže tako da vrijednosti žiga preslikamo nekoliko puta preko veće površine. Primjer sinkronizacije pomoću redundancije daju Solachidis i Pitas [6] predlažući ubacivanje žiga u DFT magnitudni spektar u obliku cirkularnog pojasa koji je podijeljen u S sektora. Svaki sektor sadrži kompletan žig, tako da je detekcija moguća pretraživanjem kuta od [-p/S, p/S], što značajno olakšava pronalaženje žiga. Kirovski i Malvar [7] u opisu sustava za označavanje zvučnih zapisa također koriste redundanciju kao sredstvo protiv desinkronizacije. Kako je zvučni zapis jednodimenzionalan, i postupak je jednostavniji. Oni predlažu širenje svakog parametra žiga u R uzastopnih uzoraka. Prilikom detekcije, koristi se samo centralni uzorak svakog područja. Postupak je ilustriran na Slici 5. Korištenjem takvog načina kodiranja žiga postiže se otpornost na linearni pomak za R/2 uzoraka. Za otpornost prema skaliranju zvučnog signala (što kod zvučnog signala znači promjenu frekvencije) koristi se redundancija u frekvencijskom području, te se pri traženju žiga vrši serija korelacija, svaka sa odgovarajućim parametrima frekvencijskog i vremenskog pomaka. Za statičku vremensku varijancu od ±10%, lokalnu vremensku varijancu od ±1%, statičku frekvencijsku varijancu od ±5% i lokalnu od ±1% potrebno je izvršiti 105 korelacija. Autori smatraju da vremenski i frekvencijski pomaci veći od 10% predstavljaju preveliku degradaciju signala, kao i lokalne varijacije veće od 1% (zbog svojstava ljudskog slušnog sustava).

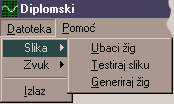

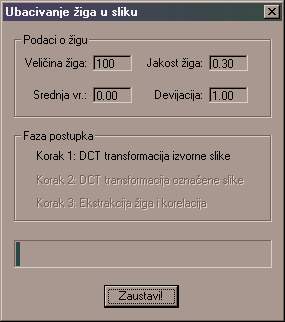

5.8. Kodiranje sa kontrolom grešaka