1. Uvod

U skladu s razvojem računalnih sustava i tehnologija, svakim danom pojavljuje se sve više sigurnosnih prijetnji. Tehnike koje napadači koriste sve su sofisticiranije i opasnije. Napadači imaju u svojim rukama cijelu zbirku mogućih napada – od klasičnih napada koji iskorištavaju ranjivosti u raznim poslužiteljskim aplikacijama, preko naprednih DoS napada, pa sve do raznih napada na web aplikacije. Važan korak u planiranju napada je prikupljanje informacija o ciljnim sustavima, no i ovdje postoji cijeli niz tehnika koje napadačima olakšavaju planiranje napada. Sve ove činjenice otežavaju posao sistemskim administratorima koji pokušavaju maksimalno osigurati svoja računala i mreže. Njihov cilj je pružiti potencijalnim napadačima što manje informacija, a da se istodobno ne gubi na ugodnosti korištenja njihovih sustava, što često nije lagan zadatak.

Jedan od načina povećanja sigurnosti računalnih sustava je redovita automatizirana provjera ranjivosti. Radi se o postupku koji uz pomoć velikog broja sigurnosnih testova pokušava pribaviti informacije i izvesti napade koje bi mogao izvesti zlonamjerni napadač. Time se dobiva realna slika sigurnosti neke računalne mreže i sustava koji se na njoj nalaze. Testovi se obično provode prema poznatim ranjivostima raznih paketa i sustava, no mogu se izvoditi i razni drugi napadi poput napada grubom silom (eng. brute force).

U ovom diplomskom radu opisane su suvremene sigurnosne prijetnje računalnim sustavima te tehnike koje napadači koriste. Kao važan dio svakog napada posebno je opisana faza prikupljanja informacija o računalnim sustavima.

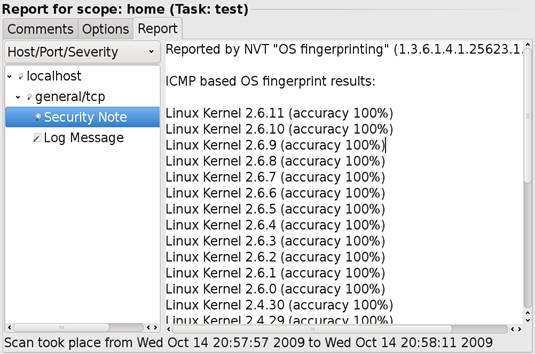

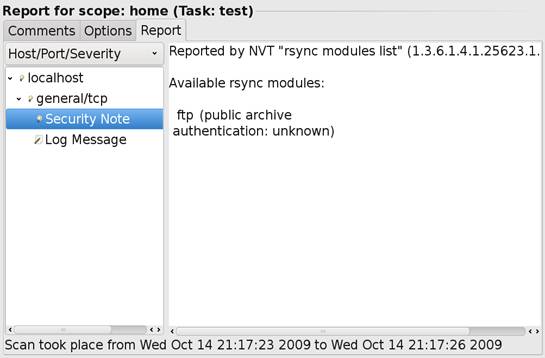

Opisan je i slobodno raspoloživ alat za provjeru ranjivosti računalnih sustava – OpenVAS, te programski jezik NASL koji se koristi za pisanje sigurnosnih testova. U praktičnom dijelu ovog diplomskog rada ostvarene su tri programske skripte. Jedna za detekciju operacijskog sustava udaljenog računala, zatim za detekciju servisa rsync te web aplikacije WebAPP.

2. Metode prikupljanja informacija o računalima

2.1 Metodologija prikupljanja informacija

Prikupljanje informacija dijeli se u sedam logičnih koraka:

· Otkrivanje inicijalnih informacija

· Otkrivanje mrežnih adresa

· Utvrđivanje aktivnih računala

· Otkrivanje otvorenih mrežnih pristupa (eng. port)

· Detekcija operacijskih sustava

· Otkrivanje aktivnih servisa

· Crtanje mrežnog dijagrama

2.2 Inicijalno prikupljanje informacija

Inicijalno prikupljanje informacija je dio pripremne faze napada na neki sustav, a uključuje sakupljanje podataka vezanih za okruženje i arhitekturu ciljnog sustava. Obično se koristi u svrhu pronalaženja najlakšeg načina za upad u sustav. Prvi korak je utvrđivanje ciljnog sustava, aplikacija na sustavu i fizičke lokacije cilja. Kada su te informacije poznate, specifične informacije vezane uz ciljnu organizaciju se istražuju koristeći takozvane "nenametljive" metode. Na primjer, web stranica organizacije može sadržavati osobne direktorije i biografije zaposlenika koje napadač može iskoristiti za socijalni inženjering. Napadač također može koristiti tražilice poput Google-a ili Yahoo-a za dobavljanje podataka o zaposlenicima.

Google tražilica često se koristi pri dobavljanju informacija te se taj način prikupljanja informacija često naziva "Google hakiranje". Neke od sljedećih ključnih riječi mogu se koristi kod pretrage Google tražilicom:

· site - pretražuje određenu web stranicu ili domenu

· filetype – traži specifične vrste datoteka,

· intitle – pretražuje izraz unutar naslova dokumenta,

· inurl – pretražuje samo unutar URL-a (eng. Uniform Resource Locator) dokumenta.

Ovim putem mogu biti otkrivene i druge informacije koje uključuju identifikaciju korištenih Internet tehnologija i operacijskih sustava, aktivnih IP adresa, e-mail adresa, brojeva telefona, kao i korporativnih sigurnosnih politika.

2.3 Enumeracija DNS protokolom

Enumeracija DNS protokolom je proces lociranja svih DNS poslužitelja i odgovarajućih zapisa za organizaciju nad kojom se izvodi napad. Organizacija može imati vanjske i unutarnje DNS poslužitelje koji mogu otkriti informacije kao što su korisnička imena, imena računala u mreži, te IP adrese potencijalnih ciljnih sustava.

Jedan od najčešće korištenih alata za provođenje DNS enumeracije je nslookup. Ovaj alat koristi se za slanje DNS upita poslužiteljima i dostupan je na Unix, Linux i Windows platformama. Primjer pretrage ovim alatom prikazan je na slici 2.1.

$ nslookup google.com

Server: 192.168.88.2

Address: 192.168.88.2#53

Non-authoritative answer:

Name: google.com

Address: 74.125.67.100

Name: google.com

Address: 74.125.45.100

Name: google.com

Address: 74.125.53.100

Slika 2.1. Korištenje programa nslookup

Osim alata nslookup, još jedan alat koristan za prikupljanje podatak je whois. Informacije pronađene whois pretragom mogu se iskoristiti za detaljniju DNS pretragu. Time mogu biti otkrivene IP adrese poslužitelja kao i drugih krajnjih računala u mreži organizacije koja je cilj pretrage. Whois pretraga izvodi se istoimenim alatom, koji je danas rasprostranjen u mnogim operacijskim sustavima, kao i specijaliziranim alatima za pretragu. Ovaj alat pomaže u prikupljanju informacija o vlasniku određene domene spajajući se na razne internetske baze podataka. Whois pretragama mogu se pronaći informacije o lokaciji vlasnika, imenima odgovornih osoba i administratora, te imenima DNS poslužitelja zaduženih za domenu.

Još jedan od popularnih izvora informacija svakako su Internet registri. Postoje četiri Internet registra od kojih je svaki zadužen za jedan dio svijeta i to kako slijedi:

· ARIN (eng. American Registry for Internet Numbers) – za Sjevernu Ameriku i dijelove Afrike

· RIPE NCC (eng. Réseaux IP Européens Network Coordination Centre) – za Europu, Bliski Istok i dijelove Centralne Azije

· LACNIC (eng. Latin American and Caribbean Internet Addresses Registry) – za Južnu i Centralnu Ameriku te Karibe

· APNIC (eng. Asia Pacific Network Information Centre) – Za Aziju i otoke na Pacifiku

U Internet registrima nalaze se podaci o rasponima mrežnih adresa organizacija, što je važan podatak za izvršavanje napada.

2.4 Pretraživanje

Nakon što je početna faza pasivnog i aktivnog istraživanja završena, pristupa se fazi pretraživanja. Tijekom pretraživanja napadač nastavlja prikupljati informacije vezane uz ciljnu mrežu i individualna računala koja su dio mreže. Tako se prikupljaju informacije kao što su IP adrese, operacijski sustavi, servisi i instalirane aplikacije, koje mogu pomoći napadaču da utvrdi koju vrstu napada može upotrijebiti za upad u sustav. Pretraživanje je proces utvrđivanja je li neko računalo spojeno na mrežu i je li dostupno. Postoje tri vrste pretraživanja i to :

· Pretraživanje mrežnih pristupa – utvrđuje otvorene mrežne pristupe i servise,

· Pretraživanje mreže – otkriva aktivne IP adrese,

· Pretraživanje ranjivosti – otkriva prisutnost poznatih ranjivosti.

Pretraživanje mrežnih pristupa je proces otkrivanja otvorenih i dostupnih TCP/IP pristupa na sustavu. Alati za pretraživanje mrežnih pristupa omogućuju napadaču da otkrije servise dostupne na ciljnom sustavu. Svaki servis ili aplikacija povezana je s dobro poznatim brojem pristupa. Na primjer, ako alat za pretraživanje otkrije da je otvoren mrežni pristup 80, to indicira da je na sustavu pokrenut web poslužitelj.

Pretraživanje mreže je procedura identifikacije aktivnih računala na mreži u svrhu napada ili sigurnosne provjere. Računala se identificiraju pomoću njihove jedinstvene IP adrese.

Pretraživanje ranjivosti je proces proaktivnog identificiranja ranjivosti računalnih sustava na mreži. Općenito alati za pretraživanje ranjivosti prvo utvrđuju operacijski sustav koji je pokrenut na računalu, njegovu inačicu te nadogradnje koju su instalirane. Nakon toga pretražuju bazu poznatih ranjivosti za taj operacijski sustav što napadač, u kasnijoj fazi napada, može iskoristiti za dobivanje pristupa računalu.

Sustavi za detekciju upada u mrežu te sigurnosni profesionalci s prikladnim alatima vrlo lako mogu otkriti sve vrste pretraživanja, jer za uspješno pretraživanje je potrebna intenzivna interakcija s računalima u mreži.

2.4.1 Metodologija pretraživanja

Metodologija pretraživanja osigurava da napadač prikupi sve važne informacije potrebne za daljnji napad, a sastoji se od sljedećih koraka:

· Provjera aktivnih sustava

· Provjera otvorenih mrežnih pristupa

· Identifikacija servisa

· Utvrđivanje operacijskog sustava

· Pronalaženje ranjivosti

· Crtanje mrežnog dijagrama ranjivih sustava

2.4.2 Tehnika Ping Sweep

Metodologija pretraživanja započinje provjerom sustava koji su aktivni na mreži, tj. sustava koji odgovaraju na zahtjeve koji su im poslani. Najjednostavniji, iako ne i najpouzdaniji, način utvrđivanja "živih" sustava na mreži jest "pinganje", odnosno slanje ICMP paketa cijelom rasponu IP adresa koji pripada mreži. Sva računala koja odgovore na zahtjev smatraju se aktivnima, tj. "živima".

ICMP pretraživanje jest proces slanja ICMP zahtjeva svim računalima na mreži u svrhu utvrđivanja koja računala su aktivna i odgovaraju na zahtjeve. Prednost ICMP pretraživanja je ta što se ono može izvoditi paralelno, tj. sva računala mogu biti pretražena istovremeno, a postupak se obavlja relativno brzo na cijeloj mreži. Većina programskih alata namijenjenih pretraživanju podržava ovaj oblik kao opciju. Jedan od problema ove metode su osobni i mrežni vatrozidi koji mogu blokirati odgovore na ovakve zahtjeve.

Gotovo svaki sustav za detekciju i prevenciju mrežnih upada detektirati će ovu metodu pretraživanja i o njoj obavijestiti administratora. Većina vatrozidova i proxy poslužitelja blokirati će ICMP odgovore, pa napadač ne može precizno utvrditi je li neko računalo aktivno koristeći samo ovu metodu. Tada je potrebno pristupiti nekim drugim metodama pretraživanja.

2.4.3 Pretraživanje mrežnih pristupa i identifikacija servisa

Provjera otvorenih mrežnih pristupa druga je faza u metodologiji pretraživanja. To je proces ispitivanja svakog pojedinog mrežnog pristupa na sustavu kako bi se utvrdilo koji su otvoreni i prihvaćaju zahtjeve za povezivanje. Pretraživanje mrežnih pristupa obično otkriva više vrijednih informacija o računalima i njihovim ranjivostima nego ICMP pretraživanje.

Identifikacija servisa treći je korak u metodologiji pretraživanja i obično se izvodi istim programskim alatima kao i pretraživanje mrežnih pristupa. Identificiranjem otvorenih mrežnih pristupa (eng. port), napadač obično može identificirati i servis pokrenut na tom pristupu.

Mjere za detekciju i sprječavanje pretraživanja mrežnih pristupa mogu biti poduzete od strane administratora mreže. Sljedeće mjere bi trebale biti implementirane na svakoj sigurnoj mreži :

· implementiranje sustava za detekciju i prevenciju upada u mrežu,

· vatrozidovi postavljeni u mreži moraju biti ispitani istim metodama pretraživanja koje koriste i napadači kako bi se utvrdila njihova dobra konfiguracija,

· vatrozid bi trebao detektirati pokušaje pretraživanja, i to tzv. ispitivanjem stanja. Treba ispitivati cijele pakete koji mu stižu, a ne samo TCP zaglavlja pri odlučivanju da li propustiti paket,

· mrežni sustavi za detekciju upada trebali bi prepoznavati metode utvrđivanja operacijskih sustava koje koriste alati za pretraživanje,

· samo potrebni mrežni pristupi trebaju biti otvoreni i odgovarati na zahtjeve, ostali trebaju biti filtrirani ili blokirani.

2.4.4 Vrste TCP pretraživanja

SYN ili Stealth pretraživanje još se naziva i polu-otvorenim pretraživanjem. Kod njega program počinje otvarati TCP vezu s računalom, ali ne izvršava treći korak trostrukog rukovanja. Napadač šalje SYN paket ciljnom sustavu; ukoliko je SYN/ACK okvir vraćen, tada se pretpostavlja da će ciljni sustav otvoriti vezu i da sluša na mrežnom pristupu kojem je paket poslan. Ukoliko je vraćen okvir s postavljenom RST zastavicom tada se pretpostavlja da je pristup zatvoren i ne prima zahtjeve. Prednost SYN pretraživanja je što ga većina sustava za detekciju upada u mrežu ne interpretira kao napad.

XMAS pretraživanje šalje pakete s postavljenim FIN, URG i PSH zastavicama. Ako nema odgovora tada se mrežni pristup smatra otvorenim. Ako je mrežni pristup zatvoren tada ciljni sustav odgovara s paketom u kojem su postavljene RST i ACK zastavice. XMAS pretraživanje je učinkovito samo protiv sustava koji slijede RFC 793 implementaciju TCP/IP stoga i time nije učinkovito protiv raznih inačica operacijskih sustava Windows.

FIN pretraživanje je slično kao i XMAS pretraživanje, osim što se kod njega šalju paketi s postavljenom FIN zastavicom. Odgovori na zahtjeve i ograničenja su isti kao i kod XMAS pretraživanja.

NULL pretraživanje je analogno FIN i XMAS pretraživanjima, osim što šalje pakete bez postavljenih zastavica.

IDLE pretraživanje koristi lažne IP adrese za slanje SYN paketa ciljnom sustavu. Ovisno o odgovoru, mrežni pristup može biti okarakteriziran kao otvoren ili zatvoren. IDLE pretraživanje utvrđuje odgovore nadgledanjem broja sekvence u TCP zaglavljima.

2.4.5 Utvrđivanje operacijskih sustava

Utvrđivanje operacijskih sustava četvrti je korak u metodologiji pretraživanja i obično se definira kao uzimanje "otiska" TCP/IP stoga operacijskog sustava. Proces utvrđivanja operacijskog sustava omogućuje napadaču da lakše utvrdi ranjivosti sustava prisutnih na mreži. Taj proces najčešće se svodi na otvaranje TCP veze prema ciljnom sustavu i promatranje dobivenih odgovora. Mnogi web i FTP (eng. File Transfer Protocol) poslužitelji, kao i poslužitelji elektroničke pošte, na otvaranje telnet sjednice odgovaraju imenom i inačicom pokrenute aplikacije. To napadačima može pomoći kod otkrivanja tipa operacijskog sustava koji je pokrenut, jer primjerice programski paket Microsoft Exchange Server može biti pokrenut samo na operacijskim sustavima Windows.

Aktivno utvrđivanje operacijskih sustava najčešće je korištena metoda. Ona uključuje slanje podataka sustavu koji se ispituje i analiziranje dobivenog odgovora, a zasniva se na činjenici da razni operacijski sustavi različito implementiraju TCP/IP stog, te se time odgovori na poslane podatke razlikuju. Odgovori se uspoređuju s podacima u već poznatoj bazi i time se pouzdano utvrđuje tip operacijskog sustava. Problem kod aktivnog utvrđivanja je što se ono lako detektira, jer se u malom vremenskom razmaku otvara veliki broj veza prema ciljnom sustavu.

Pasivno utvrđivanje operacijskih sustava teže se detektira, a uključuje promatranje prometa koji putuje mrežom. Tu se umjesto tehnika pretraživanja koriste tehnike prisluškivanja koje se teže otkrivaju od strane sustava za detekciju upada u mrežu. Iako je u tom smislu sigurnije, pasivno utvrđivanje obično je manje pouzdano od aktivnog i zato se rjeđe koristi.

2.5 Enumeracija

Cilj enumeracije je identifikacija korisničkih ili sistemskih računa, kao i drugih postavki na sustavu u vidu potencijalnog korištenja za dobivanje pristupa sustavu. Nije nužno pronaći administratorski korisnički račun, jer većina privilegija nekog korisnika mogu biti podignute na višu razinu.

2.5.1 Enumeracija NetBIOS protokolom

Mnogi programski alati, dizajnirani prvenstveno za pretraživanje mreža i računala mogu locirati i NetBios imena računala. Na Windows 2000 platformi ugrađeni programski alat net view može biti korišten za NetBIOS enumeraciju i to na način prikazan na slici 2.2.

C:\> net view / domain

Slika 2.2. Primjer korištenja alata net view

Null sjednica se uspostavlja kada se na sustav prijavljujemo s praznim korisničkim imenom i lozinkom. Null sjednice poznata su ranjivost pronađena kod CIFS/SMB (Common Internet File System/ Service Message Block) sustava.

Jednom kada napadač uspostavi null sjednicu s ciljnim sustavom, lako može izlistati korisnička imena, korisničke grupe, dijeljene resurse, dozvole nad datotekama, servise i druge podatke. SMB i NetBIOS standardi na Windows platformi koriste programsko sučelje koje vraća podatke o sustavu na TCP pristupu 139.

Jedna od metoda otvaranja null sjednice sa sustavom je korištenje sakrivenog Inter Process Communication (IPC$) dijeljenog resursa u Windowsima. IPC je dostupan preko ugrađene naredbe komandne linije net use koja se koristi za spajanje na dijeljene resurse na drugim računalima u lokalnoj mreži. Prazni navodnici označavaju da se spajamo s praznim korisničkim imenom i lozinkom. Slika 2.3 prikazuje naredbu za spajanje na računalo s IP adresom 192.21.7.1.

C:\> net use \\192.21.7.1 \IPC$ "" /u: ""

Slika 2.3. Primjer spajanja na računalo null sjednicom

Jednom kada se spoji, napadač ima kanal preko kojega može koristiti druge programske alate i tehnike.

NetBIOS null sjednica koristi specifične mrežne pristupe na računalu za komunikaciju. To su TCP pristupi 135, 137, 139 i/ili 445. Jedna od protumjera za sprječavanje null sjednice bila bi zatvaranje ovih pristupa na računalu koje se želi zaštititi.

2.5.2 Enumeracija SNMP protokolom

SNMP enumeracija je proces korištenja SNMP (Simple Network Management Protocol) protokola za enumeraciju korisničkih računa na ciljnom sustavu. SNMP implementacija se sastoji od dvije programske komponente za komunikaciju. To su agent, koji je lociran na uređaju na mreži, i SNMP upravljačka stanica, koja komunicira s agentom.

Gotovo svi mrežni uređaji, poput usmjerivača, preklopnika, pa i računala s Windows operacijskim sustavima, posjeduju SNMP agenta koji se koristi za upravljanje određenim varijablama sustava. Princip djelovanja ovog protokola je vrlo jednostavan: s upravljačke stanice šalju se zahtjevi na koje agenti odgovaraju. Zahtjevi se obično odnose na promjenu ili prikaz odgovarajućih konfiguracijskih postavki sustava na mreži. Time upravljačka stanica može detektirati neke značajne promjene na promatranom sustavu, poput neočekivanog prestanka rada neke usluge.

SNMP protokol koristi dvije lozinke za dohvaćanje i promjenu konfiguracijskih postavki na sustavu s agentom. Prva lozinka je javna i naziva se read community string, a služi za prikaz trenutne konfiguracije sustava. Druga lozinka naziva se read/write community string i koristi se za mijenjanje postavki sustava. Ova lozinka obično je tajna i koriste ju samo sistemski administratori. Čest sigurnosni propust administratora je ostavljanje podrazumijevanih postavki SNMP lozinki, što napadač može iskoristiti za dobivanje dodatnih informacija o postavkama sustava, kao i za njihovu izmjenu.

Najjednostavnija protumjera za zaštitu od SNMP enumeracije je onemogućavanje korištenja SNMP protokola. Ukoliko to nije opcija, preporuča se promjena inicijalnih lozinki korištenih kod ovog protokola.

3. Sigurnosne prijetnje i napadačke tehnike

3.1 Metode upada u sustav

3.1.1 Tehnike otkrivanja lozinki

Mnogi napadi počinju upravo otkrivanjem lozinke koja je ključna pri upadu u neki sustav. Korisnici, pri kreiranju lozinke, često biraju one koje su lako pamtljive i podložne otkrivanju. To je jedan od razloga zašto većina pokušaja otkrivanja lozinki završava uspješno. One mogu biti otkrivene ručno ili nekim automatiziranim alatom koji koristi napad rječnikom ili grubom silom.

Ručno pogađanje obično je vremenski zahtjevno i neefikasno, pa napadači često pribjegavaju automatiziranju tog procesa. Napadač lako može automatizirati pogađanje lozinke pisanjem jednostavne skripte za ljusku Windows NT/2000 sustava. Skripta je prikazana na slici 3.1 i prikazuje pokušaj uspostavljanja NetBIOS sjednice s udaljenim računalom koristeći korisnička imena i lozinke iz datoteke.

C:\> FOR /F "token=1, 2*" %i in (credentials.txt)

do net use \\target\IPC$ %i /u: %j

Slika 3.1. Automatizirano pogađanje lozinki

Protokol koji se koristi za pokušaj spajanja na udaljeno računalo je NetBIOS (Network Basic Input/Output System). On služi za komunikaciju među aplikacijama na različitim sustavima unutar iste lokalne mreže.

Također postoje i mnogi programski alati koji automatiziraju proces otkrivanja lozinke, kao što su L0phtCrack, John The Ripper ili KerbCrack. Napadi koje ovi programi izvode mogu se podijeliti u tri kategorije: napadi rječnikom, napadi grubom silom te hibridni napadi.

Napad rječnikom izvršava se učitavanjem datoteke koja sadrži popis mogućih lozinki, u neki od programskih alata koji tada isprobava lozinke na zadanim korisničkim računima.

Napad grubom silom je najzahtjevniji i obično najduže traje. Izvodi se isprobavanjem svim mogućih kombinacija lozinki koristeći slova, brojke te posebne znakove.

Hibridni napad koristi obje od gore navedenih metoda. Obično se počinje s napadom rječnikom, te se onda pokušava kombinirati riječi iz rječnika, s drugim riječima i brojevima.

Još efikasniji način otkrivanja lozinki je pristup datoteci u koju operacijski sustav zapisuje lozinke. Većina sustava računa sažetak lozinki za pohranu u datoteku. Tijekom procesa prijave na sustav računa se sažetak lozinke koju je unio korisnik, koji se tada uspoređuje sa sažetkom zapisanim u datoteci s lozinkama. Ukoliko napadač može otkriti algoritam računanja sažetka koji je korišten, tada na taj način može pokušati otkriti lozinku.

Operacijski sustav Windows 2000 koristi NTLM (NT Lan Manager) algoritam za sigurno prenošenje lozinki preko mreže. U ovisnosti o lozinki sažetak izračunat NTLM algoritmom može lako biti razbijen. Na primjer, ukoliko lozinka glasi 123456abcdef, prvo se sva mala slova u lozinki pretvaraju u velika: 123456ABCDEF. Lozinka se nadopunjava praznim znakovima do duljine od 14 znakova: 123456ABCDEF__. Prije kriptiranja razbija se na dva dijela od po 7 znakova te se svaki dio kriptira zasebno kako je prikazano na slici 3.2.

123456A = 6BF11E04AFAB197F

BCDEF__ = F1E9FFDCC75575B15

Slika 3.2. Razdvajanje lozinke na dva dijela

Konačni sažetak dobiva se spajanjem rezultata. Rezultat je prikazan na slici 3.3.

6BF11E04AFAB197FF1E9FFDCC75575B15

Slika 3.3. Konačni sažetak

Za razbijanje prve polovice lozinke programskom alatu L0phtCrack treba 24 sata, dok mu za drugi dio treba tek 60 sekundi i to zbog manjeg broja kombinacija u drugoj polovici lozinke (koriste se samo slova i posebni znakovi). Ukoliko bi lozinka, primjerice, bila kraća od 7 znakova drugi dio sažetka uvijek bi bio isti.

Kod svih operacijskih sustava Windows korisnička imena i sažeci lozinki čuvaju se SAM (Security Accounts Manager) datoteci, dok se kod Linux sustava oni čuvaju u tzv. password shadow datoteci. Tijekom rada operacijskog sustava SAM datoteka je zaključana pa ju napadač ne može dohvatiti. Jedna od opcija za dohvaćanje je podizanje alternativnog operacijskog sustava, kao što su DOS ili neka od distribucija Linuxa, s optičkog medija. Ukoliko napadač uspije dohvatiti SAM datoteku, tada može pokrenuti neki od prije navedenih napada koristeći već spomenute programske alate.

Prisluškivanje lozinki na mreži još je jedan od čestih načina koje napadači koriste za otkrivanje lozinki. Jedan od primjera je prisluškivanje autentikacijske sjednice SMB (Server Message Block) protokola. SMB je protokol aplikacijske razine koji se koristi prvenstveno za korištenje dijeljenih resursa (datoteka, pisača, serijskih pristupa) među računalima u mreži, a za autentikaciju koristi NTLM mehanizam. Da bi dohvatio podatke napadač mora nekako prevariti žrtvu kako bi se spojila na njegovo računalo. Obično se to radi porukom elektroničke pošte koja sadrži poveznicu na lažno, napadačevo, računalo. Poruka može sadržavati običnu HTML oznaku za sliku koja sadrži poveznicu na lažni poslužitelj, kao što se vidi na slici 3.4.

<img src=file://lazni_server/null.gif height=1 width=1>

Slika 3.4. HTML oznaka s poveznicom na lažni poslužitelj

Računalo žrtve tada se automatski pokušava spojiti na napadačevo računalo s podacima korisničkog računa trenutnog korisnika. Kada napadač dohvati sažetak lozinke, dekripciju je lako izvršiti.

Neke od protumjera za zaštitu lozinki su korištenje snažnih lozinki, vremenski ograničeno trajanje lozinki, te praćenje dnevničkih zapisa na sustavima. Snažne lozinke moraju biti duge barem od 8 do 12 znakova, trebaju koristiti brojeve, slova i posebne znakove. Vremensko trajanje lozinki trebalo bi biti ograničeno na maksimalno 30 dana te bi korisnike nakon tog perioda trebalo prisiliti da ju promijene. Praćenje dnevničkih zapisa jedan je od načina detekcije napada grubom silom te se takva praksa preporuča svakom sistemskom administratoru.

3.1.2 Podizanje razine prava i izvršavanje aplikacija

Podizanje razine prava obično znači dodavanje dozvola i prava trenutno korištenom korisničkom računu kako bi on bio izjednačen s administratorskim računom. Administratorski korisnički računi obično imaju strože sigurnosne politike kod biranja lozinki, pa je administratorske lozinke teže otkriti. Napadači tada obično pribjegavaju drugim metodama kako bi koristeći običan korisnički račun pridobili administratorska prava i ovlasti. Te metode uključuju iskorištavanje neke sigurnosne rupe u jezgri operacijskog sustava, kako bi napadač dodao novi korisnički račun s administratorskim ovlastima ili pak poništio administratorsku lozinku. Mnogi već postojeći programi koji iskorištavaju sigurnosne propuste i podižu razinu prava korisniku lako su dostupni na Internetu.

Jednom kada je napadač spojen na sustav i ima administratorske ovlasti sljedeća stvar koju želi jest izvođenje aplikacije na ciljnom sustavu. Cilj izvođenja aplikacija može biti instalacija programa za praćenje ili drugih zloćudnih programa, jednostavno prikupljanje povjerljivih informacija ili oštećivanje sustava. Kada je napadač u mogućnosti izvoditi naredbe, sustav se smatra kompromitiranim.

3.1.3 Brisanje tragova i sakrivanje podataka

Nakon izvršenog napada napadači obično pokušavaju prikriti tragove svoje prisutnosti na sustavu. Za sakrivanje aktivnosti često se koriste posebnim zloćudnim programima koji se nazivaju rootkit programi. Oni zahtijevaju administratorske ovlasti za izvršavanje i sakrivaju procese koje je napadač pokrenuo od drugih korisnika sustava. U sebi najčešće imaju ugrađen i backdoor program za lakši pristup sustavu te ih je vrlo teško detektirati.

Još neke od metoda sakrivanja tragova su onemogućivanje praćenja, odnosno zapisivanja u dnevnike tijekom aktivnosti napadača na sustavu te brisanje dnevničkih zapisa.

Napadači često imaju potrebu sakriti neku datoteku na kompromitiranom sustavu. Na NTFS (NT File System) sustavima to im omogućuje postojanje alternativnih podatkovnih tokova. Oni omogućuju stvaranje skrivenih datoteka povezanih s normalnim, vidljivim datotekama. Za sakrivanje podataka koristi se i steganografija, tj. sakrivanje podataka u drugim tipovima podataka kao što su slike, tekstualne datoteke i slično.

3.2 Zloćudni programi

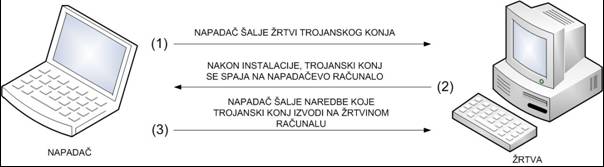

Trojanski konji i backdoor programi su zloćudni programi pomoću kojih napadači mogu dobiti pristup željenom sustavu. Iako dolaze u puno različitih varijanti svima je zajednička jedna stvar: moraju biti instalirani od strane drugog programa ili korisnik mora biti prevaren da bi ih sam instalirao na svoj sustav.

Virusi i crvi mogu biti jednako destruktivni kao i trojanski konji i backdoor programi. Mnogi virusi, u biti, i sadrže trojanske konje i njima mogu zaraziti sustave koje napadaju. Napadači ove programe često koriste kao sredstvo upada u sustav.

3.2.1 Trojanski konji i backdoor programi

Backdoor program instaliran na nekom sustavu omogućuje napadaču kasniji pristup sustavu kroz tzv. stražnja vrata. Tu se obično misli na slušanje programa na nekom mrežnom pristupu računala i čekanje na naredbe napadača koje se onda izvršavaju. Cilj korištenja backdoor programa najčešće je brisanje tragova prethodnog napada, ali on se često koristi i za zadržavanje pristupa kompromitiranom računalu čak i nakon što je napad otkriven od strane administratora.

Dodavanje novog servisa uobičajena je tehnika prikrivanja tih zloćudnih programa na računalu. Prije instalacije programa napadač mora istražiti servise koji su na sustavu već pokrenuti i izabrati ime novog servisa tako da ne bude lako uočljivo drugim korisnicima i administratoru ili čak izabrati ime nekog postojećeg servisa koji nije pokrenut. Ova tehnika je učinkovita jer administratori kada otkriju napad na sustavu prvo traže nešto čudno i neuobičajeno bez provjeravanja već poznatih servisa. Tako napadač može ponovno pristupiti sustavu s minimalno uočljivim tragom u dnevnicima. Backdoor programi u većini slučajeva napadaču omogućuju pristup sustavu s administratorskim pravima.

RAT (Remote Administration Trojan) trojanski konji primjer su backdoor programa koji omogućuju daljinsko upravljanje sustavom. Oni korisnicima sustava pružaju korisne funkcije, dok istovremeno preko mrežnog pristupa napadaču omogućuju upravljanje računalom. Jednom kad je takav program pokrenut on se ponaša kao svaki drugi program na sustavu, pokreće druge procese te koristi sistemske servise. Za razliku od tipičnih backdoor programa RAT trojanski konji se integriraju duboko u operacijski sustav te se uvijek sastoje od dva modula : klijenta i poslužitelja. Poslužitelj je instaliran na inficiranom sustavu, dok je klijent program na napadačevom računalu pomoću kojeg se kontrolira kompromitirani sustav.

Trojanski konji su programi koji su naizgled bezopasni, čak i korisni. Najčešći način rasprostranjivanja trojanskih konja je s nekim drugim softverskim paketom. Jednom kada su instalirani mogu uzrokovati krađu ili uništavanje podataka, pad ili usporavanje sustava ili biti iskorišteni kao točka za pokretanje DDoS (Distributed Denial of Service) napada, odnosno distribuiranog napada s uskraćivanjem usluga. Mnogi trojanski konji koriste se za manipulaciju datotekama i procesima napadnutog računala, udaljeno izvršavanje naredbi, snimanje rada na sustavu itd. Sofisticiraniji trojanski konji podržavaju čak i mogućnost povratnog spajanja na računalo napadača i obavještavanja o uspjehu napada kroz primjerice IRC (Internet Relay Chat) kanal. Kako je trojanskim konjima za rasprostranjivanje potreban program domaćin, oni se često distribuiraju u programima koji se reklamiraju kao besplatni te imaju korisne funkcije poput optimiziranja sustava, uklanjanja zloćudnih programa, itd. Tablica 3.1 prikazuje neke od poznatijih trojanskih konja i mrežne pristupe koje koriste.

Tablica 3.1. Poznati trojanski konji

|

Trojanski konj |

Protokol |

Mrežni pristup |

|

BackOrifice |

UDP |

31337, 31338 |

|

Deep Throat |

UDP |

2140, 3150 |

|

NetBus |

TCP |

12345, 12346 |

|

Whack-a-mole |

TCP |

12361, 12362 |

|

NetBus 2 |

TCP |

20034 |

|

GirlFriend |

TCP |

21544 |

|

Masters Paradise |

TCP |

3129, 40421, 40422, 40423, 40426 |

Za primanje naredbi i komunikaciju trojanski konji koriste tzv. sakrivene kanale. Tehnika na koju se skriveni kanali oslanjaju jest tuneliranje, koje dozvoljava prenošenje poruka jednog protokola preko nekog drugog. ICMP (Internet Control Message Protocol) tuneliranje jedan je od primjera kod kojeg se ICMP zahtjevi i odgovori koriste za razmjenu podataka između napadača i trojanskog konja na inficiranom sustavu.

S obzirom na vrstu napada koju obavljaju, trojanske konje dijelimo na sljedeće vrste:

· Trojanski konji s udaljenim upravljanjem (RAT – Remote Administration Trojan)

· Trojanski konji koji napadaču šalju podatke s inficiranog sustava

· Destruktivni trojanski konji koji brišu i kompromitiraju podatke

· DoS (Denial of Service) trojanski konji koji se koriste za izvršavanje napada s uskraćivanjem usluge

· Proxy trojanski konji koji tuneliraju mrežni promet ili se koriste za izvršavanje napada s drugog sustava

· FTP trojanski konji koji služe kao FTP poslužitelj na računalu koje su inficirali

· Trojanski konji koji onemogućuju sigurnosne programe (antiviruse, vatrozidove i sl.)

Pomoću trojanskih konja s povratnim spajanjem napadači lako mogu dobiti pristup internoj mreži iz vanjske (npr. s Interneta). Oni djeluju kao obrnuti poslužitelj i to tako da u određenim vremenskim razmacima pokušavaju pristupiti vanjskom poslužitelju kako bi provjerili je li napadač izdao nove naredbe. Ukoliko je, naredbe se izvršavaju. Za spajanje na vanjski poslužitelj koristi se obični HTTP protokol. To ovu vrstu napada čini jako opasnim, s obzirom da se čini kao da korisnik na inficiranom računalu generira obični HTTP promet.

Slika 3.5. Napad trojanskim konjem s povratnim spajanjem

Wrapperi su softverski paketi koji se koriste za spajanje trojanskih konja s legitimnim datotekama, odnosno programima, kako bi se oni lakše distribuirali. Trojanski konji i legitimni programi spajaju se u jednu izvršnu datoteku i instaliraju pri pokretanju iste.

Računalne igre i drugi softverski paketi s animiranim instalacijama najčešće su korišteni za distribuciju trojanskih konja, upravo zato što kod instalacije korisniku odvraćaju pažnju te tako korisnik ne primjećuje sporiju instalaciju trojanskog konja već samo instalaciju legitimnog programa kojemu je trojanski konj dodan.

Neuobičajeno ponašanje, kao i značajno usporavanje sustava, obično je znak prisutnosti trojanskog konja. Događaji poput pokretanja i izvršavanja aplikacija bez korisnikove interakcije, otvaranja neočekivanih web stranica prilikom pregledavanja Interneta, promjene pozadine ili screensaver-a te drugih neobičnih akcija najčešći su indikatori prisutnosti ovih zloćudnih programa.

Većina komercijalnih antivirusnih programa imaju mogućnost detekcije i onemogućavanja trojanskih konja. Ovi alati mogu automatski pretražiti tvrdi disk kod pokretanja operacijskog sustava, te time detektirati i onemogućiti rad trojanskih konja prije nego su oni učinili štetu na sustavu. Jednom kada je sustav zaražen puno ga je teže očistiti i vratiti u originalno stanje, iako ovi alati podržavaju i takvu mogućnost, zbog čega ih je važno koristiti.

Ključna aktivnost za sprječavanje trojanskih konja je edukacija korisnika sustava da ne instaliraju neprovjerene programe dohvaćene s Interneta i da ne otvaraju privitke elektroničke pošte poslane od nepoznatih osoba. Mnogi administratori ne dopuštaju instalaciju programa običnim korisnicima upravo iz ovih razloga.

Jedna od dobrih praksi zaštite sustava od napada zloćudnim softverom je provjera integriteta sistemskih datoteka na tvrdom disku. Kod Windows operacijskih sustava to se može učiniti programskim alatom sigverif.

3.2.2 Virusi i crvi

Virusima i crvima zajednička osobina je da oboje predstavljaju formu zloćudnog softvera. Virus djeluje tako da inficira drugi izvršni program i koristi ga kao nosioca za širenje. Virusni kod se, dakle, ubacuje u prethodno dobroćudan program i širi se njegovim izvršavanjem. Primjeri programa prenosioca virusa najčešće su makro programi, računalne igre, privitci elektroničke pošte, Visual Basic skripte te animacije.

Crvi su podvrsta virusa, ali ih razlikuje svojstvo da su samoreplicirajući. Crv se automatski širi s jednog sustava na drugi, dok virus treba program nosioc da bi se širio. I virusi i crvi izvršavaju se bez znanja i namjere korisnika.

Virusi se klasificiraju prema tome što inficiraju i kako inficiraju. Virus može inficirati sljedeće dijelove sustava:

· Sistemski dio

· Datoteke

· Makro programe (na primjer makro programe programskog paketa Microsoft Word)

· Companion datoteke

· klastere tvrdih diskova

· Batch datoteke

· Izvorni kod

Virusi inficiraju sustav kroz interakciju s vanjskim sustavima, a prema tehnici inficiranja razlikujemo sljedeće vrste virusa:

· Polimorfni virusi kriptiraju kod na drugačiji način kod svake infekcije i sposobni su mijenjati formu, zbog čega ih je teško detektirati.

· Stealth virusi pokušavaju sakriti normalne karakteristike koje virusi imaju. Na primjer, mogu promijeniti vremensku oznaku nastanka datoteke koju su zarazili kako bi spriječili sustav ili antivirusni program da detektira novu datoteku na računalu.

· Brzoinficirajući i sporoinficirajući virusi izbjegavaju detekciju inficirajući sustav jako sporo ili jako brzo.

· Slabo raspršeni virusi inficiraju mali broj programa i datoteka.

· Kriptirani virusi koriste enkripciju za zaštitu od detekcije.

· Virusi koji inficiraju na više različitih načina.

· Virusi koji se pridodaju praznim dijelovima datoteka.

· Virusi koji su poslani tuneliranjem preko drugog protokola.

· Zamaskirani virusi predstavljaju se kao neki drugi program.

· NTFS i Active Directory virusi koji su specifični za NT podatkovne sustave i Active Directory sustave na Windows platformama.

Postoji puno komercijalnih, kao i slobodno raspoloživih programskih alata za detekciju i uklanjanje virusa, tzv. antivirusni alati. Detekcija virusa najviše se oslanja na tzv. "potpis" virusa. To znači da antivirusne kompanije za svaki novootkriveni virus kreiraju jedinstveni "potpis" kojim se program koji sadrži virus može jednoznačno prepoznati. Međutim, dok virus još nije otkriven i baze antivirusnih programa nisu osvježene, on lako može proći neopažen jer ga je tada puno teže detektirati. Takvi, još nepoznati virusi, često se nazivaju terminom "in the wild" (hrv. u divljini).

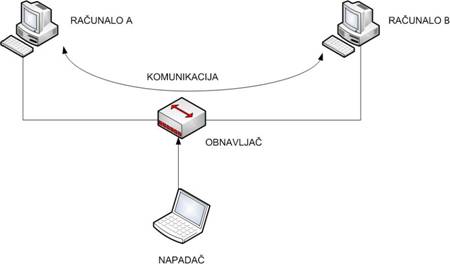

3.3 Prisluškivanje

Sniffer je programski alat za prisluškivanje, odnosno hvatanje mrežnog prometa koji rezultate može prikazivati u konzolnom ili naprednijem grafičkom sučelju. Neki sofisticiraniji snifferi imaju mogućnost interpretacije toka paketa kao originalnog podatka koji se prenosi, npr. poruke elektroničke pošte ili običnog dokumenta. Obično se koriste za prisluškivanje prometa između dva sustava. U ovisnosti o načinu upotrebe sniffera i sigurnosnih mjera u okolini u kojoj ih koriste, napadači mogu otkriti povjerljive podatke poput korisničkih imena i lozinki. Većina napadačkih alata koriste sniffere za dohvaćanje važnih podataka poslanih od strane ciljnog sustava.

Snifferi rade tako da ne hvataju samo promet namijenjen sustavu na kojem su pokrenuti, već sav promet koji do njih dolazi. Obično je posebno važan promet namijenjen ciljnom sustavu. Ovaj način rada poznat je kao promiskuitetni mod te se omogućuje posebnim pogonskim programima za mrežnu karticu. Napadački alati koji koriste prisluškivanje najčešće dolaze s već ugrađenim pogonskim programima potrebnim za rad.

Svi protokoli koji ne koriste enkripciju podataka koje prenose ranjivi su na prisluškivanje. Tu se ubrajaju protokoli kao što su HTTP, POP3, SNMP, te FTP koji se najčešće hvataju snifferima i koriste za prikupljanje važnih informacija poput lozinki.

S obzirom na aktivnosti sniffera tijekom prisluškivanja razlikujemo dvije osnovne vrste: aktivno i pasivno prisluškivanje. Kod pasivnog prisluškivanja sniffer samo sluša i hvata promet na mrežnom priključku koji mu je dodijeljen. Ova vrsta prisluškivanja korisna je kod mreža spojenih preko obnavljača (eng. hub) jer su paketi poslani preko obnavljača vidljivi na svim računalima spojenima na mrežu.

Slika 3.6. Pasivno prisluškivanje

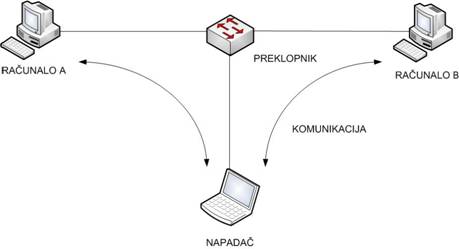

Aktivno prisluškivanje koristi se na mrežama koje koriste preklopnike (eng. switch) za spajanje računala. Karakteristika tih mreža je da se paketi poslani preklopniku prosljeđuju samo odredišnom računalu čime je sigurnost mreže povećana u odnosu na mreže spojene obnavljačima. Kako bi sniffer ipak vidio promet poslan drugim računalima koriste se tehnike kao što je ARP trovanje koja je detaljnije opisana u ovom poglavlju. Kod ovih tehnika promet namijenjen računalima koja se prisluškuju preusmjeruje se na računalo na kojem je pokrenut sniffer.

Slika 3.7. Aktivno prisluškivanje

Najučinkovitija zaštita od prisluškivanja je kriptiranje podataka koji putuju mrežom. Iako samo kriptiranje ne sprječava napadače da prisluškuju promet, podaci koji su dohvaćeni nisu im od nikakve koristi. Korištenje VPN (eng. Virtual Private Network) tehnologije s enkripcijom najčešća je praksa u korporativnim okruženjima.

3.3.1 ARP trovanje

ARP protokol koristi se za traženje nepoznatih MAC adresa (hardverskih adresa mrežnih kartica) uz pomoć poznatih IP adresa na Ethernet mreži. Kada računalo na Ethernet mreži pomoću TCP/IP protokola želi komunicirati s drugim računalom prvo treba dohvatiti njegovu MAC adresu. Prvo se provjerava priručna ARP memorija sustava koji otvara komunikaciju te se, ukoliko MAC adresa tamo nije pronađena, šalje ARP upit s traženom IP adresom svim računalima u mreži. Računalo kojem je dodijeljena tražena IP adresa odgovara sa svojom MAC adresom čime komunikacija TCP/IP protokolom može započeti.

ARP trovanje je tehnika kojom se nedostaci ARP protokola koriste kako bi se promet prisluškivao i analizirao ili u potpunosti zaustavio. Izvodi se slanjem lažnih ARP poruka računalima i mrežnim uređajima Ethernet mreže. Ove poruke sadrže lažne MAC adrese i time pokušavaju zavarati uređaje na mreži kako bi svoj promet slali krivom, najčešće napadačevom ili nepostojećem računalu (DoS napad). Na ovaj način napadač može, preusmjeravanjem prometa na svoje računalo i prosljeđivanjem računalu kojem je prvotno namijenjen, uspostaviti takozvani MitM (eng. Man in the Middle) napad.

Još jedan od načina omogućavanja aktivnog prisluškivanja je tzv. MAC flooding napad ili napad preplavljivanjem MAC adresama. Kod ovog napada preklopniku se šalju velike količine lažnog prometa sa slučajno odabranim MAC adresama. Time se, zbog ispunjenosti memorije korištene za čuvanje IP i MAC adresa, neki preklopnici počinju ponašati kao obnavljači, odnosno promet koji primaju prosljeđuju svim spojenim računalima.

Mrežni administratori mogu zaštititi mrežu od napada ARP trovanjem izbjegavanjem korištenja priručne ARP memorije, no to održavanje mreža s velikim brojem računala čini težim. U korporativnim okruženjima sigurnost se može povećati i ograničavanjem samo jedne MAC adrese po mrežnom priključku preklopnika.

3.3.2 DNS lažiranje

DNS lažiranje je tehnika koju napadači koriste kako bi iskoristili nedostatke DNS sustava za prijevaru potencijalnih žrtava. Kod ovog napada cilj napadača je prevariti DNS poslužitelj tako da ga se uvjeri da su informacije koje mu se šalju točne. Jednom kada je primio lažne informacije DNS poslužitelj ih sprema u svoju priručnu memoriju na neko određeno vrijeme. Korisnik koji pošalje zahtjev za razrješenjem domenskog imena od poslužitelja može dobiti krivu informaciju o odgovarajućoj IP adresi i time biti preusmjeren na napadačevo računalo. Za izvođenje ovog napada koristi se propust u DNS sustavu koji dozvoljava da DNS poslužitelj prihvaća informacije bez odgovarajuće provjere izvora čime korisnike sustava izlaže potencijalnom napadu.

Ova vrsta napada najčešće se koristi za preusmjeravanje skupine žrtava, npr. korisnika neke web stranice, na lažnu Internet lokaciju u svrhu prikupljanja osjetljivih informacija. Napadač može, primjerice, kompromitirati DNS poslužitelj koji potencijalne žrtve koriste krivim informacijama o IP adresama željene web stranice. Zatim na lažni poslužitelj postaviti identične stranice i prikupiti lozinke i korisnička imena kojima su se korisnici pokušali autenticirati. Na lažne stranice napadač može postaviti i zloćudni sadržaj te na taj način iskoristiti povjerenje žrtava i kompromitirati njihova računala.

3.4 DoS napadi

Kod DoS napada (eng. Denial of Service) cilj napadača je onesposobljavanje ili značajno usporavanje rada napadnutog sustava opterećivanjem njegovih resursa ili onemogućavanjem pristupa legitimnim korisnicima. Napad se može izvršiti na razini sustava ili na razini cijele mreže.

3.4.1 Vrste DoS napada

Dvije su osnovne kategorije u koje možemo svrstati DoS napade. To su napadi izvršeni s jednog računala te napadi izvršeni s više računala ili tzv. DDoS (eng. Distributed Denial of Service) napadi.

Cilj DoS napada nije dobivanje nedozvoljenog pristupa sustavu, već sprječavanje legitimnih korisnika da pristupaju sustavu. Scenariji mogućeg napada su sljedeći:

· Zagušenje mreže prometom i time sprječavanje legitimnog prometa

· Ometanje ili prekid veze između dva računala što rezultira sprječavanjem pristupa računalima

· Sprječavanje pristupa određenom sustavu

Različiti programski alati koji izvršavaju DoS napade koriste razne metode za zagušenje mreže, ali rezultat je uvijek isti: usluga pokrenuta na sustavu ili cijeli sustav je nedostupan korisnicima zbog neuobičajeno velikog broja zahtjeva. DoS napadi smatraju se nesofisticiranim napadima, jer napadač njima ne dobiva pristup sustavu, već upravo sprječava pristup drugim korisnicima i time ometa normalan rad sustava. Zato je ovaj vrsta napada obično zadnja opcija napadačima. Distribuirani DoS napadi (DDoS) mogu imati značajan efekt i biti izuzetno destruktivni s obzirom da se izvršavaju s velikog broja računala istodobno.

3.4.2 DDoS napadi

DDoS napadi naprednija su inačica DoS napada kod kojih se napad izvodi s velikog broja najčešće prethodno kompromitiranih računala. Napad se koordinira s jednog glavnog ili tzv. master računala. Sudionici ove vrste napada dijele se na:

· Master računalo koje koordinira napadom i upravlja svim računalima kojima se napad izvodi.

· Slave računala ili zombiji su kompromitirana računala pod upravljanjem master računala. Zombiji su najčešće napadnuti nekom drugom vrstom napada koji je prethodio samom DDoS napadu i obično se nazivaju sekundarnim žrtvama.

· Računala žrtve ili primarne žrtve napada predstavljaju računala na koje se izvodi sam DDoS napad.

Sam napad izvodi se u dvije faze:

· U prvoj fazi napadaju se slabo zaštićena računala u raznim mrežama diljem svijeta koja se kasnije koriste za izvođenje DDoS napada.

· U drugoj fazi kompromitirana računala iz prve faze napada koriste se za izvršavanje distribuiranog DoS napada.

Kod DDoS napada teško je detektirati sam izvor jer se napad izvodi s velikog broja različitih IP adresa.

Slika 3.8. DDoS napad

BOT je skraćeni naziv za web robota koji predstavlja automatizirani program s inteligentnim ponašanjem. BOT programi najčešće su korišteni od strane spammera za automatizirano slanje neželjene pošte (eng. spam), ali također mogu biti korišteni i za izvršavanje udaljenih napada.

BOTNET je naziv za skupinu kompromitiranih računala na kojima su pokrenuti BOT programi. Ovakvi sustavi često se koriste za izvršavanje DDoS napada kao i za druge nelegalne radnje kao što su slanje poruka neželjene pošte, internetske prijevare, krađa povjerljivih informacija i sl.

3.4.3 Primjeri DoS napada

· Smurf napad

Kod smurf napada šalje se veliki broj ICMP ECHO zahtjeva na broadcast adresu mreže s IP adresom žrtve kao adresom izvora. Tada svako računalo koje je primilo paket šalje ICMP ECHO odgovor na adresu žrtve. Time se broj paketa poslanih žrtvi uvećava proporcionalno za broj računala ili sekundarnih žrtava koji su primili zahtjev. Kod višepristupnih mreža koje podržavaju broadcast način razašiljanja paketa, stotine računala odgovaraju na svaki poslani ICMP ECHO zahtjev i time se izvršava DoS napad velikih razmjera. IRC (eng. Internet Relay Chat) poslužitelji najčešća su meta ove vrste napada.

· SYN flooding napad

SYN flooding napad izvršava se slanjem zahtjeva za TCP vezom brže nego što to računalo žrtve može obraditi. Kao izvorna adresa zahtjeva postavlja se neka slučajno izabrana IP adresa. Napadnuto računalo tada odgovara na zahtjev i čeka potvrdu koja nikad ne stiže. Na taj način tablica mrežnih veza žrtve se brzo popunjava jer čeka na potvrdu svih novootvorenih veza i počinje ignorirati nove zahtjeve. Time napadnuti sustav postaje nedostupan za legitimne korisnike.

3.4.4 Mjere zaštite

Postoji nekoliko mjera za prevenciju DoS napada, a neke od njih su:

· Network-ingress filtriranje – većina davatelja Internet usluga danas implementira ovu metodu kontrole mrežnog prometa. Kod ovog filtriranja kontroliraju se IP adrese u zaglavljima okvira i time se sprječava lažiranje. Iako to ne sprječava sam napad, omogućuje se lakše utvrđivanje izvora.

· Ograničavanje prometa – većina današnjih usmjerivača ima mogućnost ograničavanja količine pojedine vrste mrežnog prometa. Ova metoda ponekad se naziva oblikovanje prometa.

· Sustavi za detekciju upada – gotovi svi današnji IDS (eng. Intrusion Detection System) sustavi imaju mogućnost detekcije najpopularnijih DoS napada, iako će teško detektirati neke nove varijante napada. Ovi sustavi također su korisni za sprječavanje izvršavanja napada iz mreže koju štite.

· Sustavi za praćenje mrežnog prometa – mogu biti korisni kod detektiranja DoS napada.

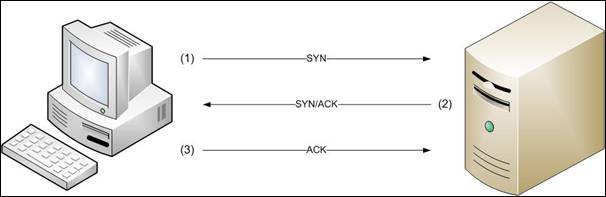

3.5 Krađa sjednice

Krađa sjednice događa se kada napadač preuzme kontrolu nad korisničkom sjednicom nakon što se korisnik uspješno autenticirao s poslužiteljem. Napad krađom sjednice obuhvaća identificiranje trenutno aktivne sjednice između korisnika i poslužitelja te njeno preuzimanje. Važan dio ovog napada je predviđanje broja sekvence (SN - eng. sequence number) paketa sjednice o čemu će biti riječi u ovom poglavlju.

3.5.1 Koraci napada

U pravilu, tri su osnovna koraka u izvođenju napada krađom sjednice:

1. Napadač prisluškivanjem identificira otvorenu sjednicu na relaciji korisnik – poslužitelj i predviđa broj sekvence sljedećeg paketa sjednice.

2. Korisniku se šalje TCP paket s postavljenom zastavicom RST ili FIN kako bi se terminirala veza s njegove strane. Alternativno, napadač može izvršiti i DoS napad kako bi onesposobio korisnika za nastavak sjednice.

3. Napadač šalje poslužitelju TCP paket s predviđenim brojem sekvence i poslužitelj prihvaća paket kao ispravan.

Jedna od glavnih odlika TCP protokola je pouzdanost u dostavi paketa. Kako bi to postigao TCP koristi potvrđivanje svakog dostavljenog paketa ACK paketima i brojeve sekvence. Broj sekvence jedinstven je za svaki poslani paket i na njegovo predviđanje se oslanja napadač kod napada krađom sjednice. Kako bi bolje razumjeli krađu sjednice moramo znati kako funkcionira TCP protokol. Otvaranje TCP sjednice započinje postupkom trostrukog rukovanja (eng three-way handshake). On se sastoji od tri sljedeća koraka:

1. Korisnik inicira vezu s poslužiteljem šaljući TCP paket s postavljenom SYN zastavicom i inicijalnim brojem sekvence. Obično je to neki slučajno generirani broj.

2. Poslužitelj prima paket i vraća korisniku TCP paket s postavljenim SYN i ACK zastavicama te inicijalnim brojem sekvence uvećanim za 1.

3. Korisnik potvrđuje primljeni paket TCP paketom s postavljenom zastavicom ACK i uvećanim brojem sekvence.

Ovim koracima TCP veza je otvorena i podaci se počinju razmjenjivati. Ona može biti zatvorena u bilo kojem trenutku od obiju strana slanjem TCP paketa s postavljenom zastavicom RST ili FIN.

Slika 3.9. Trostruko rukovanje

TCP protokol odgovoran je za preslagivanje paketa u originalni redoslijed, ukoliko oni tijekom prijenosa ne stignu redom kojim su poslani što je kod prijenosa Internetom čest slučaj. Svakom paketu tako je dodijeljen jedinstveni broj sekvence koji se koristi kod preslagivanja. Kao što je već objašnjeno prvi paket koji se šalje kod otvaranja TCP veze je tzv. sinkronizacijski paket s postavljenom SYN zastavicom i u njemu se postavlja inicijalni broj sekvence (ISN – eng. Initial Sequence Number). To je slučajno generirani broj s više od 4 milijarde kombinacija, ali svejedno ga je statistički moguće predvidjeti. Nakon slanja inicijalnog broja svaki sljedeći broj sekvence samo je uvećan za jedan tijekom otvaranja veze ili za veličinu podataka u paketu tijekom prijenosa.

Kako bi uspješno predvidio sljedeći broj sekvence napadač mora prisluškivati promet između dva sustava koja komuniciraju. Tijekom prisluškivanja mora dohvatiti inicijalni broj sekvence ili neki od sljedećih brojeva i predvidjeti broj koji će sam staviti u sljedeći TCP paket. Ovo u praksi može biti kompliciranije nego što zvuči, jer paketi u mreži putuju velikom brzinom. Ukoliko napadač nije u mogućnosti prisluškivati tijek sjednice pogađanje broja sekvence postaje još težom zadaćom.

Jednom kada je pogodio broj napadač šalje poslužitelju TCP paket s novim brojem sekvence i time preuzima korisničku sjednicu. Naravno, napadačev paket mora stići prije paketa korisnika, što se postiže terminiranjem sjednice s korisnikove strane.

3.5.2 Mjere zaštite

Krađa sjednice jedan je od najopasnijih napada upravo zato što većina sustava koristi TCP/IP protokol za osnovnu komunikaciju i to ih čini ranjivima. Pseudo-slučajno izabiranje inicijalnog broja sekvence uvedeno je kod nekih novijih operacijskih sustava kako bi se otežalo njegovo pogađanje. Međutim ta mjera je uzaludna ukoliko napadač može prisluškivati promet i tako dobiti sve podatke potrebne za napad.

Za sprječavanje krađe sjednica obično se implementira više linija obrane. Najefektivnija mjera zaštite svakako je korištenje enkripcije mrežnog prometa. Najčešće se koristi IPSec protokol, a mogu pomoći i aplikacije poput Secure Shell programa te enkripcija SSL protokolom na aplikacijskoj razini. Na ovaj način potencijalni napadači mogu promatrati mrežni promet, ali im to neće pomoći u izvršavanju napada.

Još jedna od potencijalnih mjera zaštite je ograničavanje točaka udaljenog pristupa štićenoj mreži na minimum. Ukoliko mreža mora imati udaljene korisnike, primjerice pristup radnika korporativnoj mreži od kuće ili s terena, preporuča se korištenje VPN tehnologije sa sigurnom enkripcijom.

3.6 Napadi na Internetu

Sustavi poput web poslužitelja i aplikacija najčešće su izloženi napadima upravo zato jer su na Internetu lako dostupni 24 sata na dan. Jednom kada je web poslužitelj kompromitiran, napadaču su otvorena alternativna vrata za upad u unutarnju mrežu poduzeća. U ovom poglavlju izložene su najčešće ranjivosti web poslužitelja i aplikacija, kao i neke mjere za njihovu zaštitu.

3.6.1 Ranjivosti web poslužitelja

Web poslužitelji, kao i svi drugi sustavi na Internetu, izloženi su napadima i često su kompromitirani. Sljedeća lista sadrži neke od najčešće iskorištavanih ranjivosti:

· Krivo postavljena konfiguracija programa pokrenutih na poslužitelju

· Greške operacijskih sustava i aplikacija te propusti u programskom kodu

· Nepromijenjena inicijalna konfiguracija programskih paketa na poslužitelju te nedostatak odgovarajućih nadogradnji

· Nepostojanje odgovarajućih sigurnosnih politika i procedura ili nepridržavanje istih

Web poslužitelji obično su smješteni u tzv. DMZ - demilitariziranoj zoni (eng. DeMilitarized Zone), odnosno javnom dijelu mreže smještenom između dva mrežna uređaja koji filtriraju promet (obično usmjerivači ili sigurnosne stijene). Kompromitiranje web poslužitelja tako je posebno opasno za organizaciju, jer je u unutarnju mrežu lakše upasti iz DMZ zone.

Najvidljiviji oblik napada na web poslužitelj jest obezličavanje (eng. defacement) web stranica koje se nalaze na poslužitelju. Napadači mijenjaju izgled web stranicama obično kako bi povećali svoju reputaciju, pa često ostavljaju svoja "hakerska" imena kao dokaz prisutnosti. Međutim, da bi uspjeli izmijeniti web stranice napadači prvo moraju iskoristiti neku ranjivost kako bi dobili pristup poslužitelju. Neki od najčešćih napada kojima napadači dobivaju pristup su sljedeći:

· Dohvaćanje administratorske lozinke nekim od MitM (eng. Man in the Middle) napada

· Otkrivanje administratorske lozinke pomoću napada grubom silom

· Trovanje DNS poslužitelja kako bi se korisnici preusmjerili na neki drugi web poslužitelj

· Iskorištavanje ranjivosti web aplikacija pokrenutih na poslužitelju

· Iskorištavanje grešaka u konfiguraciji web poslužitelja

· Napad SQL injekcijom

· Iskorištavanje grešaka u radu ekstenzija web poslužitelja

Administratori mogu poduzeti niz mjera za tzv. "očvršćivanje" web poslužitelja. Tim mjerama znatno se podiže razina sigurnosti i sprječava niz mogućih napada. Neke od tih mjera su sljedeće:

· Preimenovanje administratorskog računa i korištenje sigurnih lozinki

· Brisanje nekorištenih aplikacija s poslužitelja

· Onemogućiti kretanje direktorijima u konfiguracijskim datotekama poslužitelja

· Na web stranicama istaknuti upozorenje o pravnim posljedicama napada

· Nadograđivanje svih programskih paketa na najnovije inačice

· Onemogućavanje daljinskog spajanja na poslužitelj

· Omogućiti praćenje prometa i događaja na poslužitelju u dnevnicima poslužitelja

3.6.2 Ranjivosti web aplikacija

Web aplikacije su programi koji se izvršavaju na web poslužitelju kako bi pružili veću funkcionalnost korisnicima od samog pregledavanja statičkih web stranica. One šalju upite bazama podataka te imaju funkcionalnosti, poput pregleda elektroničke pošte kroz web sučelje, pisanja blogova i drugih.

Web aplikacije koriste klijent-poslužitelj arhitekturu gdje se web preglednik na korisnikovom računalu koristi kao klijent. Zbog velike rasprostranjenosti web preglednika, korištenje web aplikacija izuzetno je praktično i popularno.

Cilj napada na web aplikacije najčešće je dobivanje povjerljivih informacija. Web aplikacije kritične su za sustav, jer se obično spajaju na baze podataka koje sadrže razne ključne informacije poput identiteta, lozinki i brojeva kreditnih kartica. Ranjivosti web aplikacija predstavljaju opasnost i za kompromitiranje samih web poslužitelja na kojima se izvršavaju.

Postoji puno prijetnji web aplikacijama i neke od njih su sljedeće:

· Cross-site scripting napad – karakteristika ovog napada je mogućnost da se ulazni parametri uneseni u web aplikaciju izvršavaju na poslužitelju. Pravilna obrana obuhvaća odgovarajuću provjeru ulaznih parametara.

· SQL injekcija – podmetanje SQL naredbi kako bi se iz baze podataka dobili, izmijenili ili izbrisali podaci. Protumjere također obuhvaćaju detaljnu provjeru ulaznih podataka.

· Trovanje i podmetanje "cookie" datoteka – kod ovog napada napadači pokušavaju dobiti veći pristup resursima na poslužitelju mijenjanjem ili podmetanjem "cookie" datoteka. Da bi se to spriječilo potrebno je detaljno provjeravati "cookie" datoteke i izbjegavati pohranjivanje lozinki u njih.

· Napad s preljevom spremnika – web aplikacijama se kroz web forme šalju velike količine podataka kako bi se uzrokovalo prepisivanje spremnika. Ograničavanje unosa podataka korisnicima najčešća je mjera zaštite od ovog napada.

· Krađa autentikacijske sjednice – napadač preuzima sjednicu legitimnog korisnika s poslužiteljem i tako dobiva pristup. Rješenje protiv ove vrste napada je korištenje sigurne enkripcije mrežnog prometa.

3.6.3 SQL injekcija

Napad SQL injekcijom podrazumijeva umetanje zloćudnog SQL (eng. Structured Query Language) programskog koda u ulazna polja web forme. Baš kao što legitimni korisnici unose podatke u web formu i time nadopunjuju upite koji se šalju bazama podataka, napadači mogu unositi i izvršavati SQL naredbe. To je tehnika koja koristi nedovoljnu provjeru ulaznih podataka koji se prosljeđuju bazi i time je kompromitira. Baze mogu sadržavati osjetljive podatke poput lozinki i brojeva kreditnih kartica, pa ranjive web aplikacije mogu značajno narušiti sigurnost svojih korisnika.

Vrste web aplikacija koje se napadaju su one koje korisnikov unos koriste za izradu dinamičkih SQL upita. To napadaču omogućuje podemtanje posebno oblikovane SQL naredbe i time pristup podacima u bazi, pa čak i računalu na kojem je baza pokrenuta.

Prije samog napada napadač mora provjeriti je li baza uopće ranjiva. Koraci za utvrđivanje ranjivosti su sljedeći:

1. Koristeći web preglednik pronaći web stranicu koja od korisnika traži da unese podatke. Najčešće su to stranice za pretragu sadržaja ili autenticiranje korisnika. Pregledom izvornog koda stanice provjeriti da li web forma šalje podatke GET ili POST metodom.

2. Ispitati bazu koristeći jednostruke navodnike kao ulazne podatke. Ukoliko poslužitelj odgovori pogreškom, vjerojatno je ranjiv na SQL injekciju.

Nakon utvrđivanja ranjivosti počinje napad umetanjem SQL koda. Najčešće se koriste sljedeće tehnike:

· zaobilaženje autorizacije (eng. authorization bypass)

· korištenje SELECT, UPDATE, DELETE i INSERT naredbi za manipulaciju podacima u bazi

· korištenje pohranjenih procedura iz baze

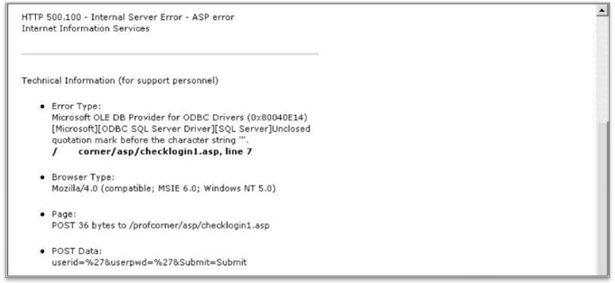

Slika 3.10. Greška kod ispitivanja ranjivosti aplikacije na SQL injekciju

Dinamički generirane SQL naredbe, bez provjere ulaznih argumenata, najčešća su meta napada SQL injekcijom. Primjer ranjivog koda u funkciji za autentikaciju korisnika napisanoj u programskom jeziku C# prikazan je na slici 3.11.

private void cmdLogin_Click(object sender, System.EventArgs e) {

string strCnx = "server=localhost;database=northwind;uid=sa;pwd=;";

SqlConnection cnx = new SqlConnection(strCnx);

cnx.Open();

//Ovaj dio koda je ranjiv na SQL injekciju

string strQry = "SELECT Count(*) FROM Users WHERE UserName='" +

txtUser.Text + "' AND Password='" + txtPassword.Text + "'";

int intRecs;

SqlCommand cmd = new SqlCommand(strQry, cnx);

intRecs = (int) cmd.ExecuteScalar();

if (intRecs>0) {

FormsAuthentication.RedirectFromLoginPage(txtUser.Text, false);

}

else {

lblMsg.Text = "Login attempt failed.";

}

cnx.Close();

}

Slika 3.11. Primjer ranjive funkcije za autentikaciju

Zatamnjeni dio koda predstavlja dinamičko generiranje SQL naredbe koja se izvršava na SQL poslužitelju. Ako korisnik u web formu za korisničko ime unese John, a za lozinku password tada se na SQL poslužitelju izvršava naredba prikazana na slici 3.12.

SELECT Count(*) FROM Users WHERE UserName='John' AND Password='password'

Slika 3.12. Dinamički generirana SQL naredba

Međutim, ukoliko napadač za korisničko ime unese " ' OR 1=1" dobivamo drugačiju SQL naredbu, kako je prikazano na slici 3.13.

SELECT Count(*) FROM Users WHERE UserName='' OR 1=1 --'AND Password=''

Slika 3.13. SQL naredba sa zlonamjernim unosom

Kod SQL programskog jezika sve nakon oznake -- smatra se komentarom, pa se naredba interpretira kako je prikazano na slici 3.14.

SELECT Count(*) FROM Users WHERE UserName='' OR 1=1

Slika 3.14. Interpretacija zloćudnog SQL upita na poslužitelju

Naredba se uvijek evaluira kao istina i napadač je time zaobišao sustav autentikacije.

Kod Microsoftovog SQL poslužitelja napadači mogu iskoristiti neke od ugrađenih procedura i time izvršavati naredbe na samom poslužitelju. Oblik naredbe ubačene u aplikaciju tada bi izgledao kao na slici 3.15.

blah‘;exec master..xp_cmdshell "ovdje ide naredba" --

Slika 3.15. SQL naredba s umetnutim funkcijama za izvršavanje naredbi

Prva mjera zaštite od SQL injekcije je korištenje korisničkog računa s manjim pravima za spajanje na bazu podataka i korištenje jakih lozinki. Također treba spriječiti prikazivanje detaljnih opisa pogrešaka korisnicima web aplikacija, jer tako napadač može lako pronaći ranjivu aplikaciju.

Najvažnija zaštitna mjera je svakako detaljna kontrola izvornog koda aplikacija. Sve moguće ranjivosti i pogreške moraju biti uklonjene, a podaci primljeni od korisnika moraju biti provjereni prije slanja upita bazama podataka.

3.7 Napadi s preljevom spremnika

Napadi s preljevom spremnika iskorištavaju pogreške u aplikacijama i operacijskim sustavima te se, poput napada SQL injekcijom, zasnivaju na nedovoljnoj provjeri korisničkog unosa. Greška se obično događa jer program alocira memorijski blok određene duljine, ali korisnički unos bude veći od zauzete memorije pa se dio memorije prepiše novim vrijednostima. Jednostavan primjer takvog prepisivanja kratki program sa slike 3.16, napisan u programskom jeziku C.

#include <stdio.h>

#include <string.h>

int main ( int argc , char **argv) {

int i;

char attacker[6]="AAAAAA";

char target[5]="BBBBB";

printf("MEMORIJA PRIJE PRELJEVA:\n");

for (i=0; i<6; i++) printf("attacker[%u] = %c\n", attacker+i, *(attacker+i));

for (i=0; i<5; i++) printf("target[%u] = %c\n", target+i, *(target+i));

strcpy( attacker,"PPPPPPPP");

printf("MEMORIJA NAKON PRELJEVA:\n");

for (i=0; i<6; i++) printf("attacker[%u] = %c\n", attacker+i, *(attacker+i));

for (i=0; i<5; i++) printf("target[%u] = %c\n", target+i, *(target+i));

return 0;

}

Slika 3.16. Primjer prepisivanja memorijskog spremnika u programskom jeziku C

Kao što vidimo u programu su deklarirana dva znakovna niza target i attacker duljine 5 odnosno 11 znakova. U funkciji strcpy() na mjesto znakovnog niza attacker kopira se novi znakovni niz, ali duljine veće od rezerviranog memorijskog bloka. Zato se dio novog niza prepisuje u memorijski prostor varijable target, što možemo vidjeti kod ispisa na slici 3.17.

$ gcc buffer2.c

$ ./a.out

MEMORIJA PRIJE PRELJEVA:

attacker[4031362928] = A

attacker[4031362929] = A

attacker[4031362930] = A

attacker[4031362931] = A

attacker[4031362932] = A

attacker[4031362933] = A

target[4031362944] = B

target[4031362945] = B

target[4031362946] = B

target[4031362947] = B

target[4031362948] = B

MEMORIJA NAKON PRELJEVA:

attacker[4031362928] = P

attacker[4031362929] = P

attacker[4031362930] = P

attacker[4031362931] = P

attacker[4031362932] = P

attacker[4031362933] = P

target[4031362944] = P

target[4031362945] = P

target[4031362946] =

target[4031362947] = B

target[4031362948] = B

Slika 3.17. Pokretanje primjera s preljevom spremnika

Programski jezik C posebno je ranjiv na napade preljevom spremnika jer posjeduje funkcije koje dozvoljavaju prepisivanje memorije. Neke od tih funkcija su strcat(), strcpy(), sprintf(), vsprintf(), bcopy(), gets() i scanf(). Programski jezik Java, primjerice, ne dozvoljava pohranjivanje prevelikog niza i prepisivanje memorije.

3.7.1 Vrste preljeva spremnika

Preljeve spremnika razlikujemo prema vrsti pohrane podataka u memoriji kod koje se dogodilo prepisivanje. Tako postoji:

· preljev stoga i

· preljev gomile.

Osnovna razlika između ovih vrsta pohrane je što se stog koristi za statičku alokaciju memorije, dok se na gomili memorija rezervira dinamički. Stog se koristi kod pozivanja funkcija za pohranu adrese povratka programa, pa postoji opasnost da napadač prepiše povratnu adresu i tako izvrši zloćudni kod. Primjer dinamičke alokacije memorije je pozivanje funkcije malloc() u programskom jeziku C.

3.7.2 Primjer napada preljevom spremnika

Kod sa slike 3.18, napisan u programskom jeziku C, jednostavno ilustrira ranjivost koja može biti iskorištena za pokretanje proizvoljnog programskog koda.

#include <stdio.h>

main() {

char *name;

char *command;

name = (char *) malloc(10);

command = (char *) malloc(128);

printf("Adresa varijable name je %u.\n", name);

printf("Adresa varijable command je %u.\n", command);

sprintf(command, "echo Hello World!");

printf("Unesite ime: ");

gets(name);

system(command);

}

Slika 3.18. Ranjivi program

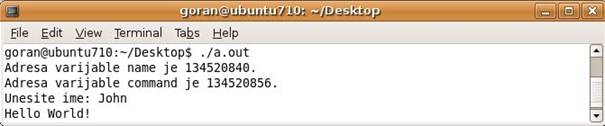

Ovaj program prvo deklarira dvije znakovne varijable i dinamički im dodjeljuje memoriju. Varijabli name dodijeljeno je 10 memorijskih lokacija, a varijabli command 128. U slučaju programskog jezika C memorijske lokacije dodijeljene ovim varijablama biti će susjedne u virtualnom memorijskom prostoru programa. Dalje, program učitava ime korisnika u varijablu name i izvodi naredbu spremljenu u varijabli command. Normalnim prevođenjem i izvođenjem ne primjećuje se nikakav propust u radu programa što ilustrira slika 3.19.

Slika 3.19. Normalno izvođenje ranjivog programa

Možemo primijetiti da je početna adresa znakovnog niza name udaljena 16 memorijskih lokacija od početne adrese niza command iako je njegova duljina samo 10 bajtova. Tih 6 bajtova dodala je funkcija malloc() kako bi se taj memorijski odsječak mogao normalno koristiti kada bude oslobođen.

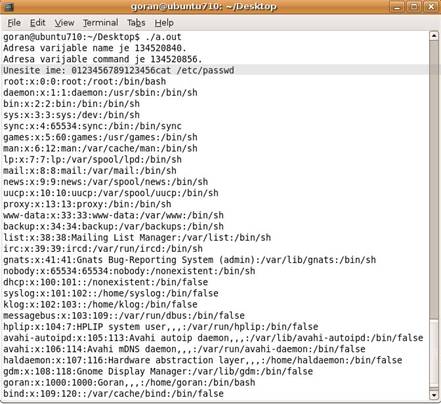

Funkcija gets() učitava korisnikov unos na zadanu memorijsku lokaciju i nema argumenta koji ograničava duljinu tog unosa. Znajući to, napadač može prepisati memoriju varijable command unoseći preveliki znakovni niz za varijablu name. Dapače, pažljivo smišljenim znakovnim nizom može izvršiti proizvoljnu naredbu, jer se niz u varijabli command izvršava u komandnoj liniji pozivom sistemske funkcije system(). Primjerice može otvoriti datoteku s lozinkama naredbom cat /etc/passwd na Linux/UNIX sustavu. Primjer ovakvog napada prikazan je na slici 3.20.

Slika 3.20. Podmetanje posebno oblikovanog znakovnog niza

Zatamnjeni redak na slici 3.20. prikazuje unos koji uzrokuje preljev spremnika i izvršavanje naredbe cat /etc/passwd na računalu. Vrijednost prvih 16 unesenih znakova nije važna, jer oni samo popunjavaju 16 memorijskih lokacija namijenjenih varijabli name. Također može se vidjeti da je izlistavanje sadržaja datoteke /etc/passwd uspješno i time su napadaču otkrivene važne informacije za daljnji tijek napada.

4. Programski alat OpenVAS

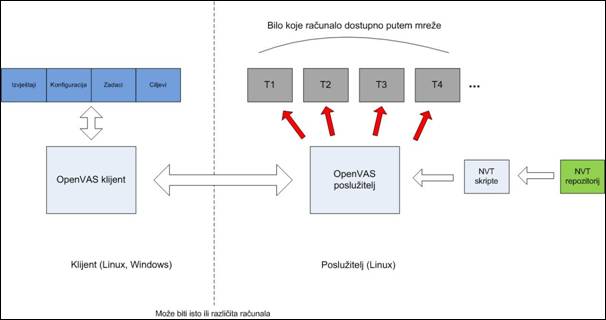

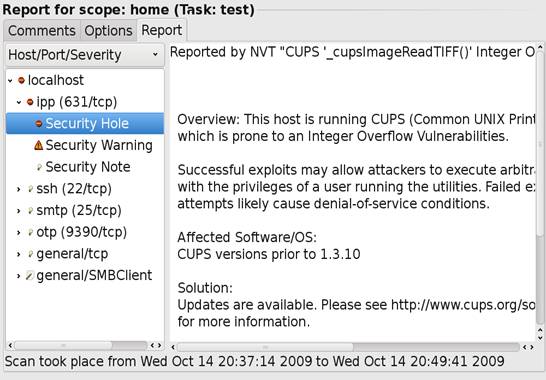

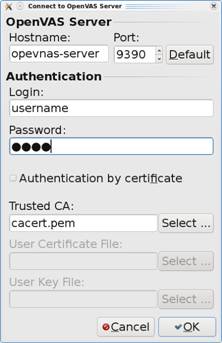

OpenVAS (eng. Open Vulnerability Assesment System) je skup slobodno raspoloživih programskih alata namijenjenih automatskom otkrivanju ranjivosti računalnih sustava i mreža. Jezgru ove aplikacije čini poslužiteljska komponenta koja se koristi za izvršavanje tzv. NVT (eng. Network Vulnerability Test) skripti, odnosno testova za detekciju sigurnosnih problema na udaljenim računalima. U sustav je uključeno grafičko korisničko sučelje, kao i niz drugih slobodno raspoloživih alata.

Svoje korijene OpenVAS ima u drugom popularnom alatu za automatiziranu provjeru ranjivosti računalnih sustava – Nessusu. Kada je, 2004. godine, Nessus postao komercijalan alat, nekoliko sigurnosnih stručnjaka na čelu s Timom Brownom iz tvrtke Portcullis Computer Security nastavilo je razvijati posljednju inačicu Nessusa izdanu pod GPL (eng. General Public License) licencom. Nedugo zatim, projekt je preimenovan u OpenVAS i dalje se razvijao pod novim imenom.

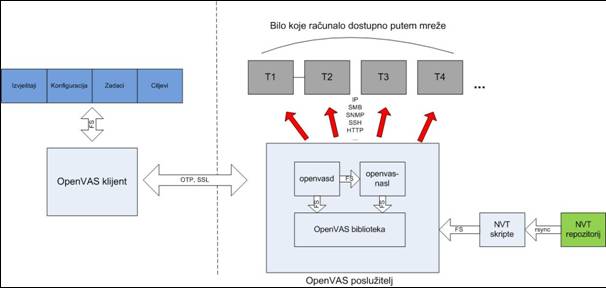

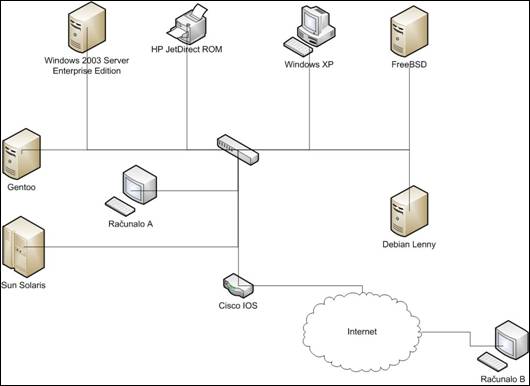

Slika 4.1. Osnovna arhitektura sustava OpenVAS

U projekt su uključeni brojni sigurnosni stručnjaci iz svih područja (akademija, komercijalne tvrtke i dr.) i različitih dijelova svijeta. Već u ranim godinama razvoja ovog perspektivnog projekta, oko njega se okupila velika zajednica ljudi koji doprinose njegovu razvoju. Danas, 5 godina nakon njegovog začetka, projekt je poprilično odmakao od Nessusa i priprema svoju treću veću nadogradnju (OpenVAS 3.0).

4.1 Arhitektura

OpenVAS je svoju arhitekturu naslijedio od Nessusa. Radi se o jednostavnoj klijent – poslužitelj arhitekturi kod koje se na poslužiteljskoj strani pokreću sigurnosni testovi, a na klijentskoj strani je implementirano rukovanje izvještajima i konfiguracijom poslužitelja. Osnovna arhitektura sustava prikazana je na slici 4.1.

Važan element arhitekture je tzv. NVT repozitorij (o čemu će biti riječi kasnije u poglavlju) putem kojega se dobavljaju novi sigurnosni testovi.

Slika 4.2. Interna arhitektura i protokoli OpenVAS-a

Na slici 4.2 prikazana je interna arhitektura OpenVAS-a i međuovisnost među njegovim modulima. Također, na poveznicama pojedinih modula prikazani su i korišteni protokoli. Tako se može vidjeti da OpenVAS poslužitelj i klijent međusobno komuniciraju OTP (eng. OpenVAS Transfer Protocol) protokolom. Riječ je o protokolu koji je posebno dizajniran za OpenVAS, a zasniva se na NTP (eng. Nessus Transfer Protocol) protokolu koji se koristi kod Nessus-a. Nove NVT skripte dohvaćaju se iz repozitorija pomoću rsync tehnologije. Poveznice koje imaju oznaku FS označavaju komunikaciju putem datotečnog sustava (eng. File System).

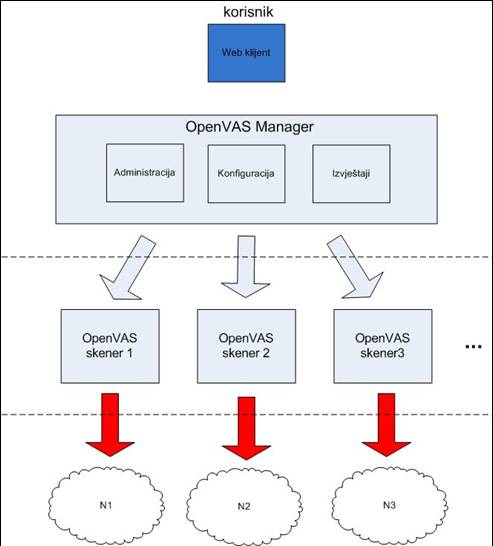

4.1.1 Budućnost

Arhitektura naslijeđena od Nessus-a trebala bi se u budućnosti promijeniti. Glavna promjena odnosi se na podjelu dosadašnjeg OpenVAS poslužitelja na OpenVAS scanner i OpenVAS manager. Time su administrativni zadaci odvojeni od izvođenja sigurnosnih testova. OpenVAS manager trebao bi upravljati s više scanner-a, čime bi bili postavljeni temelji za distribuiranu provjeru ranjivosti računalnih sustava. Izgled buduće arhitekture OpenVAS-a prikazan je na slici 4.3.

Slika 4.3. OpenVAS arhitektura u budućnosti

4.2 Instalacija klijenta i poslužitelja

OpenVAS se sastoji od pet osnovnih modula koje održava OpenVAS zajednica. Moduli su sljedeći:

· OpenVAS-Server – ovo je osnovni modul paketa i sadrži mogućnost provjere velikog broja udaljenih računala pri visokoj brzini. Budući da se svi testovi pokreću s računala na kojem je instaliran ovaj modul, pristup svim ispitivanim računalima mora biti omogućen. Sljedeća tri modula nužna su za rad poslužitelja.

· OpenVAS-Libraries – sadrži biblioteke funkcija koje poslužitelj koristi u svom radu.

· OpenVAS-LibNASL – sadrži funkcije koje poslužitelju omogućuju izvršavanje NVT skripti napisanih u jeziku NASL (eng. Nessus Attack Scripting Language)

· OpenVAS-Plugins – ovaj modul sadrži osnovni skup NVT skripti te programe nužne za dohvaćanje novih skripti iz repozitorija dostupnih na Internetu.

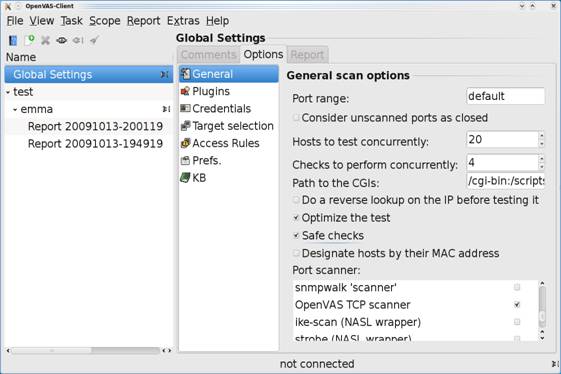

· OpenVAS-Client – program s grafičkim sučeljem koji se koristi za upravljanje poslužiteljem, provođenje provjere i obradu rezultata. Ovaj paket ne mora biti instaliran na poslužiteljskom računalu, jer se njim može upravljati preko računalne mreže.

Svi moduli namijenjeni su za rad na operacijskim sustavima Linux, ali moguće ih je, uz manje modifikacije, pokrenuti i na brojnim drugim platformama.

Binarne datoteke za instalaciju sustava OpenVAS mogu se pronaći u repozitorijima mnogih Linux distribucija iako razina konfiguracije i dostupnost najnovijih inačica paketa ovise isključivo o ažurnosti održavatelja (eng. maintainer) određene distribucije. Zato se za najbolje performanse savjetuje kompajliranje svih modula iz izvornog koda. Ovaj postupak će detaljnije biti opisan u nastavku.

Budući da OpenVAS koristi niz drugih paketa važno je prije instalacije osigurati da su svi dostupni na sustavu. U slučaju nedostatka nekog od paketa (eng. missing dependency) ispisati će se pogreška i instalacija neće uspjeti. Paketi koji su potrebni za rad OpenVAS-a su:

· libglib2

· libgpgme

· libpcap

· libgnutls

· libcrypt

· bison

· libgtk (samo za OpenVAS klijenta)

Ovi paketi obično su lako dostupni putem sustava za upravljanje paketima (eng. package management system) pojedine distribucije.

Nakon instaliranja svih potrebnih paketa potrebno je instalirati OpenVAS module u sljedećem redoslijedu:

· OpenVAS-Libraries

· OpenVAS-LibNASL

· OpenVAS-Server

· OpenVAS-Plugins

Kako modul OpenVAS-Client ne ovisi ni o jednom drugom modulu, on se može instalirati u bilo kojem koraku, ali ne nužno na istom računalu kao OpenVAS poslužitelj.

Kompajliranje modula iz izvornog koda obavlja se naredbama uobičajenim za Linux sustave prikazanim na slici 4.4.

$ ./configure --prefix=/opt/openvas

$ make

# sudo make install

Slika 4.4. Naredbe za instalaciju OpenVAS modula

Argument prefix kod pozivanja konfiguracijske skripte određuje lokaciju na koju će se moduli instalirati. Podrazumijevana lokacija je /usr/local.

4.3 Konfiguracija poslužitelja

Nakon procesa instalacije potrebno je obaviti još nekoliko inicijalnih koraka prije korištenja OpenVAS poslužitelja. Ti koraci obuhvaćaju stvaranje poslužiteljskog certifikata i dodavanje korisnika, i detaljnije su opisani u nastavku.

4.3.1 Stvaranje poslužiteljskog certifikata

Iz sigurnosnih razloga komunikacija između OpenVAS klijenta i poslužitelja moguća je jedino putem veze kriptirane SSL (eng. Secure Sockets Layer) protokolom. Kako bi se uspješno uspostavila komunikacija poslužitelj mora imati SSL certifikat. Ukoliko računalo na kojem je instaliran poslužitelj već ne posjeduje valjani certifikat potrebno je stvoriti ga.

To se najlakše može postići korištenjem programske skripte openvas-mkcert koja dolazi s modulom OpenVAS-Server. Pozivanjem skripte prvo se stvara tzv. CA (eng. Certificate Authority) certifikat, odnosno lokalni autoritativni certifikat kojim se kasnije potpisuje poslužiteljski certifikat.

4.3.2 Dodavanje korisnika

Da bi uspješno koristio usluge OpenVAS poslužitelja, svaki klijent mora imati otvoren valjani korisnički račun. OpenVAS instalacija sadrži skriptu openvas-adduser koja pojednostavljuje stvaranje novih korisničkih računa na poslužitelju. Korištenjem ove skripte može se odrediti način korisničke autentikacije te njegova prava pristupa.

Restriktivna prava pristupa korisna su kod sprječavanja korisnika pri provjeri proizvoljnih računala i mreža. Ova pravila mogu ograničiti korisnika na provjeru samo određenih mreža, pa čak i spriječiti ga da provjerava bilo koje računalo osim vlastitog.

Valjana sintaksa pravila koja definiraju prava pristupa prikazana je na slici 4.5.

accept|deny ip/mask

default accept|deny

Slika 4.5. Sintaksa pravila za ograničavanje korisnika

Pod oznakom mask misli se na mrežnu masku u CIDR (eng. Classless Inter-Domain Routing) formatu. Naredba default mora biti posljednja među pravilima jer definira podrazumijevanu politiku za korisnika.

Primjer na slici 4.6 predstavlja set pravila kod kojeg je korisniku dozvoljeno ispitivati samo mreže 192.168.1.0/24, 192.168.3.0/24 i 172.22.0.0/16:

accept 192.168.1.0/24

accept 192.168.3.0/24

accept 172.22.0.0/16

default deny

Slika 4.6. Primjer pravila za ograničavanje korisnika

Ukoliko korisniku želimo dozvoliti provjeru svih mreža osim mreže 192.168.1.0/24, pravila trebaju izgledati kao na slici 4.7.

deny 192.168.1.0/24

default accept

Slika 4.7. Primjer korištenja pravila za ograničavanje korisnika

Ključna riječ client_ip prilikom izvođenja programa zamjenjuje se s IP adresom korisnika. Tako, ukoliko želimo korisniku dozvoliti samo ispitivanje vlastitog računala, potrebno je postaviti pravila prikazana na slici 4.8.

accept client_ip

default deny

Slika 4.8. Primjer korištenja ključne riječi client_ip

4.3.3 Napredna konfiguracija

Podrazumijevana konfiguracija OpenVAS poslužitelja može se

izmijeniti u konfiguracijskoj datoteci /etc/openvas/openvasd.conf. U ovoj datoteci moguće je podesiti

konfiguraciju poslužitelja do najmanjih detalja. Format datoteke uobičajen je

za konfiguracijske datoteke na Linux/UNIX sustavima.

4.3.4 NVT repozitoriji

Glavni izvor novih sigurnosnih testova su tzv. NVT repozitoriji. OpenVAS ima ugrađenu podršku za dohvaćanje novih testova iz ovih repozitoriju i to u vidu skripte openvas-nvt-sync. Ova skripta koristi rsync tehnologiju za dohvaćanje novih i ažuriranje postojećih programskih skripti.