Sveučilište u Zagrebu

Fakultet elektrotehnike i računarstva

Diplomski rad br. 1638

Tehnike detekcije i obrane od zlonamjernih programa

Janko Cvitaš

Zagreb, prosinac 2006

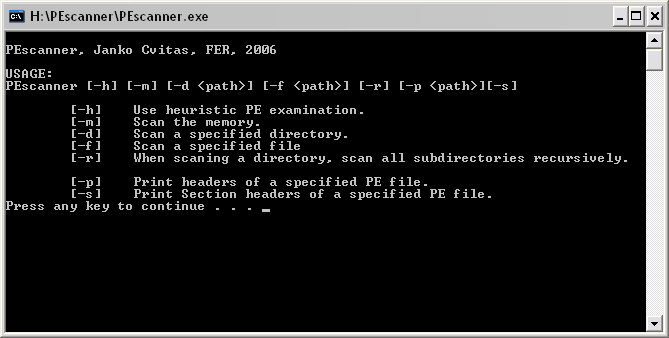

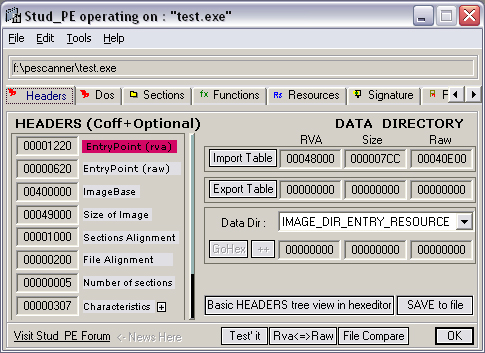

Ovaj rad se bavi obranom od zlonamjernih programa. Navedene su vrste zlonamjernih programa i njihove općenite karakteristike. Osim toga, opisani su principi rada zlonamjernih programa, metode širenja i učinci koje mogu imati na inficirani sustav. Središte razmatranja su računalni virusi u kompiliranom obliku, posebice na Win32 operacijskim sustavima, uz dodatan osvrt na računalne crve. Kao odgovor na maliciozne programe, razvijene su raznolike tehnike prepoznavanja koje omogućavaju osiguravanje sigurnog rada sustava. To uključuje više metoda pretraživanja pomoću uzoraka, heurističke i algoritamske pristupe, provjeru integriteta, spriječavanje infekcije usađivanjem, te emulaciju i zaustavljanje malicioznog ponašanja. U praktičnom dijelu ovog rada može se vidjeti implementacija jednostavnog primjera pretraživača, PEScanner, koji koristi Boyer-Moore algoritam za pretraživanje pomoću uzoraka, te strukturu Portable Executable formata izvršnih datoteka kao osnovu za heurističko pretraživanje. Korištenjem Win32 API funkcija ostvareno je i pretraživanje aktivnih procesa u memoriji, u korisničkom načinu rada.

This work deals with defense against malicious software. Types of malicious software and their general characteristics are given in the text. In addition, the principles on which malicious software works are described, methods used for spreading and the effects it has on infected systems. The center of consideration are compiled computer viruses, especially on Win32 operating systems, with an additional view on computer worms. As a response to malicious software, various techniques have been developed which enable secure system functioning. This involves several pattern-scanning methods, heuristic and algorithmic approaches, integrity checking, prevention of infection by innoculation, emulation and behavior blocking. As a practical part of this work, an implementation of a simple scanner example is given, PEScanner, which uses Boyer-Moore algorithm for pattern-scanning, and the structure of Portable Executable file format as a basis for heuristic scanning. Win32 API functions are used for the implementation of user-mode memory scanning of active processes.

Sadržaj:

2.2.1 John von Neumann: samoreplicirajući automat

2.2.2 Edward Friedkin: reproduktivne strukture

2.2.3 John Corton Conway: Igra života (Game of Life)

2.3 Formalne i neformalne definicije

2.4 Opće kategorije zlonamjernih programa

2.4.6 Izrabljivanje ranjivosti

2.5 Dodjeljivanje naziva malicioznim programima

2.6 Zlonamjerni programi u različitim okruženjima

2.6.1 Proučavanje okruženja rada malware-a

2.6.2 Ovisnost o arhitekturi računala

2.6.3 Ovisnost o centralnoj procesorskoj jedinici (CPU)

2.6.4 Ovisnost o operacijskom sustavu

2.6.5 Ovisnost o datotečnom sustavu

2.6.6 Ovisnost o formatu datoteka domaćina

2.6.7 Ovisnost o interpreterima

2.6.8 Ovisnost o ranjivosti sustava

2.6.9 Ovisnost o formatu arhiviranja

2.7 Klasifikacija malware-a prema teretu

2.7.2 Virusi sa slučajno destruktivnim teretom

2.7.3 Virusi sa nedestruktivnim teretom

2.7.4 Virusi sa nisko-destruktivnim teretom

2.7.5 Virusi sa visoko-destruktivnim teretom

2.7.6 Napadi na dostupnost usluge (DoS)

3.2.1 Virusi koji prepisuju postojeće datoteke

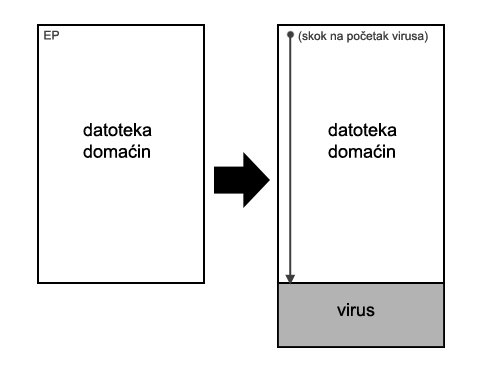

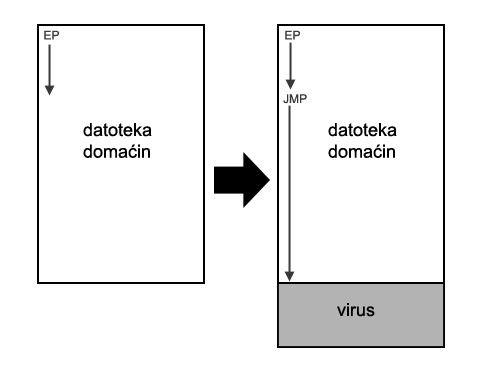

3.2.2 Virusi koji svoj kod dodaju na kraj inficiranih

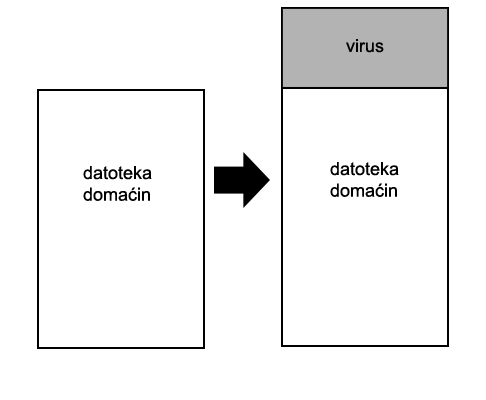

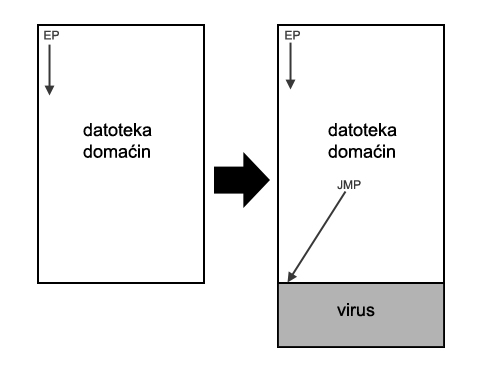

3.2.3 Virusi koji svoj kod dodaju na početak inficiranih datoteka

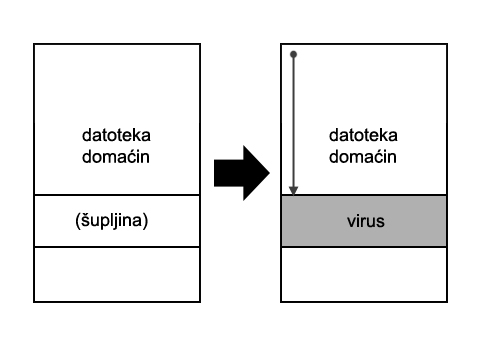

3.2.5 Virusi koji popunjavaju „šupljine” u datotekama

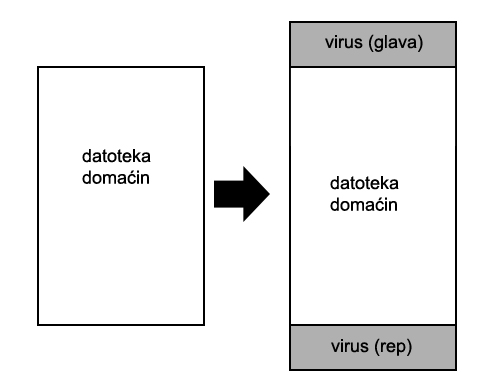

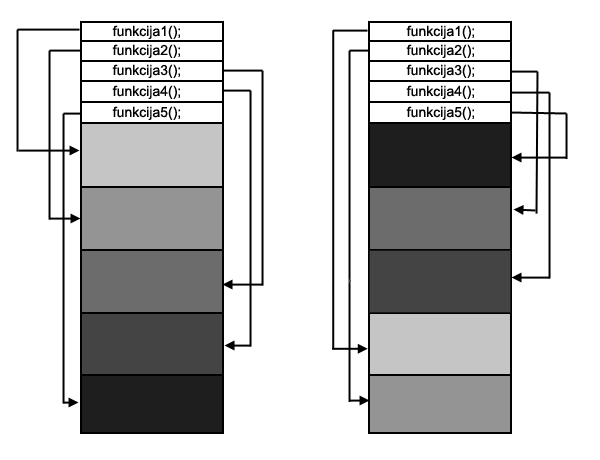

3.2.7 Tehnika komadanja tijela virusa

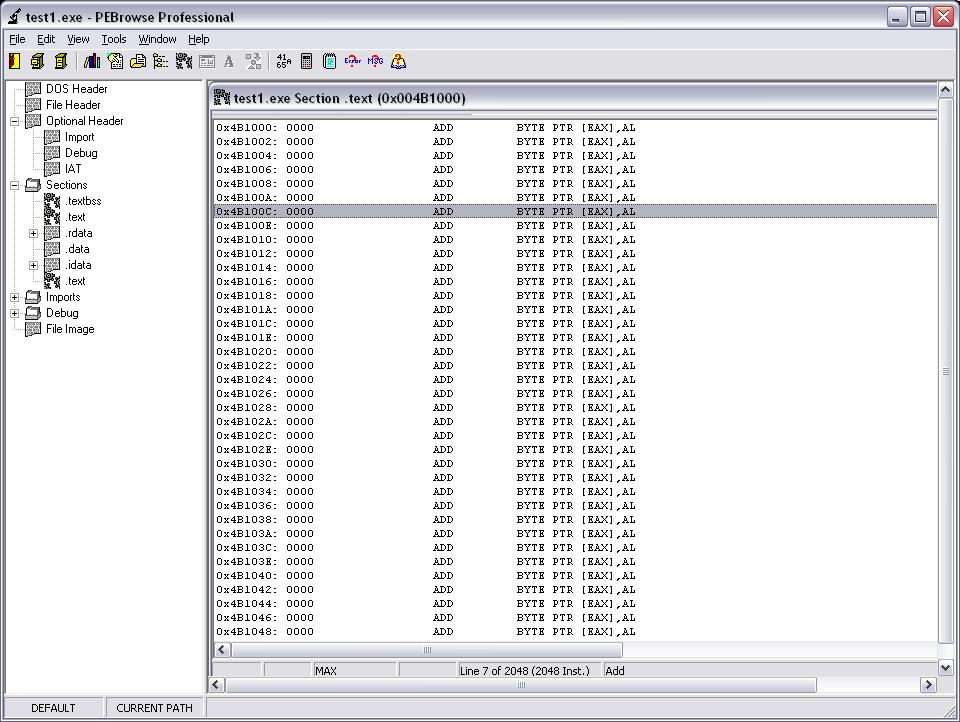

3.3.2 PE format izvršnih datoteka

3.3.6 Infekcija kernel32.dll datoteke.

3.3.8 Fractionated cavity virusi na Win32

3.3.9 Napad na lfanew polje u zaglavlju

3.3.10 Virusi koji napadaju VxD upravljačke programe

3.4.2 Virusi rezidentni u memoriji MS DOS okruženju

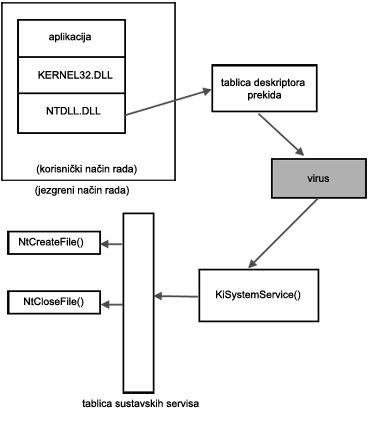

3.4.4 Virusi u korisničkom načinu rada (Win32)

3.4.5 Virusi u jezgrenom načinu rada (Windows NT/2000/XP)

3.5 Tehnike samoobrane zlonamjernih programa

3.5.1 Tehnika prikrivanja pomoću skoka

3.5.2 Prikrivanje ulazne točke virusa

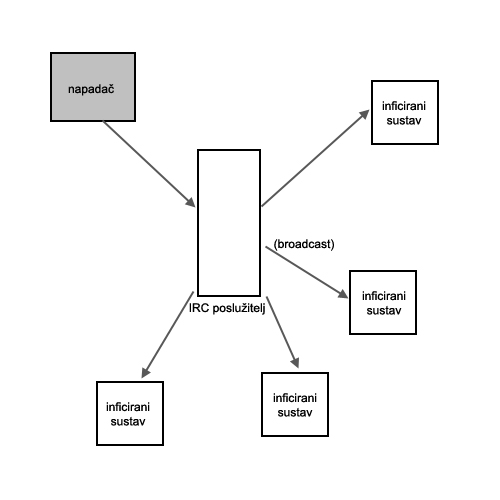

3.6.1 Općenita svojstva računalnih crva

3.6.3 Prenositelj infekcije i izvršavanje koda

3.6.4 Ostale komponente računalnih crva

4. Tehnike obrane od malware-a

4.1 Pretraživači prve generacije

4.1.3 Ubrzavanje pretraživanja pomoću potpisa

4.2 Pretraživači druge generacije

4.2.2 Detekcija kostura programa

4.2.3 Približno točna identifikacija

4.2.4 Točna identifikacija (exact identification)

4.3 Algoritamske metode pretraživanja

4.3.1 Značenje algoritamskih metoda

4.6 Spriječavanje infekcije usađivanjem (cijepljenje)

4.8 Zaustavljanje malicioznog ponašanja

5.3.2 Pretraživanje sa zamjenskim (wildcard) znakovima

5.3.3 Pretraživanje memorije u korisničkom načinu rada

5.4.1 Testiranje pretraživanja pomoću potpisa

5.4.2 Testiranje heurističkih pokazatelja

U ovom radu opisane su vrste malicioznih programa, te neki od načina na koji se oni šire i djeluju. Iz poznavanja tih metoda razvijaju se tehnike obrane od malicioznih programa koje obuhvaćaju raznolike pristupe od kojih su neki također opisani u ovom radu. Raznolikost malicioznih programa čini obuhvaćanje svih aspekata zaštite vrlo teškim zadatkom. Zbog toga su opisani općeniti pristupi problemu, koji mogu na različite načine biti implementirani u stvarnim programskim alatima za obranu od zlonamjernih programa.

Kao praktični dio rada implementiran je jednostavan pretraživač koji može pronaći neke vrste zlonamjernih programa i čija se izvedba temelji na nekim od pristupa opisanim u ovom radu. Iz opisa praktičnog dijela mogu se uočiti prednosti i mane jednog od mnogih pristupa ovom problemu.

U današnje doba gotovo da nema grane ljudskog djelovanja koja ne uključuje neku razinu korištenja računala. Korisnici su stručnjaci, tvrtke i pojedinci. Internetom se razmjenjuju jako velike količine podataka. U takvom okruženju rijetki su sustavi koji se ne susretnu sa nekim oblikom malicioznog softvera.

Razlozi stvaranja takvog softvera mogu biti raznoliki, ali u današnje doba nisu više toliko ni bitni. Činjenica je da sa razvojem tehnologije i otkrivanjem novih znanja rastu i mogućnosti autora malicioznog softvera. Moralne i etičke rasprave o zlonamjernom softveru prepuštaju se nekim drugim strukama, no na računarskim znanostima ostaje zadatak zaštiti korisnike od takvog softvera.

Kada se govori o malicioznom softveru i borbi protiv njega, ne može se govoriti o samo jednom izoliranom području računarstva. Obje strane se koriste cijelom paletom tehnika kako bi postigle svoj cilj. Najveći problem u borbi protiv takvog softvera je što su obično autori malicioznog softvera korak ispred znanstvenika koji se bave obranom od takvih programa. Često maliciozan program mora nastati kako bi nastala uspješna obrambena metoda protiv njega. Naravno sve više se koriste tehnike koje pokušavaju predviditi slijedeće poteze autora malicioznog softvera.

Kako bi bilo moguće stvoriti uspješnu obranu, potrebno je proučiti metode napada, ciljane objekte, mogućnosti sprječavanja djelovanja i mogućnosti oporavka nakon djelovanja takvog softvera.

Iz potrebe da se opišu prirodne pojave i svijet oko nas ljudi se koriste modelima koji te pojave opisuju. John von Neumann je bio poznati matematičar i jedan od najbitnijih računalnih arhitekata u povijesti. Većina modernih računala današnjice temelje se na idejama koje je postavio von Neumann. Njegovi strojevi su uveli ideju memorije za pohranjivanje podataka te korištenje binarnih umjesto, dotada korištenih, analognih vrijednosti.

Tradicionalni von Neumannov stroj nije razlikovao podatke od instrukcija. Razlikovanje se odvijalo prema modu u kojem je stroj radio, te je o tome ovisilo hoće li se vrijednost prepoznati kao naredba ili podatak. U novijim su računalnim sustavima funkcije koje poboljšavaju razdvajanje instrukcija od podataka smatrane osnovom sigurnosti.

John von Neumann je prvi modelirao prirodnu samoreprodukciju koristeći ideju o samoreplicirajućem automatu 1948. godine, davno prije pojave prvih malicioznih samoreplicirajućih programa u računalnom svijetu. Osnova za takav model bio je univerzalni stroj (Turingov stroj).

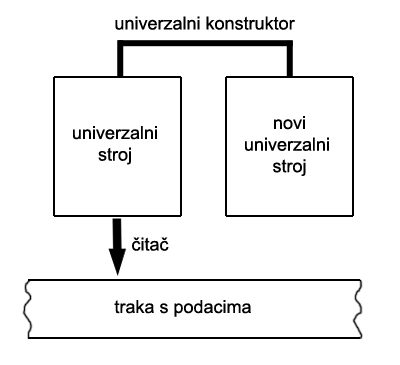

Dijelovi sustava potrebnih za ovaj model:

Univerzalni stroj

Univerzalni konstruktor

Traka sa podacima

Slika 2.1 Samoreplicirajući stroj

Koristeći univerzalni konstruktor Turingov stroj koristi elemente na traci i pomoću njih je sposoban izgraditi kopiju identičnu samom sebi. Pri tome stroj nije svjestan i ne razumije postupak nego prati upute koje su zapisane na traci. Pomičući „glavu za čitanje” po traci stroj traži idući odgovarajući dio. Kada pronađe zadani dio novog stroja, spaja ga sa prethodnima prema uputama također zapisanima na traci. Ukoliko svi potrebni dijelovi postoje stroj će biti u stanju izgraditi kopiju sebe. Kada je kopija izgrađena, novi stroj se pokreće i proces počinje ponovo.

Daljnji korak razvoju modela samoreplicirajuće strukture von Neumannu je predložio Stanislaw Ulam, zagovarajući korištenje stanja ćelija umjesto dijelova stroja. Ćelije se upravljaju pomoću koda tj. instrukcija i poznate su pod nazivom automat. Nizovi ćelija nazivaju se cellular automata (automat sa ćelijama) arhitektura računala.

Novi von Neumannov model koristio se navedenim principom. Upotrebljene su ćelije koje su mogle postići 29 različitih stanja. Da bi stvorio model samoreplicirajuće strukture upotrebljeno je 200 000 ćelija. Sada je postojao matematički dokaz koji je potvrđivao mogućnost samoreplicirajućih struktura koje bi nežive elemente spajale u vlastite kopije, sa jednakim mogućnostima.

Arthur Burks je dovršio von Neumannov rad, a daljnji napredak je postigao E.F. Codd 1968. godine uspjevši pojednostaviti von Neumanov model. Novi model koristio je ćelije sa 8 stanja. Takvo pojednostavljenje je osnova za „samoreplicirajuće petlje” koje smanjuju opširnost univerzalnog stroja i usmjeravaju se na potrebe replikacije [2].

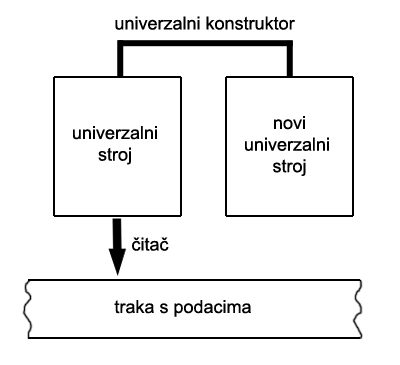

Jedan od ljudi koji su pokušali pojednostaviti von Neumannov model bio je i Edward Friedkin. 1961 Friedkin je upotrijebio model opisan specijaliziranim automatom sa ćelijama u kojem su se sve strukture mogle reproducirati koristeći jednostavne uzorke na mreži.

Slika 2.2 Prve četiri generacije Friedkinovih struktura

Model se zasniva na slijedećim pravilima:

U tablici koristimo jednu vrstu znački (tokens)

Na svakoj poziciji imamo samo jednu ili nijednu značku

Generacije znački prate jedna drugu u konačnom vremenskom okviru

Okruženje svake značke odlučuje o tome hoćemo li imati novu značku u slijedećoj generaciji

Okruženje označava polja iznad ispod lijevo i desno od značke (5-ćelijsko okruženje kakvo je koristio von Neumann)

Polje će biti prazno u idućoj generaciji ukoliko u okruženju ima paran broj znački

Polje će biti puno u idućoj generaciji ukoliko u okruženju ima neparan broj znački

Moguće je promijeniti broj stanja

Koristeći ova pravila sve strukture se mogu reproducirati. [2]

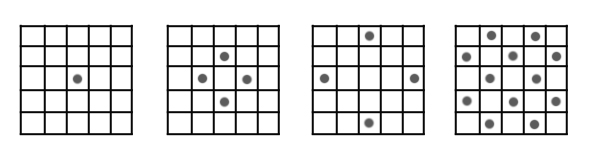

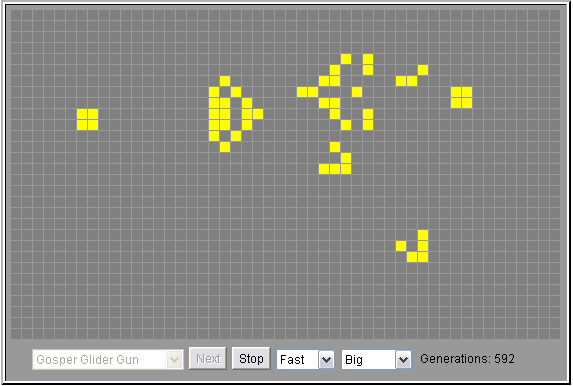

1970. godine, britanski matematičar John Corton Conway stvorio je jedan od najčešće korištenih primjera automata sa ćelijama. Proučavanjem interakcija jednostavnih elemenata pod zajedničkim pravilima, otkrio je mogućnost stvaranja zanimljivih struktura. Nastala je igra Life koja zapravo ne zahtjeva ljudsku interakciju, nego samo početno zadano stanje. Model se sastoji od dvodimenzionalne mreže u kojoj je svako polje puno ili prazno (živo ili neživo), a promatra se okruženje od 8 polja (horizontalni, vertikalni i dijagonalni susjedi). Promjena stanja polja izvršava se prema slijedećim jednostavnim pravilima:

Ukoliko je polje okruženo s manje od dva susjeda, polje umire

Ukoliko je polje okruženo s više od tri susjeda, polje umire

Ukoliko je polje okruženo s dva ili tri susjeda, ostaje nepromijenjeno

Ukoliko je polje okruženo s točno tri susjeda, polje oživljava

Slika 2.3 „Igra života“ [10]

Posebno zanimljivo početno stanje je takozvana Glider Gun struktura. Nakon nekoliko početnih generacija dobiva se dojam da dvije strukture „pucaju” jedna na drugu pri čemu nastaju glider-i (klizač, jedrilica) koji se stvaraju i odlaze od osnovne strukture. Ovaj proces se nastavlja zauvijek stvarajući stalno nove glider-e. [2] [10]

Matematičar Frederick Cohen smatra se „ocem” računalnih virusa. On je 1984, prvi uveo naziv virus na preporuku svog mentora, profesora Leonarda Adlemana koji je ime izabrao iz romana znanstvene fantastike.

Cohen je stvorio formalni model računalnog virusa. Za to se koristio Turingovim strojem. Njegov model vrlo je sličan von Neumannovom modelu samoreplicirajućeg automata sa ćelijama. Model nije od neke praktične pomoći u smislu proučavanja i obrane od stvarnih virusa, nego služi za pružanje formalne definicije i davanja teoretske osnove za ovaj rastući problem.

Cohen je dao i neformalnu definiciju računalnog virusa, koja se ne može shvaćati u najdoslovnijem smislu. Današnji virusi koriste razne taktike i metode napada, koje je teško obuhvatiti. Cohenova definicija glasi:

„Virus je program sposoban inficirati druge programe tako da ih modificira na način da sadrže eventualno evoluiranu kopiju tog virusa.”

Ova definicija daje grubu sliku što računalni virus predstavlja, no ne može se primijeniti doslovno. Razlog tome može se naći u jednostavnom primjeru companion (pratioc) virusa koji ne modificiraju kod datoteka domaćina. Umjesto toga oni iskorištavaju karakteristike okruženja u kojem napadnuti program radi, npr. operacijskog sustava, na način da se postavljaju u putanju izvršavanja ispred legitimnih programa. Striktno držanje za Cohenovu definiciju predstavljalo bi problem za antivirusne alate koji se oslanjaju na sprječavanje malicioznog ponašanja (behavior-blocking). Companion virusi ne mijenjaju strukturu datoteka domaćina i ne bi bili prepoznati kao prijetnja.

Cohen se u istraživanju obrane od virusa oslanjao na provjeru integriteta (integrity-checking) programa na računalu. Ta metoda se oslanja na bazu podataka koja sadržava podatke o „zdravom” stanju svakog programa koje se zabilježi u nekom inicijalnom trenutku koji smatramo sigurnim. Takva metoda također nije otporna na companion viruse s obzirom da oni ne mijenjaju integritet datoteka. Zbog toga se svaki program koji se pojavi na računalu, a nije u bazi podataka mora provjeriti nekom drugom metodom.

Osim lažnih negativnih rezultata, striktno držanje za Cohenovu definiciju može dovesti i do lažno pozitivnih rezultata. Postoji više primjera, a jedan od najočitijih su kompilatori (compiler) koji su predviđeni da mijenjaju kod drugih programa. Osim toga programi za upravljanje datotekama (npr. Norton Commander) mogu imati ponašanje koje se kosi sa navedenom definicijom. Takvi program mogu kopirati sami sebe u druge direktorije, te moguće prepisati stariju verziju tog programa što se podudara sa definicijom. Takve greške nisu opasne i mogu se lako ukloniti, no mogu smetati korisniku.

Uzevši u obzir da nije bitno kako se virus kopira, i nije nužno da postoji zaražena datoteka domaćin, može se postaviti nešto općenitija definicija. No takva definicija i dalje obuhvaća i neke druge programe osim virusa i ne može se smatrati apsolutnim pokazateljem za prepoznavanje virusa. Općenitija definicija glasi:

„Računalni virus je program koji rekurzivno i eksplicitno kopira eventualno evoluirane kopije sebe samog.”

Računalni virusi su samoupravljani programi koji se bez znanja korisnika kopiraju i šire na nova odredišta. Bitna je samo sposobnost da sami izvrše to kopiranje bez pomoći korisnika. Programi koji zahtjevaju korisnikovu akciju (kopiranje, umetanje u memoriju, promjenu koda datoteka…) ne mogu se smatrati računalnim virusima. Unatoč tome postoje programi koji pitaju korisnika želi li da se izvrše. Takvi programi jesu virusi zbog sposobnosti da sami sebe rekurzivno kopiraju [2].

Postoje i formalne definicije virusa, njihovog širenja i detekcije. Za to moramo promatrati skupove programa koji stvaraju druge programe. Za svaki par programa p i q, p u konačnom vremenu stvori q ako i samo ako p stvori q izravno ili nizom koraka. Virusni skup (viral set) je maksimalni skup programa V takav da za svaki par programa p i q u V, p stvori q u konačnom vremenu i q stvori p u konačnom vremenu. Maksimalni skup u ovom smislu znači takav da ne postoji program r izvan skupa V koji se može dodati u taj skup i zadovoljavati uvjete. Računalni virus se može smatrati virusnim skupom, a za program p se kaze da je instanca, tj. da je inficiran virusom V ako i samo ako je p član od virusnog skupa V. Za program koji je instanca nekog virusa kaže se da se širi svaki put kada stvori novu instancu iz tog virusnog skupa. Najjednostavniji virus je virusni skup koji sadrži točno jednu instancu virusa koji stvara samo samoga sebe. Veći skupovi predstavljaju polimorfne viruse koji se pojavljuju u više oblika.

Kako bismo definirali detekciju virusa, promatramo algoritam A koji detektira virus V ako i samo ako za svaki program p algoritam A(p) završi u konačnom vremenu, i daje pozitivan rezultat ako i samo ako je program p inficiran virusom V. Slično tome, algoritam A detektira skup virusa S ako i samo ako za svaki program p A(p) završi u konačnom vremenu, i daje pozitivan rezultat ako i samo ako je program p inficiran virusom V koji je član od S.

Cohen daje dokaze da ne postoji takav algoritam koji može otkriti skup svih mogućih računalnih virusa. Dokaz je sličan dokazu neprebrojivosti realnih brojeva. Za svaki algoritam za detekciju virusa A postoji program p koji glasi:

Ako A(p) onda završi, inače širi se;

Očito A ne vraća točan rezultat pozvan nad p budući da ako vrati pozitivnu vrijednost (kaže daje p inficiran) onda se p zaustavlja (što znači da nije inficiran). U suprotnom ako vrati bilo koju drugu vrijednost onda se p širi, što ukazuje na to da je inficiran. Ne postoji algoritam koji prepoznaje sve viruse bez pogrešnih rezultata, svaki program koji pokuša detektirati sve viruse će vratiti neke pogrešno pozitivne ili pogrešno negativne rezultate, ili uopće neće vratiti rezultat (greška u programu).

Postoji vrlo sličan dokaz koji pokazuje da postoje virusi za koje ne postoji algoritam koji ih otkriva bez pogrešnih rezultata. To znači da osim što ne možemo napisati program koji pronalazi sve poznate i nepoznate viruse bez pogrešnih rezultata, također postoje virusi za koje čak i ako imamo uzorak koji smo potpuno analizirali ne možemo napisati program koji ih detektira bez pogrešno pozitivnih rezultata.

Za virus se kaže da je polimorfan ukoliko njegov virusni skup ima više od jednog člana, tj. ako je kod tog virusa različit u različitim zaraženim objektima. Pretpostavimo virus koji je dovoljno polimorfan da za svaki algoritam X koji se može implementirati program p glasi:

Ako X(p) onda završi, inače širi se;

i za p vrijedi da je instanca virusa. Ne postoji algoritam B koji točno detektira virus, iz argumenta analognom prethodnom dokazu: za svaki algoritam B koji „tvrdi” da detektira ovaj virus postoji program q:

Ako B(q) onda završi, inače širi se;

za kojeg B ne vraća točan rezultat. Ako B(q) vrati pozitivnu vrijednost onda se q ne širi, što znači da nije instanca ovog ili bilo kojeg drugog virusa. Ako B(q) vrati negativnu vrijednost q se širi što znači da je q instanca virusa.

U stvarnosti postoji mogućnost postojanja dovoljno polimorfnog virusa takvog da za njega vrijedi prethodni dokaz. Uzmimo virus W sa instancom r:

Ako potprogram_jedan(r) onda završi, inače{

Zamijeni kod od potprogram_jedan sa slučajno izabranim programom;

Proširi se;

Završi;

}

Potprogram_jedan:

Vrati false;

Za svaki algoritam C koji je kandidat za detekciju virusa W postoji program s:

Ako potprogram_jedan(s) onda završi, inače{

Zamijeni kod od potprogram_jedan sa slučajno izabranim programom;

Proširi se;

Završi;

}

Potprogram_jedan:

Vrati C(argument);

za koji C ne vraća točan rezultat. za. Ako C(s) vrati pozitivnu vrijednost onda se s ne širi, što znači da nije instanca od W ili bilo kojeg drugog virusa. Ako C(s) vrati negativnu vrijednost s se širi što znači da je s instanca virusa W [1] [3] [2].

Kao što je prije opisano, računalni virusi su maliciozni programi koji se rekurzivno repliciraju i šire se računalnim sustavima umetanjem kopija vlastitog koda u druge datoteke i ostale dijelove sustava. Ponašaju se slično virusima iz prirode koji inficiraju žive stanice. Kopiranje vlastitog malicioznog programskog koda u drugu datoteku naziva se „infekcija” (infection) a napadnuta datoteka „domaćin” (host).

Naziv „virus” često se koristi za sve vrste malware programa. Virusi koji su pušteni u opticaj tj. koji se neželjeno šire računalnim sustavima, nazivaju se virusi „u divljini” (in the wild), dok se virusi čuvani u kontroliranim laboratorijskim uvjetima radi istraživanja nazivaju „zoo-virusi”.

Program koji se smatra prvim in the wild virusom na mikroračunalima je „Elk Cloner”. Napisao ga je student Rich Skrenta 1982. godine, za računalo Apple II, misleći da neće raditi. Elk Cloner je ispisivao pjesmicu autora nakon svakih pedeset pristupa zaraženom disku kada je pritisnut reset. [2]

Slika 2.5 Ispis Elk Cloner-a

Računalni crvi (worms) su maliciozni samoreplicirajući programi koji se šire putem računalne mreže. Za razliku od virusa oni su najčešće zasebni programi i ne inficiraju datoteke domaćine, iako postoje i takvi slučajevi. Crvi koriste mrežu kako bi se raširili na udaljeni računalni sustav, najčešće koristeći propuste u dizajnu prijenosa podataka, bez znanja i interakcije korisnika sustava. Dok teret (payload) može imati razne učinke, glavna karakteristika je da crvi zagušuju mrežu i smanjuju propusnost, za razliku od virusa koji narušavaju integritet napadnutih (inficiranih) datoteka.

Naziv crv (worm) nastao je prema romanu znanstvene fantastike The Shockwave Rider autora Johna Brunnera. Prvi put je upotrebljen u članku istraživača Johna F. Shocha i Johna A. Huppa, koji su uočili sličnost sa programima na kojima su radili, 1982. godine.

Prvi primjer računalnog crva napravili su upravo dva navedena istraživača. Cilj je bio pronalazak neaktivnih procesora na mreži i ujednačavanja tereta, time poboljšavajući iskorištenost procesora (CPU cycle use efficiency). Ovaj program je bio ograničen tako da se nije mogao širiti izvan željenih granica i nije bio opasan.

Mailer i mass-mailer crvi su zasebna kategorija računalnih crva koji koriste slanje e-mail poruka sa malicioznim programom kada primatelj jedne takve poruke pokrene maliciozni program. Razlika između mailer i mass-mailer crva je frekvencija kojom šalju e-mail poruke sa uključenom kopijom samoga sebe. Primjeri su slanje e-mail poruka svim adresama pohranjenim u e-mail klijentima na računalu, slanje pri svakom korisnikovom slanju e-mail poruke itd.

Hobotnica (octopus) je sofisticiran oblik računalnog crva koji se sastoji od skupa programa raspoređenih na više računala. Tako se primjerice glava i krakovi hobotnice nalaze na udaljenim računalima i surađuju u izvršenju željene maliciozne funkcije. Ideja za ovakvu vrstu malicioznih programa potječe iz navedenog romana The Shockwave Rider. Iako nisu učestali, ovakvi crvi će se vjerojatno sve više pojavljivati u budućnosti, sa porastom kompleksnosti malware-a.

Zec (rabbit) je kategorija crva koji održava samo jednu kopiju sebe koja „skače” sa računala na računalo putem mreže. Druga upotreba ovog naziva je za programe koji se rekurzivno pokreću, ispunjavajući memoriju svojim kopijama. U sustavima na kojima rade i druge aplikacije koje nisu spremne na nedostatak memorije mogu uzrokovati znatnu štetu [2].

Jedan od najjednostavnijih oblika malicioznih programa su trojanski konji (trojan horses). To su programi koji sadržavaju korisnu funkcionalnost, ili se barem takvima čine, te pokušavaju na taj način privući korisnika da ih pokrenu i time omoguće izvršavanje malicioznog tereta (payload). U ostalim slučajevima, hakeri ostavljaju „trojanizirane” verzije originalnih alata na računalu kako bi im omogućio pristup i kontrolu nad zaraženim računalom. Postoje dvije vrste trojanskih konja, oni koji su stopostotni trojanski programi, i oni koji su modificirani postojeći programi.

Jedan od najpoznatijih trojanskih konja je AIDS TROJAN DISK koji je poslan na disketi preko 7000 istraživačkih organizacija. Jednom pokrenut, trojanac bi izmješao imena datoteka i ispunio sav prazan prostor na disku. Autor virusa je nudio obnavljanje podataka za novčanu naknadu, no uskoro je uhićen.

Stražnji ulaz (backdoor) je alat kojim se koriste zlonamjerni hakeri kako bi dobili pristup udaljenom računalu. Ti alati se najčešće nalaze unutar funkcionalnosti trojanskog konja. Pri korisnikovom pokretanju trojanskog konja, otvara se mrežni pristup (TCP/UDP) na kojem backdoor čeka instrukcije napadača. Drugi oblik backdoor pristupa je greška u dizajnu programa ili operacijskog sustava koji omogućava neželjeni pristup. Primjer je rana implementacija SMTP protokola koja je omogućavala izvršavanje naredbi.

Kradljivci lozinki (password-stealing trojans) su klasa trojanskih konja koji pamte korisnikove lozinke i šalju ih napadaču. Ova funkcionalnost je često u kombinaciji sa keylogger funkcionalnosti koja pamti pritiske na tipkovnicu, primjerice kod provjere pristupa računalu (logon) [2].

Logičke bombe (logic bombs) su dijelovi koda unešeni u inače legitiman softver, koje izvršavaju maliciozni teret (payload) pri ispunjenju određenih uvjeta. Može se raditi o programu koji sam sebe izbriše nakon što istekne rok za korištenje, ali može se raditi i o puno opasnijim teretima. Uvjeti koji iniciraju izvršavanje malicioznog koda mogu biti različiti, poput određenog datuma ili korištenja određenih riječi u radu sa alatom koji sadrži logičku bombu. Logičke bombe su slične „uskršnjim jajima” (Easter eggs) koja predstavljaju skrivene poruke autora softvera, ili dijela softvera koji žele „ostaviti svoj trag” u softveru. Takve poruke često se teško otkrivaju, i nisu opasne. Logičke bombe se najčešće pojavljuju u velikim projektima čiji se kod rijetko ili nedovoljno provjerava.

Primjer logičke bombe je softver koji je stvorio zaposlenik General Dynamics-a 1992. godine koji je trebao izbrisati neke bitne podatke. Cilj je navodno bio da se navedeni zaposlenik ponovo zaposli kao visoko plaćeni savjetnik i riješi stvoreni problem. Njegov kolega naišao je na logičku bombu prije nego je pokrenuta i sprječio štetu. Krivac je uhićen i optužen [2] [19].

Klice (germs) su prva generacija virusa koji nastaju nakon kompiliranja koda virusa. Oni nisu u obliku u kojem se šire i nisu pridodani datoteci domaćinu. Njihovim pokretanjem nastaje druga generacija virusa čiji je kod (najčešće) umetnut u druge datoteke domaćine. Klice polimorfnih i kriptiranih virusa obično nisu kriptirane nego su u jasnom obliku.

Izrabljivanje ranjivosti (exploits) je oznaka za programski kod specifičan za jednu ili skup ranjivosti određenog sustava. Cilj je iskorištavanje te ranjivosti i pokretanje programa na udaljenom računalu ili postizanje nekog drugog privilegiranog prava pristupa. Iako postoje maliciozni exploit kodovi, neki služe i za testiranje sigurnosti tj. mogućnosti probijanja sustava. Opasnost ovakvih programa ovisi o namjeri napadača.

Downloaderi su oblik zlonamjernih programa koji pri pokretanju kopira druge maliciozne programe s interneta i pokreće ih, čime dolazi do infekcije računala na kojem je taj program pokrenut.

Dialeri su maliciozni programi koji su vrhunac doživili kada je većina ljudi koristila dial-up pristup internetu. Ovi programi bi koristili modem računala kako bi obavljali pozive na telefonske brojeve sa skupim tarifama i time zarađivali novac na štetu i bez znanja korisnika.

Dropperi su poput klica (germs) prva generacija virusa koja služi kao instalacijski program za programski kod virusa. Primjeri korištenja su virusi početnog sektora (boot sector virus) koji inficiraju sektore za punjenje (boot sector) diskova. Oni koriste droppere (koji su obični programi pohranjeni na disku) kako bi se prvi put upisali u boot sektor nekog diska i time pokrenuli svoje širenje.

Injectori su oblik droppera koji instaliraju kod virusa u memoriju. Nakon toga se virus širi uobičajenim načinima. Postoje i mrežni injectori koji koriste mrežu kako bi instalirali virus u memoriju udaljenog računala

Autori malware-a stvorili su velik broj programa koji automatski generiraju viruse sa željenim karakteristikama. Ti alati su jednostavni za korištenje što je uzrokovalo da i početnici mogu stvoriti maliciozan softver korištenjem jednostavnih menija takvih alata. Iako velik broj tako generiranih virusa ne postignu željenu destruktivnu namjeru, postoje i primjeri vrlo opasnih generiranih virusa poput Anna Kournikova virusa kojeg je stvorio nizozemski teenager Jan de Wit.

Keyloggeri su maliciozni programi koji zapisuju pritiske na tipkovnicu pokušavajući time pronaći osobne podatke i lozinke korisnika, te ih poslati napadaču. Ti podaci se mogu dalje koristiti za krađu, neovlašten pristup, itd.

Rootkits je općenit naziv za skup programa koji omogućava tzv. „root” pristup računalu tj. pristup sa najvišim ovlastima. Najčešće hakeri koriste exploit-e kako bi instalirali takve programe na napadnuto računalo, poput trojaniziranih verzija uobičajenih programa, što im kasnije omogućava neovlašten upad na računalo. Sofisticiranije verzije rootkit programa imaju i elemente koji rade u jezgrenom načinu rada što ih čini posebno opasnima s obzirom da mogu mijenjati ponašanje jezgre (kernela) operacijskog sustava i time se kamuflirati. Za razliku od toga rootkit programi koji rade u korisničkom načinu rada (user-mode rootkits) lakše se otkrivaju sustavima obrane koji rade u jezgrenom načinu rada (kernel mode) [20].

Organizacija CARO (Computer Antivirus Researchers Organization) izradila je shemu za pridavanje imena malicioznim programima. Ta specifikacija je nastala 1991. godine, ali s obzirom na česte pojave novog malware-a u novije vrijeme nije sasvim jednaka uobičajenoj praksi. Tvrke koje proizvode antivirusni softver uglavnom se pokušavaju držati predložene sheme, ali obično postoje razlike u imenima različitih proizvođača. Naime, količina od 500, 1000 ili više novih inačica malware-a koje proizvođači moraju pridodati svome softveru mjesečno čini zadatak praćenja zadavanja zajedničkog imena gotovo nemoguć [14].

Forma za imenovanje malicioznih programa prema organizaciji CARO izgleda ovako:

<malware_type>://<platform>/<family_name>.<group_name>.<infective_length>.<variant><devolution><modifiers>

To je najopširnija verzija za imenovanje, a slijedi opis dijelova te sheme:

<family_name> (ime porodice)

Ovo je osnovna komponenta imena malware-a. Pravila za zadavanje ovog dijela su:

Ne koristiti imena tvrtki, brandova, ili živućih ljudi

Ne koristiti postojeće ime familije malware-a ako osim ako virus pripada istoj porodici

Ne koristiti uvredljiva imena

Ne koristiti novo ime ako već postoji neko ime za tu porodicu

Ne koristiti numerička imena

Izbjegavati ime predloženo ili željeno ime

Izbjegavati imenovanje prema datoteci koja najčešće sadržava taj malware

Izbjegavati imena koja predstavljaju logički okidač za maliciozni teret (payload)

Izbjegavati zemljopisna imena prema mjestu otkrića

Ako postoji više prihvatljivih imena, izabrati ono koje koristi većina antivirusnih programa ili najdeskriptivnije

<malware_type>:// (tip malware-a)

Ovaj dio imena označava radi li se o virusu, trojanskom konju, dropperu ili nekom drugom priznatom obliku malware-a. Priznate vrijednosti su ‘virus’, ‘trojan’, ‘dropper’, ‘intended’, ‘kit’ i ‘garbage’. Više proizvođača koristi širi skup od navedenog, i vjerojatno će se u budućnosti neke vrijednosti naći unutar standarda.

<platform>/ (platforma)

Prefiks platforme označava minimalno okruženje koje je potrebno da bi malware radio. CARO daje listu standardnih platformi (dodatak 1.)

<group_name> (ime grupe)

Označava veću grupu porodica virusa koje su slične jedna drugoj, danas se rijetko koristi, a nekada se najčešće koristila za DOS viruse.

<infective_length> (infektivna duljina)

Infektivna duljina se koristi za razlikovanje parazitskih virusa unutar porodice ili grupe na temelju njihovih duljina u byte-ovima.

<variant> (varijanta)

Označava podvarijante unutar iste porodice sa istom infektivnom duljinom.

[<devolution>] (prijenos)

Devolution identifikator se obično koristi sa imenom podvarijante makro virusa. Neki makro virusi imaju zajedničku mogućnost (programske greške) da stvore podskup originalnog makro virusa putem ciklusa razmnožavanja.

<modifiers> (modifikatori)

Originalna namjera za polje modifikatora je bila identificiranje polimorfnog stroja računalnog virusa. No, danas se rijetko koristi u praksi. Sadrži i dodatne komponente:

[[:<locale_specifier>][#<packer>][@'m'|'mm'][!<vendor-specific_comment>]]

:<locale_specifier> (specifikator lokacije)

Ovaj specifikator se najčešće koristi kod makro virusa koji ovise o posebnoj verziji jezika njihovog okruženja (poput francuskog Word-a).

#<packer>

Pokazuje je li malware pakiran sa posebnim on-the-fly ekstraktorom poput UPX-a.

@m ili @mm

Ovi simboli označavaju mailer ili mass-mailer viruse (crve). To je jedan od najčešće upotrebljavanijih modifikatora.

!<vendor-specific_comment>

Modifikator koji omogućava proizvođaču da doda željeni komentar kao sufiks imenu malware-a.

Za proučavanje malware-a potrebno je imati razumijevanje o predviđenom okruženju za rad takvih programa. To se odnosi na razne specifične uvjete koji moraju biti zadovoljeni da bi svaki maliciozni program uspio inficirati određeni računalni sustav. Za svaki niz simbola (instrukcija) možemo definirati okruženje potrebno da takav program radi, no u praksi je potrebno pronaći stvarno okruženje kako bi se mogao stvoriti odgovarajući obrambeni sustav.

Automatizacija analize malicioznog koda postaje sve težim zadatkom zbog sve raznolikijih ovisnosti vezanih uz okruženje. Istraživaču malware-a potreban je velik trud kako bi našao uvjete u kojima se maliciozni kod može replicirati. Što je maliciozni program „lošiji” to je manje vjerojatno da istraživač pronađe uvjete u kojima takav program može biti opasan. O okruženju ovisi način analize koda pa je jasna važnost prepoznavanja ovisnoti o njemu [2].

Većina virusa se širi u binarnom (binary), tj. kompiliranom kodu. Primjerice boot virusi se šire tako da umetnu svoj kod u boot sekvencu računala. Neki od prvih virusa Elk Cloner i Brain bili su boot virusi, i iako su radili na sličnom principu, razlikovali su se s obzirom na arhitekturu računala (uključujući i ovisnost o CPU, korištenju memorije i slično). Elk Cloner bio je virus za Apple, a Brain za IBM PC računala. Prijelaz na stranu arhitekturu bio je nemoguć.

Iako je moguće stvoriti virus koji radi na više platformi, radi se o teškom zadatku. Potrebno je prepoznati arhitekturu, i ovisno o tome pokrenuti dio koda predviđen za nju. Dokaz da je to moguće pokazao je PeElf virus 2001. godine koji je prvi cross-arhitecture virus.

Ovu ovisnost (i ovisnost o operacijskom sustavu) autori malware-a zaobišli su drugim metodama. Koristi se pseudokod koji se prema potrebi prevodi u oblik prikladan za lokalno okruženje.

Postoje virusi koji se suzdržavaju od infekcije ovisno o određenom okruženju. Tako je primjerice virus Cascade iz 1987. godine odustajao od infekcije ako bi u BIOS-u našao oznaku IBM copyright-a. No, dio koda koji je time upravljao imao je grešku pa se virus širio na sve sustave.

Druge vrste virusa ovise o svojstvima BIOS-a. Kod BIOS-a koji se mogu nadograditi (flashable, upgradeable), postoji šansa za infekciju BIOS-a [2].

Ova ovisnost pogađa kompilirane računalne viruse. Izvorni programski kod se kompilira i pohranjuje u datoteke poput EXE formata. Tako kompilirani kod sadrži slijed instrukcija potrebnih za replikaciju virusa. Instrukcije su predstavljene brojevima koji imaju određeno značenje za svaki CPU. Zbog različitih tumačenja istih brojeva (opcode) virus koji se pokuša pokrenuti u stranom okruženju biti će krivo protumačen i program neće raditi. Tako je primjerice kod za NOP instrukciju na Intel CPU 0x90 dok je na VAX CPU kod za tu instrukciju 0x01.

Dodatna ovisnost o centralnoj procesorskoj jedinici može se uočiti kada novije verzije nekog procesora nisu sasvim kompatibilne sa starijim verzijama (backward-compatible). Tako novije verzije mogu podržavati drugačiji set instrukcija. Primjer je Intel 386 procesor na kojem postoji greška pri izvršavanju CALL SP instrukcije, koju su virusi koristili za predavanje kontrole kriptiranom dijelu svog koda. Osim grešaka (nije tako učestala pojava) neki novije verzije procesora promijene značenja nedokumentiranih funkcija, poput POP CS instrukcije koja je radila na Intel 8086 procesoru, ali nije bila dokumentirana. Kasnije je proizvođač promijenio njeno značenje [2].

Nekadašnji operacijski sustavi bili su predviđeni za rad na samo jednoj CPU arhitekturi. Tako je MS DOS radio isključivo na Intel procesorima. Prvi Microsoft-ov operacijski sustav koji je podržavao više arhitektura bio je Windows NT. Većina virusa ovisi o operacijskom sustavu. Tako primjerice virusi za 32-bitne Windows platforme inficiraju samo PE(portable executable) format datoteke, te neće moći raditi u MS DOS operacijskom sustavu. Obrnuto, neki MS DOS virusi koriste svojstva koja su nasljeđena u novije Microsoft-ove operacijske sustave te će raditi na njima. Neka svojstva su također uklonjena pa neki MS DOS virusi neće raditi na Windows operacijskim sustavima. Širenje virusa koji inficira isključivo Windows formate za izvršne datoteke na primjerice Linux operacijski sustav je nemoguće jer Linux koristi drugačiji format za izvršne datoteke.

Postoje tzv. multipartite virusi koji inficiraju više formata datoteka ili dijelova sustava, pa je za njih moguće da se prošire sa jednog operacijskog sustava na drugi.

Neki virusi ovise o verzijama pojedinog operacijskog sustava. Tako se mogu oslanjati na jezične postavke operacijskog sustava i time slučajno (ili namjerno) ciljati sustave određenog naroda. Takvi virusi zadaju probleme istraživačima kojima može biti vrlo teško pronaći verziju sustava na kojoj takav maliciozni program radi [2].

Većina virusa ne ovisi o datotečnom sustavu (npr. FAT, NTFS), već koriste „high-level” sučelje operacijskog sustava kako bi koristili postojeće datoteke bez znanja o kojem se datotečnom sustavu radi. No neke vrste ovise izravno o datotečnom sustavu.

Klaster (cluster) virusi ovise o FAT (File Allocation Table) datotečnom sustavu. U tom sustavu, datoteke se na disk spremaju u klasterima, a tablica alokacija (FAT) se koristi kako bi se pronašla pojedina datoteka. Izravnim pristupom disku moguće je izmjeniti pokazivač u FAT tablici. Originalni pokazivač se pohranjuje u neiskorištenom prostoru u FAT strukturi dok se na njegovo mjesto postavlja pokazivač na program virusa. Pri pokretanju željenog programa, umjesto njega se iz FAT tablice učitava adresa virusa i on se pokreće. Kad je jednom pokrenut, virus može pokrenuti originalni program i time zamaskirati svoje djelovanje. Ovakvi virusi postoje u samo jednoj instanci na računalu koja se pokreće pri pokretanju svakog drugog programa. Ovakvi virusi se nazivaju „super brzim” infektorima.

Na NTFS (NT File System) datotečnom sustavu svaka datoteka može sadržavati višestruke tokove (stream). Osnovni tok predstavlja samu datoteku, dok se u istu datoteku može pohraniti dodatni tok. Takvi virusi mogu inficirati datoteku tako da njen kod prepišu svojim, ali da prije toga pohrane original u dodatni tok koji se kasnije poziva kako bi se normalno izvršio inficirani program. Neki virusi se oslanjaju na NTFS kompresiju i ne mogu raditi bez nje.

Iako nije učestala pojava, virusi mogu inficirati „image” formate CD-ova, poput ISO 9660 standarda. Virusi inficiraju ISO format prije snimanja na medij, a mogu se jednostavno širiti korištenjem primjerice AUTORUN.INF datoteke koja se automatski izvršava na Windows operacijskom sustavu [2].

COM virusi na DOS operacijskom sustavu inficiraju isključivo izvršne datoteke sa ekstenzijom .COM. Takve datoteke nemaju određenu strukturu pa su jednostavna meta za viruse.

EXE virusi na DOS operacijskom sustavu inficiraju EXE datoteke koje na početku sadržavaju jednostavno zaglavlje koje operacijski sustav koristi pri izvršavanju. Zaglavlje počinje slovima „MZ” prema inicijalima autora ovog formata. (neke verzije prihvaćaju i ZM). Neki virusi mijenjali su tu oznaku u „ZM” kako bi otežali posao antivirusnom softveru koji traži datoteke sa „MZ” oznakom i kako bi označili inficiranu datoteku i spriječili višestruku infekciju.

16-bitni Windows-i i OS2 koriste NE (New Executable) format izvršnih datoteka. Njihova struktura je nešto složenija od navedene EXE strukture, i nakon početnog EXE zaglavlja sadrži dodatno zaglavlje koje se može prepoznati po „NE” oznaci. Neki virusi iskorištavaju kompleksnost ovog formata da bi otežali dezinfekciju i popravak inficirane datoteke.

Windows operacijski sustavi iz NT porodice koriste PE (portable executable) format izvršnih datoteka. One također sadrže DOS EXE zaglavlje nakon kojeg je PE zaglavlje. Infekcija PE datoteka je najzastupljenija metoda širenja današnjih virusa. Osim izvršnih datoteka, u istom formatu su i mnoge druge poput DLL (dynamic link library) datoteka. One sadržavaju funkcije koje ostali programi mogu pozivati (u svrhu modularnosti). Neki virusi mogu promjenom tablice izvezenih (exported) funkcija jednostavno inficirati tj. zakačiti se na sučelja API(Application Programing Interface) funkcija

Virusi koji rade u Unix/Linux okruženjima rade na sličnom principu. Izvršni fomrat na Unixu je ELF koji također sadrži zaglavlje, te je tijelo datoteke podijeljeno u logičke cjeline [2].

Velik broj virusa ovisi o interpreterima ugrađenima u određeno okruženje. Neki programi imaju svojstvo programabilnosti, tj. korisničkog određivanja ponašanja. Jedan od takvih primjera je Microsoft Office paket koji pruža mogućnosti programiranja makro naredbi. Te naredbe tj. programi mogu imati i neželjene efekte za korisnika, te mogućnost širenja prema definiciji virusa.

Neki virusi se oslanjaju na interpreterske jezike čiji se kod ne kompilira već se izvodi korištenjem interpretatorskog modula. Primjeri su programski jezici poput PHP-a, Python-a, PERL-a i mnogih ostalih.

Neki brzo-propagirajući crvi se oslanjaju isključivo na širenje u slučaju postojanja određene ranjivosti na sustavu. Popravljeni (patched) sustavi su imuni na takve napade, ali postoje i maliciozni programi koji traže jednu iz većeg skupa ranjivosti. Ukoliko jedna od ranjivosti postoji na sustavu, taj malware će ga uspješno inficirati.

Neki virusi ne mogu raditi bez arhiviranih datoteka poput ZIP, RAR, ARJ formata. Neki virusi čak koriste arhivirane formate zaštićene lozinkom. Ta lozinka je dostupna korisniku u primjerice e-mail poruci, dok ju antivirusni softver ne može dohvatiti. Korisnik se može prevariti kako bi otpakirao takvu datoteku i pokrenuo maliciozni program (npr. mass-mailer malware koji šalje takvu arhiviranu kopiju novim žrtvama putem e-maila.

Gotovo je nemoguće naći dio sustava, koji neki malware ne pokušava iskoristiti za svoje širenje ili izvršavanje. Osim navedenih potrebno je spomenuti i ovisnosti malware-a o: JIT (Just In Time) kompilaciji, izvornom kodu programa (source code), mrežnim protokolima, kompilatorima, debuggerima, itd. [2].

Iako većina štete na računalima nije uzrokovana virusima, također postoje virusi koji ne sadrže teret osim mogućnosti replikacije (no-payload viruses). No unatoč tome niti jedan virus se ne može smatrati bezopasnim. Velik broj virusa sadrže poruke koje se nikada neće pojaviti običnom korisniku, već su predviđene samo za istraživače antivirusnih tvrtki. Neki virusi ne nose apsolutno nikakav teret. No i tehnika širenja može imati destruktivna svojstva, poput pisanja preko originalnog koda programa. Čak i virusi koji ne diraju originalni kod datoteka domaćina mogu prouzročiti štetu, primjerice gubitak podataka uslijed rušenja sustava uzrokovanog greškom u kodu virusa. Uspješan napad virusa bez destruktivnog tereta u sustave tvrtki koje se bave proizvodnjom softverskih ili hardverskih sustava može zaustaviti proizvodnju na duže vrijeme i uzrokovati veliku novčanu štetu.

Neki virusi poput Stoned boot [2] virusa uzrokuju gubitak podataka svojim procesom replikacije. Stoned čuva originalni boot sektor tako da ga pohranjuje na kraj root direktorija. Na taj način dolazi do gubitka nekih zapisa ako ima puno tih zapisa upisanih u root direktorij. Korisniku će se umjesto imena datoteka prikazati nečitljiv tekst. Datotetke je moguće vratiti, ali to zahtjeva malo stručniji angažman. Takvi virusi nazivaju se slučajno destruktivnima (accidentally destructive viruses)

Gotovo polovica virusa pripada ovoj kategoriji. Autori malware-a su često politički motivirani i cilj im je ispisati svoje poruke korisnicima. Osim što smetaju korisnicima, takvi virusi ne uništavaju druge dijelove sustava, osim možda procesom replikacije (no-payload). Neki virusi koriste tekstualna sučelja za ispisivanje svojih poruka ili animacija. Neki koriste grafička sučelja i unaprijed dizajnirane animacije kako bi prikazali svoju prisutnost. Osim vizualnih tereta koriste se i ostali, poput puštanja zvukova kroz zvučni sustav računala, ili korištenja fizičkih komponenti računala poput otvaranja i zatvaranja ladica CD uređaja.

Za demonstraciju može se spomenuti W95/Haiku virus koji se pri aktivaciji spajao na određenu IP adresu na Internetu, skidao slučajno izabranu .wav datoteku i puštao snimku haiku pjesme [2].

Primjer ovakvog virusa je W95/HPS. On se aktivira isključivo subotom, te tada horizontalno okrene sve slike u čistom bitmap formatu koje Windowsi dohvati. Tako obrnute slike označi unutar bitmap zaglavlja. Na taj način prepozna već napadnute slike i ne može se dogoditi da ih vrati u originalni oblik.

U ovu skupinu može se smjestiti i velik broj retro-virusa, koji napadaju antivirusne programe. Antivirusi sadrže niz znakova pomoću kojih prepoznaju i uništavaju viruse. Retro-virusi uništavaju samo takve datoteke, dok ostale ne diraju. Moguće je da retro-virus pošalje aktivnoj antivirusnoj aplikaciji poruku o „Windows shutdown”, te će se aplikacija ugasiti „misleći” da mora prije gašenja operacijskog sustava.

Virus WM/Wazzu.A. napada tekstualne dokumente te zamijeni tri slučajno odabrane riječi sa riječi „wazzu”. Radi se o makro virusu, koji se proširio toliko da je čak i Microsoft izdao nekoliko CD-ova sa datotekama koje su bile zaražene [2].

Postoje mnogi virusi kojima je namjera uništiti korisnikove podatke (highly-destructive payload). Neki od njih formatiraju diskove ili prepišu podatke na njemu. Jedan od prvih takvih zloglasnih virusa je Michelangelo, koji je brisao dijelove particije sa koje podizao sustav. Datoteke su mogle biti vraćene. Neki virusi brisali bi samo glavni zapis za učitavanje (master boot record - MBR) što bi uzrokovalo nemogućnost podizanja sustava. Mnoge tvrtke su naplaćivale obnovu podataka prema količini vraćenih podataka, što je bilo dosta skupa usluga zbog samo jednog sektora diska (MBR).

Virus Hungarian FiIler osim što je brisao FAT sektore, ispunjavao bi ih uzorkom znakova „☺”. Njegova aktivacijska rutina enkriptirana je unutar tijela virusa te zbog toga nikad nije dokumentirana.

Neki virusi poput onih iz AntiPascal porodice jednostavno brišu datoteke. Cilj su im bili programi u pisani u Pascal-u.

Poseban naziv data diddlers je skovan za skupinu virusa koji uništavaju podatke, ali na polagan način koji nije očit korisniku. Dark_Avenger.1800.A virus polako bi zapisivao određen tekst na slučajno odabrane sektore na disku. Na taj način sustav bi polako zatajivao, ali virus bi se i dalje širio. Do trenutka kada bi korisnik shvatio da je njegov sustav inficiran, velik broj podataka bi bio uništen zapisanim tekstom. Virus Ripper djeluje tako da zamjenjuje dvije WORD vrijednosti u slučajno odabranom sektoru diska. Takav pristup u teoriji može čak dovesti do mutacije nekog drugog virusa. Ripper bi u tom slučaju zamijenio dvije instrukcije koda virusa, čime ne bi narušio kod (nije vrlo vjerojatno), ali bi mu promijenio strukturu i time onemogućio antivirusne programe da ga detektiraju.

Neki virusi koriste kriptiranje podataka kako bi uzrokovali štetu. Tako je moguće samo kriptirati podatke što čini teškim za korisnika da ih vrati. Osim toga kriptiranje podataka korisnika služi za ucjenu, autori takvog malware-a nude ključ za dekriptiranje podataka u zamjenu za novac (ili neku drugu vrijednost). Treći oblik korištenja enkripcije podataka je stvaranje određene simbioze između sustava i virusa čime je uvelike otežano njegovo uklanjanje. Takav virus kriptira podatke, no radi u memoriji, i omogućava korisniku korištenje takvih podataka pri svakom pristupu. No ukoliko se virus odstrani iz sustava, podaci ostaju kriptirani i korisnik više ne može do njih [2].

Putem interneta moguće je izvršiti ciljani napad protiv određene tvrtke ili dostupnosti sustava (DoS – Denial of Service). Najčešće takve napade izvršavaju računalni crvi. Iako neki od njih ne napadaju isključivo jedan objekt, njihova agresivna propagacija kroz mrežu uzrokuje pad performansi zvan DoS napad. Primjer takvog napada uzrokovao je W32/Slammer [2] računalni crv. Prilikom epidemije ovog malog računalnog crva internetski routeri bili su toliko opterećeni da je 90% poslanih paketa na Internetu nije dostiglo odredište.

Za crv W32/Blaster nagađa se da je uzrokovao nestanak električne energije u SAD-u i Kanadi. Iako mu to nije bila primarna svrha, tom efektu je pridonio usporavanjem komunikacije. Tijekom opće epidemije ovog crva, nije bilo moguće spojiti se ranjivim računalom na nesigurnu mrežu dovoljno dugo da bi se skinule zakrpe koje bi ga onemogućavale. Blaster je pokušao izvršiti napad i na Windows Update Site kako bi dodatno onemogućio skidanje zakrpi sa Interneta [21].

Napadači se koriste raznim oblicima malware-a kako bi došli do privatnih podataka korisnika, poput lozinki ili brojeva kreditnih kartica i na taj način otimali njihov novac.

Računalni crvi često koriste phishing napad kao svoj teret. To je napad kojim se korisnika traži određena lozinka (npr. kreditna kartica) pomoću lažnog predstavljanja (e-mail poruka koja se čini da je stigla od banke ili kreditne kuće). Unešeni podaci se šalju napadaču koji ih može koristiti po volji. Osim toga, generiraju se nove e-mail poruke koje se propagiraju novim žrtvama na mreži. Čak 5% žrtava nasjedne na takav napad [2], što s obzirom na broj korisnika Interneta upućuje na velike količine ljudi i velike iznose novaca.

Backdoor svojstva također su čest teret računalnih crva. Iako ne stvaraju neku izravnu štetu, omogućavaju neovlašten pristup napadača računalu i podacima na njemu. Identitet zaraženog računala šalje se primjerice u obliku IP adrese napadaču koji tada može ostvariti pristup.

Keyloggeri također mogu poslužiti kao teret za krađu podataka. Oni pamte znakove utipkane na tipkovnici i šalju ih napadaču.

Većina računala nema vlastiti operacijski sustav već ga mora dohvatiti s diska ili putem mreže. Na osobnim računalima (IBM PC) diskovi su organizirani u particije kojima su pridodana određena logička imena (C:, D: na Windows NT ili MS DOS operacijskim sustavima, „hda1”, „hda2” na Linux operacijskim sustavima itd.) Osim toga postoji mogućnost posebnih skrivenih particija koje računalo koristi za pohranjivanje dodatnih BIOS alata na disku. One su teže dohvatljive jer im se ne pridodaje ime.

Na starijim računalima se sustav podizao s diskete, i nije nudio mogućnost mijenjanja boot poretka. BIOS čita prvi sektor boot diska, pohranjuje ga u memoriju i izvršava. To je predstavljalo jednostavan način da se maliciozan kod izvrši prije operacijskog sustava.

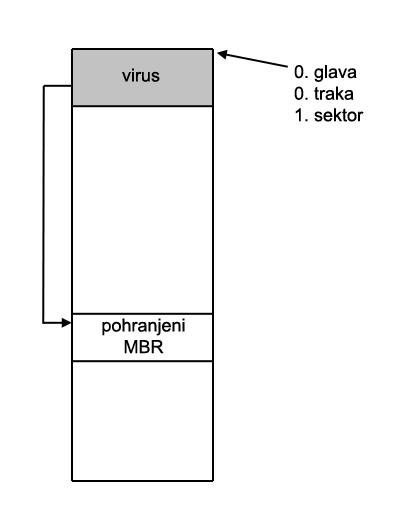

Novija računala rade na drugačiji način, i omogućavaju da se diskovi dijele na više particija. Disk se dijeli na „glave” (heads), „trake” (tracks) i „sektore” (sector). Glavni zapis za učitavanje(Master Boot Record – MBR) se nalazi u glavi 0, traci 0, sektoru 1. Radi se o prvom sektoru tvrdog diska. U MBR se nalazi programski kod koji ovisi o procesoru, i koji pronalazi aktivnu boot particiju iz zapisa tablice particija (partition table – PT). Tablica particija se nalazi u MBR. Osim toga, na početku MBR se nalazi kratki kod zvan program punilac (boot strap loader).

|

Adresa prvog i zadnjeg sektora u particiji. |

|

Oznaka je li particija bootabilna. |

|

Oznaka tipa. |

|

Udaljenost (offset) prvog sektora particije od početka diska u sektorima. |

|

Veličina particije u sektorima. |

Slika 3.1 Partition Table

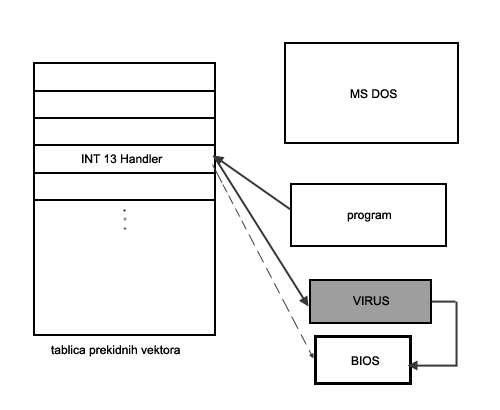

Loader pronalazi prvi logički sektor aktivne particije (boot sector) koji sadrži kod specifičan za operacijski sustav i puni ga u memoriju. Karakteristika koja omogućava napad, je mogućnost da se MBR, čiji kod ne ovisi o operacijskom sustavu, zamijeni kodom virusa. Nakon pokretanja virusa, on ostaje aktivan u memoriji i poziva originalni MBR nakon sebe.

Slika 3.2 Inficirani Master Boot Record

Boot sektor disketa (floppy disks) je prvi sektor diskete koji sadrži imena datoteka koje treba pohraniti u memoriju, i koje su specifične za operacijski sustav. Stariji PC-ovi su sadržavali manu u dizajnu, koju su autori boot virusa iskorištavali. Naime, u slučaju da se disketa nalazila u računalu, BIOS bi prvo pokušao podići sustav sa nje.

MBR je veličine 512 byte-ova, što je dovoljno za male viruse. Najčešća tehnika MBR infektora napada samo boot strap kod, koji se nalazi na početku sektora. PT mora ostati netaknuta kako bi MS DOS mogao pronaći podatke na disku. Originalni MBR se pohranjuje na nekoj daljoj poziciji na disku, kako bi se mogao izvršiti nakon izvršenja virusa. Virusi se često oslanjaju na činjenicu da je nekoliko sektora nakon MBR prazno, i time prikladno za pohranu originalnog MBR: To ipak nije u svim slučajevima tako, što uzrokuje nebootabilnost sustava nakon infekcije.

Neki od boot virusa ne pohranjuju originalni MBR već ga samo prepisuju, ostavljajući također PT u originalnom stanju. Oni se sami brinu o pronalasku aktivne particije kojoj tada prebacuju kontrolu.

Osim napada na boot strap loader očita meta je i tablica particija. Promjenom njenih vrijednosti moguće je lako natjerati sustav da umjesto prvog sektora aktivne particije dohvati sektor zaražen virusom. Virus će nakon izvršavanja opet pozvati izvršavanje originala.

Originalni MBR je moguće pohraniti i na kraju tvrdog diska. S obzirom da postoji mogućnost da te lokacije korisnik prepiše svojim podacima, i time učini sustav nesposobnim za podizanje, neki virusi smanjuju veličinu particije kako bi zaštitili taj dio od prepisivanja podataka.

Puno češća metoda od infekcije MBR je infekcija boot sektora. Obično se radi o infekciji prvog sektora diskete, ali postoje i infekcije tvrdog diska. Prvi sektor se zamjenjuje kodom virusa.

Originalni boot sektor se može pohraniti na kraju root direktorija. Slaba strana takvog pohranjivanja je što će u slučaju velikog broja datoteka u root direktoriju neka imena biti prepisana, što će rezultirati ispisom besmislenih znakova kod ispisa datoteka. (primjer: Stoned virus na MS DOS-u)

Još jedna lokacija za pohranu originalnog boot sektora su neiskorišteni klasteri MS DOS FAT sustava označeni sa „BAD” zastavicom.

Neke vrste disketa sadržavaju područja koja nisu inicijalno dohvatljiva korisniku. Ta područja iskorištavaju virusi koji su preveliki da bi stali u samo jedan sektor. Osim toga takva metoda je otežavala pronalazak i uklanjanje starijim antivirusnim programima.

U nekim slučajevima virusi uopće ne pohranjuju originalni boot sektor diskete koju inficiraju. Inficiranjem MBR ili boot sektora na tvrdom disku, kontrola se prebacuje na pohranjeni boot sektor na tvrdom disku. Disketa se teško može vratiti u originalno stanje jer postoji velik broj različitih boot sektora (koji ovise o operacijskom sustavu) između kojih se mora izabrati. Osim toga, slično kao i kod infekcije MBR neki virusi pokušavaju obaviti i funkcionalnost originalnog boot sektora unutar svog malicioznog koda, i dohvatiti potrebne sustavske datoteke.

Kao i kod infekcije MBR boot sektor se kod nekih virusa pohranjuje na kraj diska ili aktivne particije, a ponekad uz smanjivanje veličine te particije kao oblik zaštite od prepisivanja korisničkim podacima.

Boot virusi se više ne pojavljuju u velikom broju, i većina ih je predviđena za MS DOS operacijski sustav. No ipak, postoje i noviji boot virusi, koji napadaju upravljačke programe (driver) za upravljanje disketama, na Windows 95 operacijskom sustavu. Brisanjem tih upravljačkih programa omogućava se boot infekcija [2].

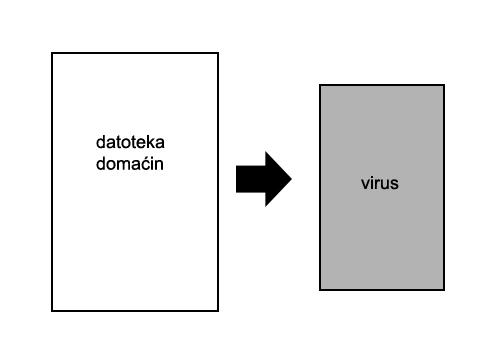

Jedna od najjednostavnijih izvedbi virusa koji napadaju datotke su virusi koji prepisuju postojeće datoteke (overwriting viruses). Njihovo širenje s svodi na uništavanje datoteka domaćina i umetanje svojih kopija na njihovo mjesto. Ova tehnika nikako se ne može smatrati sofisticiranom, ali njeni učinci mogu biti vrlo destruktivni. Datoteke inficirane takvim virusom nemoguće je dezinficirati, jer je njihov sadržaj nepovratno izbrisan. Jedina mogućnost za vraćanje je kopiranje iz sigurnosnih kopija (backup). Širenje zaraze ovakvim virusima ovisi o dodatnim sposobnostima, poput propagacije kroz mrežu. Ukoliko se virus širi isključivo upisivanjem svog koda preko sadržaja korisnikovih datoteka, nefunkcionalnost sustava će vrlo brzo biti primjećena.

Slika 3.3 Prvi tip overwriting virusa

1990-ih godina, autori virusa pokušavali su napisati što kraći mogući binarni (binary) virus. Zbog smanjenja veličine, iz njihovog koda su izbacivani mnogi dijelovi, pa čak i oni koji im povećavaju vjerojatnost širenja. Tok takvih virusa sastojao se od tri dijela:

- pronađi bilo koju datoteku domaćina u trenutnom direktoriju

- otvori datoteku za pisanje

- zapiši svoj kod preko sadržaja otvorene datoteke

Kako bi kod virusa bio što manji, izbačena je čak i mogućnost da pronađe iduću datoteku u trenutnom direktoriju. Zbog toga je takav virus najčešće sposoban infcirati samo jednu datoteku unutar jednog direktorija.

Neki virusi iz ove skupine koriste BIOS funkcionalnost za pisanje po disku, umjesto funkcija MS DOS-a. Takav virus moguće je napisati u čak samo petnaest byte-ova. Virus može zapisati svoj kod u svaki sektor diska, ali time čini sustav toliko neupotrebljivim da zaustavlja i vlastito širenje.

Postoji jednostavna mogućnost da overwriting virus ne promijeni veličinu inficirane datoteke, tako da zapiše svoj kod na početak te datoteke, a ostatak ostavi netaknut. I takva datoteka će izgubiti originalnu funkcionalnost, ali će „izvana” biti manje uočljiva.

Slika 3.4 Drugi tip overwriting virusa

Osim na početku, neki virusi svoj kod zapisuju na proizvoljnu poziciju u datoteci. Veličina koda time ostane nepromjenjena. Izvršavanje datoteke domaćina odvijat će se do trena kada na red za izvršavanje dođe instrukcija koja pripada kodu virusa. Do tog trenutka uopće ne mora doći, tako da je širenje takvog virusa upitno. Najčešći rezultat je pad programa prije izvršenja virusa [2].

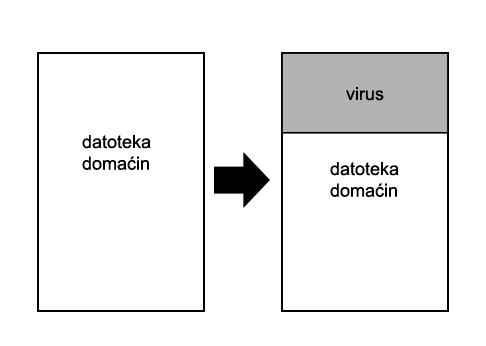

Ovu tehniku može se, uz neke preinake, primijeniti na velik broj različitih izvršnih datoteka, poput COM, MS DOS EXE, NE, PE formata. Prilikom širenja takvih virusa, tijelo virusa se dodaje na kraj inficirane datoteke (appending viruses). U slučaju napada na COM datoteke, nekoliko početnih byte-ova originalnog izvršnog koda zapisuje se isto na kraj datoteke, kako bi se sačuvali. Na početak datoteke zapisuje se instrukcija za skok na adresu koja je prije označavala kraj datoteke, a sada označava početak koda virusa. Prilikom pokretanja, ta instrukcija predaje kontrolu virusu, koji se širi i eventualno izvršava teret (payload). Nakon toga sačuvane instrukcije sa početka zapisuju se u memoriji nazad na njihovo mjesto i virus predaje kontrolu originalnom programu. Funkcionalnost originalnog programa ostaje sačuvana, što čini virus manje primjetnim i povećava mu vjerojatnost da će se neopaženo širiti.

Slika 3.5 Appending virus

Napredniji formati izvršnih datoteka poput PE imaju zaglavlja u kojima je upisana ulazna točka programa (entry point). Pri njihovoj infekciji mijenja se vrijednost entry point-a na vrijednost početne adrese koda virusa. Originalni entry point se zapisuje na kraju datoteke, kako bi virus mogao nakon izvršenja prenjeti kontrolu originalnom programu [2].

Ova tehnika infekcije je jednostavna, i korištena je u velikom broju virusa. Princip širenja takvog virusa je dodavanje tijela virusa ispred koda originalne datoteke domaćina (prepending viruses). Na taj način pokretanjem inficirane datoteke virus odmah dobiva kontrolu. Kako bi se nakon izvršenja virusa kontrola predala originalnom programu, potrebno je znati odgovarajuću adresu. Kod COM formata to je jednostavno, jer se ta adresa nalazi točno iza tijela virusa, a veličina virusa poznata je njegovom autoru. Napredniji formati izvršnih datoteka nastaju obično kompiliranjem iz viših programskih jezika, pa je teže odrediti entry point, tj. adresu na kojoj se kontrola predaje originalnom programu

Slika 3.6 Prepending virus

Podskupina prepending virusa su parazitski virusi (parasitic viruses). Njihova tehnika napada se također zasniva na ubacivanju tijela virusa na početak, ali tako da se zapiše preko originalnog programa. Prepisani dio originala zapisuje se na kraj datoteke. Nakon izvršenja virusa kontrola se prebacuje na adresu koja je jednaka veličini neinficirane datoteke gdje se nalazi početak originalnog programa. Neki parazitski virusi koriste dodatne datoteke za pohranjivanje početka originalnog programa koji inficiraju. Te su datoteke obično skrivene (imaju hidden atribute na DOS-u) [2].

Ovaj oblik virusa obuhvaća tijelo originalnog programa unutar dva dijela koda virusa. Virus se sastoji od glave i repa (head,tail) između kojih se nalazi originalni kod (amoeba infection technique). Pri pokretanju se originalni program pohranjuje u zasebnu datoteku kako bi se nakon izvršavanja virusa mogao pokrenuti. Ova tehnika se rijetko susreće u stvarnim virusima [2].

Slika 3.7 Ameboidni virus

Oblik binarnih virusa koji ne mijenjaju veličinu inficirane datoteke su virusi koji ispunjavaju „šupljine“ u datotekama (cavity viruses). Oni koriste dijelove datoteke u koje sigurno mogu zapisati svoj kod, bez da naruše stabilnost originalnog programa. Kod COM formata to su primjerice dijelovi ispunjeni nulama, ili znakovima praznine. U naprednijim formatima poput PE, cavity virusi koriste sekcije premještanja (relocations sections) koje se pri normalnom izvršavanju obično ne koriste.Ovakav pristup je ograničen veličinama „šupljina” u datoteci, i zbog toga su cavity virusi najčešće vrlo spori infektori.

Slika 3.8 Cavity virus

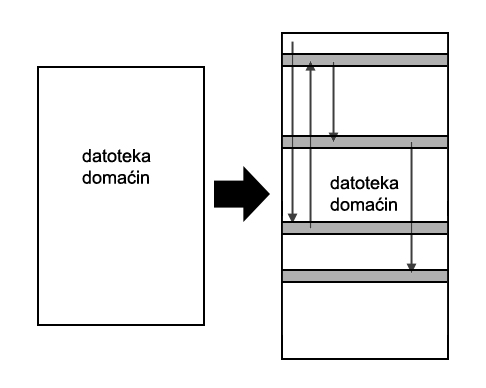

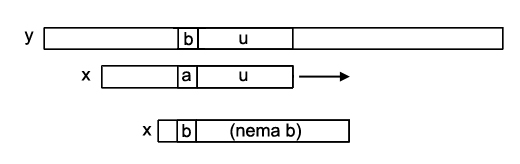

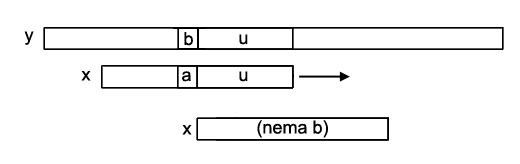

Napredan oblik ove tehnike napada je razdijeljeno traženje „šupljina” (fractionated cavity viruses). Takvi virusi se sastoje od glave programa i više komadića koda koji se smješta u šupljine. Glava virusa pronalazi dijelove koda pomoću vlastite tablice udaljenosti i pohranjuje ih u kontinuiran niz u memoriji. Entry point programa se na neki od opisanih načina mijenja na početak virusa. Ovom tehnikom se ne povećava veličina originalne datoteke domaćina, ali ovisnost o veličini „šupljina” u datoteci domaćinu je manja [2].

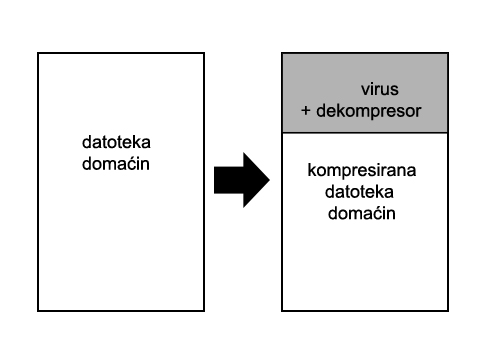

Poseban oblik virusa su sažimajući virusi (compressing viruses). Oni koriste neki od algoritama kompresije kako bi saželi tijelo napadnute datoteke. Razlog tome može biti skrivanje promjene veličine datoteke. Najčešće takvi virusi nemaju u svome kodu implementirane rutine za kompresiju i dekompresiju, već se koriste funkcionalnošću okruženja, kao što su ugrađeni (runtime) programi za kompresiju. Pri pokretanju zaražene izvršne datoteke, kontrola se prebacuje kodu virusa, koji se brine za otpakiravanje tijela originalnog programa. Ovom tehnikom napada moguće je izbjeći promjenu veličine, te promjenu funkcionalnosti originalnog programa [2].

Slika 3.9 Sažimajući virus

Ovdje se radi o složenoj tehnici napada koja dijeli tijelo virusa u više manjih dijelova (virus body tehnique). Ti dijelovi se razmještaju na slučajna mjesta u datoteci te prepisuju originalni kod. Uništeni dijelovi se pohranjuju na kraju programa kako bi funkcionalnost originala ostala netaknuta. Kod pokretanja, kontrola se predaje prvom dijeliću virusa, koji onda predaje kontrolu idućem, i tako dalje, sve do glavnog tijela virusa. Ovakvi virusi su posebno otporni na otkrivanje jer je potrebno pratiti tok programa kako bi se pronašli svi dijelovi virusa. Dezinfekcija također predstavlja teškoće zbog slučajnog odabira koji će se dio originalnog koda zamijeniti komadićem virusa [2].

Slika 3.10 Virus body tehnique

Pojavom operacijskog sustava Windows 95 napravljene su velike promjene u odnosu na postojeće operacijske sustave poput MS DOS-a. Windows 95 više nije dopuštao korištenje nekih funkcionalnosti MS DOS-a koje su olakšavale rad virusima. Taj sustav je bio nov i nepoznat većini autora malware-a, koji su stoga prvo pokušavali postojeće viruse prilagoditi tako da se mogu izvršavati i na novom operacijskom sustavu. Windows 95 uvode pojam Win32 koji označava skupinu funkcija tj. sučelja prema funkcijama operacijskog sustava (application programming interface – API). Te iste API funkcije se koriste i u Windows operacijskim sustavima stvorenima kasnije, uključujući Windows 9x, Windows NT, Windows XP itd. Unutarnja implementacija API funkcija nije poznata, ali većina njih se može pozvati sa raznih Windows operacijskih sustava. Razlike u dostupnim funkcijama obično ovise o platformi na kojoj operacijski sustav radi i o dostupnom sklopovlju.

Većina virusa napisanih za operacijske sustave nakon uvođenja Win32 oslanjaju se na Win32 API što ih čini prenosivim između različitih inačica 32-bitnih Windows operacijskih sustava. Daljnju pogodnost za prenosivost takvog malware-a pruža i PE format izvršnih datoteka.

PE (portable executable) format je stvoren kao dio Win32 specifikacije. Predviđen je za sve operacijske sustave koji koriste Win32, a pretpostavlja se da će biti korišten i u nadolazećim generacijama Windows operacijskih sustava. Format je izveden iz prijašnjeg COFF (common object file format) formata. „Portabilnost” u nazivu formata je stavljena jer je format predviđen za razne Win32 sustave. COFF i PE sadržavaju velik dio zajedničkih struktura. COFF se čak koristi kao format OBJ datoteka koje stvaraju Microsoft-ovi kompilatori u procesu kompilacije.

Pojavom 64-bitnih Windows-a PE format je ostao najvećim dijelom nepromijenjen. Izbačeno je jedno polje, a neka su modificirana tako da umjesto 32 imaju 64 bita.

PE format se koristi za više vrsta datoteka. EXE i DLL datoteke koriste isti format. Razlika je u samo jednom bitu koji označava treba li se datoteka smatrati kao EXE ili DLL. DLL datoteke mogu imati razne ekstenzije, poput .OCX.

Izgled PE datoteka dokumentiran je, i dostupan na više mjesta, ali najdoslovniji prikaz je zapisan u datoteci WINNT.H, koja sadrži strukture zaglavlja i definicije potrebne za programe koji barataju PE datotekama.

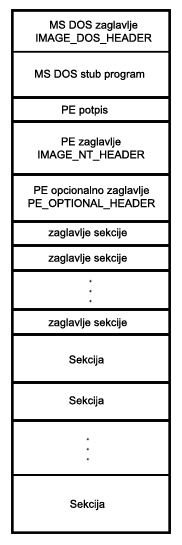

Svaka PE datoteka počinje malim MS DOS EXE programom. Razlog tome je iz vremena kada je malo ljudi koristilo Windows operacijski sustav. Taj program ispisuje da su potrebni Windows-i za izvođenje ovog programa. Na samom početku se nalazi MS DOS zaglavlje, nakon čega slijedi kratki kod programa (stub program) koji ispisuje navedenu poruku. Zaglavlje sadržava više polja, od kojih su za PE datoteke dva značajnija. Prvo polje se zove e_magic koje sadržava „magičnu” vrijednost 0x5A4D. U ASCII vrijednostima to označava slova „MZ” što su inicijali Marka Zibkowskog, jednog od autora MS DOS-a. Drugo polje se zove e_lfanew i sadržava udaljenost PE zaglavlja od početka datoteke. U WINNT.H struktura ovog zaglavlja se naziva IMAGE_DOS_HEADER.

IMAGE_NT_HEADER je struktura PE zaglavlja. Razlike između 32 i 64-bitnih struktura su zanemarive za opći opis. Zaglavlje se sastoji od tri dijela. Prvi je „PE potpis” koji sadržava vrijednost 0x00004550, tj. u ASCII vrijednosti „PE00”. Slijedi IMAGE_FILE_HEADER, dio zaglavlja koji sadržava neke općenite podatke o datoteci, od kojih je najbitnija veličina idućeg dijela zaglavlja. Idući dio se zove IMAGE_OPTIONAL_HEADER. Iako mu naziv govori drugačije, ovaj dio zaglavlja nije opcionalan.

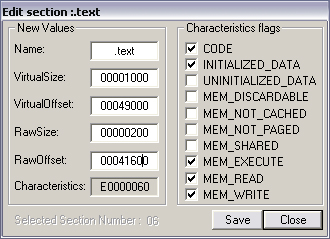

Iza navedene strukture slijedi tablica sekcija. Radi se o nizu struktura IMAGE_SECTION_HEADER koje opisuju svojstva sekcija u PE datoteci. Sekcije predstavljaju kod ili neku vrstu podataka. Postoji samo jedna vrsta koda (binary code), dok postoji više vrsta podataka. Sekcije sa podacima mogu sadržavati obične programske podatke poput varijabli i konstanti, ali i druge vrijednosti poput uvoznih(import) i izvoznih (export) funkcija i slično. Svaka sekcija ima atribute koji označavaju je li sekcija samo za čitanje (read-only), za čitanje i pisanje ili zajednička za sve procese koji koriste tu izvršnu datoteku. Minimalno postoje dvije sekcije u PE datoteci, jedna za kod i jedna za podatke, no u stvarnosti najčešće postoji minimalno još jedna sekcija. Svaka sekcija ima tekstualno ime koja pomaže pri razlikovanju, ali imena nisu strogo definirana. Tako za sekciju koja sadržava kod Microsoft koristi „.text” dok Borland-ovi kompilatori koriste ime „CODE” [4].

Slika 3.11 PE format izvršnih datoteka

Tablica 3.1 IMAGE_FILE_HEADER

|

Veličina |

Ime |

Opis |

|

WORD |

Machine |

Ciljana centralna procesorska jedinica za ovaj program |

|

WORD |

NumberOfSections |

Pokazuje koliko sekcija postoji u tablici sekcija. |

|

DWORD |

TimeDateStamp |

Sadržava broj sekundi od 1.1.1970 do trenutka kad je datoteka stvorena. Ta vrijednost je točniji podatak od oznake datotečnog sustava. |

|

DWORD |

PointerToSymbolTable |

Udaljenost tablice COFF simbola od početka datoteke. COFF simboli se rijetko koriste u izvršnim datotekama u novije vrijeme, a opisani su u Microsoft-ovoj dokumentaciji. |

|

DWORD |

NumberOfSymbols |

Broj COFF simbola ako postoje. |

|

WORD |

SizeOfOptionalHeader |

Veličina strukture koja slijedi IMAGE_FILE_HEADER, u slučaju PE datoteka to je IMAGE_OPTIONAL_HEADER. |

|

WORD |

Characteristics |

Skup zastavica koje opisuju karakteristike datoteke. Moguće vrijednosti ovog polja mogu se pronaći u winnt.h datoteci. |

Tablica 3.2 IMAGE_OPTIONAL_HEADER

|

Veličina |

Ime |

Opis |

|

WORD |

Magic |

Potpis koji opisuje o kakvom se zaglavlju radi, dvije najčešće vrijednosti su: IMAGE_NT_OPTIONAL_HDR32_MAGIC i IMAGE_NT_OPTIONAL_HDR64_MAGIC |

|

BYTE |

MajorLinkerVersion |

Glavna inačicu linkera koji je korišten za izgradnju izvršne datoteke. Za datoteke stvorene Microsoft-ovim linkerom, ovaj broj odgovara inačici programa Visual Studio |

|

BYTE |

MinorLinkerVersion |

Sekundarna inačica linkera. |

|

DWORD |

SizeOfCode |

Ukupna veličina svih sekcija sa IMAGE_SCN_CNT_CODE atributom. |

|

DWORD |

SizeOfInitializedData |

Ukupna svih sekcija sa inicijaliziranim podacima. |

|

DWORD |

SizeOfUninitializedData |

Veličina svih sekcija sa neinicijaliziranim podatkovnim atriburima. Ovo polje je često 0 jer linker može dodati neinicijalizirane podatke na kraj regularnih podatkovnih sekcija. |

|

DWORD |

AddressOfEntryPoint |

Relativna adresa (Relative Virtual Address – RVA) prvog byte-a koji će se izvršiti. U DLL datotekama može biti postavljeno na 0. |

|

DWORD |

BaseOfCode |

RVA prvog byte-a izvršnog koda koji se napuni u memoriju. |

|

DWORD |

BaseOfData |

RVA prvog byte-a podataka koji se puni u memoriju. Vrijednosti ovog polja nisu postojane kroz različite verzije linkera. (izbačeno u 64-bitnoj verziji) |

|

DWORD |

ImageBase |

Preferirana adresa za punjenje datoteke u memoriju. Program punioc pokušava ubaciti datoteku na navedenu adresu ukoliko je to moguće. |

|

DWORD |

SectionAlignment |

Veličina na čiji se višekratnik poravnavaju sekcije kada se pune u memoriju. Poravnanje mora biti veće od poravnjanja u datoteci. Minimum poravnanja je stranica (4K) |

|

DWORD |

FileAlignment |

Poravnanje sekcija unutar PE datoteke. Za x86 izvršne datoteke, to je 0x200 ili 0x1000. |

|

WORD |

MajorOperatingSystemVersion |

Glavni broj inačice zahtijevanog operacijskog sustava. |

|

WORD |

MinorOperatingSystemVersion |

Sekundarni broj inačica zahtijevanog operacijskog sustava. |

|

WORD |

MajorImageVersion |

Glavni broj inačice ove datoteke. Sustav ju ne koristi i može biti postavljena na 0. |

|

WORD |

MinorImageVersion |

Sekundarni broj inačice ove datoteke. |

|

WORD |

MajorSubsystemVersion |

Glavni broj inačice operacijskog podsustava potrebnog za ovu datoteku. |

|

WORD |

MinorSubsystemVersion |

Sekundarni broj inačice operacijskog podsustava potrebnog za ovu datoteku. |

|

DWORD |

Win32VersionValue |

Nekorišteno polje, obično postavljeno na 0. |

|

DWORD |

SizeOfImage |

Sadrži RVA koja bi bila pridjeljena adresi sekcije koja bi slijedila zadnju postojeću sekciju. To je količina memorije koju OS mora zauzeti kod punjenja datoteke u memoriju. Ovo polje mora biti višekratnik poravnanja sekcija. |

|

DWORD |

SizeOfHeaders |

The combined size of the MS-DOS header, PE headers, and section table. All of these items will occur before any code or data sections in the PE file. The value of this field is rounded up to a multiple of the file alignment. |

|

DWORD |

CheckSum |

Zaštitna suma datoteke. API za računanje ove sume CheckSumMappedFile() nalazi se u IMAGEHLP.DLL datoteci. |

|

WORD |

Subsystem |

Enumeracijska vrijednost koja pokazuje koji podsustav izvršna datoteka očekuje. |

|

WORD |

DllCharacteristics |

Zastavice koje sadržavaju karakteristike DLL datoteka. |

|

DWORD |

SizeOfStackReserve |

U EXE datotekama, maksimalna veličina na koji dretva može narasti. Pretpostavljena vrijednost je 1 MB. |

|

DWORD |

SizeOfStackCommit |

U EXE datotekama, količina memorije koja se zauzima za stog. Pretpostavljena vrijednost je 4 KB. |

|

DWORD |

SizeOfHeapReserve |

U EXE datotekama, inicijalno rezervirana veličina heap-a. Pretpostavljena vrijednost ovog polja je 1 MB. |

|

DWORD |

SizeOfHeapCommit |

U EXE datotekama, inicijalno zauzeta veličina heap-a. Pretpostavljena vrijednost je 4 KB. |

|

DWORD |

LoaderFlags |

Ne koristi se. |

|

DWORD |

NumberOfRvaAndSizes |

Na kraju IMAGE_NT_HEADERS je polje struktura IMAGE_DATA_DIRECTORY. Ovo polje sadrži broj unešenih struktura. |

|

IMAGE_ |

DataDirectory[16] |

Niz Struktura IMAGE_DATA_DIRECTORY. Svaka struktura sadrži RVA i veličinu nekog bitnog dijela izvršne datoteke (uvoz, izvoz...) |

Tablica 3.3 IMAGE_SECTION_HEADER

|

Veličina |

Ime |

Opis |

|

BYTE |

Name[8] |

ASCII ime sekcije. Ne završava nužno sa nulom. |

|

DWORD |

Misc.VirtualSize |

Sadržava veličinu stvarno iskorištenog dijela sekcije. |

|

DWORD |

VirtualAddress |

RVA gdje sekcija počinje u memoriji. |

|

DWORD |

SizeOfRawData |

Veličina sekcije u byte-ovima. Ukoliko je 0 onda se radi o neinicijaliziranim podacima. |

|

DWORD |

PointerToRawData |

Udaljenost od početka datoteke gdje počinje sekcija. Mora biti višekratnik poravnanja datoteke. |

|

DWORD |

PointerToRelocations |

Udaljenost relokacija za ovu sekciju od početka datoteke. |

|

DWORD |

PointerToLineNumbers |

Udaljenost za COFF brojeve linija od početka datoteke za ovu sekciju. |

|

WORD |

NumberOfRelocations |

Broj relokacija na koje se pokazuje PointerToRelocations poljem. |

|

WORD

|

NumberOfLineNumbers |

Broj brojeva linija na koje se pokazuje PointerToLineNumbers poljem. |

|

DWORD |

Characteristics |

Karakteristike sekcije između kojih je izvršena bitovna operacija ILI. Vrijednosti se mogu vidjeti u WINNT.H datoteci. |

Ovaj tip virusa umeće svoj kod između PE zaglavlja i prve sekcije. Vrijednost polja AddressOfEntryPoint se mijenja na adresu tijela virusa, a stara vrijednost se pohranjuje kako bi se kontrola vratila originalnom programu. Glavno ograničenje ovakve metode je veličina virusa. Sekcije moraju počinjati na adresi koja je višekratnik polja FileAlignment. Stoga, virus može imati maksimalnu veličinu jednaku veličini u FileAlignment. Ovu tehniku napada omogućava svojstvo operacijskog sustava (npr. Windows 95) koji uredno pokreće takvu datoteku makar ulazna točka ne pokazuje ni u jednu sekciju [2].

Ova metoda vrlo je slična infekciji MS DOS EXE datoteka. Virus svoje tijelo postavlja na početak inficirane datoteke. Tada se na početku nalaze zaglavlja virusa. Da bi se kontrola vratila inficiranoj datoteci, stvara se privremena datoteka koja sadržava originalni programi pokreće se. Dezinfekcija ovakvih virusa vrlo je jednostavna jer se ne uništava originalna datoteka [2].

Appending virusi koji dodaju nove sekcije

Jedan od načina infekcije PE datoteke domaćina je dodavanje novih sekcija u datoteku. Tijelo virusa stavlja se u novu sekciju, i dodaje se zapis u tablicu sekcija. Pri infekciji neki virusi ne promijene polja koja se odnose na veličinu datoteke, veličinu koda, broj sekcija itd. što se može iskoristiti za njegovo otkrivanje.

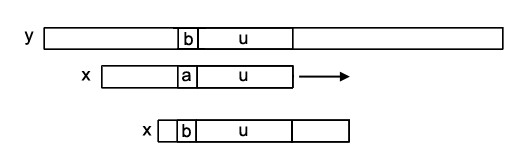

Appending virusi koji ne dodaju novo zaglavlje sekcije

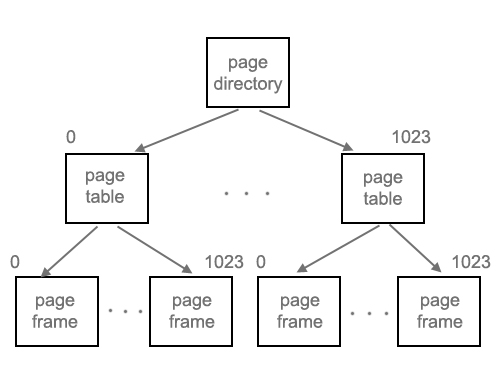

Kod ovog tipa virusa uočava se malo naprednija metoda infekcije. Virus pri samoreplikaciji ne mijenja broj sekcija u datoteci domaćinu. Umjesto toga, polja zadnjeg zaglavlja sekcije se modificiraju tako da tijelo virusa stane unutar zadnje sekcije. To znači promjenu VirtualSize i SizeOfRawData polja. Ulazna točka (AddressOfEntryPoint) se mijenja tako da pokazuje na početak koda virusa. Stara ulazna točka se naravno pohranjuje radi vraćanja kontrole.