Napad ponavljanjem inicijalizacijskog vektora (Initialization Vector Replay Attacks)

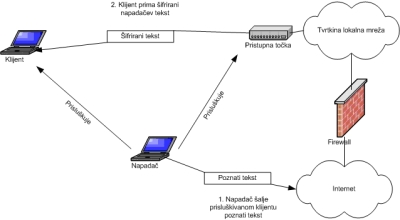

Napad ponavljanjem inicijalizacijskog vektora je praktično izveden napad. Jedan od mogućih scenarija je slijedeći:

- Napadač preko Interneta pošalje poruku(npr. e-mail) klijentu koga želi napasti.

- Napadač zatim pažljivo prisluškuje mrežu i čeka da pristupna točka pošalje klijentu poruku sa poznatim tekstom.

- Napadač će sada maknuti enkripcijsku zaštitu jer ima poznat inicijalizacijski vektor i poruku koja je enkriptirana.

Sada napadač može dodavati svoje podatke u enkriptirani paket te ga ponovno može enkriptirati.

Osnovna pretpostavka ovoga napada je da se inicijalizacijski vektor i WEP ključ mogu neprestano ponavljati dokle god mreža ne prihvati da je to ispravan paket podataka. Napad se može prikazati slijedećom slikom:

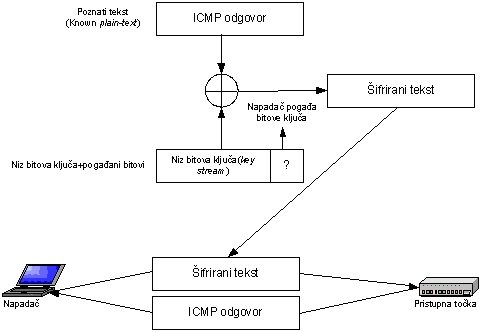

Jednom kada je napadač dobio niz bitova kojim je enkriptiran paket( keystream ) on može taj niz primijeniti na druge podatke koje će sam ubaciti u mrežu. Sam proces proširivanja ključa ima nekoliko koraka:

- Napadač može izgraditi paket tako da njegovu dosadašnju veličinu poveća za jedan oktet. Idealni kandidat za to je ICMP odgovor.

- Napadač tada povećava niz bitova ključa za jedan bit.

- Vrijednost bitova dodatnog okteta se pogađaju ali to nije problem jer je samo 256 mogućih vrijednosti.

- Kada napadač pogodi ispravnu vrijednost okteta on dobiva odgovor na ICMP paket koji je poslao.

Napadač nastavlja ovaj postupak dok god ne dobije niz bitova ključa željene veličine.

Prethodno opisan postupak se može shematski prikazati slijedećom slikom:

Napad obrtanjem bitova podataka( Bit-Flipping Attacks )

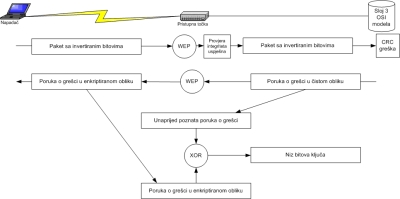

Ovaj napad ima isti cilj kao i prethodni samo što se u ostvarivanju cilja služi drugom metodom. Naime ova vrsta aktivnog napada iskorištava slabost vektora integriteta poruke( ICV ). Iako veličina podatka koji enkriptirani paket nosi može varirati, mnogo elemenata se nalazi na konstantnom mjestu unutar paketa. Napad se može opisati u nekoliko točaka:

- Napadač prisluškuje okvire na mreži

- Pokupi jedan okvir s mreže i slučajnim odabirom zamijeni vrijednosti bitova(proizvoljan broj) unutar polja koje sadrži teret.

- Mijenja sadržaj polja u kojem se nalazi vektor integriteta poruke( ICV ).

- Napadač šalje izmijenjeni paket na mrežu.

- Prijemna strana (klijent ili pristupna točka) prima paket i računa vektor integriteta poruke na osnovu podataka koji se nalaze u paketu. Prijemna strana tada uspoređuje izračunatu i dobivenu vrijednost vektora integriteta poruke(koja je u polju ICV paketa). Ukoliko su ta dva vektora ista, prihvaća izmijenjeni paket. Prijemna strana tada de-enkapsulira paket i predaje ga višem, trećem, sloju OSI modela. Pošto je napadač zamijenio bitove paketa za treći sloj provjera integriteta na tome sloju ne uspijeva. IP stog tada generira predvidljivi izvještaj o greški.

- Napadač prisluškuje promet na mreži čekajući predvidljivi enkriptirani odgovor.

- Nakon što prepozna i primi odgovor napadač dolazi u posjed niza bitova ključa i može ga iskoristiti za prethodno opisan napad.

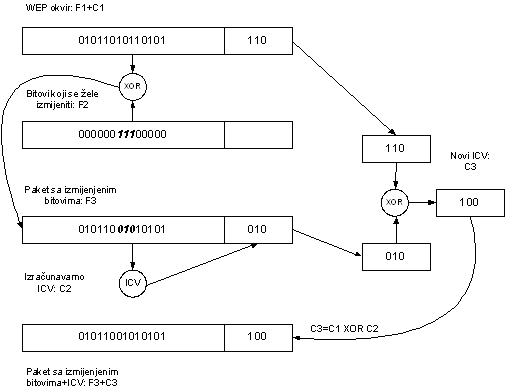

Uspjeh ovoga napada se temelji na propustu vektora integriteta. Ovaj vektor je u enkriptiranom dijelu paketa pa kako napadač može uspješno izmijeniti vrijednost bitova?

- Napadač uhvati jedan paket i želi mu izmijeniti ICV(C1).

- Generira paket jednake duljine sa postavljenim bitovima(F2)

- Treći paket se dobije ekskluzivnim ili nad prva dva paketa(F3=F1 XOR F2)

- Napadač računa ICV za treći paket(C2)

- Vektor integriteta koji će se umetnuti dobiva se ekskluzivnim ili nad vektorima primljenog i paketa koji se dobio ekskluzivnim ili generiranog i originalnog paketa(C3=C1 XOR C2).

Shematski prikaz prethodno opisanog postupka je prikazan na slijedećoj slici:

Sam napad se može prikazati slijedećom slikom:

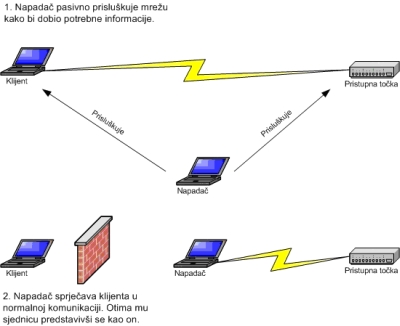

Napad čovjek-u-sredini(Man-in-the-middle attack)

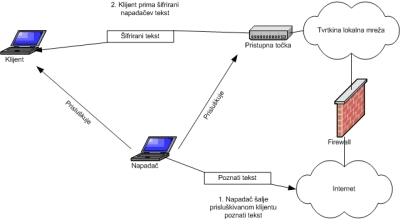

Ovaj napad može biti iskorišten kako bi napadač pročitao ili modificirao podatke. Oslanja se na propust u standardu koji ne omogućava obostranu autentifikaciju klijenta i pristupne točke. Glavna zamisao napada je da se napadač postavi u komunikacijski kanal između klijenta i pristupne točke i presreće njihovu komunikaciju. Napad se provodi u nekoliko koraka:

- Napadač prekida komunikaciju klijenta i pristupne točke i ne dopušta klijentu da ponovno uspostavi vezu sa pristupnom točkom.

- Klijent nastoji uspostaviti vezu sa pristupnom točkom, ali nije u mogućnosti to obaviti pa uspostavlja vezu sa napadačevim računalom koje glumi pristupnu točku. Također u ovom koraku se napadač predstavlja pravoj pristupnoj točki kao klijent i uspostavlja vezu s njom. Na ovaj način napadač uspostavlja dva enkriptirana tunela: napadač-klijent i napadač-pristupna točka.

Napad je prikazan na slijedećoj slici:

Ova vrsta napada je podskup prethodno opisanog napada. Izdvojena je samo zato što se može iskoristiti i protiv računala koja nisu na bežičnoj mreži i jer napadač ne mora uspostaviti vezu sa klijentom nego je dovoljno da se lažno predstavi pristupnoj točki i time dobije pristup mreži. Uloga ARP-a( Address Resolution Protocol ) je prevođenje fizičke adrese klijenta koja se koristi u drugom sloju OSI modela u IP adresu koja se koristi na trećem sloju OSI modela. Promjena načina prevođenja MAC adrese u IP adresu napadaču dozvoljava da mrežni promet prema nekom računalu usmjeri preko svoga računala. To napadaču dozvoljava da čita tuđe podatke, mijenja ih ili sprema pakete kako bi ih kasnije dekodirao.

Za uspješan napad ovoga tipa napadač mora imati pristup mreži. Napadač šalje krivotvoreni odgovor na APR upit i na taj način mijenja način na koji se do tada povezivala određena MAC sa IP adresom. Dakle napadač nije promijenio MAC adresu nego samo način na koji se ona prevodi u IP adresu. Jednom kada je to napravio napadač se nalazi u sredini komunikacije između dva klijenta i može utjecati na komunikaciju.

Napad se može prikazati slijedećom slikom:

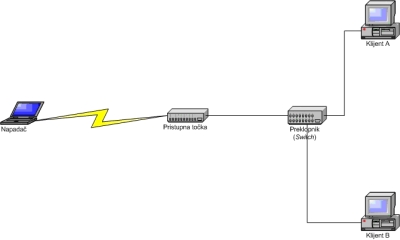

Krađa sjednice (Session Hi-jacking)

Krađa sjednice je napad koji se usmjeren protiv integriteta sjednice između korisnika i pristupne točke. Napadač može ukrasti sjednicu autentificiranom i autoriziranom korisniku mreže. Meta zna da je izgubila sjednicu ali ne zna da je njezinu sjednicu preuzeo napadač i meti se to čini kao normalni ispad bežične mreže. Jednom kada je napadač uspio ukrasti klijentovu sjednicu on može nastaviti raditi u mreži proizvoljno dugo. Za uspješan napad ovoga tipa potrebna su dva uvjeta:

- Prvo se mora prikazati mreži kao meta da bi ga mreža uopće prihvatila. To uključuje krivotvorenje paketa višeg sloja, korištenje metode autentifikacije koju mreža koristi te primjenu zaštitne enkripcije ako mreže to zahtijeva. Ovim radnjama najčešće prethodni pasivni napad prisluškivanjem kako bi napadač doznao potrebne informacije.

- Druga potrebna radnja je sprječavanje mete u komunikaciji sa pristupnom točkom. Napadač ovu zadaću obavlja slanjem lažiranih kontrolnih okvira koji meti signaliziraju prekid trenutne sjednice.

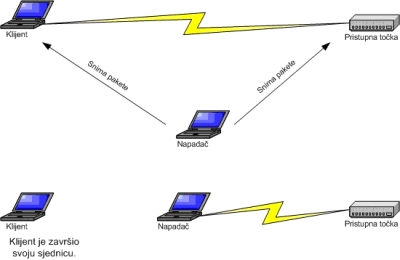

Napad ponavljanjem paketa (Packet Re-play Attack)

Napad ponavljanjem paketa je, također, usmjeren na povredu integriteta informacija na mreži. Ovaj napad se koristi kako bi napadač dobio pristup mreži, ali za razliku od prethodnog, ničim se ne utječe na sjednice koje su u tijeku. Napad se ne odvija u realnom vremenu nego se događa nakon što je klijent završio svoju sjednicu. Napadač snima sjednicu između klijenta i pristupne točke ili više takvih sjednica kako bi ih kasnije iskoristio. Kada klijent završi svoju sjednicu napadač ponavlja njegove pakete i tako dobiva pristup mreži. Bez daljnjih sigurnosnih prepreka napadač može koristiti sve ovlasti klijenta čiju je sjednicu snimio. Čak iako napadač ne može zaobići enkripciju koja se koristi na mreži on je u mogućnosti modificirati pakete kako bi oštetio integritet podataka.

Napad se može prikazati slijedećom slikom:

Kako se vidi postoji velik broj napada na WEP(od kojih su neki i u praksi uspješno izvedeni) i to samo govori u prilog činjenici da je WEP, a time i standard koji ga definira, krajnje nesiguran i kao takav bi što prije trebao biti zamijenjen sa nekim sigurnijim i boljim standardom koji bi u potpunosti uklonio navedene propuste.