|

FER, ZEMRIS

>>Eksperimentalna analiza postojanosti vodenih žigova

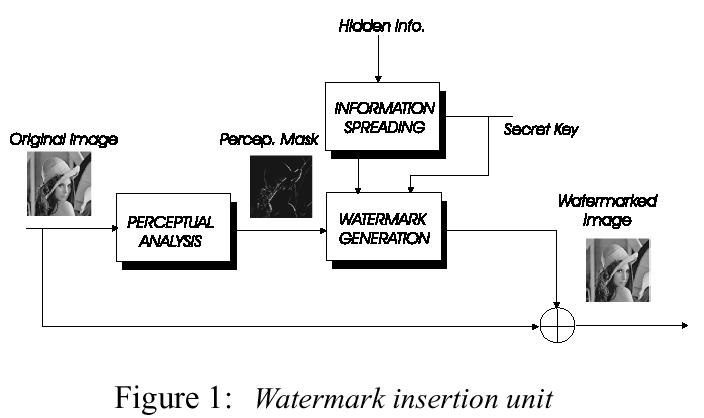

Autor: Krešimir Petrović e-mail:peloquin@fly.srk.fer.hr (MBR: 36355897) Sadržaj: Ljudski napori za prenošenjem informacije sakrivene unutar nekog drugog medija datiraju iz davne prošlosti. Tako je D. Kahn u svojoj knjizi "The Codebreakers" naveo priču iz "Histories of Herodotus" u kojoj je Hisitaeus tetovirao poruku na obrijanu glavu roba, te čekao da mu ponovo naraste kosa i poslao ga u Aristagoras kod Miletusa sa instrukcijama da ponovo obrije robovu glavu te tako dodje do poruke. Očigledno širina kanala nije tada bila problem, ali metode koje su tada korištene nisu puno različite od današnjih metoda koje se koriste u najboljim vodenim žigovima. U zadnjih desetak godina rezvitkom interneta i popularizacijom digitalnih tipova informacija svjedoci smo sve većih zahtjeva za zaštitom autorskih prava i dokazivanjem vlasništva nad digitalnim dokumentima. Razlog tome je prvenstveno vrlo jednostavno kopiranje takvih dokumenata. Kriptografija predstavlja efektivno rješenje za distribuciju takvih dokumenata ali se ona prvenstveno koncentrira na sigurnu komunikaciju umjesto zaštitom autroskih prava. Najbolji primjer je digitalna satelitska televizija koja spriječava neovlašteno gledanje (potrebna je kartica od davatelja usluga) emitiranog programa ali što se poslije toga događa ne može se se nadzirati jer se snimljeni materijal može lagano ilegano distribuirati bez da se zna tko je njegov izvorni vlasnik. Uslijed svega toga javlja se potreba za programima koji omogućuju zaštitu autorskih prava i tu je tehnika vodenog žiga došla do velikog izražaja. Vizualne oznake vlasništva koriste se već stoljećima u obliku markica, pečata, potpisa ili klasičnih vodenih žigova ali unatoč svemu zbog današnjih tehnika za manipulacijom podataka neprobojni digitalni vodeni žig postaje obavezan u većini primjena. Digitalni vodeni žig je poseban oblik informacije koji se dodaje podacima koje se žele žaštiti. To znači da detektiranje i uklanjanje vodenog žiga iz označenog dokumenta mora biti jako jako teško. Digitalni vodeni žig mora biti neprimjetan, ili ubačen tako da ne ometa upotrebu materijala koji je zaštičen. Osim nevidljivosti digitalni vodeni žig mora posjedovati još neki skup osobina koje zajedno čine robusnost vodenog žiga. Kao prvo vodeni žig mora biti otporan na standardne manipulacije koje mogu nastati slučajno ali i namjerno.Drugo, vodeni žig mora biti statički neuklonjiv, tj. statička analiza ne smije rezultirat ničim što bi pridonjelo samom napadu na žig. I na kraju digitalni vodeni žig mora podnijeti napade drugim žigovima. Struktura tipičnog sustava za ugradnju vodenog žiga Svaki sustav za ugradnju vodenog žiga sastoji se od dva različita djela: dio za ugradnju i dio za detekciju i izvlačenje. Neoznačena slika i prolazi kroz vizualni blok koji utvrduje koliko se određeni piksel može promjeniti a da se to ne primijeti u odnosu na orginalnu sliku. Vizualni blok uzima u obzir veću osjetljivost ljudskog oka na promjene na ravnim dijelovima i manju osjetljivost na promjene na rubovima.

Nakon što je takozvana perceptualna maska izračunata, informacija koja treba biti sakrivena se oblikuje pomoću izračunate maske preko cijele izračunate slike. Ta tehnika raspoređivanja je slična interleave tehnici koja se koristi u aplikacijama za pohranu podataka kao što je compact disk da se spriječi gubitak informacije zbog grebanja ili prašine. U našem slučaju glavni je razlog za to raspoređivanje da se osigura da informacija preživi kopiranje. Štoviše, način raspoređivanja koji se koristi ovisi o tajnom ključu, pa to jako otežava otkrivanje tajne informacije ako se ne poznaje ključ. Na kraju digitalni vodeni žig se dodaje originalnoj slici.

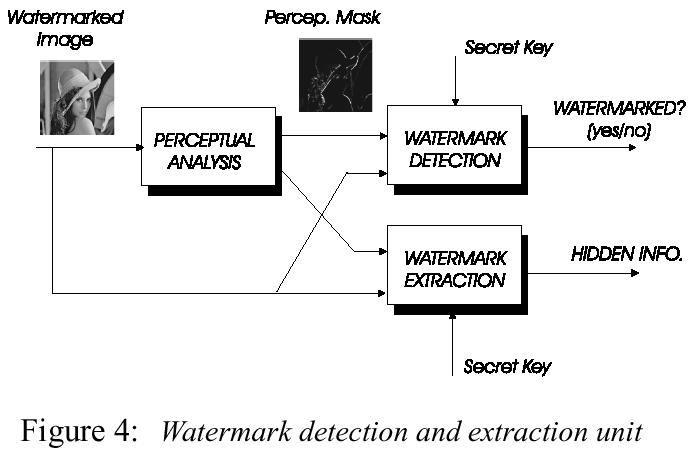

Na slici 4 je prikazana tipična konfiguracija za detekciju i izvlačenje digitalnih vodenih žigova. Detekcija vodenih žigova sadrži odlučivanje da li je određena slika uopće zaštićena vodenim žigom i pripadnim ključem. Ovdje je vrlo važan dio vjerojatnost točne detekcije Pd i vjerojatnost lažnog alarma Pf. Te dvije mjere nam omogućuju da usporedimo različite sheme vodenih žigova: Jedna metoda će biti bolja od druge ako postigne veću vrijednost Pd za konstantni Pf. Ovdje treba posebno obratiti pažnju: da bi algoritam za detekciju vodenih žigova bio koristan mora raditi sa vrlo malom vjerojatnošću lažnog alarma. Detekcija vodenih žigova sa najčešće radi uspoređivanjem označene slike i lokalno generirane verzije žiga na prijemnoj strani. Usporedba poprima visoku vrijednost kada se žig dobije pravim ključem. Kao što se vidi na slici nemoguće je unaprijediti performanse detektora eliminirajući originalni šum uzorkovan slikom. Jednom kad smo detektirali prisustvo vodenog žiga, moguće je izvući sakrivenu informaciju. Ta procedura je također sastavljena od međusobne usporedbe ali u ovom slučaju, za svaki bit informacije mora biti donešena individualna odluka na osnovi predznaka.

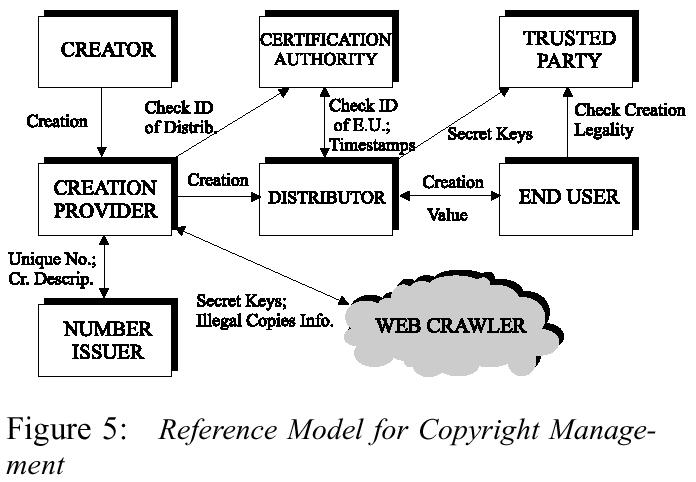

Distorzije i napadi na digitalni vodeni žig U praksi, digitalni vodeni žig može biti izmijenjen namjerno ili slučajno, tako da sustav za detekciju vodenog žiga mora biti sposoban da i nakon toga detektira i izvuče vodeni žig. Očigledno je da šum mora biti ograničen tako da ne unosi preveliku degradaciju u kvaliteti slike jer inače slike postaje neupotrebljiva.Kod namjernog napada, cilj napadača je degradirati uneseni vodeni žig bez toga da ozbiljnije ugrozi kvalitetu slike. To se sve izvodi bez da se poznaje vrijednost tajnog ključa koji je korišten za unos vodenog žiga, gdje leži cijela sigurnost algoritma. Sada ćemo prikazati jedne od najboljih napada. Neki od njih mogu biti slučajni ili namjerni zavisno od primjene. ŠumTo se može desiti u određenim primjenama korištenjem D/A i A/D pretvarača ili prilikom pogreške kod slanja. To napadač može iskoristiti sa primjenom vizualno oblikovanog šumom sa maksimalnom vrijednošću koja se ne primjećuje u kvaliteti slike.FiltriranjeNisko propusni filter, ne unosi značajniju degradaciju digitalno označenih slika ili zvuka, ali mogu jako utjecati na preformanse vodenog žiga koji ima puno spektralnih komponenti u visokim frekvencijama.OdsjecanjeOvo je vrlo uobičajni napad zbog toga što u većini slučajeva napadač je zainteresiran samo za mali dio označene slike ili neke frameove video sekvence. Sa ovim u vidu, da prežive, digitalni vodeni žigovi moraju biti raspoređeni preko dimenzija gdje se napad odvija.KompresijaOvo je uobičajno nenamjeran napad koji se događa često kod multimedijalnih sadržaja.Praktički sav zvuk i slike koji se distribuiraju internetom su na neki način kompresirane. Ako se od vodenog žiga zahtijeva da bude otporan na kompresiju, onda je uobičajeno da se proces ubacivanja žiga obavi u istoj domeni gdje se obavlja i kompresija.Na prijmer, DCT domena je vrlo otporna na JPEG kompresiju.Rotacija i skaliranjeOvaj napad je jedan od najboljih kod vodenih žigova, pogotovo zbog svoje uspješnosti kod mirnih slika. Detekcija i izvlačenje vodenog žiga više ne radi kada se na sliku primijeni rotacija ili skaliranje zato što ugrađeni žig i lokalno generirana verzija više ne dijele isti prostorni uzorak. Očigledno, bilo bi moguće sveobuhvatnim pretraživanjem različitih kuteva rotacija i faktora skaliranja naći optimalnu vrstu napada. U ovom slučaju ovo je jedino moguće ako imamo originalnu sliku ali to se vrlo rijetko dešava. Da bi se ovo spriječilo moglo bi se upotrijebiti transmormacije koje su rotacijski i skalabilno invarijantne kao na primjer Fourier-Mellin, ali ta transformacija dramatično smanjuje kapacitet sakrivene poruke. U svakom slučaju, javno dostupni programi ako npr. StirMark razbiju uniformne osi transformacije nepredvidljivim nelinearnim uzorkovanjem slike tako da invarijantne transformacije postaju neupotrebljive.U digitalnim vodenim žigovima kod zvučnih podataka također je dosta jednostavno napraviti nelinerane transformacije vremenske domene koje značajno otežavaju detekciju i izvlačenje digitalnih vodenih žigova. Statistička procjenaNapadač može procijeniti digitalni vodeni žig i onda ga pokušati odstraniti tako da oduzme procjenjenu vrijednost. Ovo je opasno ako vodeni žig ne ovisi samo o podacima. Pažnja sa različitim označenim objektima moguće je popraviti procjenu sa jednostavnim računanjem prosjeka. Ovo je dobar razlog za koristenje vizualne maske za kreiranje digitalnog vodenog žiga.Višestruki napad vodenim žigomNapadač može unositi vodeni žig na već označeni objekt i kasnije tvrditi da je on vlasnik. Najjednostavnije rješenje je vremenska oznaka (time stamp) koja se unosi u žig koja potječe od ovlaštene organizacije.Napad na različite nivoePostoji velik broj napada koji su usmjereni na način na koji se manipulira sa vodenim žigom. Na primjer moguće je zaobići mehanizam za kontrolu kopiranja sa dobrim kodiranjem podataka tako da se vodeni žig sakrije od raznih web pretraživača koji traže određeni vodeni žig, tako da se stvori određeni predodžbeni sloj koji mijenja način na koji se pohranjuju podaci. To se još i naziva "mosaic attack".Dig. vodeni žig kod video sekvenciU ovom slučaju uzet ćemo u obzir sve što je rečeno u prijašnjem tekstu. U ovom slučaju vremenska os može biti iskorištena za povećanje redundancije vodenih žigova. Kao i kod mirnih slika, vodeni žig može biti stvoren u prostornoj ili DCT domeni. U drugom slučaju rezultat se može direktno ugraditi u MPEG-2 samo što se moraju poduzeti posebne akcije za I, P i B frameove.Dig. vodeni žig kod audio zapisaPonovo, sve što je rečeno prije ćemo uzeti u obzir. U ovom slučaju, svojstvo vremenskog i frekvencijskog maskiranja ljudskog uha su korišteni za sakrivanje vodenih žigova i njihovo neutjecanje na kvalitetu zvuka. Najveći problem je sinkronizacija vodenog žiga sa audio datotekom, ali postoje tehnike za savladavanje ovog problema.Dig. vodeni žig kod tekstualnog zapisaOvaj problem, koji je u biti bio jedan od prvih problema koje je bio razmatran za sakrivanje informacija može biti riješen na dva načina:Na nivou samog ispisa, informacije se mogu enkodirat na način na koji su linije ili riječi razmatrane (Sa ovim načinom vodeni žig preživi i kopiranje). Na semantičkom nivou (ovo je potrebno kada je dan čisti tekst), ekvivalencija između riječi ili izraza može biti korištena za ugradnju dodanih informacija iako se posebna pažnja mora posvetiti da se ne ošteti izvorna smisao autora. Označavanje otiscima prstijuOvo je vrlo popularna metoda kod uređaja sa široku upotrebu (kao što su video kamere, audio rekorderi i sl.) gdje se unosi informacija o specifičnom uređaju (npr. identifikacijski broj) i vremenu nastajanja. Ovo se može također napraviti sa konvencionalnim digitalnim tehnikama ali sa vodenim žigovima postaje dosta teško za mjenjanje tog potpisa. Neke digitalne kamere već koriste ovaj način označavanja.Kontrola kopiranja i izvođenjaPoruka zapisana vodenim žigom može sadržavati informacije vezane za kopiranje i prikazivanje. Tada, poseban sigurnosni modul može biti dodan u opremu za kopiranje ili izvođenje te automatski izvlačiti informacije o dozvolama i blokirati daljnji proces ako je to potrebno. Da bi ova vrsta zaštite bila djelotvorna potreban je dogovor između proizvođača informacija (muzika ili filmovi) i prozivođača korisničke elektronike da uvedu kompatibilne detektore vodenih žigova u njihove video playere i rekordere. Ovaj je pristup uzet kod Digital Video (Versatile) Disc - DVD.Zahtjevi za robusnošću

Slični zahtjevi mogli bi se izvesti i za mirne slike, video i multimediju. Usprkos svemu tome prvo ćemo uzeti u obzir neke gotove sustave te vidjeti neke standardne napade na njih. Testiranje vodenih žigovaIako je tehnologija vodenih žigova relativno mlada, postoji mnogo radova i gotovih programa na tu temu. Na žalost vrlo malo je truda uloženo u to da se vodeni žigovi dovedu do nekakve standarizacije. Tu ćemo prikazati napade sa nekim javno dostupnim metodama i programima.Ovdje ćemo se baviti sa nekoliko vrsta napada koji uništavaju ili pokazuju na ozbiljne nedostatke nekoliko shema za unošenje vodenih žigova.Neke od shema su:

Jitter napadPolazište u određivanju napada na sustav audio vodenih žigova je bilo to da razmatramo audio sheme koje svoje informacije zapisuju u manje značajne bitove određene ključem. Jednostavan i u činkovit napad na takvu shemu je unošenje jittera u signal. U ovoj implementaciji podijemo signal u dijelove od 500 uzoraka te ili dupliramo jedan ili obrišemo jedan uzorak tako da kao rezultat dobijemo 499 ili 501 uzorak. Nakon toga dijelove ponovo spojimo skupa. Ova je izmjena gotovo neprimjetna kada se propusti kroz filter, čak i kod klasične muzike, ali jitter spriječava da označeni bitovi budu locirani.U više sofisticiranijoj implementaciji, možemo ponovo uzorkovat dijelove sa manjom ili većom frekvencijom.Ovo se oslanja na sbosobnost uha da ralikuje određene frekvencije.

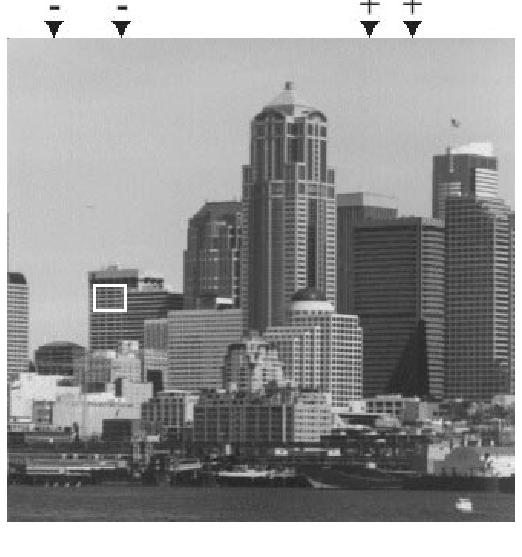

Ovakva izmjena na slici dovoljno velikog format je praktički nevidljiva ali dovoljna da onesposobi sustav temeljen na toj tehnici StirMark napadPrateći ovaj jednostavan napad nakon što smo upoznali neke programe za zaštitu vodenim žigom postaje nam jasno da usprkos tome što neke od predloženih ozbiljnih shema mogu preživjeti osnovne manipulacije tj. manipulacije koje se mogu napraviti lagano sa standardnim alatima, kao što su rotacija, ponovno uzorkovanje, mjenjanje veličine, kompresija sa gubitkom i neke druge, ne mogu se nositi sa njihovim kombinacija.Tu nastupa StirMark. StirMark je generički alat razvijen za jednostavan test robusnosti sustava za implementaciju vodenih žigova te ostalih stenografskih tehnika. U njegovj najednostavnij verziji, StirMark simulira proces ponovnog uzorkovanja tj. unosi istu vrstu greske u sliku kao printanje na visoko kvalitetnom printeru te ponovno skeniranje na visoko kvalitetnom skeneru. On primjenjuje male geometrisjke distorzije: slika je malo razvučena,pomaknuta ili rotirana za mali ali neprijetan kut te ponovno uzorkovana koristivši ili bi-linearnu ili Nyquistovu interpolaciju.

Nakon svega toga primjeni se prijenosna funkcija koja donosi glatko raspodjeljenu grešku u sve uzorke. Ovo emulira malu nepreciznost nastalu zbog nelinearne analogno-digitalne konverzije koja se nalazi kod skenera i prikaznih uređaja. StirMark unosi praktički neprimjetan gubitak kvalitete slike ako se primjeni samo jednom. Ako se primjeni više puta gubitak kvalitete postaje očigledan. Sa ovim jednostavnim geometrijskim distorzijama možemo zbuniti većinu sustava za implementaciju vodenog žiga koji se nalaze na tržištu. Netko bi mogao pomisliti da je dosta jednostavno poboljšati svojstva vodenih žigova na način da se pokuša predvidjeti vrstu napada krištenih od pirata, recimo mogli bi pokušati primjeniti tehniku sa ugrađivanjem više vrsta žiga pod prigodnom inverznom transformacijom kao npr. Fourier-Mellin da se može nositi sa rotacijom i skaliramnjem. Ali unatoč svemu tome moguće je stvoriti distorziju (kombinacijom distorzija) koja će ukloniti ili barem učiniti nečitljivim digitalni videni žig, dok će vizualna kvaliteta slike ostati neumanjena. Mosaic napadOvaj je napad motiviran automatskim sistetmom za detekciju piratslih sadržaja, koji se sastoji od sustava za detekciju vodenih žigova + "web crawler" koji skida slike sa interneta i provjerava da li sadrže vodeni žig.

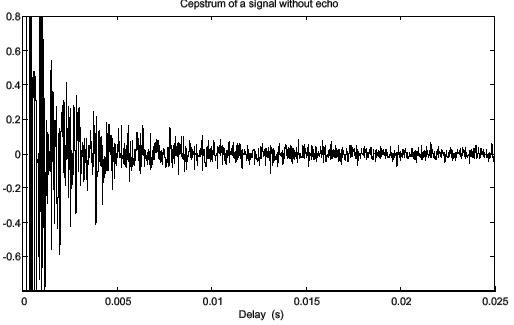

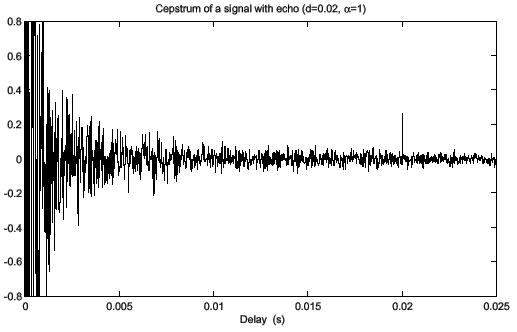

Mosaic napad se sastoji od toga da sliku rasijeće na više manjih slika, koji se posebno poredaju na internet stranici tako da internet pretraživač spoji dijelove u jednu sliku. Ovaj tip napada je dosta općenit jer svi sustavi za digitalne vodene žigove zahtjevaju sliku određene veličine (ne može se sakriti informacija u jedan bit). Ako se slika rasjeće u dovoljno malih komadića detektor vodenih žigova neće biti u mogućnosti prepoznati ugrađeni žig. Veličina dijela slike u kojem detektor može detektirati vodeni žig ovisi o tehnici koja se primjenjuje ali pošto većina komercijalnih žigova nije dostupna teško je odrediti neku minimalnu vrijednost. Napad na shemu sa skrivenom jekomJedna od rjetkih shema dovoljno robusna da je otporna na jitter napad je shema sa skrivenom jekom, koja skriva informaciju u zvuku tako da doda jeku sa vrlo kratkim kašnjenjem. Metoda skrivene jeke se oslanja na činjenicu da ljudsko uho ne može registrirati jeku kratkog trajanja (recimo 1 ms) te ugrađuje skrivene podatke u audio signal sa jekom kašnjenja l i amlitude A. |Korištenjem dvije vrste jeke moguće je enkodirati jedinice i nule. Za tu svrhu originali signal je podjeljen u dijelove random duljine. Svaki od tih dijelova sadrži jedan bit informacije.Kašnjenje jeke se bira između 0.5 i 2 milisekunde i najbolja relativna amplituda jeke je oko 0.8. Prema nastajanju jeke, dekodiranje uključuje detekciju početnog kašnjenja i autokorelacije kodiranog signala korištenog u ove svrhe. Očigledan napad na ovu shemu bio bi detektiranje jeke i njezino uklanjanje jednostavno invertiranjem konvolucijske formule; jedino je problem detektirati jeku bez znanja o originalnom objektu ili o parametru jeke. to se zove "slijepo uklanjanje jeke" u literaturi o obradi signala i poznat je kao težak problem.

Postupak uklanjanja se sastoji od detektiranja jeke koja je od 0.5 do 3 milisekunde kašnjenja. Ispod 0.5 milisekunde funkcija umetanja žiga ne radi dobro a iznad 3 milisekunde dolazi do degradiranja kvalitete zvuka. Uklanjanje se radi tako da mijenjamo amplitudu jeke te je pokušamo ukloniti. Ako funkcija za detektiranje jeke još uvijek detektira jeku tada promjenimo ampitudu i pokušamo ponovo. ZaključakU ovom smo dokumentu pokazali da je većina shema za implementaciju vodenog žiga ranjiva na napade koji uključuju nivoe distorzije koji su nevidljivi za ljudsko oko. Većina komercijalnih shema na tržištu pružaju samo malu mjeru zaštite od od napada. Velika većina od njih ne može preživjeti napad StirMarka, jednostavnog softvera koji je u public domeni tj. dostupan je svima.Ovdje je također pokazano napad na jedan od izuzetaka kod vodenih žigova, shema sa skrivenom jekom. Zbog svega ovoga stenografija kao jedna od mlađih znanosti morati će proći kroz isti proces razvoja kao i kriptografija, koji će dovesti do više robusnijih sustava. Prema iskustvima u napadima na postojeće sheme uvjerili smo se da sustavi koji teže tome da zadovoljavaju sve zahtjeve za ugradnju vodenih žigova (kao npr. IFPI) ne prođu na testu. Ako zadovolje zahtjev za robusnošću tada im je količina pohranjenih podataka premala. To nije nimalo začuđujuće kada se uzme u obzir da je sadržaj informacija kod mnogih muzučkih formata samo nekoliko bita po sekundi, pa je očekivanje da se ubaci 20 bita po sekundi bez unošenja šumova nerealna. Još jedan zaključak koji je izveden iz ovog razmatranja vodenih žigova je da sam problem "vodenih žigova" je previše apstraktan. Naprotiv ne postoje pojedinačni problemi nego čak grupe problema. Prema tome ne očekuje se neko kompletno rješenje koje bi pokrilo sve probleme. Ustupci između količine sakrivenih podataka i robusnosti same sheme bit će kritični kod dizajniranja specifičnog sustava. © Zavod za Elektroniku,

Mikroelektroniku, Računalne i Inteligente Sustave

|