|

Dodatak C - Sigurnost radnog mjesta

Svrha

Pravilnik o sigurnosti radnog mjesta namijenjen je korisnicima informacijskog sustava ZEMRIS s ciljem pobude svijesti o IT sigurnosti kroz obavljanje svakodnevnih zadataka na računalu, korištenju Interneta, upotrebi elektronske pošte, postupanja s osjetljivim podacima, korištenjem aplikacija. Korisnici također moraju biti svjesni da upravo oni imaju kritičnu ulogu u održavanju uspješne informatičke sigurnosti.

Rukovanje zaporkama

Korisnici često smatraju kako ne moraju brinuti o sigurnosti jer njihovo računalo ne sadrži vrijedne informacije. No kompromitiranjem jednog osobnog računala u lokalnoj mreži ili jednog korisničkog računa na poslužitelju napadač je probio obrambenu liniju i otvorio prolaz za napade na važnije sustave i informacije. Dok snaga računala neprestano raste, ljudske sposobnosti stagniraju. Današnja računala mogu brzo dešifrirati jednostavne zaporke, dok u isto vrijeme većina ne može pamtiti složene zaporke dugačke osam znakova. Stoga je svaki korisnik dužan pridržavati se pravila korištenja zaporki, te biti svjestan da nepridržavanjem pravila nije moguće uspostaviti kvalitetnu zaštitu cjelokupnog sustava.

Pravila korištenja zaporki

1. Minimalna dužina zaporke

- Kratku zaporku lakše je probiti.

- Minimalna dužina zaporke je 6 znakova.

2. Ne koristiti riječi iz rječnika

- Hakeri posjeduju zbirke suvislih riječi (riječi iz rječnika, imena, prezimena itd.).

- Izborom suvisle riječi haker lako probije zaporku.

3. Izmiješati mala i velika slova s brojevima

- Zaporku je bitno odabrati na taj način da ju lako pamtimo (ne smijemo ju zapisivati) i da je teška za probiti. Primjer - rA4unaL0; na prvi pogled besmislena i teška za pamćenje, ova je zaporka izvedena iz riječi računalo. Polazište je pojam koji lako pamtimo, ali onda po nekom algoritmu vršimo zamjenu znakova.

4. Ne koristiti imena bliskih osoba, ljubimaca, datume...

- Takve se zaporke lako otkriju socijalnim inženjeringom.

5. Trajanje zaporke

- Promjena zaporke smanjuje vjerojatnost njezina otkrivanja. Neki korisnici naizmjence koriste dvije standardne zaporke. Iako su dvije zaporke bolje nego jedna, ipak se ovakvim trikovima izigrava osnovna svrha promjene lozinki.

6. Tajnost zaporke

- Korisnici su odgovorni za svoju zaporku i ni u kom je slučaju ne smiju otkriti, čak ni administratorima sustava.

- Hakeri nastoje izmijeniti zaporke lažno se predstavljajući kao administratori. Pravi administratori imaju mogućnost rješavanja problema i bez poznavanja korisničkih zaporki.

7. Čuvanje zaporke

- Zaporke se ne smiju ostavljati na papirićima koji su zalijepljeni na ekran, ostavljeni na stolovima ili u ladici. Korisnik je odgovoran za tajnost svoje zaporke te mora naći način da je sakrije.

- Ukoliko korisnik zaboravi zaporku, administrator će mu omogućiti da unese novu.

Antivirusna zaštita

Maliciozni programi (u koje spadaju virusi, crvi, trojanski konji itd.) su svi oni programi kojima je svrha zlonamjeran učinak na računalo (računalni sustav) ili koji obavljaju akcije na računalu bez znanja (pristanka) korisnika.

Na koji način se zaštititi

Da bi računalo bilo zaštićeno od malicioznih programa, korisnik je dužan pridržavati se nekoliko jednostavnih pravila:

- na svakom računalu mora biti instaliran antivirusni program,

- baza podataka s informacijama o novim virusima mora biti redovito ažurirana,

- korisnik mora provoditi provjere na prisutnost virusa kod svih datoteka na elektroničkim medijima nesigurnog ili neautoriziranog porijekla ili datoteka nabavljenih preko neprovjerenih mreže (uključujući Internet),

- činiti provjeru na prisutnost virusa kod svih privitaka elektroničke pošte i preuzetih datoteka,

- korisnik ne smije svojevoljno isključivati antivirusnu zaštitu,

- korisnik ne smije otvarati datoteke sumnjivog sadržaja,

- u programu za pregled pošte treba isključiti mogućnost automatskog otvaranja primljene pošte.

Ukoliko sumnjate u zaraženost vašeg računala malicioznim programom (neobična tromost računala pri radu), svakako učinite sljedeće:

- kontrolom tipki Ctrl+Alt-Del otvoriti Windows Task Manager,

- otvoriti karticu Processes,

- kartica Processes daje na uvid aktivne procese,

- ukoliko primijetite sumnjivi proces kopirajte njegove ime (s ekstenzijom) u Internet tražilicu Google (www.google.com) ili bilo koju drugu tražilicu te pokrenite pretragu,

- ukoliko je među rezultatima pretrage pronađena stranica s riječju virus, malware, trojan vjerojatno se radi o malicioznom programu i svakako kontaktirajte voditelja sigurnosti.

Sigurnost radne okoline

Da bi sigurnost radne okoline bila zadovoljena potrebno je pridržavati se čistog stola. Između ostalog korisnik je dužan pridržavati sljedećih pravila:

- važne informacije moraju biti fizički nedostupne svim osobama koje im nemaju pristup,

- kada nije u blizini radnog mjesta korisnik mora onemogućiti pristup sadržaju računala.

Uporaba elektroničke pošte

Elektronička pošta dio je svakodnevne komunikacije, poslovne i privatne, no njeno korištenje može ozbiljno ugroziti sigurnost informacijskog sustava.

Potencijalne prijetnje i ranjivosti elektroničke pošte:

- Virusi

- Elektronička pošta može biti malicioznog karaktera - u privitku je datoteka koja sadrži virus,

- Nesigurnost protokola

- Poruke putuju kao običan tekst, te ih je lako pročitati ili izmijeniti sadržaj,

- Lako je krivotvoriti adresu pošiljatelja,

- Nezgode

- Pritiskom na krivu tipku ili odabirom krivog korisnika u adresaru poruka može doći neželjenom korisniku (ili više njih).

Da bi prijetnje informacijskom sustavu izazvane neprimjerenom uporabom elektroničke pošte sveli na minimum, potrebno je pridržavati se sljedećih pravila:

- elektroničku poštu ne smijete koristiti za slanje uvredljivih, omalovažavajućih, seksualno uznemiravajućih i drugih poruka sličnog sadržaja,

- nije dozvoljeno slanje lančanih poruka kojima se opterećuju mrežni resursi,

- svaka napisana poruka smatra se dokumentom. Nemate pravo poruke koju su poslane Vama osobno proslijediti dalje bez odobrenja autora,

- svaku poruku koja sadrži privitak sumnjivog sadržaja obavezni ste provjeriti antivirusnim programom,

- zavod ima pravo filtriranja poruka s namjerom da zaustavi neželjenu elektroničku poštu (eng. spam),

- u slučaju incidenta, Zavod ima pravo pregleda svih podataka (uključujući elektroničku poštu),

- poruke koje su dio poslovnog procesa nužno je arhivirati i čuvati propisani vremenski period,

- korisnik ne smije slati masovne poruke, bez obzira na njihov sadržaj.

Socijalni inženjering

Socijalni inženjering vrsta je napada na računalne sustave s ciljem nagovaranja ljudi da ispune zahtjeve napadača. Tu se prvenstveno radi o načinu skupljanja podataka do kojih napadač legalnim putem ne bi mogao doći. Pri tome se ne iskorištavaju propusti implementacija operacijskih sustava, protokola i aplikacija, nego se napad usmjerava na najslabiju kariku cjelokupnog lanca - ljudski faktor.

Najčešće metode prijevare:

- Lažno predstavljanje - najčešća metoda napada, postupak u kojem se napadač predstavlja kao neka druga osoba,

- Uvjeravanje/nagovaranje - nagovaranje ili uvjeravanje je postupak pri kojem napadač nagovara i uvjerava žrtvu da obavi postupke koje mu nalaže napadač,

- Stvara odgovarajuće situacije - napadač stvara "plodno tlo" za izvršenje napada na način da iskoristi žrtvine slabost; primjer takvog napada je zbližavanje sa žrtvom kako bi došao do informacija, iskorištavanje nespremnost ili nepažnju žrtve kako bi učinila pogrešan potez i sl.,

- Moralna odgovornost - žrtva pokuša pomoći napadaču jer osjeća da je to njena moralna obveza; žrtve nisu svjesne da na taj način odaju korisne informacije napadaču,

- Želja za pomaganjem - iskorištavanje želje žrtve da pomogne drugima; čest je slučaj da napadač uvjeri žrtvu da će on postupiti isto u situaciji kada žrtvi bude trebala pomoć,

- Iskorištavanje starih veza i korupcije - napadač stvara odnos koji je dovoljan za stjecanje povjerenja ili potkupljuje korisnika koji mu odaje željene informacije.

Načini izvršenja napada:

- Telefonski inženjering - jedan od najčešćih i najlakših načina izvršavanja socijalnog inženjeringa; napadač naziva npr. jednog od zaposlenika te svojim komunikacijskim vještinama lako stiče njegovo povjerenje,

- Pretraživanje otpada - jedan od načina sakupljanja informacija je pretraživanje otpada pri čemu se saznaje mnogo korisnih informacija za izvođenje napada,

- Korištenjem Interneta - brojni su načini prikupljanja informacija putem Interneta, a najčešći je slanjem lažnih poruka elektroničkom poštom. Na taj načni moguće je doći do vrlo tajnih informacija kao što su zaporke i osobni podaci,

- Zavirivanje - tip socijalnog inženjeringa pri kojemu napadači pokušavaju očitati žrtvine pokrete kako bi dobili željene podatke. Primjer ove tehnike je gledanje pokrete ruke prilikom ukucavanja PIN-a na bankomatu ili pri upisivanju zaporke prilikom prijave na sustav,

- Forenzička analiza - do korisnih informacija napadač može doći pregledom nepažljivo odbačenih medija (CD, DVD, memorijske kartice, diskovi, USB memorije i sl).

Metode zaštite

Jedini mogući način zaštite od socijalnog inženjeringa je educiranje korisnika uz implementiranje sigurnosnih kontrola pristupa i fizičke sigurnosti. Sve druge tehnike automatske detekcije, bilježenja i suprotstavljanja u ovoj vrsti napada nisu djelotvorne.

Educiranjem korisnika sprječavaju se oni napadi kod kojih žrtve zbog neznanja pružaju napadaču željene informacije. Educiranje korisnika treba sadržavati upute kako prepoznati socijalni inženjering i na koji način pravilno reagirati.

Phishing

Phishing je vrsta napada u kojem napadač putem elektroničke pošte ili lažnih Internet stranica pokušava doći do povjerljivih informacija u cilju stjecanja financijske koristi. Najčešće je riječ o zaporkama, PIN brojevima, brojevima kreditnih kartica te drugim sličnim povjerljivim informacijama. Ukoliko napadač uspješno obavi napad i prikupi željene informacije, pruža mu se mogućnost pristupa informacijskim sustavima financijskih ustanova ili nekim drugim sustavima preko kojih može steći određenu financijsku korist.

Tijek provođenja phishing napada moguće je podijeliti u tri faze:

- osmišljavanje i pripremanje napada,

- provođenje napada,

- prikupljanje povjerljivih informacija i njihovo iskorištavanje.

Prva faza, osmišljavanje i pripremanje napada najvažniji je dio napada. U toj fazi napadač pokušava skupiti što više informacija o žrtvi, o detaljima žrtvinog operacijskog sustava i informacijskog sustava itd. Što više informacija posjeduje, napadač će s većom vjerojatnošću uspješno obaviti napad i ostati neotkriven.

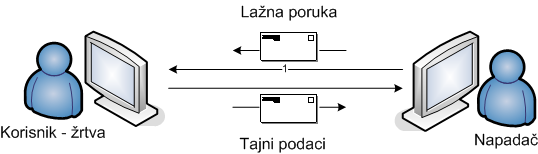

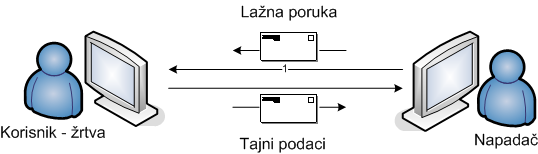

Druga faza je provođenje napada. Način provođenja napada ovisiti će o prikupljenim podacima u prvoj fazi. Slika C.1. shematski prikazuje napad elektroničkom poštom:

Slika C.1. - Primjer phishing napada elektroničkom poštom

Napad elektroničkom poštom realizira se tako da napadač slanjem elektroničke pošte potakne korisnika na odavanje željenih informacija. Jedan od primjera ovog napada prikazan je slikom: napadač šalje korisniku žrtvi lažnu poruku tako da se predstavi kao financijska ustanova. U poruci traži da žrtva hitno pošalje tajne podatke zbog provjere ili gubitka dijela podataka. Ukoliko korisnik ne primijeti prijevaru, šalje napadaču poruku u kojoj su sadržani tajni podaci. Napad je uspješno realiziran i napadač je došao do željenih podataka. Ovaj napad je najjednostavniji, a realizacija ovisi o needuciranosti korisnika žrtve. Ukoliko je žrtva naivna, vjerojatnost uspješnosti napada je relativno velika.

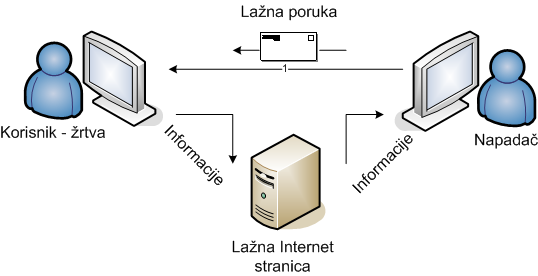

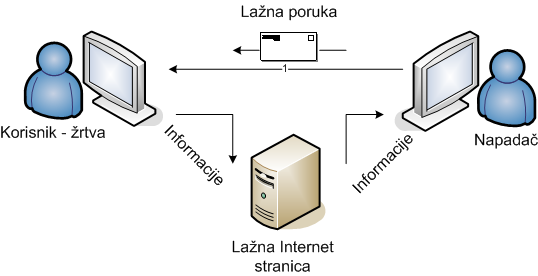

Druga metoda napada elektroničkom poštom je pozivanje korisnika žrtve na lažne Internet stranice. Slika C.2. shematski prikazuje opisani napad.

Slika C.2. - Primjer phishing napada lažnom Internet stranicom

Primjer tijeka napada: korisnik žrtva dobiva lažirani e-mail. U poruci se poziva da zbog određenog razloga posjeti Internet stranice financijske ustanove. Iako žrtva ne sumnja u vjerodostojnost, Internet stranice navedene u poruci su lažirane. Naime, lažne stranice vrlo je teško uočiti. Na primjer, ukoliko je originalna adresa www.financijskaustanova.hr, lažna adresa može biti www.financijska-ustanova.hr. Prosječni korisnik će teško zamijetiti ove razlike stoga treba biti vrlo oprezan. Osim sličnosti u nazivu, lažirane stranice vizualno su identične originalnim Internet stranicama, stoga korisnici ne sumnjaju u bilo kakav oblik prijevare. Cilj napadača je da se korisnik pokuša prijaviti na sustav na lažnoj Internet stranici. Ukoliko se korisnik pokuša prijaviti, vjerojatno će dobiti poruku o trenutnom nefunkcioniranju sustava. No napadaču to više nije važno. Unosom podataka od strane korisnika napadač je dobio željene podatke za pristup originalnom sustavu banke ili bilo kojeg drugog informacijskog sustava.

Opisani oblici napada su napadi u kojima rezultat napada ovisi o reakciji korisnika. Ostali oblici napada temelje se na sposobnostima napadača da iskoriste propuste u komunikacijskim protokolima, operacijskim sustavima, softveru, sigurnosnim kontrolama itd., te ne ovise o reakcijama korisnika i stoga neće biti detaljnije obrađene.

Sigurnost medija

Mediji su resursi zavoda koji služe za pohranu podataka. Kao takvi igraju veliku ulogu u sigurnosti. Dolaskom do medija na kojem su pohranjeni povjerljivi podaci ili podaci za internu uporabu, napadaču mogu biti otvorena vrata za obavljanje zlonamjernih radnji.

Budući korisnici za razmjenu podataka koriste isključivo prijenosne medije (CD, DVD, USB memorije, štampana izvješća itd.), pravilnik o sigurnosti medija definira:

- svi mediji moraju biti pohranjeni na sigurnom i zaštićenom mjestu,

- svi mediji moraju biti čuvani prema specifikacijama proizvođača,

- mediji s povjerljivim podacima ne smiju se davati na korištenje neovlaštenim korisnicima,

- svako dijeljenje medija s povjerljivim podacima mora biti dokumentirano,

- potrebno je tražiti ovlaštenje za uklanjanje medija iz organizacije, te se mora voditi zapis o takvim aktivnostima,

- ako više nisu potrebni, treba obrisati prijašnje sadržaje svakog ponovno iskoristivog medija koji će biti uklonjen iz organizacije.

Uklanjanje medija

Svrha pravilnika o uklanjanju medija je smanjiti rizik od "curenja" osjetljivih informacija koje može nastati nepravilnim odbacivanjem medija ukoliko medij više nije potreban. Kako bi se rizik "curenja" sveo na minimum potrebno je uspostaviti formalne smjernice za sigurno uklanjanje medija.

Osim definiranja smjernica, važno je naglasiti da je uklanjanje osjetljivih medija treba biti provjereno i dokumentirano.

Lista dokumenata koji mogu zahtijevati sigurno uklanjanje:

- optički mediji (CD, DVD..),

- USB memorije,

- papirnati dokumenti,

- snimljeni glas,

- indigo papir,

- traka za printer,

- sistemska dokumentacija itd.

Smjernice:

- sve medije klasificirane kao osjetljive, koji više nisu za uporabu, potrebno je ukloniti na način da nitko ni na koji način nije u mogućnosti doći do podataka (ili dijela podataka) pohranjenih na mediju,

- papirnate i optičke medije potrebno je ukloniti pomoću aparata za uklanjanje medija,

- USB i ostale memorije potrebno je ukloniti prema pravilima proizvođača ili fizičkim djelovanjem na medij,

- ostale medije potrebno je ukloniti fizičkim djelovanjem, posebnim uređajima ili na treći način prema preporukama stručnjaka.

|