Kako je navedeno IEEE je ovime nastojao pružiti korisnicima bežičnih mreža bolju sigurnost prvenstveno kroz bolju autentifikaciju korisnika mreže što rješava dobar dio trenutnih sigurnosnih problema. 802.1X standard nastoji omogućiti pristup mreži samo pravim korisnicima mreže preko boljeg sustava autentifikacije. 802.1X radi na MAC podsloju drugog sloja OSI modela. Pridruživanje mreži izvedeno je preko portova. U standardu port ima značenje združivanja( association ) klijenta i pristupne točke.

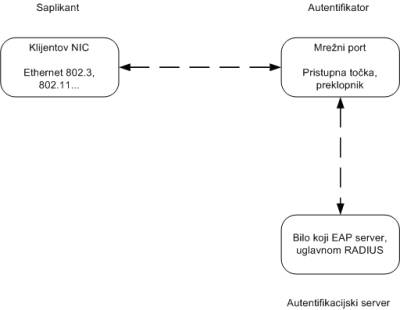

Standard 802.1X pruža arhitektonsku okosnicu( framework ) nad kojom korisnici mogu koristiti razne metode autentifikacije npr. autentifikacija certifikatima, pametnim karticama, jednokratnim lozinkama. Pruža pristup mreži baziran na portovima( port-based ) za mrežne tehnologije kao što su Token Ring, FDDI, 802.11, 802.3 LAN. 802.1X pruža sigurnosnu okosnicu apstrahirajući tri osnovna entiteta: supplicant , autentifikator ili mrežni port te autentifikacijski poslužitelj. Supplicant je entitet koji koristi usluge autentifikatora koje mu on nudi preko portova. Autentifikator može biti preklopnik ili pristupna točka. Supplicant se autentificira preko autentifikatora autentifikacijskom poslužitelju koji tada nalaže autentifikatoru da dozvoli pristup supplicant u mreži. Pretpostavka je da svi autentifikatori komuniciraju sa istim, centralnim, autentifikacijskim poslužiteljom. U praksi se taj poslužitelj može, radi rasterećenja, nalaziti fizički na više lokacija no u logičkom smislu on je samo jedan.

Tri entiteta u 802.1X standardu se mogu prikazati slijedećom slikom:

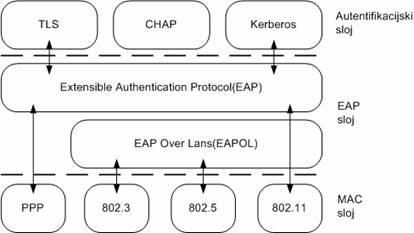

802.1X standard koristi EAP (Extensible Autenthication Protocol) kao podlogu za široku lepezu autentifikacijskih mehanizama. EAP je izgrađen oko izazov-odgovor (challenge-response) paradigme. EAP je prvotno namijenjen korištenju u ''žičanim'' mrežama, no kasnije je implementiran za korištenje u bežičnim mrežama. EAP stog se može prikazati slijedećom slikom:

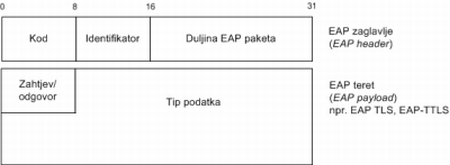

Postoje četiri osnovna tipa poruka u EAP protokolu:

• EAP zahtjev( EAP Request )

• EAP odgovor( EAP Response )

• EAP uspjeh( EAP Success )

• EAP neuspjeh( EAP Failure )

Poruka EAP zahtjev je izazov koji šalje supplicant , a EAP odgovor je odgovor autentifikatora supplicant u. Druge dvije poruke izvještavaju supplicant o ishodu.

Sam EAP paket se enkapsulira(ukoliko se EAP koristi u bežičnoj mreži) unutar EAPoL(EAP over LAN) paketa. EAPoL paketi služe za komunikaciju između supplicant a i autentifikatora preko mreže. Postoji tri vrste EAPoL paketa:

• EAPoL Start

Nalaže autentifikatoru da počne proces autentifikacije.

• EAPoL Logoff

Obavještava autentifikatora da se korisnik odjavljuje s mreže.

• EAPoL Key

Nosi informaciju o WEP dijeljenom ključu.

Sam EAP paket se enkapsulira unutar EAPoL paketa. EAP paket je prikazan na slijedećoj slici:

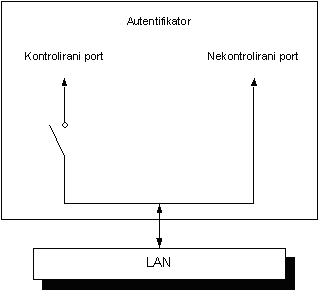

EAP je proširiv protokol u smislu da se unutar EAP zahtjeva/odgovora može enkapsulirati bilo koja metoda autentifikacije. EAP radi na drugom(podatkovnom) sloju OSI modela. Također ima mogućnost da sve zahtjeve za autentifikaciju preusmjeriti ka centralnom RADIUS poslužitelju što je daleko bolje rješenje od onoga u kojemu bi se svaki port brinuo o autentifikaciji pojedinog korisnika. Kako bi korisnik mogao pristupiti mreži, pristupna točka mora omogućiti EAP paketima da prođu do poslužitelja. Zbog toga autentifikator koristi dualni način rada portova: nekontrolirani portovi( uncontrolled ports ) i kontrolirani portovi( controlled ports ). Nekontrolirani portovi ne dopuštaju nikakav drugi promet osim EAP paketa. Ovaj model je kompatibilan sa klijentima koji ne podržavaju 802.1X standard. Naime administrator može promet sa takovim klijentima preusmjeriti na nekontrolirane portove i time im omogućiti pristup mreži. Model portova se može prikazati slijedećom slikom:

Sigurnosni ciljevi 802.1X standarda

Postoji nekoliko sigurnosnih ciljeva koje nastoji ispuniti 802.1X standard. Ovdje će biti navedeni:

• Kontrola pristupa i mogućnost međusobne autentifikacije

Zbog same naravi bežičnih mreža dizajneri mreže nisu uvijek u mogućnosti ograničiti propagaciju radio signala unutar granica organizacije. Zbog toga mreže mogu biti izložene napadu sa parkirališta. Da bi se to spriječilo sigurnosna okosnica mora imati način za strogu kontrolu pristupa mreži kao i za obostranu autentifikaciju klijenta i pristupne točke na razini svakog pojedinog paketa. Dakle svaki paket se mora moći autentificirati.

U samom protokolu je to ostvareno na način da autentifikator i autentifikacijski poslužitelj komuniciraju preko RADIUS protokola. Svaki autentifikator ima dijeljeni tajni ključ sa severom. Sve RADIUS poruke sadrže Request Authenticator polje koje je sažetak napravljen HMAC-MD5 funkcijom kosanja s dijeljenom tajnom kao ključem. Ovo polje postavlja RADIUS poslužitelj, a provjerava pristupna točka(autentifikator). Pristupna točka postavlja polje EAP Authenticator na sličan način. Ova dva polja pružaju autentifikaciju paketa kao i zaštitu integriteta prometa između pristupne točke i RADIUS poslužitelja u pozadini.• Fleksibilnost i skalabilnost

Bežične mreže imaju široko područje primjene - od mreža unutar velikih korporacija koje imaju visoke sigurnosne zahtjeve pa sve do javnih bežičnih mreža koje pružaju pretplatnicima uslugu pristupa Interneta gdje se sigurnosni zahtjevi svode na posjedovanje korisničkog imena i lozinke bez enkripcije podataka. Standard mora biti dovoljno fleksibilan da zadovolji potrebe svih korisnika bežičnih mreža.

Odvojivši autentifikatora od samog procesa autentifikacije(klijenta autentificira RADIUS server) 802.1X dopušta iznimnu skalabilnost. Fleksibilnost je ostvarena preko EAPOL poruka u koje se mogu enkapsulirati sve vrste EAP paketa .• Sveprisutna sigurnost

Najistaknutije svojstvo bežičnih mreža je mobilnost korisnika. Zbog toga je dizajnom okosnice korisnicima osigurati mogućnost autentifikacije bez obzira na to jesu li u svojoj domaćoj mreži ili u tuđoj. To je omogućeno razdvajanjem autentifikatora i autentifikacijskog poslužitelja na dva različita entiteta.• Stroga povjerljivost podataka

Bežični medij zbog svojih svojstava ne osigurava dovoljnu povjerljivost podataka jer svatko sa prikladnom opremom može prisluškivati komunikaciju klijenta i pristupnih točke. Zbog toga standard mora pružiti prikladnu potporu za zaštitu povjerljivosti podataka kroz dinamičku izmjenu ključeva za enkripciju podataka između klijenta i pristupne točke.

EAP je veoma fleksibilan standard koji se može implementirati na više različitih načina. To omogućava standardu 802.1X da ispuni sigurnosne zahtjeve koje se pred njega postavljaju. 802.1X standard sadrži široku lepezu EAP metoda koje se mogu koristiti. Svaka od metoda ima svoje prednosti i mane. Njihov opis sada slijedi.

MD-5

MD-5 je EAP ekvivalent PPP CHAP protokolu u kojemu se koristi jednosmjerna funkcija kosanja( hash ) u kombinaciji sa dijeljenom tajnom i izazovom kako bi se provjerilo da li supplicant poznaje dijeljenu tajnu. MD-5 se smatra osnovnim sigurnosnim mehanizmom i kako takav nije preporučljiv za sustave koji zahtijevaju visoku razinu sigurnosti. Naime, kao i svi mehanizmi koji koriste slučajni izazov u kombinaciji sa lozinkom i jednosmjernom funkcijom kosanja, osjetljiv je na napad rječnikom( dictionary attack ). Naime ako napadač uspije presresti i snimiti izazov te odgovor koji je prošao kroz funkciju kosanja on može poznavajući tu funkciju mijenjati riječ dok ne dobije istu poruku kao odgovor. Zbog toga je bitno da korisnici za lozinku ne odabiru riječi koje se nalaze u rječniku. MD-5 pruža jednosmjernu autentifikaciju (npr. klijent se autentificira mreži).

TLS( Transport Layer Security )

TLS nudi veoma siguran način autentifikacije koji zamjenjuje jednostavnu lozinku sa klijentskim i poslužiteljskim certifikatima kroz upotrebu PKI-ja( Public Key Infrastructure ) kao osnove. TLS podržava uzajamnu autentifikaciju kao i dinamičke WEP ključeve. TLS je izvrstan izbor kada je potrebno implementirati visoke sigurnosne zahtjeve, a već postoji razvijena PKI infrastruktura. No PKI donosi i velike troškove u odnosu na jednostavne lozinke za svakog klijenta. Osim toga potrebno je imati i valjanu programsku podršku kao i prikladno obučene korisnike kako bi se najbolje iskoristilo PKI.

TTLS( Tunneled Transport Layer Security )

TTLS je ekstenzija TLS-u u kojoj je uklonjena potreba za klijentskim certifikatima. Ovo je jedan od dva protokola koji podržavaju sigurni tunel preko mreže. Sastoji se od dva koraka:

• Asimetrični algoritam baziran na poslužiteljskom ključu služi za autentifikaciju poslužitelja i za uspostavu simetrično enkriptiranog tunela između poslužitelja i klijenta.

• Neka druga autentifikacijska metoda se koristi kako bi poslužitelj autentificirao klijenta i to preko prethodno uspostavljenog sigurnog tunela. Druga metoda može biti EAP tipa(MD-5) ili neka druga starija metoda(CHAP, PAP, MS CHAP, MS CHAP v2).

Simetrični tunel postoji samo da bi se zaštitio proces autentifikacije klijenta i nakon toga je on nepotreban pa se urušava. Dalje je na klijentu da pomoću WEP ključa sa pristupnom točkom stvori sigurni tunel.

PEAP( Protected Extensible Authentication Protocol)

PEAP je drugi protokol koji podržava sigurni tunel preko mreže. On, kao i TTLS, stvara sigurni tunel između klijenta i pristupne točke kroz koji se autentificira klijent. No, za razliku od TTLS-a, PEAP ne podržava starije metode autentifikacije nego samo dozvoljava EAP autentifikacijske metode.

LEAP(Light Extensible Authentication Protocol)

LEAP je razvio Cisco za svoje proizvode za 802.11 standard. On pruža obostranu autentifikaciju, derivaciju sigurnog sjedničkog ključa te dinamičku raspodijelu WEP ključeva ovisno o korisniku i sjednici. LEAP je vlasništvo Cisca i može se ugrađivati samo u Ciscove uređaje. LEAP nije podržan 802.1X standardom jer donosi neke specifičnosti u odnosu na standard. LEAP je ranjiv na napade rječnikom jer se izazov i odgovor šalju u čistom obliku pa napadač može izvesti napad istovjetan onome na MD-5. No, usprkos tome, LEAP uz dobar izbor lozinke pruža značajnu sigurnost.

EAP - budući standardi

SIM( Subscriber Identity Module )

SIM je trenutno najčešće korištena autentifikacijska metoda kod proizvođača mobilnih telefona. Ima velikih sličnosti sa autentifikacijom pametnim karticama. Proizvođači mobilnih telefona prodaju klijentima SIM kartice kako bi oni mogli dobiti pristup mreži i jedinstveno se autentificirati. Iako EAP SIM još nije standard postoji velika vjerojatnost da će uskoro postati. EAP SIM arhitektura će omogućiti korisnicima da iskoriste svoju GSM opremu u autentifikaciji u bežičnim računalnim mrežama. EAP SIM pruža mogućnost obostrane autentifikacije klijenta i pristupne točke. No neki smatraju da ovaj standard ne pruža dovoljnu sigurnost jer se koriste 128 bitni ključevi koji su na određen način dobiveni iz 64 bitnih ključeva pa su zbog toga ranjivi na podvale.

AKA(Authentication and Key Agreement)

AKA je, kao i SIM, novi standard razvijen od strane pružatelja usluga mobilne telefonije. AKA je sličan SIM-u samo što kao podlogu ne koristi SIM karticu nego USIM( User Service Identity Module ) kartice sa ugrađenim AKA algoritmima, a ne GSM uređaje sa njihovim autentifikacijskim algoritmima. Valja napomenuti da je USIM definiran unutar UMTS(Universal Mobile Telecommunications System) standarda koji je budućnost mobilnih telekomunikacija. AKA se smatra sigurniji nego SIM jer koristi stalne, a ne izvedene ključeve.

Proces autentifikacije EAP-om

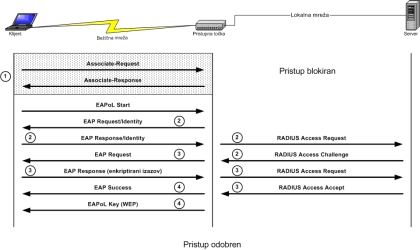

Proces autentifikacije se odvija kroz komunikaciju triju entiteta: supplicant a(klijentsko računalo), autentifikatora(pristupna točka) te pozadinskog poslužitelja(RADIUS poslužitelj). Supplicant i autentifikator međusobno komuniciraju EAPoL paketima dok se komunikacija između autentifikatora i RADIUS poslužitelja odvija RADIUS paketima. Autentifikacija se može prikazati na slijedeći način:

Kako vidimo proces autentifikacije se odvija u nekoliko koraka:

- Klijent šalje zahtjev za pridruživanje mreži. Klijent ovime ne dobiva pristup mreži nego samo obavještava pristupnu točku da je tu i da želi postati članom mreže. Pristupna točka mu odobrava pridruživanje mreži, ali mu ne daje pristup uslugama viših slojeva OSI modela. Dakle klijent može slati samo EAP pakete preko nekontroliranog porta.

- Pristupna točka zahtjeva od klijenta da pošalje svoje korisničko ime i lozinku koje dalje pristupna točka prosljeđuje RADIUS poslužitelju. RADIUS poslužitelj u svojoj bazi korisnika uspoređuje dobivene podatke sa onima iz baze i ukoliko su jednaki šalje klijentu izazov. Ukoliko se podaci ne slažu poslužitelj nalaže pristupnoj točki da odbije klijenta.

- Pristupna točka šalje klijentu izazov koji on enkriptira te šalje natrag pristupnoj točci. Pristupna točka dalje to prosljeđuje RADIUS poslužitelju koji enkriptira sa svojim ključem poslani izazov te ga uspoređuje sa dobivenim od klijenta. Ukoliko su jednaki poslužitelj dopušta pristupnoj točki da klijentu odobri puni pristup mreži. Na ovaj način je poslužitelj autentificirao klijenta. Važno je zamijetiti da je to jednostrana autentifikacija jer klijent nema načina da autentificira poslužitelj.

- Pristupna točka obavještava klijenta o uspješnoj autentifikaciji te mu šalje WEP ključ koji će mu služiti za enkripciju podataka između njega i pristupne točke.