EAP, koji je glavni i najvažniji dio 802.1X standarda, prvenstveno je namijenjen za korištenje u ''žičanim'' lokalnim mrežama i to kao PPP (point-to-point protocol). Njegova uporaba u bežičnim mrežama gdje se podaci šalju radijskim signalom donijela je neke nove sigurnosne probleme.

Glavni sigurnosni propust u EAP standardu je odsutnost načina na koji bi supplicant mogao autentificirati autentifikatora. Supplicant i autentifikator komuniciraju porukama koje su ulazni jezik za konačne automate koji su glavni dio supplicant a i autentifikatora.

Konačni automati supplicant a i autentifikatora su asimetrični: konačni automat na strani autentifikatora kontrolira port samo kada je klijent ispravno autentificiran dok je klijentov port stalno u stanju autentificiran . Jednostrana autentifikacija otvara mogućnost napada čovjek-u-sredini u kojem bi se napadač klijentu predstavio kao pristupna točka, a pristupnoj točki kao klijent. Prema standardu konačni automat na autentifikatorovoj strani prihvaća samo EAP Response poruke od supplicant a, a supplicant u odašilje samo EAP Request poruke. Supplicant ne odašilje nikada EAP Request poruke dakle nikada ne autentificira autentifikatora. To je propust i čitave okosnice jer ni viši slojevi ne podržavaju obostranu autentifikaciju.

EAP TLS pruža mogućnost obostrane autentifikacije ali njegovo korištenje kao autentifikacijskog mehanizma nije obavezno. No čak i kada se koristi, pogreška u dizajnu EAP-a omogućava napadaču uspješan napad.

EAP Success poruka se šalje supplicant u nakon što je autentifikator primio RADIUS Access Accept poruku od autentifikacijskog poslužitelja(RADIUS). Ta poruka obavještava konačne automate na strani supplicant a i autentifikatora da je autentifikacija uspješno obavljena. Kada supplicant primi EAP Success , ona postavi u konačnom automatu eapSuccess zastavicu što uzrokuje bezuvjetan prelazak konačnog automata u stanje Authenticated bez obzira u kojem se stanju automat prije nalazio. Koristeći ovu činjenicu napadač može obmanuti autentifikatora i tako izvesti napad čovjek-u-sredini. Napadač tada može vidjeti sav promet između klijenta i pristupne točke. Na ovaj način napadač je zaobišao i autentifikacijske metode viših mrežnih slojeva.

Krađa sjednice(Session Hijacking)

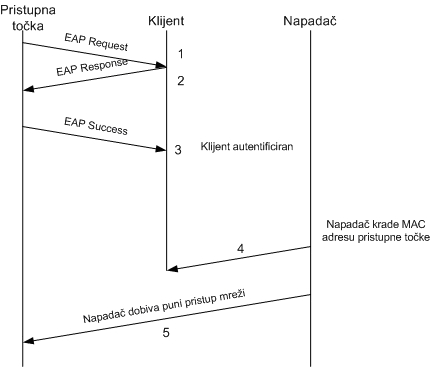

U 802.1X standardu postoje dvije vrste konačnih automata koje utječu na proces autentifikacije: RSN konačni automat i 802.1X konačni automat. Njihov kombinirani rad diktira stanje autentifikacije klijenta. Zbog toga što se poruke šalju u čistom, nekriptiranom, obliku napadač je u mogućnosti neovlašten pristup mreži. Napad se može prikazati slijedećom slikom:

Kao što vidimo napad se sastoji od nekoliko koraka:

- Poruke 1, 2, 3: Klijent se autentificira pristupnoj točki. Iako se sam proces autentifikacije sastoji od nekoliko koraka ovdje su prikazani samo oni najosnovniji.

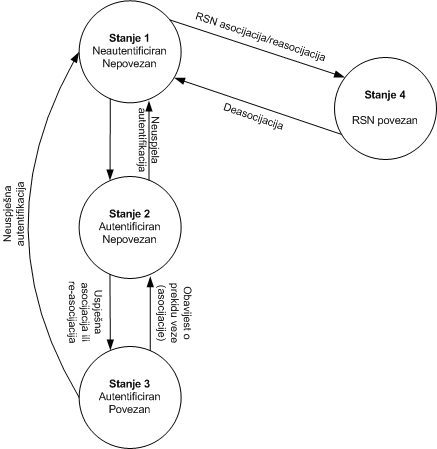

- Poruka 4: Napadač, koristeći MAC adresu pristupne točke, šalje klijentu upravljački okvir( disassociate managment frame ) koji uzrokuje da klijent pomisli da je izgubio pristup mreži. Ovom porukom RSN konačni stroj prelazi u stanje neasociran( unassociated ) dok 802.1X konačni automat još uvijek ostaje u stanju autentificiran( authenticated ). RSN konačni automat ima izgled prikazan na slijedećoj slici:

- Poruka 5: Napadač dobiva puni pristup mreži koristeći MAC adresu klijenta jer je 802.1X konačni automat(u pristupnoj točci) još u stanju autentificiran.

Nedostatak mehanizma autentifikacije i provjere integriteta paketa

Sam 802.1X standard nema prikladan mehanizam koji bi omogućavao autentifikaciju i provjeru integriteta svakog pojedinog paketa. To je ključna činjenica koja otvara mogućnost napadima na sigurnost bežične mreže. Primjerice prethodno naveden napad, krađa sjednice, je moguć jer poruke između klijenta i pristupne točke nisu prikladno zaštićene. Dok su podatkovni paketi zaštićeni kada se koristi WEP enkripcija(nakon što završi proces autentifikacije), upravljački okviri nisu nikada enkriptirani što ostavlja mogućnost krivotvorenja i izmjene informacija.