TKIP je nastao kao zakrpa na postojeći WEP. IEEE uvidjevši sve slabosti u dizajnu WEP-a je odlučio je ukloniti sve nedostatke prethodnog standarda. Uvjeti koji su bili postavljeni su bili da standard mora biti kompatibilan sa WEP-om tj. da se trenutna mrežna oprema može samo programski nadograditi na kako bi se prešlo na novi standard kao i da novi standard mora biti ne toliko zahtjevan na opremu(koja se u 90% slučajeva sastoji od ARM7 ili i386/486 računala). To je ostvareno tako da TKIP koristi onaj dio sklopovlja koji WEP nije koristio tako da se performanse mreže ne degradiraju značajno.

TKIP je uklonio probleme WEP-a slijedećim zahvatima:

- Inicijalizacijski vektor je povećan sa 24 na 48 bita. Na ovaj način je onemogućeno da se dva paketa enkriptiraju pomoću istog inicijalizacijskog vektora.

- Dinamička raspodjela ključeva, miješanje ključeva i bolja zaštita integriteta paketa. Za razliku od WEP-a u ovome se protokolu velika pažnja posvetila kompleksnom problemu raspodjele ključeva. Izbjegava se i problem kriptografski slabih ključeva koji se pojavljivao u WEP-u.

Proces dobivanja ključeva se sastoji od dvije faze:

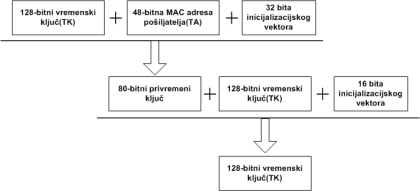

- Vremenski ključ(temporal key) veličine 128 bita se miješa sa klijentskom MAC adresom( transmitter address ) veličine 48 bita te sa najznačajnijih 32 bita inicijalizacijskog vektora i na taj način se dobije privremeni ključ veličine 80 bita. Vremenski ključ poznaju i pošiljatelj i primatelj paketa.

- Privremeni ključ koji je dobiven u prošloj fazi se miješa ponovno sa vremenskim ključem te sa preostalih 16 bita inicijalizacijskog vektora.

Na ovaj način je dobiven 128 bitni ključ koji će koristiti RC4 algoritam za enkripciju jednog i samo jednog paketa. Prikaz opisanog se vidi na slijedećoj slici:

Način dobivanja inicijalizacijskog vektora je drugačije izveden nego kod WEP-a. Inicijalizacijski vektor se dobiva tako da se uzmu prvi i treći byte od staroga inicijalizacijskog vektora te se uvećava za jedan byte. Inicijalizacijski vektor se postavi na nulu kada se vremenski ključ promijeni ili se inicijalizira.

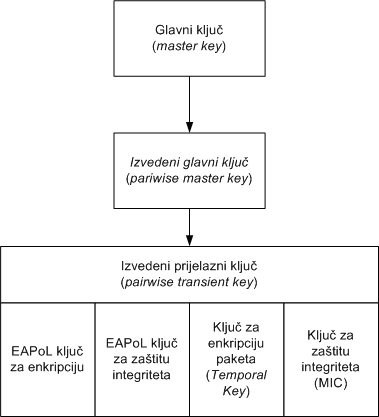

Za sigurnost je veoma bitan način biranja ključeva koji će se koristiti. TKIP ima ugrađen mehanizam odabira ključeva. Kada se klijent autetificira tada se dobije glavni ključ (Master Key ). Iz glavnog ključa se izvodi izvedeni glavni ključ (Pairwise Master Key - PMK ) koji će se koristiti u daljnjoj derivaciji ključeva. Iz njega se izvodi prijelazni ključ (Pairwise Transient Key -PTK ) koji služi pri dobivanju ključeva potrebnih za enkripciju i zaštitu integriteta poruka i podataka. Grafički prikaz je na slijedećoj slici:

Postoje i dvije vrste ključeva koje se koriste u protokolu. Ključ za enkripciju je dijeljen između pristupne točke i klijenta dok je ključ za zaštitu integriteta različit te manje duljine- 64 bita

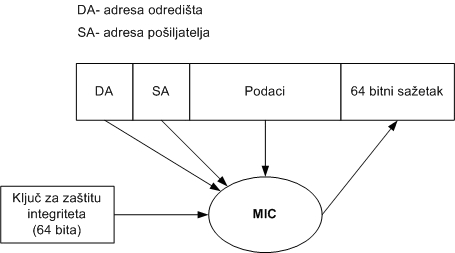

Bolja zaštita integriteta se postiže MIC (Message Integrity Code, negdje se naziva i Michael ) algoritmom. Korištenje pravih kriptografskih funkcija za zaštitu integriteta( hash funkcije) nije dolazilo u obzir jer sklopovlje koje se nalazi u mrežnoj opremi ne bi to moglo podnijeti bez značajnijeg pada performansi mreže. Algoritam ne smije trajati duže od 5 instrukcija po oktetu podataka. No to donosi i neke probleme jer je osjetljiv na napade- naime postoji 2 29 napada na njega. U ovaj algoritam je ugrađena i logika kojom se brani od aktivnih napada. Glavna pretpostavka je da paketi na prijemnu stranu stižu po redu pa kada prijemna strana otkrije da paket koji je dobila nije onaj koji je očekivala, ona ga odbaci te promijeni vremenski ključ i postavi na nulu inicijalizacijski vektor. Također se odredi da će se generiranje novih ključeva odvijati svake minute. Na taj način se učinkovito sprječavaju aktivni napadi. Shematski se algoritam može prikazati slijedećom slikom:

TKIP uz već spomenute, ima ugrađene i druge zaštitne mjere:

- Ukoliko se iscrpi brojač paketa(veličine 16 bita), a u međuvremenu se klijent i pristupna točka ne uspiju dogovoriti oko novog vremenskog ključa (Temporal Key ) tada se prekida veza.

- Ukoliko se ne uspije obnoviti vremenski ključ komunikacija se zaustavlja ili se trajno prekida.

Kako se vidi MIC je, iako u kriptografskom smislu još uvijek loše rješenje u odnosu na prave funkcije za zaštitu integriteta, no još uvijek je značajan korak naprijed u odnosu na CRC32 funkciju koja se koristi u WEP-u.

Bežična mreža po svojoj prirodi osigurava korisnicima gotovo neograničenu mobilnost. U tome ih ne bi trebao sprječavati ni standard pa je u TKIP ugrađen mehanizam koji dopušta da klijenti mijenjaju pristupne točke bez da se moraju ponovno autentificirati. Dakle postoji mehanizam kojima pristupne točke međusobno komuniciraju. TKIP ima ključ kojim enkriptira poruke koje šalje svim stanicama koje su priključene na određenu pristupnu točku i to je tzv. multicasting key . Ovaj ključ se šalje klijentu kada se uspostavi veza između njega i pristupne točke. Kada klijent mijenja pristupnu točku ona šalje novi ključ enkriptiran pomoću staroga svim klijentima koji su na nju priključeni. Kada svi klijenti dobiju novi ključ pristupna točka započinje koristiti novi ključ u komunikaciji sa svim klijentima. U standardu je podržano da istovremeno se može pohraniti do četiri ključa.

TKIP je veliko unaprjeđenje sigurnosti u odnosu na WEP. No kako je zbog sklopovlja ograničen ne predstavlja zadovoljavajuće trajno rješenje problema sigurnosti bežičnih mreža i kao takav može biti samo međukorak između WEP-a i robusnog standarda koji bi zadovoljio sve sigurnosne zahtjeve koji se postavljaju pred njega.