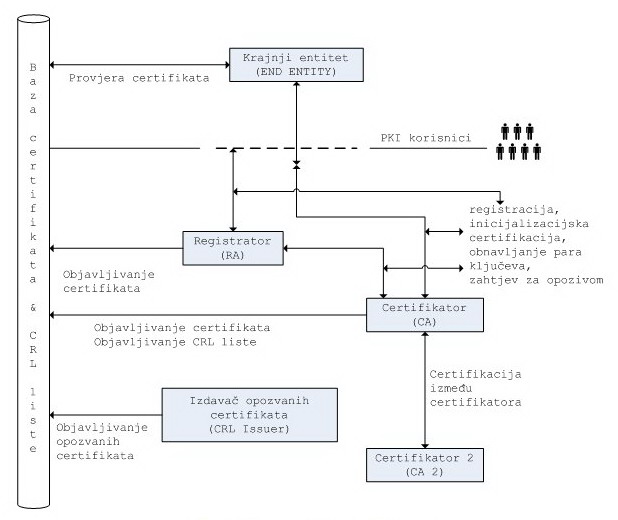

Struktura PKI sustava

PKI se sastoji od više međusobno povezanih objekata, aplikacija i servisa:- alata za upravljanje i nadgledanje sustava

- registracijskog centra ili registratora (Registration Authority ili skraćeno RA) koji obavlja registraciju korisnika

- certifikacijskog centra (Certification Authority ili skraćeno CA) koji se brine za izdavanje i valjanost certifikata

- baze izdanih certifikata (najčešće se koristi LDAP imenički servis) i liste opozvanih certifikata (Certification Revocation List ili skraćeno CRL)

- izdavača opozvanih certifikata korisničkog certifikata korisničkih aplikacija, servera itd., koji koriste PKI autorizaciju.

Slika 2-1 Osnovni dijelovi PKI sustava

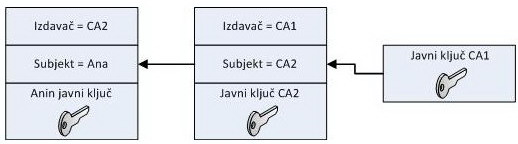

U PKI sustavu povjerljivost podataka se osigurava enkripcijom poruka odnosno korištenjem tajnog (private key) i javnog (public key) ključa u asocijaciji s kompleksnim matematičkim algoritmom (tzv. asimetrična enkripcija). Svaka osoba u PKI sustavu ima vlastiti javni i tajni ključ, nadopunjen certifikatom. Osnovni princip sustava je sigurno pohranjivanje tajnog ključa koji mora biti dostupan i poznat samo korisniku. Korisnički certifikat, u kojem se nalazi javni ključ, je dostupan svima i najčešće se pohranjuje pomoću LDAP imeničkog servisa. Korištenjem kombinacije tajnog i javnog ključa prilikom slanja poruke, sadržaj poruke se kriptira čime poruka postaje nečitljiva. Primjenom pripadajućeg tajnog ključa, koji svaka osoba u PKI sustavu čuva za sebe, poruka se dekriptira te nanovo postaje čitljiva. Dodatna sigurnost se postiže upotrebom višenamjenske pametne kartice (smartcard) za pohranu korisničkih ključeva i certifikata. Tajni ključ se koristi i kod digitalnog potpisivanja poruka pa primatelj pomoću pošiljateljevog javnog ključa može provjeriti je li sadržaj poruke prilikom dostave mijenjan, odnosno je li dobio originalni HASH zapis. Digitalni potpis (digital ID) je dodatak koji se dodaje digitalnom dokumentu i služi kao autentifikacija osobe ili računala koje koristi neku uslugu, aplikaciju ili komunicira s drugim korisnicima putem Interneta ili drugačije. Sam certifikat u sebi sadrži korisnički javni ključ koji, korištenje HASH algoritma, mora biti potpisan, odnosno odobren od organizacije koja garantira da je certifikat izdan po pravilima. Ispravnost certifikata se garantira certifikatom višeg nivoa hijerarhije, tzv. root certifikatom odnosno certifikatom potpisanim od nekog sub CA operatera koji je potpisan od root CA. Često korisnik nema listu certifikata od korijenskog CA. Ako korisnik nema ispravnu kopiju javnog ključa od CA koji je potpisao korisnikov certifikat, zahtijeva se još jedan certifikat od CA koji je potpisao njegov certifikat. Ovaj pristup se primijenjuje rekurzivno, sve dok se ne izgradi lanac certifikata (engl. certification path) i ne otkrije se „sidro“ (anchor), tj. CA najviše hijerarhije (end-entity). Taj CA je obično specificiran certifikatom koji je izdao CA kojemu korisnik direktno vjeruje. U praksi, lanac certifikata je uređena lista certifikata, izgrađena od jednog certifikata kojeg je izdao CA najviše hijerarhije i nula ili više dodatnih certifikata. Lista certifikata obično je kodirana jednim ili više načinom kodiranja, čime se omogućava siguran prijenos liste kroz mrežu i između različitih operacijskih sustava. Slika 2-2 prikazuje listu certifikata od onog najviše hijerarhije (CA1) do korisnikovog certifikata(Ana). Lista certifikata uspostavlja povjerenje u Anin javni ključ preko posredničkog CA, CA2.

Slika 2-2 Lista certifikata