5.1 Iskorištavanje ranjivosti

U ovom koraku faze penetracije iskorištavaju se, ili se pokušavaju iskoristiti, pronađene ranjivosti odabranih meta. Penetracijski ispitivač pokušava iskoristi sve pronađene ranjivosti. Danas postoji veliki broj repozitorija na Internetu koji sadrže baze podataka do sada pronađenih ranjivosti i exploite koji ih iskorištavaju. Neki od tih repozitorija su: http://www.gnucitizen.org, http://www.milw0rm.com/, http://packetstormsecurity.org/assess/exploits/, i sl.). Te baze podataka svakodnevno se osvježavaju s novopronađenim ranjivostima. [2]

Ovaj korak faze penetracije može biti opasan ako se ne izvede pravilno. Postoji opasnost da izvršavanje exploita, kako bi se iskoristila ranjivost na nekom sustavu, može rezultirati rušenjem tog sustava. Ovo je potrebno naglasiti i naručitelju ispitivanja, kako bi bio svjestan neželjenih posljedica. Zbog toga je sve exploite prije upotrebe na stvarnom sustavu potrebno isprobati na nekom testnom sustavu.

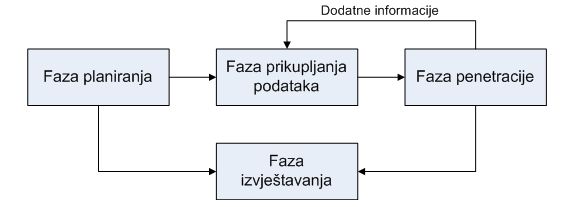

Često sam proces iskorištavanja ranjivosti na sustavima dovodi do otkrivanja novih informacija o sustavu. Stvara se zatvorena petlja između faze penetracije i faze prikupljanja podataka. Novoprikupljene informacije koriste se za otkrivanje novih potencijalnih ranjivosti u sustavu. [9] (Slika 5.1)

Penetracijski ispitivač mora dobro poznavati različite vrste programskih i skriptnih jezika, kao što su npr. C, Perl, Python, Ruby i sl. Bez ovog znanja penetracijski ispitivač ne bi bio u stanju razumjeti već napisane exploite, a isto tako ne bi znao niti pisati svoje vlastite exploite.

Danas postoje mnoge razvojne okoline, okviri, koje penetracijskim ispitivačima olakšavaju razvijanje i pokretanje exploita. Penetracijski ispitivači trebali bi iskoristiti sve mogućnosti koje im pružaju ovi alati, a ne koristiti takve alate samo za pokretanje već gotovih exploita. Ovi alati olakšavaju pisanje i izvođenje exploita. Značajno skraćuju vrijeme pisanja vlastitih exploita, te testiranje i pokretanje napisanih exploita.

Neki od nekomercijalnih (otvorenog koda) i komercijalnih alata su:

- Metasploit Framework,

- CORE IMPACT i

- Immunity CANVAS.

|

|

|