7.2 Analiza ranjivosti mreže s Nessus programskim alatom

Za traženje poznatih ranjivosti u sustavu koristi se programski alat Nessus. Potraga za potencijalnim propustima obavlja se samo na poslužiteljima. Kako se radi o poslužiteljima na lokalnoj mreži oni sigurno sadrže dosta zanimljivih informacija i o ostalim korisnicima mreže pa su zbog toga najzanimljiviji za penetracijsko ispitivanje.

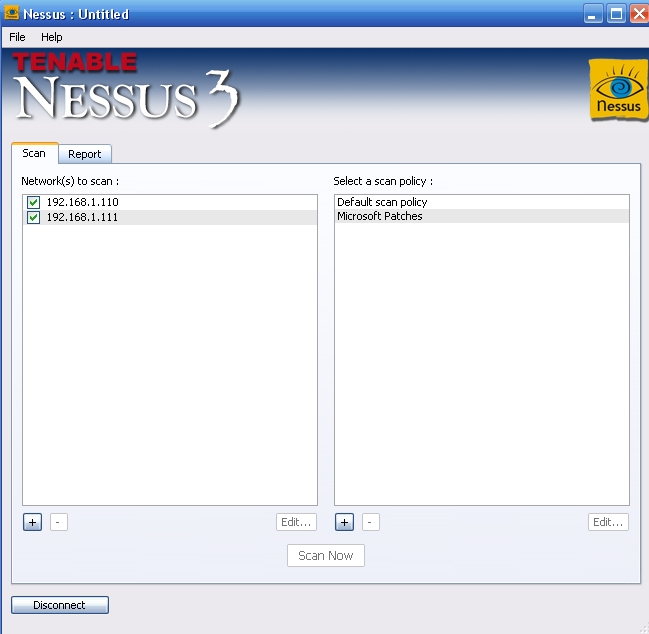

Za početak skeniranja potrebno je zadati IP adrese računala koja se skeniraju. U Nessus se unose sljedeće IP adrese: 192.168.1.110 i 192.168.1.111. Klikom na gumb + dodaju se IP adrese, jedna po jedna. (Slika 7.9) Prije početka skeniranja potrebno je spojiti se na Nessus poslužitelj, kako bi skeniranje bilo moguće. Klikom na gumb Connect i odabirom željenog poslužitelja Nessus klijent se spaja na odabrani poslužitelj.

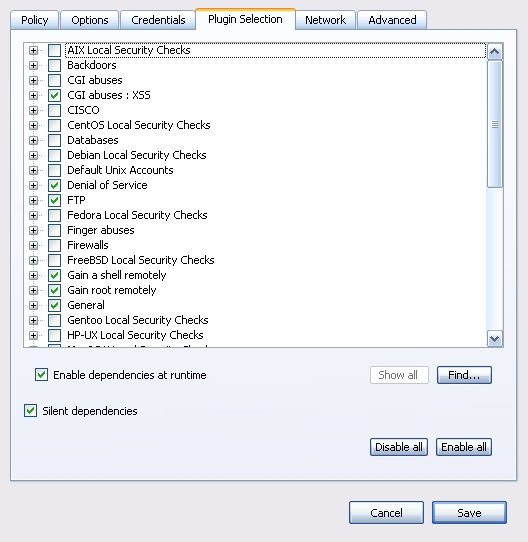

Nakon što se unesu IP adrese i nakon što se Nessus klijent spoji na Nessus poslužitelj potrebno je odabrati politiku skeniranja. Odabire se standardna politika skeniranja (Default scan policy), ali s izmjenama. Potrebno je odabrati samo opcije koje se tiču operacijskog sustava Windows, kako se testovi koji se ne mogu primijeniti na operacijski sustav Windows ne bi bespotrebno pokretali i bespotrebno produžili vrijeme skeniranja. Odabranu politiku skeniranja moguće je izmijeniti klikom na gumb Edit i odabirom željenih opcija, te spremanje odabranih opcija klikom na gumb Save. (Slika 7.10)

Nakon što su obavljene sve potrebne pripreme za skeniranje klikom na gumb Scan Now počinje skeniranje zadanih IP adresa.

Nakon nekog vremena skeniranje je gotovo. Rezultate skeniranja moguće je konvertirati u html datoteku, klikom na gumb Export i odabirom html kao vrste datoteke u koju se konvertiraju rezultati.

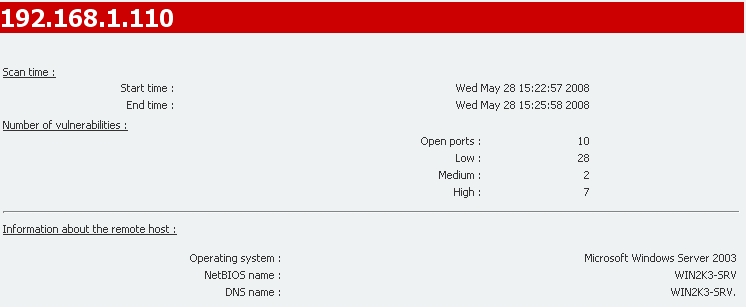

Na početku izvještaja za svako računalo je informacija o tome koliko je portova otvoreno na skeniranom računalu, vrsta operacijskog sustava, te broj propusta i njihova "težina" (visoko, srednje i nisko rizični) i još par drugih manje bitnih informacija.

Na slici 7.11 prikazana je informacija o računalu s IP adresom 192.168.1.110. Prepoznat je operacijski sustav Windows Server 2003. Pronađeno je ukupno 37 propusta, od kojih je 28 nisko rizičnih, 2 srednje rizičnih i 7 visoko rizičnih.

Na slici 7.12 prikazana je informacija o računalu s IP adresom 192.168.1.111. Prepoznat je operacijski sustav Windows 2000 Professional. Pronađeno je ukupno preko 200 propusta, od kojih je čak 166 visokorizičnih.

Neki od pronađenih propusta iskorištavaju se u sljedećem koraku penetracijskog ispitivanja kako bi se penetriralo u računalo i kako bi se dobila potpuna kontrola nad računalom.

|

|

|