5.2 Širenje djelovanja

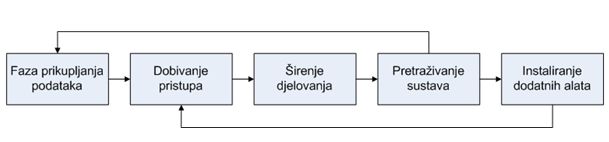

Vrlo često iskorištavanjem neke od pronađene ranjivosti ne dobiva se potpuna kontrola nad sustavom. Npr. umjesto administratorskih ovlasti iskorištavanjem ranjivosti došlo se u posjed običnih korisničkih ovlasti. Tada je potrebno provesti još nekoliko dodatnih koraka kako bi se istražio sustav u potrazi za potencijalnim novim (lokalnim) ranjivostima. Tijekom provođenja tih koraka moguće je doći do nekih novih informacija o sustavu, što penetracijskog ispitivača vraća na fazu prikupljanja podataka i otkrivanje ranjivosti u sustavu. Ukoliko se pronađu nove ranjivosti sustava potrebno je napraviti procjenu na koji način iskorištavanje tih ranjivosti utječe na sustav, da ne dođe do neželjenih posljedica. Ovo je kružni proces, koji se može ponoviti nekoliko puta. Taj se proces ponavlja sve dok se ne dobije potpuna kontrola nad sustavom, naravno ukoliko je to moguće. [9] (Slika 5.2)

Ukoliko iskorištavanjem ranjivosti nisu dobivena korisnička prava za potpunu kontrolu nad sustavom (root korisnik u Linux operacijskim sustavima ili lokalni administrator na Windows operacijskim sustavima) ponovno započinje faza prikupljanja podataka. Ova faza se sada provodi lokalno na kompromitiranom sustavu. Tijekom ovog procesa penetracijski ispitivač na sustav može instalirati dodatne alate kako bi si olakšao pronalazak novih ranjivosti ili kako bi si olakšao pristup samom sustavu. Neki od tih alata su: razni trojanski konji (engl. trojan horse), zadnja vrata (engl. back door), razni rootkitovi (engl. rootkit) i sl.

Nakon uspješnog iskorištavanja ranjivosti na sustavu i nakon što je dobivena potpuna kontrola nad računalom to računalo se može koristiti kao početna točka za daljnje napade. Taj postupak naziva se pivotiranje. Jedan od naziva za takva računala je zombi računalo. Penetracijski ispitivač takav sustav može iskoristiti kao početnu točku za daljnje penetracijsko ispitivanje sustava. Ovo je dobar pokazatelj kakav utjecaj na samu organizaciju ima kompromitiranje jednog od njezinih sustava. Za korištenje kompromitiranog sustava kao početne točke penetracijski ispitivač mora imati sve potrebne dozvole i dopuštenja od organizacije, kako ne bi bilo neželjenih posljedica. Penetracijski ispitivač mora čuvati sve zapise o provedenim akcijama u ovom koraku. Ti zapisi kasnije mogu poslužiti kao dokaz što se sve točno radilo tijekom ovog koraka, ako dođe do neželjenih posljedica, a i ulaze u izvješće penetracijskog ispitivanja.

|

|

|